¿Es malo tener autenticación de dos factores??

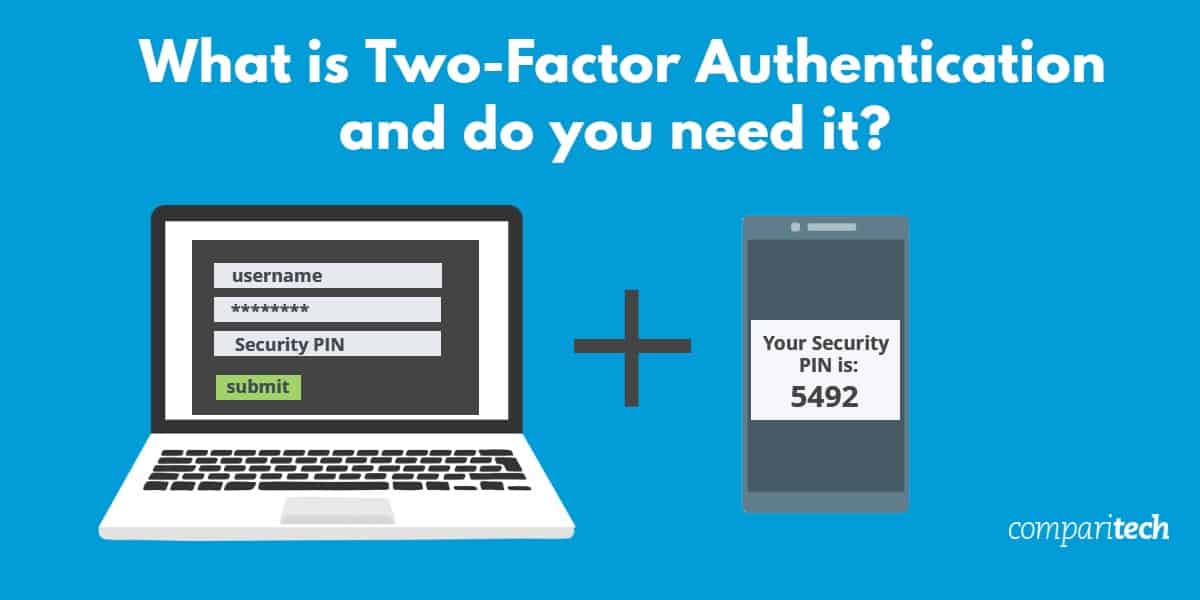

El uso de la autenticación de dos factores es como usar dos cerraduras en su puerta, y es mucho más segura. Incluso si un hacker conoce su nombre de usuario y contraseña, no puede iniciar sesión en su cuenta sin la segunda credencial o factor de autenticación.

2fa vale la pena?

Sí. Absolutamente. Una vez que está configurado, solo agrega un paso adicional para iniciar sesión en su cuenta desde un nuevo dispositivo o navegador.

¿Qué tan efectiva es la autenticación de dos factores??

La forma más segura de autenticación multifactorial, en la que los usuarios realizan el segundo paso de autenticación utilizando un aviso en el dispositivo, evitó el 100 por ciento de los bots, el 99 por ciento de los ataques de phishing a granel y el 90 por ciento de los ataques dirigidos.

¿Se puede piratear su cuenta después de la autenticación de dos factores??

La mejor manera de protegerse de los piratas informáticos es desarrollar una cantidad saludable de escepticismo. Si verifica cuidadosamente los sitios web y los enlaces antes de hacer clic y también usa 2FA, las posibilidades de ser pirateadas se vuelven desaparecidas pequeñas. La conclusión es que 2FA es efectiva para mantener sus cuentas seguras.

¿Pueden los hackers apagar la autenticación de dos factores??

Algunas plataformas permiten a los usuarios generar tokens por adelantado, a veces proporcionando un documento con un cierto número de códigos que se pueden usar en el futuro para evitar 2FA si el servicio falla. Si un atacante obtiene la contraseña del usuario y gana acceso a ese documento, puede evitar 2FA.

¿Pueden los hackers superar 2fa??

Los atacantes expertos en tecnología pueden incluso evitar la autenticación de dos factores sin conocer las credenciales de inicio de sesión de la víctima. Los ataques de Man-in-the-Middle (MITM) describen el fenómeno de un tercero, también conocido como un hombre en el medio, interceptando la comunicación entre dos sistemas.

¿Cuál es la debilidad de 2FA??

No es susceptible a las amenazas cibernéticas comunes. 2FA puede ser vulnerable a varios ataques de los piratas informáticos porque un usuario puede aprobar accidentalmente el acceso a una solicitud emitida por un hacker sin reconocerlo. Esto se debe a que el usuario no puede recibir notificaciones push por parte de la aplicación que les notifica lo que se está aprobando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es malo tener autenticación de dos factores?

El uso de la autenticación de dos factores es como usar dos cerraduras en su puerta, y es mucho más segura. Incluso si un hacker conoce su nombre de usuario y contraseña, no puede iniciar sesión en su cuenta sin la segunda credencial o factor de autenticación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] 2fa vale la pena

Vale la pena 2fa si. Absolutamente. Una vez que está configurado, solo agrega un paso adicional para iniciar sesión en su cuenta desde un nuevo dispositivo o navegador.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tan efectiva es la autenticación de dos factores?

La forma más segura de autenticación multifactorial, en la que los usuarios realizan el segundo paso de autenticación utilizando un aviso en el dispositivo, evitó el 100 por ciento de los bots, el 99 por ciento de los ataques de phishing a granel y el 90 por ciento de los ataques dirigidos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede piratear su cuenta después de la autenticación de dos factores?

La mejor manera de protegerse de los piratas informáticos es desarrollar una cantidad saludable de escepticismo. Si verifica cuidadosamente los sitios web y los enlaces antes de hacer clic y también usa 2FA, las posibilidades de ser pirateadas se vuelven desaparecidas pequeñas. La conclusión es que 2FA es efectiva para mantener sus cuentas seguras.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers apagar la autenticación de dos factores?

Algunas plataformas permiten a los usuarios generar tokens por adelantado, a veces proporcionando un documento con un cierto número de códigos que se pueden usar en el futuro para evitar 2FA si el servicio falla. Si un atacante obtiene la contraseña del usuario y gana acceso a ese documento, puede evitar 2FA.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers superar 2fa?

Los atacantes expertos en tecnología pueden incluso evitar la autenticación de dos factores sin conocer las credenciales de inicio de sesión de la víctima. Los ataques de Man-in-the-Middle (MITM) describen el fenómeno de un tercero, también conocido como un hombre en el medio, interceptando la comunicación entre dos sistemas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la debilidad de 2FA?

No es susceptible a las amenazas cibernéticas comunes.

2FA puede ser vulnerable a varios ataques de los piratas informáticos porque un usuario puede aprobar accidentalmente el acceso a una solicitud emitida por un hacker sin reconocerlo. Esto se debe a que el usuario no puede recibir notificaciones push por parte de la aplicación que les notifica lo que se está aprobando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las debilidades de 2FA?

2FA puede ser vulnerable a varios ataques de los piratas informáticos porque un usuario puede aprobar accidentalmente el acceso a una solicitud emitida por un hacker sin reconocerlo. Esto se debe a que el usuario no puede recibir notificaciones push por parte de la aplicación que les notifica lo que se está aprobando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es mejor que la autenticación de 2 factores?

MFA es más seguro que 2FA. Pero muchas compañías aún usan 2FA por dos razones. Uno, es más barato y más fácil de configurar. La mayoría de las suites de software admiten 2FA, pero no todas admiten MFA.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sabré si mi cuenta ha sido pirateada?

Se registra fuera de sus cuentas en línea (redes sociales, correo electrónico, banca en línea, etc.), o intenta iniciar sesión y descubrir que sus contraseñas ya no funcionan. Recibe correos electrónicos o mensajes de texto sobre intentos de inicio de sesión, restos de contraseña o códigos de autenticación de dos factores (2FA) que no solicitó.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es la autenticación de 2 usuarios lo suficientemente segura como para detener los intentos de inicio de sesión no autorizados?

La autenticación de dos factores es altamente segura. Los atacantes y piratas informáticos maliciosos no tendrán acceso físico a los canales y dispositivos externos de sus usuarios. Esto significa que incluso si son capaces de descifrar una contraseña, aún no podrán obtener acceso no autorizado a su sitio sin una segunda capa de autenticación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cambiar su contraseña se deshace de los hackers?

Cambiar sus contraseñas puede no mitigar todo el daño por malware o una expedición exitosa de phishing. Aún así, puede evitar que los futuros atacantes o estafadores accedan a sus cuentas o que se haga pasar por su parte. Use un dispositivo diferente del afectado para cambiar la contraseña de su cuenta.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede hackear su teléfono con un código de verificación?

Si recibe códigos 2FA sobre SMS y los hackers obtienen acceso a su teléfono, pueden evitar su seguridad. En su lugar, use una aplicación de autenticador, que requiere medidas de seguridad más fuertes, como la identificación biométrica. Configurar las actualizaciones automáticas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se están moviendo los hackers por MFA?

Después de que el hacker haya obtenido las credenciales de inicio de sesión, para evitar el factor de autenticación adicional, puede enviar correos electrónicos de phishing que le solicitan a la víctima que autorice el inicio de sesión o envíe el código. También hay una técnica de phishing más avanzada donde el hacker dirige al usuario a un sitio web de impostor para evitar MFA.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué no usar 2FA?

SMS ha sido considerado durante mucho tiempo como un protocolo de comunicaciones vulnerables por expertos en seguridad, pero en lo que respecta a 2FA, el mayor peligro es con la posibilidad de ataques de intercambio de sim. En un intercambio de SIM, los chicos malos engañan a los operadores celulares para que transfieran un número de teléfono a una tarjeta SIM que controlan.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers vencer 2FA?

Algunas plataformas permiten a los usuarios generar tokens por adelantado, a veces proporcionando un documento con un cierto número de códigos que se pueden usar en el futuro para evitar 2FA si el servicio falla. Si un atacante obtiene la contraseña del usuario y gana acceso a ese documento, puede evitar 2FA.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cuál es el tipo de autenticación más seguro

Categoriesthe tres tipos de factores de autenticación.Menos seguro: contraseñas.Más seguro: contraseñas únicas.Más seguro: biometría.Más seguro: claves de hardware.Más seguro: autenticación de dispositivos y factores de confianza.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué método de autenticación es más seguro?

1. Métodos de autenticación biométrica. La autenticación biométrica se basa en los rasgos biológicos únicos de un usuario para verificar su identidad. Esto hace que Biometrics sea uno de los métodos de autenticación más seguros a partir de hoy.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es lo primero que haces cuando te piratean?

Paso 1: Cambie sus contraseñas

Esto es importante porque los piratas informáticos están buscando cualquier punto de entrada en una red más grande, y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos que contienen información confidencial, asegúrese de que su contraseña sea fuerte, única, y no sea fácilmente adivinable.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede piratear mi cuenta bancaria con mi número de teléfono?

Una vez que los piratas informáticos tienen su número, pueden usarlo para obtener acceso a sus datos más sensibles y valiosos, como su: Cuentas de correo electrónico y listas de contactos. Activos financieros y cuentas bancarias. Direcciones de viviendas actuales y anteriores.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers superar la verificación de 2 pasos?

Los atacantes expertos en tecnología pueden incluso evitar la autenticación de dos factores sin conocer las credenciales de inicio de sesión de la víctima. Los ataques de Man-in-the-Middle (MITM) describen el fenómeno de un tercero, también conocido como un hombre en el medio, interceptando la comunicación entre dos sistemas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hay 4 cosas para hacer cuando te piratean?

Qué hacer si ha sido pirateado sus contraseñas.Congele su crédito, bloquee cuentas comprometidas.Habilitar una fuerte autenticación de dos factores.Desconectar dispositivos de su red Wi-Fi.Escanee sus dispositivos para el malware.Bloquea su tarjeta SIM.Verifique los inicios de sesión sospechosos.Asegure su red Wi-Fi.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Apagar los piratas informáticos de su teléfono

La respuesta corta es no, su teléfono no puede ser pirateado mientras está apagado. La piratería del teléfono, incluso de forma remota, solo funciona si el dispositivo que se dirige está encendido. Eso no significa que esté personalmente a salvo de los piratas informáticos mientras sus dispositivos están apagados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers superar la autenticación de 2 factores?

Los atacantes expertos en tecnología pueden incluso evitar la autenticación de dos factores sin conocer las credenciales de inicio de sesión de la víctima. Los ataques de Man-in-the-Middle (MITM) describen el fenómeno de un tercero, también conocido como un hombre en el medio, interceptando la comunicación entre dos sistemas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo ser pirateado con 2FA habilitado?

Si verifica cuidadosamente los sitios web y los enlaces antes de hacer clic y también usa 2FA, las posibilidades de ser pirateadas se vuelven desaparecidas pequeñas. La conclusión es que 2FA es efectiva para mantener sus cuentas seguras. Sin embargo, trate de evitar el método SMS menos seguro cuando se le dé la opción.