Résumé de l’article:

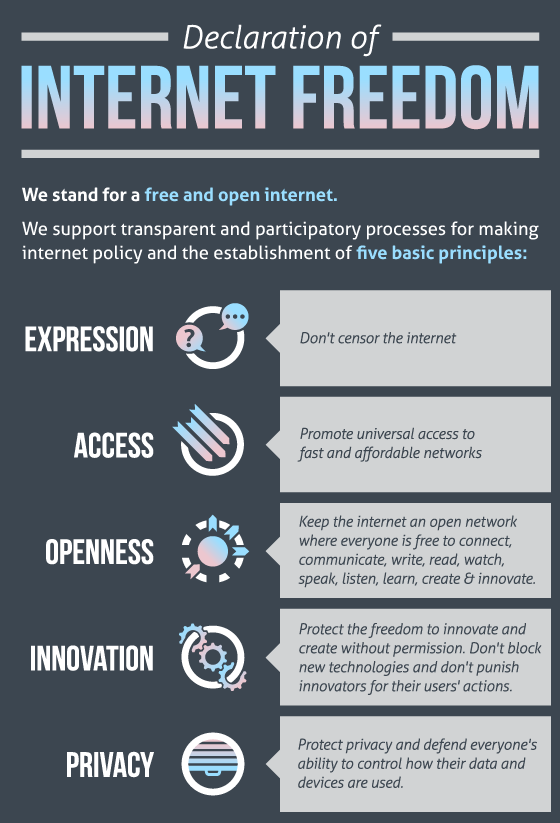

Les droits de l’homme d’Internet comprennent:

- Le droit à la vie privée en ligne, qui comprend l’absence de surveillance, l’utilisation du chiffrement et l’anonymat en ligne.

- Le droit à la protection des données, y compris le contrôle de la collecte, de la rétention, du traitement, de l’élimination des données personnelles.

- La protection contre les interférences arbitraires ou illégales avec la vie privée, la famille, la maison ou la correspondance.

- Le droit d’accéder, d’utiliser, de créer et de publier des médias numériques, ainsi que d’accès et d’utilisation des ordinateurs, des appareils électroniques et des réseaux de communication.

- La liberté d’accéder et d’utiliser Internet sans taxes discriminatoires.

- La nature décentralisée d’Internet, sans entité unique n’ayant la propriété ni le contrôle.

- La violation de la vie privée humaine se produit lorsque les États interfèrent avec ou pénalisent des actions qui ne concernent que l’individu, comme ne pas porter d’équipement de sécurité au travail ou se suicider.

Points clés:

1. Tout le monde a le droit de la vie privée en ligne, y compris l’absence de surveillance et l’utilisation du chiffrement et de l’anonymat en ligne.

2. Tout le monde a le droit de protéger ses données personnelles, y compris le contrôle de sa collecte, de sa rétention, de son traitement, de sa disposition et de sa divulgation.

3. Le droit à la vie privée à l’ère numérique est sauvegardé en tant que droit humain en vertu de l’article 17 du PICPR.

4. La loi en ligne sur la protection de la confidentialité en Californie oblige les opérateurs à publier une politique de confidentialité sur leurs sites Web ou leurs services en ligne s’ils collectent des informations personnellement identifiables des résidents de Californie à des fins commerciales.

5. Les droits numériques sont une extension des droits de l’homme pour l’ère Internet, permettant aux gens d’accéder, d’utiliser, de créer et de publier des médias numériques.

6. La loi interdit aux gouvernements de taxer l’accès à Internet et d’imposer des taxes discriminatoires sur Internet uniquement.

7. Internet est un réseau distribué à l’échelle mondiale sans organe dirigeant central, avec chaque paramètre de réseau et appliquant ses propres politiques.

8. Des violations de la vie privée humaine se produisent lorsque les États interfèrent avec des actions qui ne concernent que l’autonomie de l’individu, comme le non-port d’équipements de sécurité ou le suicide.

Questions et réponses:

1. Quels sont les droits de l’homme d’Internet?

Les droits de l’homme d’Internet incluent le droit à la confidentialité en ligne, la protection des données et l’accès aux médias numériques.

2. La confidentialité sur Internet est-elle un droit humain?

Oui, la confidentialité d’Internet est considérée comme un droit humain et est protégée en vertu de l’article 17 du PICPR.

3. Quelles lois protègent la confidentialité en ligne?

La loi en ligne sur la protection de la vie privée en Californie oblige les opérateurs à avoir une politique de confidentialité s’ils collectent des informations personnellement identifiables auprès des résidents de Californie à des fins commerciales.

4. Quels sont les droits numériques des utilisateurs?

Les droits numériques englobent les droits pour accéder, utiliser, créer et publier des médias numériques, ainsi que l’accès et l’utilisation d’ordinateurs et d’appareils électroniques. Ils sont une extension des droits de l’homme pour l’ère Internet.

5. Quels sont les actes de liberté Internet?

Les actes de liberté Internet interdisent aux gouvernements d’imposer l’accès à Internet et d’imposer des taxes discriminatoires sur Internet uniquement.

6. Qui possède les droits sur Internet?

Aucune personne, entreprise, organisation ou gouvernement ne possède Internet. C’est un réseau décentralisé avec chaque réseau constituant ayant ses propres politiques.

7. Ce qui constitue une violation de la vie privée humaine?

Une violation de la vie privée humaine se produit lorsque les États interfèrent avec les actions qui concernent uniquement l’autonomie de l’individu, comme le non-port d’équipements de sécurité ou le suicide.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les droits de l’homme d’Internet

Tout le monde a le droit de la vie privée en ligne. Cela comprend l’absence de surveillance, le droit d’utiliser le chiffrement et le droit à l’anonymat en ligne. Tout le monde a également le droit à la protection des données, y compris le contrôle de la collecte, de la rétention, du traitement, de l’élimination des données personnelles.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La confidentialité sur Internet est-elle un droit humain

Plus précisément, l’article 17 du PICPR protège tout le monde des interférences arbitraires ou illégales avec leur «confidentialité, famille, domicile ou correspondance.«Grâce à ses travaux de plaidoyer international, l’ACLU travaille pour s’assurer que le droit à la vie privée à l’ère numérique est protégé comme un droit humain.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles lois protègent la confidentialité en ligne

La loi en ligne sur la protection de la vie privée en Californie exige un opérateur, défini comme une personne ou une entité qui collecte des informations personnellement identifiables auprès des résidents de Californie via un site Web Internet ou un service en ligne à des fins commerciales, afin de publier une politique de confidentialité remarquable sur son site Web ou son service en ligne (qui, qui …

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les droits numériques des utilisateurs

Les droits numériques, étroitement liés à la liberté d’expression et de confidentialité, sont ceux qui permettent aux gens d’accéder, d’utiliser, de créer et de publier des médias numériques, ainsi qu’à l’accès et à l’utilisation d’ordinateurs, d’autres appareils électroniques et réseaux de communication. Les droits numériques sont une extension des droits de l’homme pour l’ère Internet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les actes de liberté Internet

La loi interdit aux gouvernements fédéral, étatiques et locaux de taxer l’accès à Internet et d’imposer des taxes discriminatoires sur Internet telles que les taxes bit, les taxes de bande passante et les taxes par e-mail. Il interdit également plusieurs taxes sur le commerce électronique.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui possède les droits sur Internet

Personne, l’entreprise, l’organisation ou le gouvernement ne gère Internet. Il s’agit d’un réseau distribué à l’échelle mondiale comprenant de nombreux réseaux autonomes interconnectés volontairement. Il fonctionne sans un organe dirigeant central avec chaque réglage du réseau constituant et appliquant ses propres politiques.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la violation de la vie privée humaine

Le droit à la vie privée est le droit à l’autonomie individuelle qui est violée lorsque les États interfèrent, pénalisent ou interdisent des actions qui ne concernent essentiellement que l’individu, comme ne pas porter d’équipement de sécurité au travail ou se suicider.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la violation du droit à la vie privée

La loi sur la vie privée autorise les sanctions pénales dans des circonstances limitées. Un responsable de l’agence qui révèle mal des dossiers avec des informations identifiables individuellement ou qui conserve des dossiers sans préavis, est coupable d’un délit et soumis à une amende pouvant aller jusqu’à 5 000 $, si le fonctionnaire agit volontairement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple d’invasion de la vie privée sur Internet

Par exemple, si vous enregistrez une conversation client privée sans approbation et utilisez les remarques sur votre site Web, vous pourriez faire face à un procès d’invasion de la confidentialité. Dépeignant quelqu’un sous un faux jour. Cela se produit si quelque chose que vous dites ou publiez met une personne sous un jour négatif.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] L’invasion de la confidentialité en ligne est-elle illégale

Oui, l’invasion de la vie privée est un crime et est passible par le système juridique.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les différents types de droits d’accès aux utilisateurs

Types de contrôle d’accès à l’accès au contrôle d’accès (Mac). Il s’agit d’un modèle de sécurité dans lequel les droits d’accès sont réglementés par une autorité centrale basée sur plusieurs niveaux de sécurité.Contrôle d’accès discrétionnaire (DAC).Contrôle d’accès basé sur les rôles (RBAC).Contrôle d’accès basé sur les règles.Contrôle d’accès basé sur l’attribut.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple de droits d’accès aux utilisateurs

Le type d’accès – par exemple, un utilisateur peut être autorisé à lire des données sans les modifier (lire uniquement) ou être autorisés à lire et à écrire des données. Fonctions spécifiques auxquelles un utilisateur peut accéder – par exemple, la plupart des systèmes ont un rôle d’administrateur qui permet aux utilisateurs de modifier la configuration ou d’attribuer des autorisations à d’autres utilisateurs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Y a-t-il des lois sur Internet

Les lois sur Internet intègrent souvent et appliquent des principes à partir de différents domaines juridiques – tels que les lois sur la confidentialité ou les lois contractuelles – qui antérieurement à Internet et peuvent être ouvertes à l’interprétation. Il n’y a pas de loi unique réglementant la confidentialité en ligne.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Internet est-il protégé par le 1er amendement

Les protections du premier amendement s’appliquent au discours en ligne autant qu’au discours hors ligne. Le premier amendement prévoit que «le Congrès ne fera aucune loi . . . interdire la liberté d’expression.”Ce principe de base s’applique si le discours en question est partagé sur une place publique ou sur Internet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui a le contrôle sur Internet

Bien qu’Internet soit théoriquement décentralisé et donc contrôlé par aucune entité, beaucoup soutiennent que des entreprises technologiques telles qu’Amazon, Facebook et Google représentent une petite concentration d’organisations qui ont une influence sans précédent sur les informations et l’argent sur Internet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Le gouvernement contrôle-t-il Internet

Lois fédérales. À quelques exceptions près, les dispositions de la liberté d’expression du premier amendement ont un bar fédéral, des États et des gouvernements locaux à partir de censure directement sur Internet. La principale exception concerne l’obscénité, y compris la pornographie juvénile, qui ne bénéficie pas de la protection du premier amendement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le droit du 14e amendement à la vie privée

Dans le quatorzième amendement, le droit à la vie privée est impliqué par la garantie d’une procédure régulière pour tous les individus, ce qui signifie que l’État ne peut pas exercer un contrôle indu sur la vie privée des citoyens.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ce qui est protégé par la loi sur la vie privée

La loi sur la vie privée de 1974, telle que modifiée à la présente, y compris les notes statutaires (5 u.S.C. 552a), protège les dossiers des personnes récupérées par des identifiants personnels tels qu’un nom, un numéro de sécurité sociale ou un autre numéro ou symbole d’identification.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ce qui compte comme une invasion de la vie privée

L’invasion de la vie privée implique l’infraction sur le droit protégé d’un individu à la vie privée par une variété d’actions intrusives ou indésirables. De telles invasions de la vie privée peuvent aller des empiètements physiques sur une propriété privée à la divulgation injustifiée d’informations ou d’images confidentielles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois 3 principaux problèmes de confidentialité sur Internet

Mais les problèmes de confidentialité du «top 3» avec la plupart des violations de données sont «le suivi, le piratage et le trading.”Jetons de plus près chacun et voyons comment cela a un impact sur votre vie privée.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce qui est illégal à voir sur Internet

Des exemples de recherches sur Internet illégales peuvent inclure:

Pornographie juvénile. Criminels à louer. Rejoindre des organisations terroristes en ligne. Comment faire des explosifs maison. Comment s’engager / nettoyer après un meurtre.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le droit à la violation de la vie privée

L’invasion de la vie privée est un délit basé en common law permettant à une partie lésée de intenter une plainte contre un individu qui s’introduit illégalement dans ses affaires privées, révèle ses informations privées, le publie sous un faux jour ou s’approprie son / son nom pour un gain personnel.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les six types d’autorisations

Il existe six types d’autorisation standard qui s’appliquent aux fichiers et dossiers sous Windows: Contrôle complet.Modifier.Lire & Exécuter.Liste des contenus du dossier.Lire.Écrire.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 types de contrôle d’accès

Types de contrôle d’accès Systèmes de contrôle d’accès (DAC).Contrôle d’accès basé sur les règles.Contrôle d’accès basé sur l’identité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 différents types de droits d’accès

Trois principaux types de systèmes de contrôle d’accès sont les suivants: Contrôle d’accès discrétionnaire (DAC), contrôle d’accès basé sur les rôles (RBAC) et contrôle d’accès obligatoire (MAC). DAC est un type de système de contrôle d’accès qui attribue des droits d’accès basés sur des règles spécifiées par les utilisateurs.

[/ wpremark]