Résumé de l’article: Vulnérabilités en matière de sécurité informatique et réseau

1. Erreur humaine: L’une des plus grandes vulnérabilités de la sécurité informatique et du réseau est l’erreur humaine. Cela se produit lorsque les utilisateurs finaux sont victimes de phishing et d’autres tactiques d’ingénierie sociale, ce qui les rend sensibles aux violations de sécurité.

2. Vulnérabilités de réseau: Les types les plus courants de vulnérabilités réseau comprennent les logiciels malveillants, tels que les chevaux de Troie, les virus et les vers, qui peuvent être installés sur la machine ou le serveur hôte d’un utilisateur. Les attaques d’ingénierie sociale jouent également un rôle important dans l’exploitation des vulnérabilités du réseau.

3. Attaques d’accès non autorisées: Les mots de passe faibles, manquant de protection contre l’ingénierie sociale, des comptes précédemment compromis et des menaces d’initié font partie des causes d’attaques d’accès non autorisées. Les attaquants construisent souvent des botnets et dirigent le faux trafic vers les réseaux et les serveurs.

4. Vulnérabilités de la cybersécurité: Aujourd’hui, les 8 principales vulnérabilités de la cybersécurité sont: les exploits zéro-jours, l’exécution du code distant, la mauvaise désinfection des données, les logiciels non corrigés, l’accès non autorisé, la mauvaise configuration, le vol d’identification et les API vulnérables.

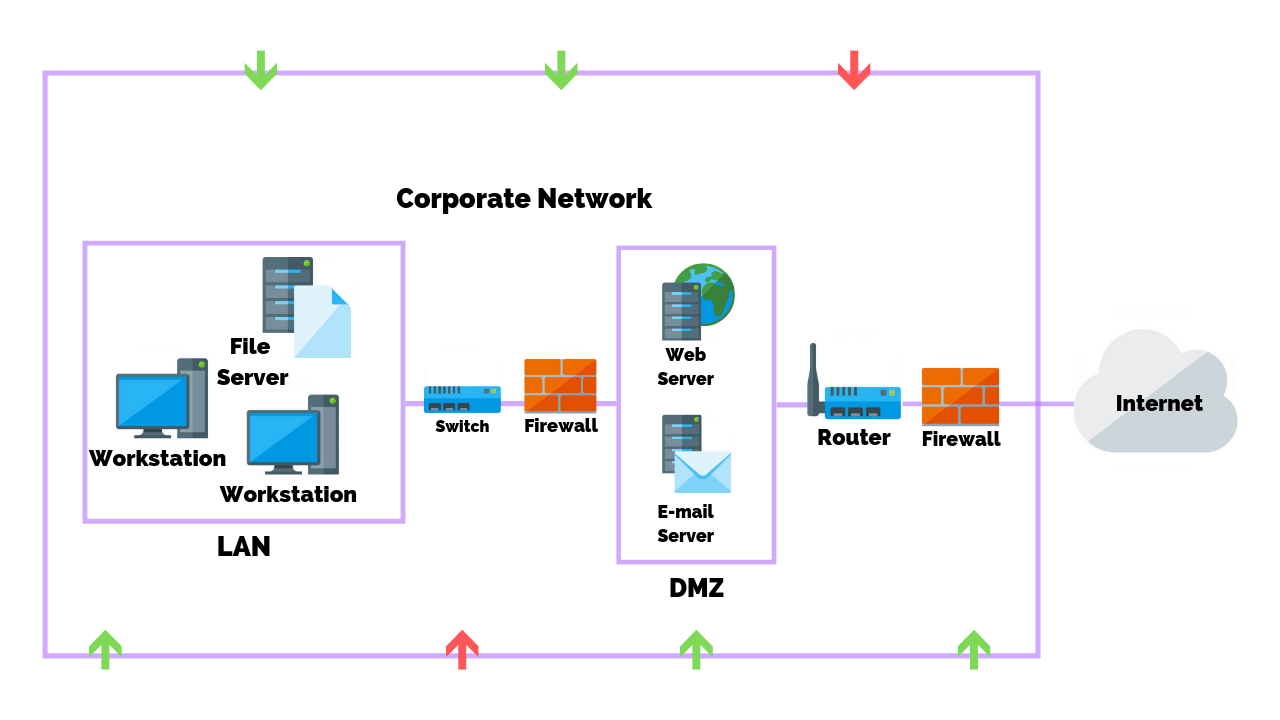

5. Vulnérabilités courantes de la cybersécurité: Les cinq vulnérabilités de cybersécurité les plus courantes comprennent une mauvaise configuration des pare-feu et des systèmes d’exploitation, de vieux logiciels malveillants, un manque de conscience de la cybersécurité, l’absence de mesures de désinfection ou de chiffrement des données, et l’utilisation d’un héritage ou d’un logiciel non corrigé.

6. Vulnérabilités de réseau: À un niveau large, les vulnérabilités de réseau peuvent être classées en trois types principaux: les vulnérabilités basées sur le matériel, basées sur des logiciels et humaines.

7. Vulnérabilité la plus exploitée: En 2022, certaines des vulnérabilités de sécurité les plus exploitées incluent le bug Microsoft Office (CVE-2017-11882), Proxynotshell (CVE-2022-41082, CVE-2022-41040), Zimbra Collaboration Suite Bugs (CVE-2022-27925, CVE ZIMBRA COLBOLING -2022-41352), le défaut de confluence Atlassian RCE (CVE-2022-26134) et la vulnérabilité Zyxel RCE (CVE-2022-30525).

8. Les cyberattaques les plus courantes: Les dix types de cyberattaques les plus courants comprennent le phishing, l’usurpation, les attaques basées sur l’identité, les attaques d’injection de code, les attaques de chaîne d’approvisionnement, les menaces d’initiés, les attaques de logiciels malveillants, les attaques DDOS, les attaques de ransomwares et les attaques d’injection SQL.

Questions et réponses:

1. Quelle est la plus grande vulnérabilité à la sécurité informatique?

Erreur humaine: lorsque les utilisateurs finaux sont victimes de phishing et d’autres tactiques d’ingénierie sociale, ils deviennent l’une des plus grandes causes de vulnérabilités en matière de sécurité.

2. Quelle est l’une des vulnérabilités les plus courantes qui existent dans un réseau ou un système?

Vulnérabilités de réseau: ils se présentent sous de nombreuses formes, mais les types les plus courants sont les logiciels malveillants, tels que les chevaux de Troie, les virus et les vers installés sur la machine ou le serveur hôte d’un utilisateur. Les attaques d’ingénierie sociale qui trompent les utilisateurs de renoncer aux informations personnelles sont également répandues.

3. Quelle est la cause la plus courante d’attaques informatiques et réseau?

Accès non autorisé: Les causes des attaques d’accès non autorisées incluent les mots de passe faibles, le manque de protection contre l’ingénierie sociale, les comptes précédemment compromis et les menaces d’initiés. Les attaquants construisent souvent des botnets et les utilisent pour diriger le faux trafic dans des réseaux ou des serveurs.

4. Quelle est l’une des plus grandes vulnérabilités de la technologie aujourd’hui?

Top 8 Vulnérabilités de la cybersécurité: 1. Zéro jour, 2. Exécution du code distant (RCE), 3. Mauvaise désinfection des données, 4. Logiciel non corrigé, 5. Accès non autorisé, 6. Erreur de configuration, 7. Vol d’identification, 8. API vulnérables.

5. Quelle est la plus grande vulnérabilité de la cybersécurité?

5 Vulnérabilités de cybersécurité les plus courantes: 1. Erreurs de configuration des pare-feu / OS, 2. Vieux malware, 3. Manque de sensibilisation à la cybersécurité, 4. Absence de mesures de désinfection ou de chiffrement des données, 5. Logiciel hérité ou non corrigé.

6. Quelles sont les 3 vulnérabilités ou faiblesses primaires dans un réseau ou un appareil?

Vulnérabilités de réseau: au plus large niveau, les vulnérabilités de réseau se répartissent en trois catégories: matériel, logiciel et humain.

7. Quelle est la vulnérabilité la plus exploitée?

Top 10 des vulnérabilités de sécurité les plus exploitées en 2022: Microsoft Office Bug (CVE-2017-11882), Proxynotshell (CVE-2022-41082, CVE-2022-41040), Zimbra Collaboration Suite Bugs (CVE-2022-27925, CVE-20122- 41352), Atlassian Confluence RCE Flaw (CVE-2022-26134), vulnérabilité Zyxel RCE (CVE-2022-30525).

8. Quelles sont les 3 premières cyberattaques les plus courantes?

10 Types les plus courants de cyberattaques: phishing, usurpation, attaques basées sur l’identité, attaques d’injection de code, attaques de chaîne d’approvisionnement, menaces d’initiés, attaques malveillantes, attaques DDOS, attaques de ransomwares, attaques d’injection SQL.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande vulnérabilité à l’ordinateur

Erreur humaine – Lorsque les utilisateurs finaux sont victimes de phishing et d’autres tactiques d’ingénierie sociale, ils deviennent l’une des plus grandes causes de vulnérabilités en matière de sécurité.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est l’une des vulnérabilités les plus courantes qui existent dans un réseau ou un système

Les vulnérabilités de réseau se présentent sous de nombreuses formes, mais les types les plus courants sont: les logiciels malveillants, abrévids pour les logiciels malveillants, tels que les chevaux de Troie, les virus et les vers qui sont installés sur la machine d’un utilisateur ou un serveur hôte. L’ingénierie sociale attaque qui trompe les utilisateurs à abandonner des informations personnelles telles qu’un nom d’utilisateur ou un mot de passe.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la cause la plus courante d’attaques informatiques et réseau

Parmi les causes des attaques d’accès non autorisées figurent des mots de passe faibles, manquant de protection contre l’ingénierie sociale, des comptes précédemment compromis et des menaces d’initiés. Les attaquants construisent des botnets, de grandes flottes d’appareils compromis et les utilisent pour diriger le faux trafic sur votre réseau ou vos serveurs.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est l’une des plus grandes vulnérabilités de la technologie aujourd’hui

Top 8 vulnérabilités de cybersécurité # 1. Jour de zéro.# 2. Exécution du code distant (RCE) # 3. Mauvaise désinfection des données.# 4. Logiciel non corrigé.# 5. L’accès non autorisé.# 6. Erreur de configuration.#7. Vol d’identification.# 8. API vulnérables.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande vulnérabilité de la cybersécurité

5 Vulnérabilités de cybersécurité les plus courantes La disondéfiguration des pare-feu / OS.Vieux logiciels malveillants.Manque de sensibilisation à la cybersécurité.Absence de mesures de désinfection ou de chiffrement des données.Logiciel hérité ou non corrigé.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 vulnérabilités ou faiblesses primaires dans un réseau ou un appareil

Au niveau le plus large, les vulnérabilités de réseau se disent en trois catégories: matériel, logiciel et humain.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la vulnérabilité la plus exploitée

Les 10 vulnérabilités de sécurité les plus exploitées en 2022 (et comment les corriger) Microsoft Office Bug (CVE-2017-11882) Proxynotshell (CVE-2022-41082, CVE-2022-41040) Bugs de la suite de collaboration Zimbra (CVE-2022-27925, CVE-2022-41352) Fauteur de confluence Atlassian RCE (CVE-2022-26134) Vulnérabilité Zyxel RCE (CVE-2022-30525)

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 premières cyberattaques les plus courantes

Quels sont les 10 types les plus courants de cyberattaques.Usurpation.Attaques basées sur l’identité.Attaques d’injection de code.Attaques de la chaîne d’approvisionnement.Menaces d’initiés.Tunneling DNS.Attaques basées sur l’IoT.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la cause numéro un de la plupart des cyberattaques

Piratage criminel – c’est ce qui cause la majorité des violations de données. Ce sont des attaques planifiées par les cybercriminels qui cherchent toujours à exploiter les systèmes informatiques ou les réseaux. Certaines techniques courantes incluent le phishing, les attaques de mots de passe, les injections SQL, l’infection malveillante et l’usurpation DNS.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 principaux types de vulnérabilité dans la cybersécurité

Vulnérabilités de la cybersécurité: types, exemples et erreurs de configuration.Logiciel obsolète ou non corrigé.Prise de compétences d’autorisation manquante ou faible.Menaces d’initiés malveillants.Cryptage de données manquant ou mauvais.Vulnérabilités zéro-jour.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande menace de technologie

Les 5 menaces les plus effrayantes des logiciels malveillants techniques.Botnets.Piratage de téléphone cellulaire.Especteur des médias sociaux.Cyber guerre.Le point à emporter.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 principaux types de vulnérabilité

Les différents types de vulnérabilité

Selon les différents types de pertes, la vulnérabilité peut être définie comme une vulnérabilité physique, une vulnérabilité économique, une vulnérabilité sociale et une vulnérabilité environnementale.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les trois principales menaces aux réseaux

En particulier, ces trois menaces de sécurité du réseau courantes sont peut-être les plus dangereuses pour les entreprises: les logiciels malveillants.menaces persistantes avancées.Attaques de déni de service distribué.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui sont les deux 2 façons les plus courantes dont les vulnérabilités sont introduites dans un système

Qui sont les deux (2) façons les plus courantes dont les vulnérabilités sont introduites dans un système que de nombreuses vulnérabilités se produisent en raison d’une erreur de configuration par l’administrateur système. De nombreux systèmes sont expédiés avec des trous de sécurité connus et inconnus, tels que les paramètres par défaut non sécurisés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la partie la plus vulnérable de la cybersécurité

Cet article discutera des huit industries les plus sensibles aux cyberattaques et ce que les entreprises peuvent faire pour se protéger.Soins de santé.Services financiers.Détail.Éducation.Énergie et services publics.Gouvernement.Fabrication.Réduire les transferts de données.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 4 meilleures cyberattaques

Quels sont les 10 types les plus courants de cyberattaques.Usurpation.Attaques basées sur l’identité.Attaques d’injection de code.Attaques de la chaîne d’approvisionnement.Menaces d’initiés.Tunneling DNS.Attaques basées sur l’IoT.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande menace pour les cyberattaques

Top 10 menaces de cybersécurité: ingénierie sociale.Exposition à un tiers.Erreurs de configuration.Mauvaise hygiène cyber-hygiène.Vulnérabilités de cloud.Vulnérabilités de l’appareil mobile.Internet des objets.Ransomware.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la vulnérabilité de sécurité la plus courante

Les vulnérabilités de sécurité logicielle les plus courantes comprennent: le cryptage de données manquant.Injection de commande.Injection SQL.Débordement de tampon.Authentification manquante pour la fonction critique.Autorisation manquante.Téléchargement sans restriction de types de fichiers dangereux.Dépendance aux intrants non fiables dans une décision de sécurité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la menace n ° 1 à la sécurité de l’information

1. Menaces d’initiés. Une menace d’initié se produit lorsque des individus proches d’une organisation qui ont autorisé l’accès à son réseau abusif intentionnellement ou involontairement cet accès à affecter négativement les données ou systèmes critiques de l’organisation.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande menace pour un réseau

1) Attaques de phishing

Le phishing représente 90% de toutes les violations auxquelles les organisations sont confrontées, elles ont augmenté de 65% au cours de la dernière année et représentent plus de 12 milliards de dollars en pertes commerciales.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 exemple de vulnérabilités

Toute sensibilité à l’humidité, à la poussière, aux salissures, à une catastrophe naturelle, à un mauvais cryptage ou à une vulnérabilité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les vulnérabilités aux systèmes informatiques

Les vulnérabilités de sécurité informatique les plus courantes comprennent: les bogues.Mots de passe faibles.Logiciel déjà infecté par le virus.Cryptage de données manquant.Injection de commande.Injection SQL.Débordement de tampon.Autorisation manquante.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les vulnérabilités du système informatique commun

Les vulnérabilités de sécurité informatique les plus courantes comprennent:

Insectes. Mots de passe faibles. Logiciel déjà infecté par le virus. Cryptage de données manquant. Injection de commande.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le problème numéro un en cybersécurité

Attaques de ransomwares

Les ransomwares sont l’un des plus grands défis de cybersécurité qui nous concernent dans le monde numérique. En 2021-2022, il y a eu un nombre inégalé d’attaques de ransomwares, et cette tendance se poursuivra en 2023.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 types différents de cyberattaques

Types d’attaque de cyberattaques. C’est l’un des types de cyberattaques les plus courants.Une attaque par phishing. Les attaques de phishing sont l’un des types de cyberattaques les plus éminents.Attaque de mot de passe.Attaque de l’homme au milieu.Attaque d’injection SQL.Attaque par déni de service.Menace d’initié.Cryptojacking.

[/ wpremark]