Résumé:

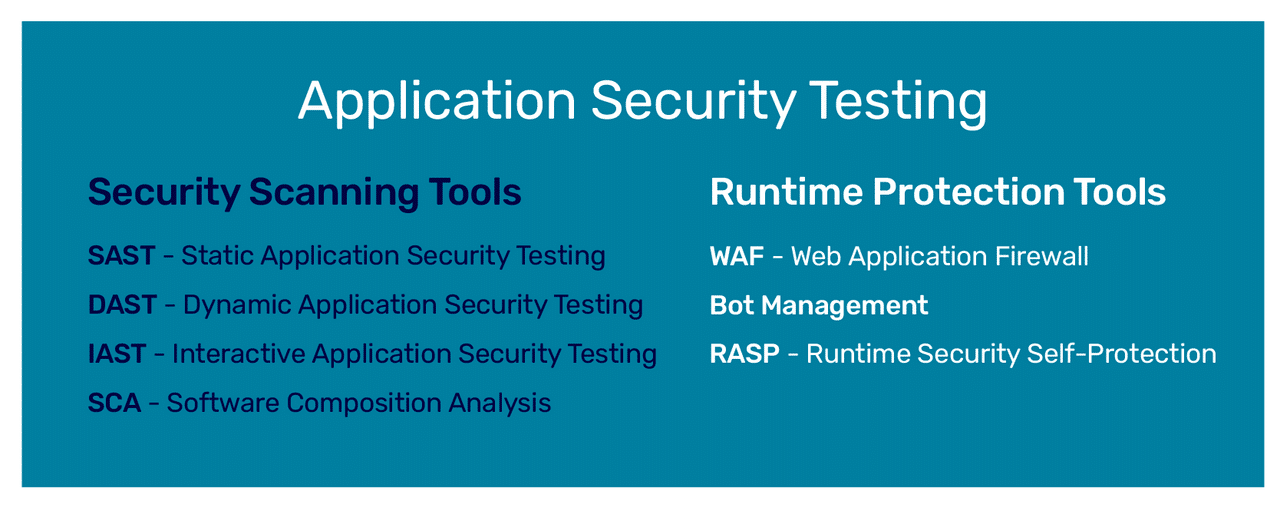

Les outils de sécurité des applications sont conçus pour protéger les applications logicielles contre les menaces externes tout au long de leur cycle de vie. Ces outils visent à identifier et à minimiser les vulnérabilités de sécurité dans le matériel, les logiciels et les procédures. NIST Publication spéciale 800-53 fournit des lignes directrices pour sélectionner les contrôles de sécurité pour les systèmes d’information soutenant les agences fédérales. Il existe trois types de sécurité du logiciel: la sécurité du logiciel lui-même, la sécurité des données traitées par le logiciel et la sécurité des communications avec d’autres systèmes sur les réseaux. La sécurité des applications et la sécurité des logiciels diffèrent dans leurs pratiques et leur portée. La sécurité de l’application implique la numérisation de vulnérabilité, les tests de pénétration et l’analyse du code spécifique à une application. D’un autre côté, la sécurité des logiciels se concentre sur les pratiques de codage sécurisées, les avis de code, la modélisation des menaces et les tests de sécurité sur divers composants logiciels. Pour effectuer la sécurité des applications, il est recommandé de traiter l’infrastructure comme inconnue et peu sûre, appliquer la sécurité à chaque composant d’application, automatiser l’installation et la configuration des composants de sécurité, tester des mesures de sécurité implémentées et migrer des applications non stratégiques vers des offres SaaS externes. Des exemples de contrôles de sécurité comprennent la sécurité de la gestion, la sécurité opérationnelle et les contrôles de sécurité physique. NIST SP 800-53 travaille aux côtés de SP 800-37 pour fournir des conseils sur la mise en œuvre des programmes de gestion des risques et se concentre sur les contrôles qui peuvent être utilisés avec le risque.

Des questions:

1. Qu’est-ce qu’un outil de sécurité d’application?

2. Quel est un exemple de sécurité des applications?

3. Qu’est-ce que la sécurité de l’application NIST?

4. Quels sont les trois types de sécurité logicielle?

5. Quelle est la différence entre la sécurité des applications et la sécurité des logiciels?

6. Comment effectuez-vous la sécurité des applications?

7. Quels sont les trois exemples de sécurité?

8. Quelle est la différence entre NIST 800-53 et NIST 800-37?

9. [Question supplémentaire 1]

dix. [Question supplémentaire 2]

11. [Question supplémentaire 3]

12. [Question supplémentaire 4]

13. [Question supplémentaire 5]

14. [Question supplémentaire 6]

15. [Question supplémentaire 7]

Réponses:

1. Les outils de sécurité des applications sont conçus pour protéger les applications logicielles contre les menaces externes. Ils aident à identifier et à atténuer les vulnérabilités de sécurité tout au long du cycle de vie de l’application. Par exemple, un pare-feu qui empêche l’accès non autorisé à une demande est une forme de sécurité de l’application.

2. Un exemple de sécurité des applications comprend la sécurité des applications matérielles. Cela peut être vu dans un routeur qui empêche quiconque de visualiser l’adresse IP d’un ordinateur depuis Internet. Ce composant matériel ajoute la sécurité à l’application en restreignant l’accès aux informations sensibles.

3. La sécurité de l’application NIST fait référence aux directives fournies dans la publication spéciale NIST 800-53. Ces directives visent à aider les agences fédérales à sélectionner les contrôles de sécurité pour les systèmes d’information. Les contrôles visent à protéger les composants d’un système d’information qui traite, stockent ou transmettent des informations fédérales.

4. Les trois types de sécurité des logiciels sont:

– Sécurité du logiciel lui-même: cela implique de s’assurer que le logiciel est exempt de vulnérabilités et que les pratiques de codage sécurisées sont suivies pendant son développement.

– Sécurité des données traitées par le logiciel: Ceci se concentre sur la protection des données sensibles traitées par le logiciel, telles que la mise en œuvre des contrôles de chiffrement et d’accès.

– Sécurité des communications avec d’autres systèmes sur les réseaux: cela implique de sécuriser les canaux de communication que le logiciel utilise pour interagir avec d’autres systèmes, tels que l’utilisation de protocoles sécurisés et l’authentification des paramètres.

5. La différence entre la sécurité des applications et la sécurité des logiciels réside dans leurs pratiques et leur portée. La sécurité des logiciels englobe les pratiques de codage sécurisées, les avis de code, la modélisation des menaces et les tests de sécurité dans divers composants logiciels. D’un autre côté, la sécurité des applications se concentre sur des vulnérabilités spécifiques au sein d’une application, telles que la numérisation de vulnérabilité, les tests de pénétration et l’analyse du code.

6. Pour effectuer la sécurité des applications, voici sept recommandations:

– Traitez l’infrastructure comme inconnue et peu sûre: supposons que l’infrastructure sous-jacente n’est pas sécurisée et concevez l’application en conséquence.

– Appliquer la sécurité à chaque composant d’application: implémenter des mesures de sécurité à chaque couche de l’application, y compris l’authentification, l’autorisation et la validation des entrées.

– Automatiser l’installation et la configuration des composants de sécurité: utilisez des outils et des scripts pour automatiser le déploiement et la configuration des composants de sécurité, assurant la cohérence et la réduction de l’erreur humaine.

– Test des mesures de sécurité mises en œuvre: testez régulièrement l’efficacité des mesures de sécurité mises en œuvre, par exemple en effectuant des analyses de vulnérabilité et des tests de pénétration.

– Migrer les applications non stratégiques vers des offres de SaaS externes: envisagez de déplacer des applications non critiques ou non stratégiques vers des offres logicielles en tant que service (SaaS) pour décharger les responsabilités de sécurité auprès du fournisseur de services.

7. Des exemples de contrôles de sécurité comprennent:

– Sécurité de la gestion: cela implique la mise en œuvre des contrôles et des politiques d’accès pour s’assurer que seules les individus autorisés peuvent gérer et configurer l’application.

– Sécurité opérationnelle: Cela comprend des mesures telles que des sauvegardes régulières, des plans de reprise après sinistre et des procédures de réponse aux incidents pour garantir que la demande reste opérationnelle et peut se remettre des incidents de sécurité.

– Contrôles de sécurité physique: ces contrôles visent à protéger les composants physiques de l’application, tels que les serveurs et les centres de données, de l’accès non autorisé ou des dommages physiques.

8. NIST 800-53 et NIST 800-37 se complètent dans le contexte de la sécurité de l’information. SP 800-53 fournit des lignes directrices pour la sélection des contrôles de sécurité, tandis que SP 800-37 offre des conseils sur la mise en œuvre des programmes de gestion des risques. Les contrôles décrits dans SP 800-53 peuvent être utilisés en conjonction avec les pratiques de gestion des risques décrites dans SP 800-37 pour assurer une approche complète de la sécurité.

9. [Réponse à la question supplémentaire 1]

dix. [Réponse à la question supplémentaire 2]

11. [Réponse à la question supplémentaire 3]

12. [Réponse à la question supplémentaire 4]

13. [Réponse à la question supplémentaire 5]

14. [Réponse à la question supplémentaire 6]

15. [Réponse à la question supplémentaire 7]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce qu’un outil de sécurité d’application

Quels sont les outils de sécurité des applications que les outils de sécurité des applications sont conçus pour protéger les applications logicielles contre les menaces externes tout au long du cycle de vie de l’application. Les applications d’entreprise contiennent parfois des vulnérabilités qui peuvent être exploitées par de mauvais acteurs.

En cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple de sécurité des applications

La sécurité des applications peut inclure le matériel, les logiciels et les procédures qui identifient ou minimisent les vulnérabilités de sécurité. Un routeur qui empêche quiconque de visualiser l’adresse IP d’un ordinateur depuis Internet est une forme de sécurité d’application matérielle.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que la sécurité de l’application NIST

Le but de la publication spéciale NIST 800-53 est de fournir des lignes directrices pour sélectionner les contrôles de sécurité pour les systèmes d’information soutenant les agences fédérales. Les directives s’appliquent à toutes les composantes d’un système d’information qui traitent, stockent ou transmettent des informations fédérales.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 types de sécurité logicielle

Il existe trois types de sécurité des logiciels: la sécurité du logiciel lui-même, la sécurité des données traitées par le logiciel et la sécurité des communications avec d’autres systèmes sur les réseaux.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre la sécurité des applications et la sécurité des logiciels

Pratiques: La sécurité des logiciels implique des pratiques de codage sécurisées, des avis de code, une modélisation des menaces et des tests de sécurité dans divers composants logiciels. La sécurité de l’application comprend la numérisation de vulnérabilité, les tests de pénétration et l’analyse du code spécifique à une application.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment effectuez-vous la sécurité des applications

Voici sept recommandations pour la sécurité axée sur les applications: traiter les infrastructures comme inconnues et peu sûres.Appliquer la sécurité à chaque composant d’application.Automatiser l’installation et la configuration des composants de sécurité.Test des mesures de sécurité implémentées.Migrer les applications non stratégiques vers des offres de SaaS externe.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois exemples de sécurité

Il s’agit notamment de la sécurité de la gestion, de la sécurité opérationnelle et des contrôles de sécurité physique.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre NIST 800-53 et NIST 800 37

SP 800-53 fonctionne aux côtés de SP 800-37, qui a été développé pour fournir aux agences fédérales et aux entrepreneurs des conseils sur la mise en œuvre des programmes de gestion des risques. SP 800-53 se concentre sur les contrôles qui peuvent être utilisés avec le cadre de gestion des risques décrit en 800-37.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 4 formes de sécurité

Il existe quatre principaux types de sécurité: les titres de créance, les titres de capitaux propres, les titres dérivés et les titres hybrides, qui sont une combinaison de dette et de capitaux propres.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 éléments clés de la sécurité

La triade de la CIA fait référence à un modèle de sécurité de l’information composé des trois composantes principales: confidentialité, intégrité et disponibilité. Chaque composant représente un objectif fondamental de la sécurité de l’information.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que la sécurité de l’application en mots simples

La sécurité des applications est le processus de création d’applications plus sécurisée en trouvant, en fixant et en améliorant la sécurité des applications. Cela se produit en grande partie pendant la phase de développement, mais il comprend des outils et des méthodes pour protéger les applications une fois qu’ils sont déployés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les trois phases de la sécurité des applications

Sécurité des applications: un plan d’action en trois phases I: saisir.Phase II: évaluer.Phase III: s’adapter.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ce qui est requis pour la sécurité des applications

Voici quelques-uns de ceux-ci: Aidez l’organisation à faire évoluer ses fonctions de sécurité des applications.Effectuer des tests de numérisation et de pénétration de la vulnérabilité des applications.Tester le code source et le code en cours d’exécution.Implémentation de fonctionnalités de sécurité avancées.Maintenir la documentation technique.Modélisation des menaces.Automatiser les analyses de sécurité et les tests.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois outils de sécurité quels sont les 4 principes de sécurité

Les principes de base de la sécurité de l’information sont la confidentialité, l’intégrité et la disponibilité. Chaque élément du programme de sécurité de l’information doit être conçu pour mettre en œuvre un ou plusieurs de ces principes. Ensemble, ils sont appelés la triade de la CIA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que NIST 800-53 pour les applications

NIST 800-53 est une norme de réglementation qui définit la base minimale des contrôles de sécurité pour tous.S. Systèmes d’information fédéraux sauf ceux liés à la sécurité nationale. Il définit la référence minimale des contrôles de sécurité requis par la norme fédérale de traitement de l’information (FIPS).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre le NIST 800-53 et le cadre de cybersécurité

NIST CSF est un cadre volontaire qui fournit des conseils aux organisations sur la façon de gérer les risques de cybersécurité. NIST Special Publication 800-53, en revanche, est un ensemble de contrôles de sécurité et de procédures d’évaluation associées que les organisations peuvent utiliser pour protéger leurs systèmes d’information.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 types de sécurité

Quels sont les types de sécurité, il existe quatre principaux types de sécurité: titres de créance, titres de capitaux propres, titres dérivés et titres hybrides, qui sont une combinaison de dettes et de capitaux propres.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 principales catégories de sécurité

Il y a trois domaines principaux ou classifications des contrôles de sécurité. Il s’agit notamment de la sécurité de la gestion, de la sécurité opérationnelle et des contrôles de sécurité physique.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 types de contrôles de sécurité

Certains des plus courants sont des pare-feu, des systèmes de détection et de prévention des intrusions, des listes de contrôle d’accès et des technologies cryptographiques. Chacun de ces contrôles sert un objectif différent.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 5 éléments de sécurité

Il repose sur cinq éléments majeurs: la confidentialité, l’intégrité, la disponibilité, l’authenticité et la non-représentation.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre l’application et la sécurité des logiciels

La sécurité des logiciels implique une approche holistique dans une organisation pour améliorer sa posture de sécurité de l’information, protéger les actifs et appliquer la confidentialité des informations non publiques; tandis que la sécurité des applications n’est qu’un domaine dans l’ensemble du processus.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 exigences de sécurité de base

Quels que soient les objectifs de la politique de sécurité, on ne peut ignorer complètement aucune des trois exigences majeures – confidentialité, intégrité et disponibilité – qui se soutiennent mutuellement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les quatre 4 composants de la technologie de sécurité principaux

Les quatre composants sont: dissuasion. La couche initiale de sécurité; L’objectif de dissuasion est de convaincre les personnes indésirables qu’un effort réussi pour entrer dans une zone non autorisée est peu probable.Détection.Retard.Réponse.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre NIST 800 161 et NIST 800-53

Quelle est la différence entre NIST 800-53 et NIST 800-161 NIST 800-53 est le cadre fondamental de tous les contrôles de sécurité de la série NIST 800. NIST 800-161 est considéré comme un ajout complémentaire à cette fondation pour d’autres programmes de sécurité de la chaîne d’approvisionnement matures.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre NIST 800 37 et 53

SP 800-53 fonctionne aux côtés de SP 800-37, qui a été développé pour fournir aux agences fédérales et aux entrepreneurs des conseils sur la mise en œuvre des programmes de gestion des risques. SP 800-53 se concentre sur les contrôles qui peuvent être utilisés avec le cadre de gestion des risques décrit en 800-37.

[/ wpremark]