Résumé:

1. Détection de sécurité: La détection de la sécurité repose sur la technologie de détection pour détecter la présence ou les activités des personnes.

2. Détection en cybersécurité: La détection des menaces est le processus d’analyse d’un écosystème de sécurité pour trouver des utilisateurs malveillants et une activité anormale.

3. Objectifs de détection de sécurité: Les trois principaux objectifs de sécurité sont la confidentialité, l’intégrité et la disponibilité.

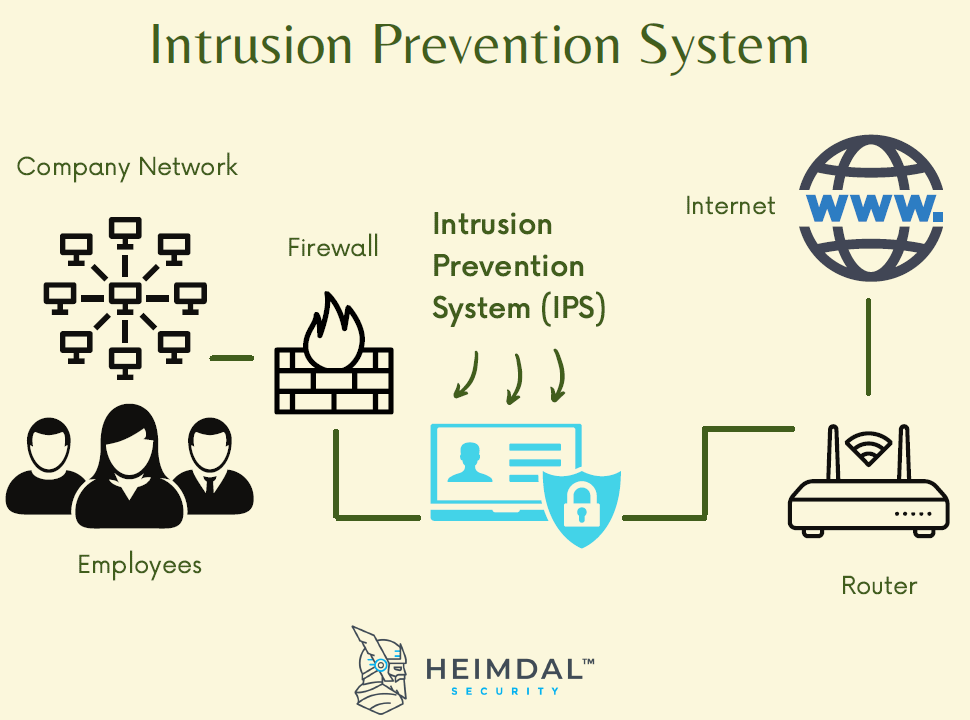

4. Trois principaux types de détection: Les trois principaux types de détection sont la détection d’intrusion basée sur la signature, basée sur les anomalies et les intrusions hybrides.

5. TSA et Tampons: Les scanners du corps TSA ne peuvent pas détecter les tampons car ils ne peuvent pas le voir à l’intérieur du corps.

6. Travail des détecteurs de sécurité: Les capteurs de stockage détectent la lumière réfléchie par le système d’éclairage et génèrent un signal auxquels les étiquettes et les étiquettes répondent.

7. Exemple de détection: La détection peut être vue dans les aéroports avec des bergers allemands formés pour détecter les médicaments ou les explosifs.

8. Types de détection en cybersécurité: Certaines méthodes populaires incluent l’intelligence des menaces, l’analyse des comportements, les pièges à intrus et la chasse aux menaces.

Des questions:

- Quel est le principe de détection de sécurité?

- Que signifie la détection en cybersécurité?

- Quels sont les objectifs de la détection de la sécurité?

- Quels sont les trois principaux types de détection?

- Peut-on voir mon tampon pendant une scan corporel?

- Comment fonctionnent les détecteurs de sécurité?

- Quel est un exemple de détection?

- Quels sont les types de détection en cybersécurité?

Le principe de la détection de la sécurité repose sur la technologie de détection pour détecter la présence ou les activités des personnes.

La détection dans la cybersécurité est le processus d’analyse d’un écosystème de sécurité pour trouver des utilisateurs malveillants et une activité anormale.

Les trois principaux objectifs de la détection de la sécurité sont de protéger la confidentialité, de préserver l’intégrité et de promouvoir la disponibilité des données.

Les trois principaux types de détection sont la détection d’intrusion basée sur la signature, basée sur les anomalies et les intrusions hybrides.

Non, les scanners du corps TSA ne peuvent pas voir à l’intérieur du corps et ne peuvent donc pas détecter les tampons.

Les détecteurs de sécurité dans les magasins détectent la lumière reflétée par le système d’éclairage et génèrent un signal auquel les étiquettes et les étiquettes répondent.

Un exemple de détection est l’utilisation de bergers allemands dans les aéroports pour détecter les médicaments ou les explosifs.

Certains types de détection dans la cybersécurité comprennent l’intelligence des menaces, l’analyse des comportements, les pièges à intrus et la chasse aux menaces.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le détection de sécurité

Le principe de détection repose sur la technologie de détection pour découvrir la présence d’une personne ou d’un objet dans son champ de vision. Autrement dit, si le but de la technologie de sécurité est de détecter la présence ou les activités des personnes, les méthodes de détection doivent être conçues pour répondre à ces stimuli.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que signifie la détection en cybersécurité

La détection des menaces est le processus d’analyse d’un écosystème de sécurité au niveau holistique pour trouver des utilisateurs malveillants, une activité anormale et tout ce qui pourrait compromettre un réseau. La détection des menaces est construite sur des renseignements sur les menaces, qui impliquent des outils stratégiques, tactiques et opérationnels.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les objectifs de la détection de la sécurité

Principe 2: Les trois objectifs de sécurité sont la confidentialité, l’intégrité et la disponibilité PROTECT la confidentialité des données.Préserver l’intégrité des données.Promouvoir la disponibilité des données pour une utilisation autorisée.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois principaux types de détection

Les 3 méthodes de détection d’intrusion Méthodes d’insignation de détection d’intrusion basée sur une indication. Les systèmes de détection d’intrusion basés sur la signature (SIDS) visent à identifier les modèles et à les faire correspondre avec des signes connus d’intrusions.Détection d’intrusion basée sur l’anomalie.Détection d’intrusion hybride.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Peut-on voir mon tampon

Pouvez-vous voir un tampon lors d’une analyse du corps de l’aéroport, c’est une question fréquemment posée sur Google, et si c’est quelque chose qui vous inquiète, vous pouvez pousser un soupir de soulagement. Les scanners du corps de l’aéroport ne peuvent pas voir à l’intérieur du corps et ne peuvent donc pas détecter un tampon sur une image de scan corporelle féminine TSA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment fonctionnent les détecteurs de sécurité

Les capteurs du magasin détectent la lumière réfléchie par le système d’éclairage. De là, il génère un signal analogique envoyé au décodeur. Ensuite, les étiquettes de sécurité et les étiquettes attachées aux produits du magasin répondent au signal.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple de détection

La détection est l’acte de remarquer ou de découvrir quelque chose. À l’aéroport, vous pourriez voir des bergers allemands formés à la détection de trafic de drogue ou d’explosifs dans les bagages.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les types de détection en cybersécurité

Voici quatre méthodes populaires de détection des menaces et comment elles fonctionnent.Intelligence de menace.Analyse des comportements de l’utilisateur et de l’attaquant.Pièges à intrus.Chasse à la menace.Technologie de détection d’événements de sécurité.Technologie des menaces de réseau.Technologie des menaces de terminaison.Mise en œuvre du lac de données de sécurité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 objectifs de sécurité de base

Ce sont les facteurs qui devraient déterminer les solutions dont vous avez besoin pour atteindre vos objectifs pour la disponibilité des données, l’intégrité, la confidentialité et la traçabilité.Disponibilité.Intégrité.Confidentialité.Traçabilité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 principaux objectifs de la sécurité *

Confidentialité, intégrité, disponibilité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les méthodes de détection

La limite de détection de la méthode (MDL) est la concentration minimale d’une substance qui peut être mesurée et rapportée avec une confiance à 99% que la concentration d’analyte est supérieure à zéro et est déterminée à partir de l’analyse d’un échantillon dans une matrice donnée contenant l’analyte [2].

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les deux types de systèmes de détection

Quels sont les types de systèmes de détection d’intrusion, il existe deux principaux types d’IDS basés sur l’endroit où l’équipe de sécurité les met en place: le système de détection d’intrusion du réseau (NIDS). Système de détection d’intrusion de l’hôte (HIDS).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ce qui apparaît sur l’écran TSA

Les dépistages de l’administration de la sécurité des transports (TSA) des aéroports vérifient les passagers et les articles personnels pour les articles dangereux tels que les armes, les produits chimiques et les liquides qui ne sont pas autorisés comme des combinaisons.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est-ce que TSA sait quand vous êtes sur vos règles

Peut-être qu’un tampon ordinaire qui a trop de sang dessus montrerait aussi quoi des tampons de toute façon, si vous êtes sur vos règles, l’agent de la TSA saura très probablement. Elle m’a même montré la photo de mon scan.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce qui peut déclencher une alarme de sécurité

La poussière excessive, les toiles d’araignées et les capteurs et détecteurs en vrac peuvent tous être la source de fausses alarmes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que peuvent détecter les détecteurs

Avec des détecteurs sophistiqués, les opérateurs peuvent déterminer si une cible dissimulée particulière est plomb, fer, aluminium, or, cuivre ou argent, basé sur la conductivité du métal. Les détecteurs peuvent également être programmés pour rechercher une seule cible prédéterminée, quelle que soit la taille, tout en ignorant tous les autres métaux.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les types de détection

Méthodes de détection (1) Types de méthodes de détection. Lors du choix d’une méthode de détection pour une substance donnée, nous vérifions généralement d’abord la structure de cette substance.Détection UV-visible.Détection d’indice de réfraction.Détection de fluorescence.Détection électrochimique.Détecteur de diffusion de la lumière évaporative.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le but de la détection

Enfin, l’art de la détection, également connu sous le nom d’indices suivants, est l’œuvre d’un détective pour tenter de reconstruire une séquence d’événements en identifiant les informations pertinentes dans une situation.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 4 méthodes de détection des menaces

La détection des menaces peut être résumé en quatre types: configuration, modélisation (anomalies), indicateurs et analyse comportementale. Comprendre la différence dans ces types et comment utiliser chacun permet aux équipes de sécurité du système de contrôle industriel (ICS) de défendre leur environnement de manière appropriée.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 5 types de sécurité

La cybersécurité peut être classée en cinq types distincts: la sécurité des infrastructures critiques.Sécurité de l’application.Sécurité Internet.Sécurité du cloud.Sécurité de l’Internet des objets (IoT).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 5 C en sécurité

Changement, conformité, coût, continuité et couverture; Ce sont toutes des considérations fondamentales pour une organisation.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que représente les 4 C pour la sécurité

Les quatre C en termes

Pour être un partenaire prospère dans le secteur gouvernemental, vous devriez être conscient des quatre C: engagement, conformité, couverture et communication.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois C de la sécurité

Le 3CS de la meilleure sécurité: complet, consolidé et collaboratif – Vérifiez le blog Point.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les quatre basiques pour la sécurité

Ce cadre se compose de quatre éléments – actifs, vulnérabilités, menaces et contrôles. Nous définissons chacun de ces termes, fournissons des exemples pour chacun et décrivons comment ils sont liés les uns aux autres.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi est-ce que je suis toujours signalé à TSA

Comme indiqué plus en détail ci-dessous, ce dépistage supplémentaire pourrait être causé par des choses comme: votre nom correspondant à un nom d’intérêt dans une base de données. Vous soulevez des soupçons tout en passant par la sécurité de l’aéroport. Votre sac est signalé lorsque vous traversez une machine à rayons X.

[/ wpremark]