No se pueden defender los firewalls contra los ataques de DDoS Los firewalls no están diseñados para manejar el volumen y la complejidad de los ataques DDoS. Están más centrados en filtrar el tráfico basado en reglas y políticas predefinidas. Los ataques DDoS abruman la red inundando con tráfico de múltiples fuentes, lo que dificulta que los firewalls distinguen entre tráfico legítimo y malicioso. Además, los ataques DDoS a menudo se dirigen a aplicaciones o servicios específicos, sin pasar por completo el firewall.

¿Cómo se puede proteger una red de los ataques DDoS? Hay varias medidas que se pueden implementar para proteger una red de los ataques DDoS. Éstas incluyen:

1. Análisis y perfil de tráfico: monitorear los patrones de tráfico de la red e identificar el comportamiento anómalo puede ayudar a detectar y mitigar los ataques DDoS.

2. Sistema de detección de intrusos/Sistema de prevención de intrusiones (IDS/IPS): IDS/IPS puede ayudar a identificar y bloquear los ataques DDoS analizando el tráfico de red en tiempo real y aplicando contramedidas apropiadas.

3. Equilibrio de carga: distribuir el tráfico entrante en múltiples servidores puede ayudar a mitigar el impacto de los ataques DDoS extendiendo la carga.

4. Red de entrega de contenido (CDN): el uso de un CDN puede ayudar a distribuir geográficamente el tráfico, reduciendo el impacto de los ataques DDoS distribuyendo la carga en múltiples servidores.

5. Limitación de tarifas: la implementación de la limitación de tarifas en los recursos de la red puede ayudar a mitigar el impacto de los ataques DDoS restringiendo la cantidad de tráfico que se puede procesar.

6. Servicios de mitigación de DDOS: involucrar los servicios de un proveedor especializado puede ayudar a detectar y mitigar los ataques DDoS, ya que tienen la infraestructura y la experiencia para manejar los ataques a gran escala.

7. Segmentación de la red: dividir la red en segmentos aislados más pequeños y aislados puede limitar el alcance de un ataque DDoS y evitar que afecte a toda la red.

8. Redundancia y sistemas de conmutación por error: la implementación de sistemas redundantes y mecanismos de conmutación por error puede garantizar que la red permanezca operativa incluso durante un ataque DDoS.

9. Monitoreo constante y respuesta a incidentes: el monitoreo del tráfico de la red continuamente y tener un plan de respuesta a incidentes bien definido puede ayudar a minimizar el impacto de los ataques DDoS y facilitar una recuperación rápida.

10. Actualizaciones y parches de software regulares: mantener el software y los sistemas actualizados con los últimos parches de seguridad pueden ayudar a reducir la vulnerabilidad a los ataques DDoS fijando vulnerabilidades conocidas.

¿Cuáles son algunas técnicas de ataque DDoS comunes, los ataques DDoS pueden emplear varias técnicas para abrumar los recursos de un objetivo?. Algunas técnicas comunes incluyen:

1. Inundación UDP: una gran cantidad de paquetes de protocolo de datagrama de usuarios (UDP) se envían al objetivo, consumiendo ancho de banda de red y dispositivos de red abrumadores.

2. Syn Flood: los atacantes envían un alto volumen de solicitudes de conexión TCP (paquetes SYN) al objetivo, lo que hace que los recursos de la red estén vinculados al procesar estas solicitudes y prevenir conexiones legítimas.

3. Inundación ICMP: los atacantes envían una gran cantidad de paquetes de Protocolo de mensajes de control de Internet (ICMP) al objetivo, consumiendo ancho de banda de red y dispositivos de red abrumadores.

4. Inundación HTTP: los atacantes envían una gran cantidad de solicitudes HTTP al servidor web de un objetivo, lo que lleva al consumo de recursos del servidor y la eventual falta de disponibilidad del sitio web.

5. Amplificación DNS: los atacantes envían pequeñas consultas DNS para abrir servidores DNS, que responden con respuestas DNS mucho más grandes, abrumando la red del objetivo.

6. Amplificación NTP: los atacantes abusan del Protocolo de tiempo de red (NTP) para generar un gran volumen de tráfico hacia la red del objetivo.

7. Reflexión SSDP/UPNP: los atacantes envían solicitudes de Discovery Service Discovery (SSDP) o Solicitudes universales de plug and Play (UPNP) a dispositivos vulnerables, que luego responden con mayores cantidades de datos al objetivo.

8. Slowloris: los atacantes establecen una gran cantidad de conexiones de bajo ancho de banda a un servidor web de destino, agotando los recursos del servidor y evitando que sirva a solicitudes legítimas.

9. Ataques de la capa de aplicación: los atacantes se dirigen a las vulnerabilidades en aplicaciones o servicios específicos, como servidores web o bases de datos, lo que hace que no respondan o se bloqueen.

10. Ataques de botnet IoT: los atacantes comprometen los dispositivos de Internet de las cosas (IoT) y los usan para lanzar ataques DDoS coordinados, aprovechando el poder informático combinado de múltiples dispositivos.

Cada técnica de ataque requiere diferentes estrategias de mitigación, y generalmente se emplea una combinación de medidas preventivas para defenderse de varios vectores de ataque.

¿Se pueden pasar por los firewalls durante los ataques DDoS Firewalls se puede pasar por alto durante los ataques DDoS?. Los atacantes pueden usar diversas técnicas para eludir los firewalls, como el uso de la falsificación de IP para ocultar la fuente del ataque o dirigir vulnerabilidades de aplicación específicas que el firewall no puede detectar. Además, algunos ataques DDoS pueden abrumar al firewall en sí, lo que lo hace ineficaz en defender contra el ataque.

¿Se puede rastrear un ataque DDoS de regreso a su fuente trazando un ataque DDoS de regreso a su fuente puede ser un desafío. Los atacantes a menudo usan técnicas para ofuscar su identidad y ubicación, como usar botnets o servicios de anonimato. Además, los ataques DDoS pueden implicar el tráfico proveniente de múltiples fuentes, lo que dificulta la identificación del origen exacto del ataque. Sin embargo, con la ayuda de las herramientas de monitoreo de red, el análisis forense y la cooperación con los proveedores de servicios de Internet, es posible rastrear el ataque hasta cierto punto.

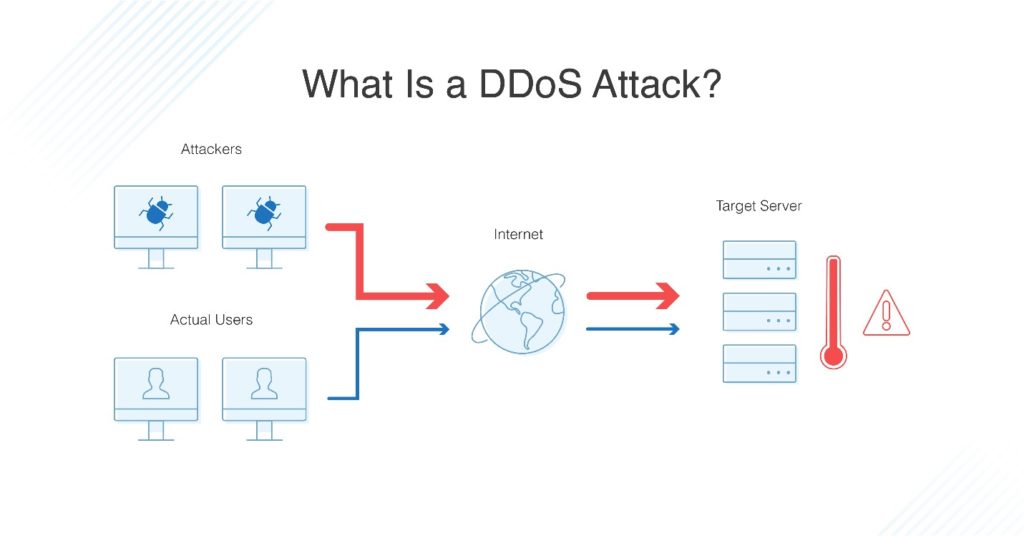

¿Cuál es la diferencia entre un ataque DOS y un ataque DDoS?. Por lo general, involucra una sola fuente que puede ser una sola computadora o una red de computadoras comprometidas (Botnet).

Por otro lado, un ataque DDoS (denegación de servicio distribuida) implica múltiples fuentes que inundan el sistema o la red objetivo con tráfico o solicitudes. Estas fuentes generalmente son dispositivos comprometidos que forman una botnet bajo el control del atacante. Los ataques DDoS a menudo son más poderosos y más difíciles de mitigar que los ataques de DOS debido a la naturaleza distribuida del ataque.

¿Cuáles son las motivaciones detrás de los ataques DDoS DDoS Attacks puede estar motivado por varios factores, incluidos:

1. Extorsión: los atacantes pueden lanzar ataques DDoS como un medio para extorsionar dinero de empresas o individuos, amenazando con interrumpir sus servicios o sitios web a menos que se pague un rescate.

2. Venganza: los ataques DDoS pueden llevarse a cabo para buscar venganza contra un individuo u organización, a menudo en respuesta a una irregularidad o conflicto percibido.

3. Competencia: en algunos casos, las empresas o individuos rivales pueden lanzar ataques DDoS para obtener una ventaja competitiva, al interrumpir los servicios de sus competidores.

4. Hacktivismo: los ataques DDoS pueden ser una forma de protesta o activismo, utilizado para llamar la atención sobre una causa en particular o expresar la disidencia de una organización o gobierno.

5. Distracción: los ataques DDoS pueden usarse como una táctica de diversión, desviando la atención de los equipos o recursos de seguridad, mientras que otras actividades maliciosas, como las violaciones de los datos, se llevan a cabo.

6. Ideología: Algunos ataques DDoS están motivados por creencias ideológicas o políticas, con el objetivo de interrumpir los servicios de organizaciones o gobiernos que los atacantes perciben como adversarios.

7. Pruebas: los ataques DDoS también se pueden llevar a cabo con fines de prueba, para evaluar la resistencia y efectividad de las defensas de una organización contra tales ataques.

Las motivaciones detrás de los ataques DDoS pueden variar mucho dependiendo de los objetivos del atacante, y comprender las motivaciones puede ayudar a las organizaciones a prepararse y defenderse mejor contra tales ataques.

¿Cómo pueden los individuos protegerse de los ataques DDoS, mientras que las personas pueden no ser los objetivos principales de los ataques DDoS, aún pueden tomar medidas para protegerse, como:

1. Uso de un conjunto de seguridad de Internet de buena reputación: instalar y mantener el software de seguridad en Internet actualizado puede ayudar a proteger contra varios tipos de amenazas cibernéticas, incluidos los ataques DDoS.

2. Actualización regular de software y dispositivos: mantener software, firmware y dispositivos (como enrutadores) actualizados con los últimos parches de seguridad puede ayudar a minimizar las vulnerabilidades que pueden explotarse en los ataques DDoS.

3. Habilitando los firewalls y las características de seguridad de la red: la activación de firewalls y otras características de seguridad de red proporcionadas por enrutadores o software de seguridad de Internet puede agregar una capa adicional de defensa contra los ataques de DDoS.

4. Evitar enlaces y descargas sospechosos: tener cuidado con hacer clic en enlaces desconocidos o descargar archivos de fuentes no confiables puede ayudar a prevenir infecciones de malware que puedan contribuir a los ataques DDoS.

5. Uso de contraseñas fuertes y únicas: emplear contraseñas fuertes y únicas para cuentas en línea puede ayudar a prevenir el acceso no autorizado y reducir el riesgo de que los atacantes utilizan credenciales comprometidas en ataques DDoS.

6. Estar atento a los ataques de phishing: permanecer alerta con los intentos de phishing y evitar compartir información personal o inicio de las credenciales con solicitudes sospechosas o no solicitadas puede ayudar a prevenir compromisos de cuentas que pueden conducir a ataques DDoS.

Si bien las personas pueden no tener los mismos recursos que las organizaciones para defender contra los ataques DDoS, estas medidas pueden proporcionar un nivel básico de protección y reducir el riesgo de ser víctima de tales ataques.

¿Cómo pueden las organizaciones prepararse para los posibles ataques DDoS Las organizaciones pueden tomar varios pasos para prepararse para posibles ataques DDoS, que incluyen:

1. Realización de una evaluación de riesgos: Evaluación de la infraestructura, redes y sistemas de la organización para identificar vulnerabilidades y posibles puntos de entrada para los ataques DDoS.

2. Desarrollo de un plan de respuesta a incidentes: crear un plan integral que describe los pasos a tomar en caso de un ataque DDoS, incluidos los protocolos de comunicación, los roles y las responsabilidades, y las estrategias de mitigación técnica.

3. Implementación de soluciones de mitigación de DDOS: la implementación de soluciones de mitigación DDoS dedicadas, como electrodomésticos de hardware o servicios basados en la nube, puede ayudar a detectar y mitigar los ataques en tiempo real en tiempo real.

4. Probar redes y sistemas: probar regularmente las redes y sistemas de la organización para obtener vulnerabilidades y garantizar que todas las medidas de seguridad funcionen según lo previsto.

5. Interiormente con proveedores de mitigación DDoS: establecer relaciones con los proveedores de mitigación de DDOS puede ayudar a las organizaciones a activar rápidamente servicios especializados en caso de un ataque, asegurando una respuesta y mitigación oportunas.

6. Asegurar la redundancia y la escalabilidad: desarrollar redundancia y escalabilidad en la infraestructura y las redes de la organización puede ayudar a absorber el impacto de los ataques DDoS y garantizar la continuidad de los servicios críticos.

7. Educar a los empleados: proporcionar capacitación y educación continuas a los empleados sobre los ataques DDoS, su impacto y los pasos para tomar en caso de un ataque puede ayudar a crear una cultura de seguridad y preparación.

8. Monitoreo del tráfico y el comportamiento de la red: la implementación de herramientas y soluciones de monitoreo de red puede ayudar a detectar signos tempranos de un ataque DDoS, lo que permite una respuesta y mitigación más rápidas.

Al tomar estas medidas proactivas, las organizaciones pueden fortalecer sus defensas contra los ataques DDoS y minimizar el impacto en sus redes, sistemas y operaciones.

¿Pueden los ataques DDoS causar daño permanente en la mayoría de los casos, los ataques DDoS no causan daños permanentes a la infraestructura o los sistemas de un objetivo?. Una vez que se restablece el ataque y el tráfico normal, los sistemas generalmente reanudan su funcionamiento normal. Sin embargo, puede haber daños indirectos causados por ataques DDoS, como daños a la reputación, pérdida de negocios o interrupción en los servicios críticos. Es importante que las organizaciones tengan medidas de mitigación adecuadas para minimizar el impacto y recuperarse rápidamente de tales ataques.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede Windows Firewall bloquear DDoS Attack?

Los ataques DDoS de bloque son imposibles a través del firewall de Windows y también los firewalls de hardware. Realmente no puedes bloquear los ataques DDoS solo con tu firewall. Es un comienzo, especialmente los firewalls que bloquean las botnets. Pero si el ataque DDoS está dirigido a usted, en algún momento su firewall simplemente fallará.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se pueden detener los ataques DDoS?

Redirige el tráfico a través de firewalls o agregue los firewalls de dispositivos para bloquear los ataques. Aplicar límites de velocidad más fuertes a los firewalls, los servidores y otros recursos que protegen y atienden el enrutador o el servidor. Agregue o fortalezca productos de seguridad de red, sistemas de detección de intrusos de red (IDS) y sistemas de prevención de intrusiones (IPS).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se detecta el firewall DDoS Attack?

Los escáneres web, el firewall de aplicaciones web (WAF) y las herramientas de detección de ataque DDoS de anomalía de tráfico pueden ayudar a reducir el daños y el perfil de tráfico. Los escáneres web monitorean las aplicaciones web regularmente, especialmente después de un ataque, mientras que WAF filtra el tráfico utilizando algoritmos de aprendizaje automático.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el firewall con estado evitar DDoS?

Implementado en las instalaciones, frente al firewall y utilizando tecnología de procesamiento de paquetes sin estado, AED puede detener todo tipo de ataques DDoS, especialmente los ataques de agotamiento estatales que amenazan la disponibilidad del firewall y otros dispositivos con estado detrás de él.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué no puede el firewall detener el ataque DDoS?

Los firewalls e IP no pueden distinguir entre usuarios maliciosos y legítimos. Ciertos vectores de ataque DDoS, como las inundaciones HTTP/HTTPS, están compuestos por millones de sesiones legítimas. Cada sesión por sí sola es legítima y no puede ser marcada como una amenaza por firewalls e IPS.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Qué ataques no pueden ser defendidos por los firewalls

La ingeniería social es un tipo de amenaza cibernética que los firewalls no pueden prevenir. Los ataques de ingeniería social incluyen una amplia gama de ataques que involucran la interacción humana que pasa por alto los firewalls. El objetivo de la ingeniería social es engañar a los usuarios finales para hacer un error de seguridad, como regalar credenciales de inicio de sesión.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede un DDOS ser permanente?

Los ataques de DOS de negación de servicio transitorio se producen cuando un perpetrador malicioso elige evitar que los usuarios regulares se pongan en contacto con una máquina o red para su propósito previsto. El efecto puede ser temporal o indefinido dependiendo de lo que quieran recuperar para su esfuerzo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué es tan difícil detener los ddos?

Durante un ataque DDoS, eso puede ser miles de IPS constantemente cambiantes y millones de paquetes de datos para realizar un seguimiento de las tablas estatales. Los recursos de memoria y procesamiento necesarios para hacerlo rápidamente para cada paquete son enormes y la mayoría de los firewalls simplemente no pueden manejar la carga.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué ataques se detiene un firewall?

Los firewalls protegen a su red del acceso no autorizado por los piratas informáticos que usan una variedad de herramientas para obtener entrada, como virus, puestas traseras, ataques de negación de servicio (DOS), macros, inicios de sesión remotos, correos electrónicos de phishing, ingeniería social y spam.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué ataques evitan los firewalls?

Un firewall salvaguarda a su PC contra datos dañinos filtrándolos fuera del sistema. Protege contra los puertas traseras, ataques de denegación de servicio, macros, inicios de sesión remotos, spam y virus.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿En qué no protegen los firewalls?

Los firewalls no garantizan que su computadora no sea atacada. Los firewalls ayudan principalmente a proteger contra el tráfico malicioso, no contra programas maliciosos (yo.mi., malware), y puede no protegerlo si instala accidentalmente o ejecuta malware en su computadora.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es un firewall mejor que anti DDOS

¿Se protege un firewall contra los ataques de DDoS que los usuarios a menudo asocian el concepto de un “firewall” con protección integral?. Sin embargo, tener un firewall no garantiza realmente la protección contra los DDO, porque además de la política de procesamiento de tráfico, se requieren configuraciones especializadas y múltiples capas de filtros.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers superar los firewalls?

Un firewall puede ser seguro, pero si está protegiendo una aplicación o sistema operativo con vulnerabilidades, un hacker puede evitarlo fácilmente. Hay innumerables ejemplos de vulnerabilidades de software que los piratas informáticos pueden explotar para evitar el firewall.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Un firewall detendrá a los piratas informáticos?

Un firewall es una característica de seguridad crucial que ayuda a proteger su computadora o red de amenazas externas como piratas informáticos y malware. Sin embargo, a pesar de su efectividad, hay varias formas en que se puede violar un firewall y dejar su sistema vulnerable a los ataques.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes ir a la cárcel si ddos a alguien?

El uso de servicios de arranque y más estrés para llevar a cabo un ataque DDoS se castiga bajo la Ley de Fraude y Abuso de la Computación (18 U.S.C. § 1030), y puede dar lugar a cualquiera o una combinación de las siguientes consecuencias: incautación de computadoras y otros dispositivos electrónicos. Arresto y enjuiciamiento penal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo suele dura un DDOS?

Dependiendo de la gravedad del ataque, los ataques DDoS pueden durar hasta un día o más. Pero con una planificación sólida y buenos socios de seguridad, generalmente puede administrar ataques pequeños a medianos en cuestión de horas o minutos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede un firewall detener a un hacker?

Un firewall es una característica de seguridad crucial que ayuda a proteger su computadora o red de amenazas externas como piratas informáticos y malware. Sin embargo, a pesar de su efectividad, hay varias formas en que se puede violar un firewall y dejar su sistema vulnerable a los ataques.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 ventajas principales del uso de firewalls?

Los firewalls sirven como primera línea de defensa a amenazas externas, malware y piratas informáticos que intentan obtener acceso a sus datos y sistemas.Monitorea el tráfico de la red. Todos los beneficios de la seguridad del firewall comienzan con la capacidad de monitorear el tráfico de la red.Detiene los ataques del virus.Previene la piratería.Detiene el spyware.Promueve la privacidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los firewalls detienen a los piratas informáticos?

Un firewall es una característica de seguridad crucial que ayuda a proteger su computadora o red de amenazas externas como piratas informáticos y malware. Sin embargo, a pesar de su efectividad, hay varias formas en que se puede violar un firewall y dejar su sistema vulnerable a los ataques.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Qué no pueden hacer los firewalls

Los usuarios que no pasan por el firewall: un firewall solo puede restringir las conexiones que lo pasan por. No puede protegerlo de las personas que pueden rodear el firewall, por ejemplo, a través de un servidor de acceso telefónico detrás del firewall. Tampoco puede evitar que un intruso interno piratee un sistema interno.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto dura un DDOS?

Este tipo de ataque esporádico puede variar en longitud, desde acciones a corto plazo que duran unos minutos hasta ataques más largos que exceden una hora. Según el DDOS AMENAY LACAPEPE DE LA AMENAJE 2021 del transportista sueco de Telecom Telia, los ataques documentados promedian una duración de 10 minutos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el castigo por DDoS en EE. UU

El uso de servicios de arranque y más estrés para llevar a cabo un ataque DDoS se castiga bajo la Ley de Fraude y Abuso de la Computación (18 U.S.C. § 1030), y puede dar lugar a cualquiera o una combinación de las siguientes consecuencias: incautación de computadoras y otros dispositivos electrónicos. Arresto y enjuiciamiento penal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes ir a la cárcel por ddos?

El uso de servicios de arranque y más estrés para llevar a cabo un ataque DDoS se castiga bajo la Ley de Fraude y Abuso de la Computación (18 U.S.C. § 1030), y puede dar lugar a cualquiera o una combinación de las siguientes consecuencias: incautación de computadoras y otros dispositivos electrónicos. Arresto y enjuiciamiento penal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son la debilidad del firewall?

Las debilidades de un firewall: una incapacidad para defenderse de los ataques desde el sistema que está destinado a proteger. Esto podría tomar la forma de personas que otorgan acceso no autorizado a otros usuarios dentro de la red o asaltos de ingeniería social o incluso un usuario autorizado intencionado sobre el uso de la red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es DDOS un delito grave?

El uso de servicios de arranque y más estrés para llevar a cabo un ataque DDoS se castiga bajo la Ley de Fraude y Abuso de la Computación (18 U.S.C. § 1030), y puede dar lugar a cualquiera o una combinación de las siguientes consecuencias: incautación de computadoras y otros dispositivos electrónicos. Arresto y enjuiciamiento penal.