¿Los troyanos eliminan los datos?

Un virus troyano en una computadora, o simplemente un troyano, es un programa de software malicioso o código disfrazado de software legítimo e inofensivo. Una vez que infecta un dispositivo, ejecuta su tarea, que puede incluir eliminar o modificar datos, robar datos, instalar malware adicional e interrumpir el rendimiento del sistema.

¿Puede Troya destruir mi PC??

Los troyanos pueden infectar su computadora y causar enormes problemas antes de saber lo que sucedió. Una vez que un troyano llega a su sistema, puede monitorear su teclado, instalar malware adicional y causar una variedad de otros problemas que simplemente no desea enfrentar.

¿Qué le hará un troyano a tu computadora??

Los ataques troyanos han sido responsables de causar daños importantes al infectar las computadoras y robar datos del usuario. Ejemplos bien conocidos de troyanos incluyen:

- Rakhni Trojan: El Rakhni Trojan ofrece ransomware o una herramienta Cryptojacker, lo que permite a un atacante usar un dispositivo para extraer la criptomoneda, para infectar dispositivos.

¿Cómo sé si tengo un virus troyano??

Un síntoma común de la infección de Troya es la aparición repentina de las aplicaciones que no recuerda haber descargado o instalado. Si nota una aplicación desconocida de un desarrollador no verificado en su Administrador de tareas de Windows, existe una buena posibilidad de que sea un software malicioso instalado por un troyano.

¿Puede un virus troyano espiar?

Un caballo troyano, o troyano, es malware que invade su computadora disfrazada de software legítimo. Los cibercriminales lo usan para espiar su actividad en línea, controlar su dispositivo y robar sus datos confidenciales.

¿Puede un virus troyano rastrearte??

Una vez que se instala un caballo troyano en su computadora, puede espiarlo, robar su información personal y/o crear puertas traseras que permitan a otros piratas informáticos hacer lo mismo.

Qué hacer después de eliminar un virus troyano?

Desafortunadamente, sus otras opciones son limitadas, pero los siguientes pasos pueden ayudar a guardar su computadora y sus archivos:

- Llámalo soporte.

- Desconecte su computadora de Internet.

- Haga una copia de seguridad de sus archivos importantes.

- Escanear su máquina.

- Vuelva a instalar su sistema operativo.

- Restaurar sus archivos.

- Proteja su computadora.

¿Es el troyano peor que el malware??

A diferencia de los virus, los caballos troyanos no se replican, pero pueden ser igual de destructivos. Los troyanos también abren una entrada de puerta trasera a su computadora, lo que permite el acceso a los piratas informáticos a su sistema.

15 preguntas únicas:

- ¿Cuáles son algunos ejemplos comunes de troyanos??

- ¿Cómo se infiltra en una computadora un virus troyano??

- ¿Puedes evitar que un virus troyano infecte tu computadora??

- ¿Cuáles son los signos de una infección de troyano??

- ¿Puede un virus troyano robar su información financiera??

- ¿Cómo se puede eliminar un virus troyano de una computadora??

- ¿Es posible recuperar datos después de un ataque troyano??

- ¿Puede el software antivirus detectar y eliminar troyanos??

- ¿Cuáles son algunas precauciones que puede tomar para evitar las infecciones de Troya??

- ¿Puede un virus troyano propagarse a otros dispositivos en una red??

- ¿Hay alguna consecuencia legal para crear o distribuir virus de troyanos??

- ¿Se puede utilizar un virus troyano para el espionaje o la guerra cibernética??

- ¿Cuáles son los riesgos de descargar archivos o software de fuentes no confiables??

- ¿Cómo puedes educarte a ti mismo y a los demás sobre los virus troyanos??

- ¿Es posible recuperarse de un ataque de troyano severo??

Respuestas:

- Los ejemplos comunes de troyanos incluyen Rakhni Trojan, que ofrece ransomware o una herramienta Cryptojacker.

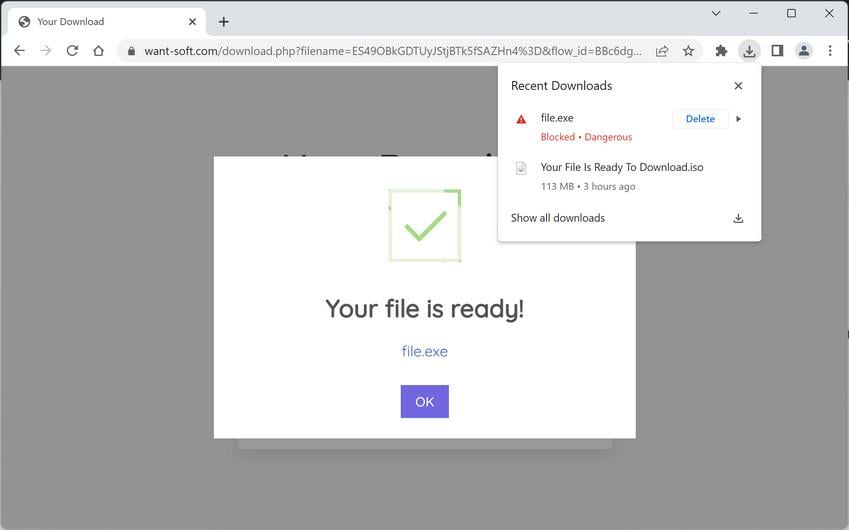

- Los virus troyanos pueden infiltrarse en una computadora a través de archivos adjuntos de correo electrónico, sitios web maliciosos o descargas de software.

- La prevención de las infecciones de Troya se puede hacer practicando hábitos de navegación seguros, siendo cauteloso con los archivos adjuntos de correo electrónico y actualizando y ejecutando regularmente software antivirus.

- Los signos de una infección de troyano incluyen la aparición repentina de aplicaciones desconocidas, ralentizaciones del sistema y pérdida de datos inexplicable.

- Sí, los virus troyanos pueden robar información financiera registrando pulsaciones de teclas o activando Keyloggers.

- Se puede eliminar un virus troyano de una computadora ejecutando una exploración antivirus exhaustiva y siguiendo los pasos de eliminación recomendados proporcionados por el software antivirus.

- La recuperación de datos después de un ataque de troyano puede ser posible a través de herramientas de recuperación de datos, copias de seguridad o ayuda profesional.

- El software antivirus puede detectar y eliminar troyanos, pero su efectividad puede variar según la variante de troyano específico.

- Las precauciones para evitar las infecciones de los troyanos incluyen actualizar regularmente software, ser cauteloso con los enlaces y descargas sospechosos, y usar un firewall.

- Sí, si un virus troyano infecta un dispositivo en una red, puede extenderse a otros dispositivos conectados.

- La creación o distribución de virus troyanos puede tener graves consecuencias legales, ya que es ilegal y se considera el delito cibernético.

- Sí, los virus troyanos se pueden usar para el espionaje o la guerra cibernética, lo que permite a los atacantes obtener acceso no autorizado a información confidencial.

- La descarga de archivos o software de fuentes no confiables lo pone en riesgo de infecciones de malware, incluidos los troyanos.

- Educarse a sí mismo y a otros sobre los virus troyanos se puede hacer a través de recursos en línea, capacitación de ciberseguridad y mantenerse informados sobre las últimas amenazas.

- La recuperación de un ataque de troyano severo puede requerir asistencia profesional, copias de seguridad de datos y reconstruir el sistema afectado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los troyanos eliminan los datos

Un virus troyano en una computadora, o simplemente un troyano, es un programa de software malicioso o código disfrazado de software legítimo e inofensivo. Una vez que infecta un dispositivo, ejecuta su tarea, que puede incluir eliminar o modificar datos, robar datos, instalar malware adicional e interrumpir el rendimiento del sistema.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede Troya destruir mi PC?

Los troyanos pueden infectar su computadora y causar enormes problemas antes de saber lo que sucedió. Una vez que un troyano llega a su sistema, puede monitorear su teclado, instalar malware adicional y causar una variedad de otros problemas que simplemente no desea enfrentar.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué le hará un troyano a tu computadora?

Los ataques troyanos han sido responsables de causar daños importantes al infectar las computadoras y robar datos del usuario. Los ejemplos bien conocidos de troyanos incluyen: Rakhni Trojan: The Rakhni Trojan ofrece ransomware o una herramienta CryptoJacker, lo que permite a un atacante usar un dispositivo para extraer la criptomonedas, para infectar dispositivos.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si tengo un virus troyano?

Un síntoma común de la infección de Troya es la aparición repentina de las aplicaciones que no recuerda haber descargado o instalado. Si nota una aplicación desconocida de un desarrollador no verificado en su Administrador de tareas de Windows, existe una buena posibilidad de que sea un software malicioso instalado por un troyano.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede un virus troyano espiar

Un caballo troyano, o troyano, es malware que invade su computadora disfrazada de software legítimo. Los cibercriminales lo usan para espiar su actividad en línea, controlar su dispositivo y robar sus datos confidenciales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede un virus troyano rastrearte?

Una vez que se instala un caballo troyano en su computadora, puede espiarlo, robar su información personal y/o crear puertas traseras que permitan a otros piratas informáticos hacer lo mismo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Qué hacer después de eliminar un virus troyano

Desafortunadamente, sus otras opciones son limitadas, pero los siguientes pasos pueden ayudar a guardar su computadora y sus archivos.Llámalo soporte.Desconecte su computadora de Internet.Haga una copia de seguridad de sus archivos importantes.Escanear su máquina.Vuelva a instalar su sistema operativo.Restaurar sus archivos.Proteja su computadora.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es el troyano peor que el malware?

A diferencia de los virus, los caballos troyanos no se replican, pero pueden ser igual de destructivos. Los troyanos también abren una entrada de puerta trasera a su computadora, dando comando al actor malicioso o permitiendo el acceso a usuarios/programas maliciosos a su sistema. Esto lleva a robar información confidencial y personal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Troya siempre significa virus

Un troyano a veces se llama virus troyano o virus de los caballos de troyano, pero ese es un nombre inapropiado. Los virus pueden ejecutarse y replicarse. Un troyano no puede. Un usuario tiene que ejecutar troyanos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es el virus troyano fácil de detectar?

Para encontrarlo, el usuario debe iniciar un escaneo completo de la computadora con un escáner antivirus. Esto debería poder identificar todas las amenazas e informar al usuario del nombre del malware. Además, el escáner generalmente recomienda las medidas necesarias para eliminar completamente el troyano y el malware instalado del sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo recupero los archivos de troyano?

Desafortunadamente, sus otras opciones son limitadas, pero los siguientes pasos pueden ayudar a guardar su computadora y sus archivos.Llámalo soporte.Desconecte su computadora de Internet.Haga una copia de seguridad de sus archivos importantes.Escanear su máquina.Vuelva a instalar su sistema operativo.Restaurar sus archivos.Proteja su computadora.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debería tener miedo del virus troyano?

En el mundo de la ciberseguridad, el malware troyano parece ser inofensivo, e incluso útil, pero en realidad, tiene una agenda maliciosa. Los troyanos están disfrazados como archivos legítimos, pero tienen un objetivo: engañarlo para que haga clic, abrirlos o instalarlos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el malware más difícil de detectar?

Raíz. El malware rootkit es peligroso y extremadamente difícil de detectar. Se esconde profundamente dentro de su computadora infectada desapercibida y proporciona privilegios de administrador (también conocido como acceso a la raíz) al hacker.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de virus elimina los archivos?

Autoridad automática.en es un virus que generalmente se propaga a través de dispositivos externos infectados como unidades USB. Una vez que se introduce un disco USB infectado en su sistema, el virus puede destruir su computadora, por auto-archivos, destruir documentos importantes y replicarse para que sea difícil eliminarlo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es un archivo troyano siempre un virus

Los troyanos no son virus, pero son un tipo de malware. La gente a veces se refiere a “virus troyanos” o “virus de los caballos de troyanos”, pero no existe tal cosa. Eso se debe a una diferencia crítica en cómo los virus y los troyanos infectan a las víctimas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de malware no se puede detectar?

Un virus sigiloso es un virus informático que utiliza diversos mecanismos para evitar la detección de software antivirus. Toma su nombre del término sigilo, que describe un enfoque para hacer algo mientras evita la notificación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué malware te puede espiar?

Spyware

Spyware es una forma de malware que se esconde en su dispositivo, monitorea su actividad y roba información confidencial, como detalles bancarios y contraseñas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo recupero los archivos del virus troyano?

Desafortunadamente, sus otras opciones son limitadas, pero los siguientes pasos pueden ayudar a guardar su computadora y sus archivos.Llámalo soporte.Desconecte su computadora de Internet.Haga una copia de seguridad de sus archivos importantes.Escanear su máquina.Vuelva a instalar su sistema operativo.Restaurar sus archivos.Proteja su computadora.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los virus destruir archivos?

Un virus informático es un programa que se propaga primero infectando archivos o las áreas del sistema del disco duro de una computadora o de red y luego haciendo copias de sí misma. Algunos virus son inofensivos, otros pueden dañar los archivos de datos, y otros pueden destruir archivos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede un virus troyano no detectado?

Los virus troyanos son una amenaza formidable para las empresas e individuos. Son sutiles, a menudo no se detectan y pueden conducir a una variedad de efectos adversos del malware. Pueden otorgar acceso a datos y credenciales confidenciales o ser utilizados para realizar ataques especiales y extorsionar a las empresas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el malware ver a través de su cámara?

Los cibercriminales no solo podrían estar mirando a través de la cámara web en su computadora, sino que también pueden acceder a su micrófono y escuchar sus conversaciones más privadas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que el virus destruye los datos

El virus Chernobyl es un virus informático con una carga útil potencialmente devastadora que destruye todos los datos de la computadora cuando se ejecuta un archivo infectado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde se esconden los virus de los troyanos?

Un caballo troyano es un programa de software malicioso que se esconde dentro de otros programas. Entra en una computadora oculta dentro de un programa legítimo, como un ahorro de pantalla. Luego coloca el código en el sistema operativo que permite a un hacker acceder a la computadora infectada. Los caballos troyanos generalmente no se extienden por sí mismos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si alguien me está mirando a través de mi cámara?

Las siguientes señales pueden indicar que alguien está usando la cámara de su teléfono para verlo: aplicaciones de fondo sospechosas.Cámaras que se portan mal.Archivos impares y espacio de almacenamiento inexplicablemente bajo.Luz indicadora de mal comportamiento.Batería que drena rápidamente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sabes si una cámara te está mirando?

¿Cómo se sabe si una cámara de seguridad de CCTV es Onobserve si la cámara de seguridad se está moviendo para ver si está encendida?.Verifique el estado de los LED en las cámaras de seguridad de IP.Inicie sesión en su software de cámara de seguridad.Use detectores electrónicos de errores.Sepa si un CCTV está grabando desde su indicador de alimentación.