ملخص

4 d في الأمن: يتكون النهج في أمن الأعمال من أربع طبقات رئيسية ، بما في ذلك Deter ، واكتشاف ، وتأخير ، والدفاع.

النقاط الرئيسية:

- ردع: تنفيذ تدابير لتثبيط التهديدات المحتملة.

- يكشف: استخدم الأنظمة والأدوات لتحديد أي وصول غير مصرح به.

- تأخير: خلق عقبات وتأخير لمنع الخرق الفوري.

- الدفاع: توظيف استراتيجيات للحماية من الهجمات وتخفيف الأضرار.

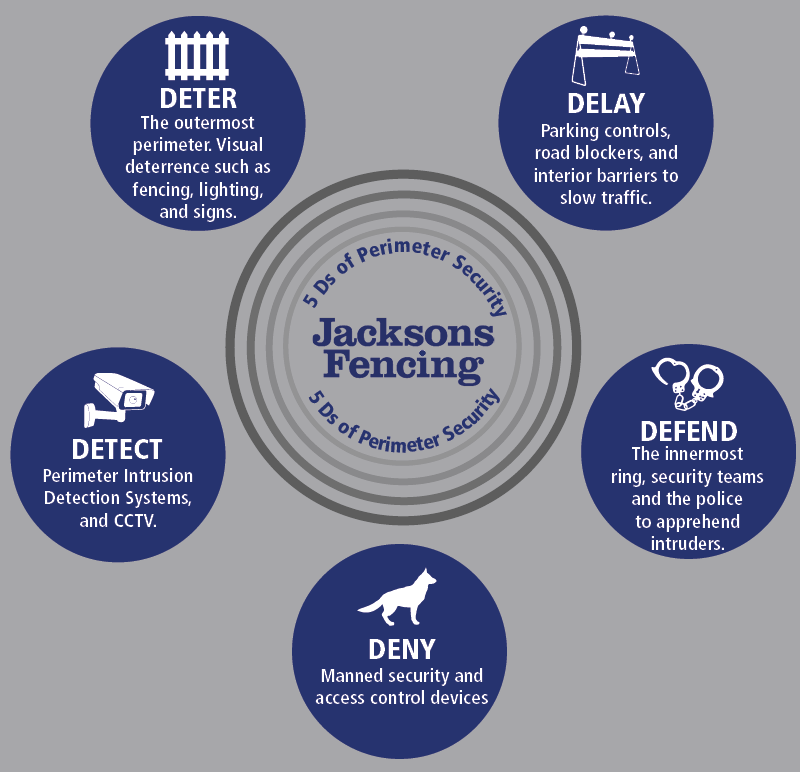

5 D’s من الأمن: يعمل 5 D من Perimeter Security (Deter ، Detect ، Reny ، Deling ، Defend) معًا لمنع الوصول غير المصرح به والسماح بالاستجابة الفعالة.

3 D في الأمن: يمكن للمنظمات أن تقلل من احتمال الحوادث باتباع مبادئ الردع والكشف والتأخير.

ردع واكتشاف ودافع سرقة الهوية: حماية معلوماتك عن طريق تمزيق المستندات بالمعلومات الشخصية ، وحماية رقم الضمان الاجتماعي الخاص بك ، وتجنب التعرض غير الضروري.

الدفاع: في الدفاع عن النفس ، تشمل الدفاع الخمسة قرارًا ألا تكون ضحية ، وردع العدوان ، وتعطيل الهجمات ، وفصل المواقف الخطرة ، واستخلاص المعلومات بعد ذلك.

أمن ABCD: يساعد الدفاع السيبراني القائم على الأصول (ABCD) الشركات الصغيرة والمتوسطة والمؤسسات السنغافورية آمنة ضد التهديدات الإلكترونية من خلال استخدام CSA “أن تكون آمنة عبر الإنترنت”.

7 P في الأمن: تشجع التنميط الرئيسي للتهديدات على النظر في الأشخاص والأماكن والشخصية والتحيزات والتاريخ الشخصي والآراء السياسية/الدينية وأسلوب الحياة الخاص لتحديد التهديدات المباشرة أو غير المباشرة.

6 D من الأمن السيبراني: يساعد تنفيذ 6 D (Deter ، اكتشاف ، الدفاع ، الانحراف ، الوثيقة ، والتأخير) في استراتيجية الدفاع الإلكترونية الخاص بك على الحماية من التهديدات الإلكترونية.

أسئلة وأجوبة

- ما هي 4 d في الأمن?

تشمل الأمن الأربعة في الأمن Deter واكتشاف التأخير والدفاع. - ما هي 5 د من محيط الأمن?

إن 5 D’s of Perimeter Security يتم ردعها واكتشافها وإنكارها وتأخيرها ودافعها. - ما هي 3 D في الأمن?

الثلاثة D في الأمن هم ردع واكتشاف وتأخير. - كيف يمكنك ردع واكتشاف ودافع ضد سرقة الهوية?

للحماية من سرقة الهوية ، وزيارة المستندات المالية بالمعلومات الشخصية ، وحماية رقم الضمان الاجتماعي الخاص بك ، وتجنب حملها في محفظتك أو كتابتها على الشيكات. - ما هي الدفاع?

الدفاع في سياق الدفاع عن النفس هو قرار ، ردع ، تعطيل ، فك الارتباط ، واستخلاص المعلومات. - ما هو أمن ABCD?

ABCD (الدفاع السيبراني القائم على الأصول) يساعد الشركات الصغيرة والمتوسطة والمؤسسات السنغافورية آمنة ضد النشاط السيبراني من خلال دمج CSA “كن آمنًا عبر الإنترنت”. - ما هي 7 P في الأمن?

7 P في الأمن من أجل التنميط الرئيسي للتهديدات هم الأشخاص والأماكن والشخصية والتحيزات والتاريخ الشخصي والآراء السياسية/الدينية وأسلوب الحياة الخاص. - ما هي الأمن السيبراني 6?

إن 6 D’s Cyber Security يتم ردعها واكتشافها ودافعها وينحرفها وتوثيقها وتأخيرها.

32 “الارتفاع =” 32 “] ما هي 4 d في الأمن

على الرغم من أنها قد لا تبدو رائعة على بطاقة التقرير ، إلا أن DS المستقيم في جميع المجالات هو الهدف عندما يتعلق الأمر بأمن الأعمال. يتكون النهج من أربع طبقات رئيسية – ردع ، اكتشاف ، تأخير والدفاع.

32 “الارتفاع =” 32 “] ما هي الأمن 5

تعمل 5 ds من الأمان المحيط (Deter ، اكتشاف ، رفض ، تأخير ، الدفاع) على مبدأ “جلد البصل” ، حيث تعمل طبقات متعددة من الأمان معًا لمنع الوصول إلى أصول موقعك ، مما يتيح لك الوقت والذكاء الذي تحتاجه الاستجابة بفعالية.

32 “الارتفاع =” 32 “] ما هي 3 D في الأمن

عندما تقوم مؤسستك بإنشاء خطة أمنية ، هناك ثلاث خطوات مهمة يجب مراعاتها من أجل التخفيف من المخاطر قبل حدوث حادثة. هذه هي DS الثلاثة للأمن: ردع ، اكتشاف ، والتأخير. تعد DS الثلاثة وسيلة للمؤسسة لتقليل احتمال حدوث حادثة.

مخبأة

32 “الارتفاع =” 32 “] كيف ترد اكتشاف ودافع سرقة الهوية

هناك بعض الطرق البسيطة لحماية معلوماتك من لصوص الهوية ، بما في ذلك: تمزيق المستندات المالية والأوراق مع المعلومات الشخصية قبل تجاهلهم. حماية رقم الضمان الاجتماعي الخاص بك. لا تحمل بطاقة الضمان الاجتماعي في محفظتك أو تكتب رقم الضمان الاجتماعي الخاص بك على الشيك.

مخبأة

32 “الارتفاع =” 32 “] ما هي DS للدفاع

5 D من DefensedEcide. الخطوة الأولى هي أن تقرر ألا تكون ضحية.ردع. بمجرد مغادرة مجال السلامة ، من المهم ردع ومنع أي أعمال عدوانية.تعطل.فك الارتباط.استخلاص المعلومات.نحن هنا للمساعدة.

32 “الارتفاع =” 32 “] ما هو أمن ABCD

يُعرف ABCD المعروف باسم الدفاع الإلكتروني القائم على الأصول ، ويساعد الشركات الصغيرة والمتوسطة والمؤسسات السنغافورية في تأمين النشاط السيبراني الخبيث من خلال دمج CSA “Be Safe Online”.

32 “الارتفاع =” 32 “] ما هي 7 P في الأمن

يشجع التدريب الأساسي على التهديد SIA وتقييم المخاطر CPO على استخدام PS السبعة لتوصيف التهديد الرئيسي: الأشخاص والأماكن والشخصية والتحيزات والتاريخ الشخصي والآراء السياسية/الدينية وأسلوب الحياة الخاص للبحث عن تهديدات مباشرة وغير مباشرة.

32 “الارتفاع =” 32 “] ما هي 6 دي إس للأمن السيبراني

في هذه المقالة ، سنناقش 6 D’s Cyber Security وكيف يمكنك تنفيذها في استراتيجية الدفاع الإلكترونية الخاصة بك-Deter ، واكتشاف ، والدفاع ، والوثيقة ، والتأخير. إن إنشاء نهج كلي لخطة الأمن السيبرانية باستخدام هذه المراجع الستة يمكن أن يقلل بشكل كبير من مخاطر مؤسستك.

32 “الارتفاع =” 32 “] ماذا يقف 3 d

المباشر والفوضى والتشتت

ما هي 3 ds 3 DS تعني المباشر والفوضى والانتباه. هذه هي الاستراتيجيات الثلاثة الرئيسية للنقاط الخضراء التفاعلية عند التدخل في وضع نقطة حمراء محتملة.

32 “الارتفاع =” 32 “] كيف تكتشف سرقة الهوية

علامات التحذير من معرفات سرقة العناصر التي لم تشتريها.يدعو تحصيل الديون إلى حسابات لم تفتحها.معلومات عن تقرير الائتمان الخاص بك عن الحسابات التي لم تفتحها.إنكار طلبات القروض.يتوقف البريد إلى القدوم إلى – أو مفقود – صندوق البريد الخاص بك.

32 “الارتفاع =” 32 “] ماذا يمكنك أن تفعل لردع أسئلة سرقة الهوية

وتشمل هذه: تجميد الائتمان الخاص بك.جمع البريد يوميا.مراجعة بيانات بطاقة الائتمان والبنوك بانتظام.مستندات تمزيق تحتوي على معلومات شخصية قبل التخلص منها.قم بإنشاء كلمات مرور مختلفة لحسابك.مراجعة تقارير الائتمان سنويًا.تثبيت برنامج مكافحة الفيروسات.

32 “الارتفاع =” 32 “] ما هو الفرق بين الردع والدفاع

الردع يعني الوقاية من الحرب. الدفاع يعني الحد من الحرب أو إنهاءها ؛ توازن القوة يعني أنه يجب أن يكون هناك توازن بين البلدان الأكبر والأصغر وبناء التحالف يعني تحالف الدول.

32 “الارتفاع =” 32 “] ماذا يعني DS في الحرب

D/D – إفرازات Dishonential. DS – الخدمة المنفصلة.

32 “الارتفاع =” 32 “] ما هي 4 أنواع ABCD

فيما يلي الأصناف الأربعة من الحروف الهجائية الإنجليزية ، استنادًا إلى أنماط الكتابة التي يتم استخدامها لـ: الحروف الصغيرة.رسائل رأس المال.رسائل مخطوطة.رسائل طباعة.

32 “الارتفاع =” 32 “] ماذا تعني 4cs في الأمن

4cs من السحابة الأصلية. الأمان: رمز وحاوية ومجموعة وسحابة.

32 “الارتفاع =” 32 “] ما هي 6 ps من الأمن

تُعرف هذه الوظائف الفريدة باسم "الستة PS" (التخطيط والسياسة والبرامج والحماية والأفراد وإدارة المشاريع).

32 “الارتفاع =” 32 “] ما هي أركان الأمن الستة

سأناقش الآن هذه: المخاطر والامتثال.التهديد الخارجي وإدارة الضعف.التهديد الداخلي وإدارة الضعف.إدارة مخاطر الطرف الثالث.إدارة مخاطر المستخدم.خطط الاستجابة للحوادث والتعافي من الكوارث.

32 “الارتفاع =” 32 “] ما هي المراحل السبعة للأمن السيبراني

7 مراحل من الهجوم السيبراني Lifecyclereconnaissance. المرحلة الأولية لأي هجوم إلكتروني ترى أن ممثل التهديد يجمع الذكاء والبحث على أهدافهم (أهدافهم).سلاح.توصيل.استغلال.تثبيت.القيادة والسيطرة.الإجراءات على الأهداف.

32 “الارتفاع =” 32 “] ما هي الطبقات السبعة للأمن السيبراني

الطبقات السبع من الأصول الناقدة للأمن السيبراني. هذه بيانات مهمة للغاية للحماية.أمن البيانات.أمن نقطة النهاية.أمان التطبيق.أمان الشبكة.المحيط الأمن.الطبقة البشرية.

32 “الارتفاع =” 32 “] ما هي 4 DS في علم النفس

بشكل عام ، فإن السمات الأربع المشتركة للخلل هي: الانحراف والضيق والخلل الوظيفي والخطر.

32 “الارتفاع =” 32 “] ما هو 4 دي إس لعلم النفس

غالبًا ما يصنف علماء النفس السلوك على أنه غير طبيعي باستخدام 4 d: الانحراف ، والضيق ، والخلل الوظيفي ، والخطر. يعد توفير تعريف مباشر للخلل أمرًا صعبًا لأن الشذوذ نسبي ، لكن التعريف له عدة خصائص أساسية.

32 “الارتفاع =” 32 “] كيف يمكنك التحقق مما إذا كان يتم استخدام SSN الخاص بي

لمعرفة ما إذا كان شخص ما يستخدم SSN الخاص بك ، تحقق من تقرير الائتمان الخاص بك. يمكنك التحقق من ذلك عبر الإنترنت من خلال CREDITREPORT.com ، الموقع الوحيد المصرح به لتقارير الائتمان المجانية. أو يمكنك الاتصال برقم هاتفهم على الرقم 1-877-322-8228 لطلب نسختك المجانية.

32 “الارتفاع =” 32 “] ما هي ثلاث علامات تحذير لسرقة الهوية

8 علامات تحذير لسرقة الهوية المعروفة مع معاملات بطاقات الائتمان.استفسارات غير مألوفة بشأن تقرير الائتمان الخاص بك.فواتير أو بيانات غير متوقعة.نقص غير متوقع في الفواتير أو البيانات.انخفاض درجة الائتمان المفاجئة.رفض طلبات القرض أو الائتمان.مكالمات من جامعي الديون.

32 “الارتفاع =” 32 “] هل يمكن لأي شخص فتح بطاقة ائتمان باسمي بدون رقم الضمان الاجتماعي الخاص بي

سيتعين على لص الهوية الحصول على تفاصيل شخصية مثل اسمك وتوضيحك ورقم الضمان الاجتماعي من أجل فتح بطاقة ائتمان باسمك. ومع ذلك ، من الجريمة الفيدرالية القيام بذلك ، ويمكن أن تؤدي إلى السجن عندما يتم القبض على اللص لسلوكهم.

32 “الارتفاع =” 32 “] كيف يمكن للشخص اكتشاف سرقة الهوية

يمكن أن تشير التغييرات في درجة الائتمان الخاصة بك إلى سرقة الهوية. على سبيل المثال ، إذا قام شخص ما بإخراج فواتير الأدوات المساعدة باسمك ولا تدفعها ، فقد تراجع درجة الائتمان الخاصة بك. يمكن التحقق من تقرير الائتمان الخاص بك من كل من المكاتب الائتمانية الرئيسية الثلاثة Equifax و Experian و Transunion.