ملخص المقال:

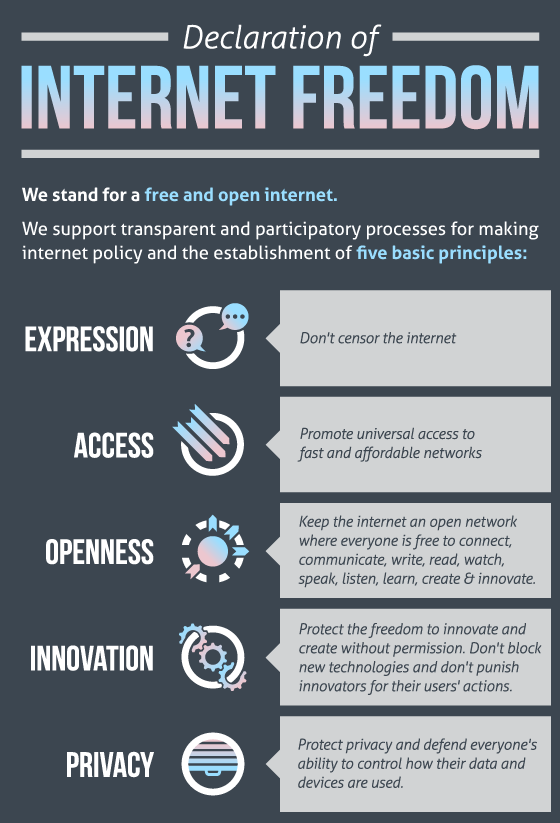

تشمل حقوق الإنسان على الإنترنت:

- الحق في الخصوصية عبر الإنترنت ، والذي يتضمن التحرر من المراقبة ، واستخدام التشفير ، وعدم الكشف عن هويته عبر الإنترنت.

- الحق في حماية البيانات ، بما في ذلك التحكم في جمع البيانات الشخصية ، والاحتفاظ بها ، والمعالجة ، والتخلص ، والإفصاح.

- الحماية من التدخلات التعسفية أو غير القانونية مع الخصوصية أو الأسرة أو المنزل أو المراسلات.

- الحق في الوصول إلى الوسائط الرقمية واستخدامها وإنشائها ونشرها ، وكذلك الوصول إلى أجهزة الكمبيوتر والأجهزة الإلكترونية وشبكات الاتصالات.

- حرية الوصول إلى الإنترنت واستخدامها دون ضرائب تمييزية.

- الطبيعة اللامركزية للإنترنت ، مع عدم وجود كيان واحد له ملكية أو سيطرة عليه.

- يحدث انتهاك الخصوصية البشرية عندما تتداخل الدول مع أو تعاقب الإجراءات التي تهم الفرد فقط ، مثل عدم ارتداء معدات السلامة في العمل أو الانتحار.

النقاط الرئيسية:

1. كل شخص له الحق في الخصوصية عبر الإنترنت ، بما في ذلك التحرر من المراقبة واستخدام التشفير وعدم الكشف عن هويته عبر الإنترنت.

2. كل شخص له الحق في حماية بياناتهم الشخصية ، بما في ذلك السيطرة على جمعها والاحتفاظ بها والمعالجة والتخلص والكشف عنها.

3. يتم حماية الحق في الخصوصية في العصر الرقمي باعتباره حق الإنسان بموجب المادة 17 من ICCPR.

4. يتطلب قانون حماية الخصوصية على الإنترنت في كاليفورنيا من المشغلين نشر سياسة خصوصية على مواقعهم الإلكترونية أو خدماتهم عبر الإنترنت إذا قاموا بجمع معلومات التعريف الشخصية من سكان كاليفورنيا لأغراض تجارية.

5. الحقوق الرقمية هي امتداد لحقوق الإنسان لعصر الإنترنت ، مما يسمح للأشخاص بالوصول إلى الوسائط الرقمية واستخدامها وإنشائها ونشرها.

6. يحظر القانون الحكومات من فرض ضرائب على الوصول إلى الإنترنت وفرض الضرائب على الإنترنت فقط.

7. الإنترنت عبارة عن شبكة موزعة عالميًا بدون هيئة إدارة مركزية ، مع كل إعداد شبكة وإنفاذ سياساتها الخاصة.

8. تحدث انتهاكات الخصوصية البشرية عندما تتداخل الدول مع الإجراءات التي تتعلق فقط باستقلالية الفرد ، مثل عدم ارتداء معدات السلامة أو الانتحار.

أسئلة وأجوبة:

1. ما هي حقوق الإنسان في الإنترنت?

تتضمن حقوق الإنسان على الإنترنت الحق في الخصوصية عبر الإنترنت ، وحماية البيانات ، والوصول إلى الوسائط الرقمية.

2. هل خصوصية الإنترنت من حق الإنسان?

نعم ، تعتبر خصوصية الإنترنت حقًا بشريًا ومحميًا بموجب المادة 17 من ICCPR.

3. ما هي القوانين تحمي الخصوصية عبر الإنترنت?

يتطلب قانون حماية الخصوصية عبر الإنترنت في كاليفورنيا أن يكون لدى المشغلين سياسة خصوصية إذا قاموا بجمع معلومات التعريف الشخصية من سكان كاليفورنيا لأغراض تجارية.

4. ما هي الحقوق الرقمية للمستخدمين?

تشمل الحقوق الرقمية حقوق الوصول إلى الوسائط الرقمية واستخدامها وإنشائها ونشرها ، بالإضافة إلى الوصول إلى أجهزة الكمبيوتر والأجهزة الإلكترونية واستخدامها. إنها امتداد لحقوق الإنسان لعصر الإنترنت.

5. ما هي أعمال حرية الإنترنت?

تمنع قانون حرية الإنترنت الحكومات فرض ضرائب على الوصول إلى الإنترنت وفرض ضرائب على الإنترنت فقط.

6. من يملك حقوق الإنترنت?

لا يوجد شخص واحد أو شركة أو منظمة أو حكومة يمتلك الإنترنت. إنها شبكة لا مركزية مع كل شبكة مكونة لها سياساتها الخاصة.

7. ما الذي يشكل انتهاكًا للخصوصية البشرية?

يحدث انتهاك للخصوصية البشرية عندما تتداخل الدول مع الإجراءات التي تتعلق فقط باستقلالية الفرد ، مثل عدم ارتداء معدات السلامة أو الانتحار.

32 “الارتفاع =” 32 “] ما هي حقوق الإنسان في الإنترنت

كل شخص له الحق في الخصوصية عبر الإنترنت. وهذا يشمل التحرر من المراقبة ، والحق في استخدام التشفير ، والحق في عدم الكشف عن هويته عبر الإنترنت. كل شخص لديه أيضًا الحق في حماية البيانات ، بما في ذلك التحكم في جمع البيانات الشخصية والاحتفاظ بها والمعالجة والتصرف والإفصاح.

مخبأة

32 “الارتفاع =” 32 “] هل خصوصية الإنترنت من حق الإنسان

وبشكل أكثر تحديدًا ، تحمي المادة 17 من ICCPR الجميع من تدخلات تعسفية أو غير قانونية مع “خصوصيتهم أو أسرتها أو المنزل أو المراسلات.من خلال أعمال الدعوة الدولية ، تعمل اتحاد الحريات المدنية الأمريكي على ضمان حماية الحق في الخصوصية في العصر الرقمي كحق للإنسان.

32 “الارتفاع =” 32 “] ما هي القوانين تحمي الخصوصية عبر الإنترنت

يتطلب قانون حماية الخصوصية عبر الإنترنت في كاليفورنيا مشغلًا ، يُعرّف بأنه شخص أو كيان يجمع معلومات التعريف الشخصية من سكان كاليفورنيا من خلال موقع ويب على الإنترنت أو خدمة عبر الإنترنت لأغراض تجارية ، لنشر سياسة خصوصية واضحة على موقعها على الإنترنت أو الخدمة عبر الإنترنت (والتي …

مخبأة

32 “الارتفاع =” 32 “] ما هي الحقوق الرقمية للمستخدمين

الحقوق الرقمية ، المرتبطة ارتباطًا وثيقًا بحرية التعبير والخصوصية ، هي تلك التي تسمح للأشخاص بالوصول إلى وسائل الإعلام الرقمية واستخدامها وإنشائها ونشرها ، وكذلك الوصول إلى أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى وشبكات الاتصالات. الحقوق الرقمية هي امتداد لحقوق الإنسان لعصر الإنترنت.

32 “الارتفاع =” 32 “] ما هي أعمال حرية الإنترنت

يمنع القانون الحكومات الفيدرالية والحكومات المحلية من فرض ضرائب على الإنترنت ومن فرض ضرائب تمييزية للإنترنت فقط مثل ضرائب البتات وضرائب النطاق الترددي وضرائب البريد الإلكتروني. كما أنه يمنع ضرائب متعددة على التجارة الإلكترونية.

32 “الارتفاع =” 32 “] من يملك حقوق الإنترنت

لا يوجد شخص واحد أو شركة أو منظمة أو الحكومة يدير الإنترنت. إنها شبكة موزعة عالميًا تضم العديد من الشبكات المستقلة المترابطة طوعًا. تعمل بدون هيئة إدارة مركزية مع كل إعداد شبكة مكونة وإنفاذ سياساتها الخاصة.

32 “الارتفاع =” 32 “] ما هو انتهاك الخصوصية البشرية

الحق في الخصوصية هو الحق في الاستقلالية الفردية التي يتم انتهاكها عندما تتدخل الدول في الإجراءات أو تعاقبها أو تحظرها التي تهم الفرد بشكل أساسي ، مثل عدم ارتداء معدات السلامة في العمل أو الانتحار.

32 “الارتفاع =” 32 “] ما هو انتهاك الحق في الخصوصية

يسمح قانون الخصوصية بالعقوبات الجنائية في ظروف محدودة. مسؤول وكالة يكشف بشكل غير صحيح عن السجلات التي تحتوي على معلومات محددة بشكل فردي أو من يحتفظ بسجلات دون إشعار مناسب ، هو مذنب في جنحة ويخضع لغرامة تصل إلى 5000 دولار ، إذا كانت الأفعال الرسمية عن قصد.

32 “الارتفاع =” 32 “] ما هو مثال على غزو الخصوصية على الإنترنت

على سبيل المثال ، إذا قمت بتسجيل محادثة خاصة للعملاء دون موافقة واستخدمت الملاحظات على موقع الويب الخاص بك ، فقد تواجه غزوًا لدعوى الخصوصية. تصوير شخص ما في ضوء خاطئ. يحدث هذا إذا كان هناك شيء تقوله أو تنشره يضع شخصًا في ضوء سلبي.

32 “الارتفاع =” 32 “] هو غزو الخصوصية عبر الإنترنت غير قانوني

نعم ، غزو الخصوصية جريمة ويعاقب عليه النظام القانوني.

32 “الارتفاع =” 32 “] ما هي أنواع حقوق وصول المستخدم المختلفة

أنواع التحكم في الوصول إلى التحكم في الوصول (MAC). هذا نموذج أمني يتم فيه تنظيم حقوق الوصول من قبل سلطة مركزية بناءً على مستويات متعددة من الأمن.التحكم في الوصول التقديري (DAC).التحكم في الوصول القائم على الأدوار (RBAC).التحكم في الوصول القائم على القواعد.التحكم في الوصول القائم على السمة.

32 “الارتفاع =” 32 “] ما هو مثال على حقوق وصول المستخدم

نوع الوصول – على سبيل المثال ، قد يُسمح للمستخدم بقراءة البيانات دون تعديلها (اقرأ فقط). وظائف محددة يمكن للمستخدم الوصول إليها – على سبيل المثال ، فإن معظم الأنظمة لها دور مسؤول يتيح للمستخدمين تغيير التكوين أو تعيين أذونات للمستخدمين الآخرين.

32 “الارتفاع =” 32 “] هل هناك قوانين على الإنترنت

غالبًا ما تتضمن قوانين الإنترنت وتطبيق مبادئ من مختلف المجالات القانونية-مثل قوانين الخصوصية أو قوانين العقود-التي تسبق الإنترنت ويمكن أن تكون مفتوحة للتفسير. لا يوجد قانون واحد ينظم الخصوصية عبر الإنترنت.

32 “الارتفاع =” 32 “] هو محمي عبر الإنترنت عن طريق التعديل الأول

تنطبق حماية التعديل الأول على الكلام عبر الإنترنت بقدر ما في الكلام في وضع عدم الاتصال. ينص التعديل الأول على أن “الكونغرس لا يحقق أي قانون . . . حظر حرية التعبير.ينطبق هذا المبدأ الأساسي على ما إذا كان يتم مشاركة الكلام المعني في ميدان عام أو على الإنترنت.

32 “الارتفاع =” 32 “] من لديه سيطرة على الإنترنت

في حين أن الإنترنت لا مركزية نظريًا وبالتالي لا يتم التحكم فيها بواسطة أي كيان واحد ، يجادل الكثيرون بأن شركات التكنولوجيا مثل Amazon و Facebook و Google تمثل تركيزًا صغيرًا من المؤسسات التي لها تأثير غير مسبوق على المعلومات والمال على الإنترنت.

32 “الارتفاع =” 32 “] هل تسيطر الحكومة على الإنترنت

القوانين الفدرالية. مع استثناءات قليلة ، أحكام حرية التعبير في شريط التعديل الأول الفيدرالي وحكومات الولايات والحكومات المحلية من الرقابة مباشرة على الإنترنت. يرتبط الاستثناء الأساسي بالفحش ، بما في ذلك المواد الإباحية للأطفال ، والتي لا تتمتع بحماية التعديل الأول.

32 “الارتفاع =” 32 “] ما هو حق التعديل الرابع عشر في الخصوصية

في التعديل الرابع عشر ، ينضج الحق في الخصوصية من خلال ضمان الإجراءات القانونية الواجبة لجميع الأفراد ، مما يعني أن الدولة لا يمكن أن تمارس السيطرة غير المبررة على حياة المواطنين الخاصة.

32 “الارتفاع =” 32 “] ما هو محمي بموجب قانون الخصوصية

قانون الخصوصية لعام 1974 ، بصيغته المعدلة إلى الحاضر ، بما في ذلك الملاحظات القانونية (5 ش.س.ج. 552a) ، يحمي السجلات حول الأفراد الذين تم استردادهم بواسطة معرفات شخصية مثل الاسم أو رقم الضمان الاجتماعي أو رقم التعريف أو الرمز الآخر.

32 “الارتفاع =” 32 “] ما يعتبر غزو الخصوصية

ينطوي غزو الخصوصية على الانتهاك على حق الفرد المحمي في الخصوصية من خلال مجموعة متنوعة من الإجراءات المتطفلة أو غير المرغوب فيها. يمكن أن تتراوح غزوات الخصوصية هذه من التعديات المادية إلى الممتلكات الخاصة إلى الإفصاح غير المشروع للمعلومات أو الصور السرية.

32 “الارتفاع =” 32 “] ما هي قضايا خصوصية الإنترنت الثلاثة الرئيسية الثلاثة

لكن مشكلات الخصوصية “Top 3” مع معظم انتهاكات البيانات هي “تتبع والقرصنة والتداول.”دعونا نلقي نظرة فاحصة على كل واحدة ونرى كيف يؤثر ذلك على خصوصيتك.

32 “الارتفاع =” 32 “] ما هو غير قانوني لعرضه على الإنترنت

قد تشمل أمثلة عمليات البحث غير القانونية على الإنترنت:

المواد الإباحية للأطفال. المجرمين للتأجير. الانضمام إلى المنظمات الإرهابية عبر الإنترنت. كيف تصنع متفجرات محلية الصنع. كيفية الالتزام/التنظيف بعد جريمة قتل.

32 “الارتفاع =” 32 “] ما هو الحق في انتهاك الخصوصية

غزو الخصوصية هو ضرر مقره في القانون العام يسمح للطرف المتضرر بإحضار دعوى قضائية ضد فرد يتطفل بشكل غير قانوني في شؤونه الخاصة ، ويكشف عن معلوماته الخاصة ، أو ينشره في ضوء خاطئ ، أو يخصص له /اسمها لتحقيق مكاسب شخصية.

32 “الارتفاع =” 32 “] ما هي الأنواع الستة من الأذونات

هناك ستة أنواع من الإذن القياسية التي تنطبق على الملفات والمجلدات في Windows: التحكم الكامل.يُعدِّل.يقرأ & ينفذ.محتويات مجلد قائمة.يقرأ.يكتب.

32 “الارتفاع =” 32 “] ما هي الأنواع الثلاثة للتحكم في الوصول

أنواع التحكم في الوصول إلى أنظمة التحكم في الوصول (DAC) نظام التحكم في الوصول التقديري ، من ناحية أخرى ، يعيد المزيد من التحكم في أيدي القيادة.التحكم في الوصول القائم على القواعد.التحكم القائم على الهوية.

32 “الارتفاع =” 32 “] ما هي الأنواع الثلاثة المختلفة لحقوق الوصول

ثلاثة أنواع رئيسية لأنظمة التحكم في الوصول هي: التحكم التقديري للوصول (DAC) ، والتحكم في الوصول القائم على الدور (RBAC) ، والتحكم الإلزامي في الوصول (MAC). DAC هو نوع من نظام التحكم في الوصول الذي يعين حقوق الوصول بناءً على القواعد المحددة من قبل المستخدمين.