هل من السيء أن يكون لديك مصادقة ثنائية العوامل?

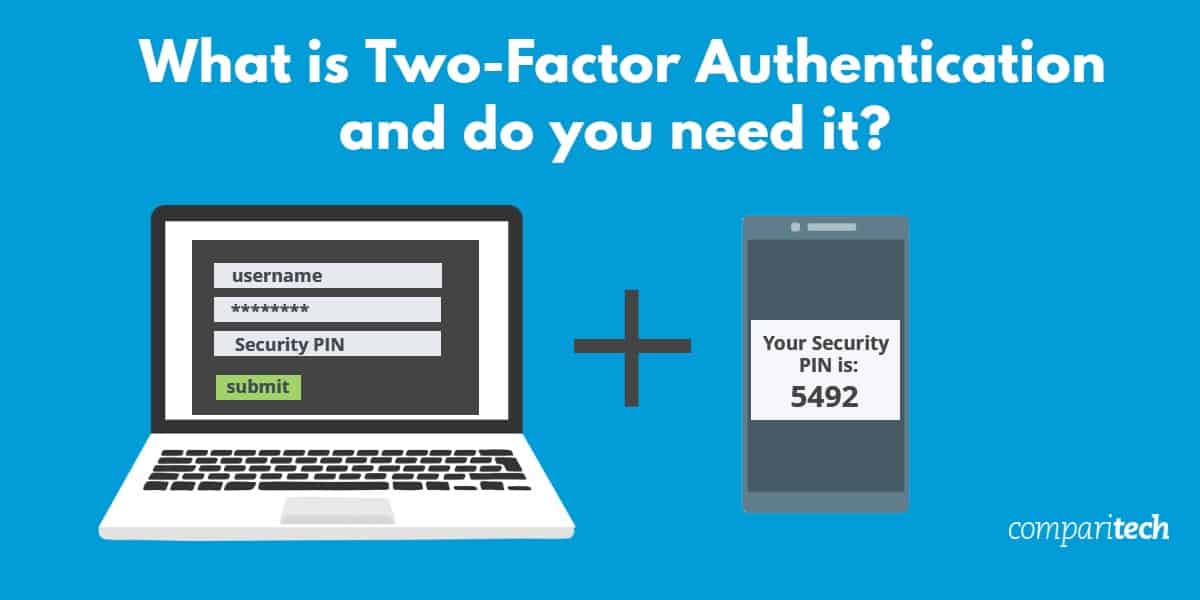

إن استخدام المصادقة ثنائية العوامل يشبه استخدام قفلين على بابك-وهو أكثر أمانًا بكثير. حتى إذا كان أحد المتسللين يعرف اسم المستخدم وكلمة المرور الخاصة بك ، فلن يتمكنوا من تسجيل الدخول إلى حسابك دون بيانات الاعتماد الثانية أو عامل المصادقة.

هل 2FA يستحق المتاعب?

نعم. قطعاً. بمجرد إعداده ، يضيف فقط خطوة إضافية لتسجيل الدخول إلى حسابك من جهاز أو متصفح جديد.

ما مدى فعالية المصادقة ثنائية العوامل?

الشكل الأكثر أمانًا من المصادقة متعددة العوامل ، حيث يقوم المستخدمون بالخطوة الثانية من المصادقة باستخدام موجه على الأجهزة ، ومنع 100 في المائة من الروبوتات ، و 99 في المائة من هجمات التصيد السائبة ، و 90 في المائة من الهجمات المستهدفة.

هل يمكن اختراق حسابك بعد المصادقة ثنائية العوامل?

أفضل طريقة لحماية نفسك من المتسللين هي تطوير كمية صحية من الشكوك. إذا قمت بفحص مواقع الويب والروابط بعناية قبل النقر واستخدام 2FA أيضًا ، فإن فرص الاختراق تصبح صغيرة جدًا. خلاصة القول هي أن 2FA فعال في الحفاظ على آمنة حساباتك.

هل يمكن للمتسللين إيقاف المصادقة ثنائية العوامل?

تمكن بعض المنصات من المستخدمين من إنشاء الرموز المميزة مقدمًا ، وأحيانًا تزود المستند بعدد معين من الرموز التي يمكن استخدامها في المستقبل لتجاوز 2FA إذا فشل الخدمة. إذا حصل المهاجم على كلمة مرور المستخدم والوصول إلى هذا المستند ، فيمكنه تجاوز 2FA.

هل يمكن للمتسللين تجاوز 2FA?

يمكن للمهاجمين الذين يتمتعون بالدهاء في التكنولوجيا حتى تجاوز المصادقة ثنائية العوامل دون معرفة بيانات اعتماد تسجيل الدخول الخاصة بالضحية. تصف هجمات Man-in-Middle (MITM) ظاهرة طرف ثالث ، والمعروفة أيضًا باسم رجل في الوسط ، واعتراض التواصل بين نظامين.

ما هو ضعف 2FA?

ليس من المعتاد التهديدات الإلكترونية الشائعة. يمكن أن يكون 2FA عرضة للعديد من الهجمات من المتسللين لأن المستخدم يمكنه الموافقة بطريق الخطأ على الوصول إلى طلب صادر عن المتسلل دون الاعتراف به. وذلك لأن المستخدم قد لا يتلقى إشعارات الدفع من قبل التطبيق لإخطارهم بما تتم الموافقة عليه.

32 “الارتفاع =” 32 “] هل من السيء أن يكون لديك مصادقة ثنائية العوامل

إن استخدام المصادقة ثنائية العوامل يشبه استخدام قفلين على بابك-وهو أكثر أمانًا بكثير. حتى إذا كان أحد المتسللين يعرف اسم المستخدم وكلمة المرور الخاصة بك ، فلن يتمكنوا من تسجيل الدخول إلى حسابك دون بيانات الاعتماد الثانية أو عامل المصادقة.

32 “الارتفاع =” 32 “] هل 2FA يستحق المتاعب

هل 2FA يستحق ذلك نعم. قطعاً. بمجرد إعداده ، لا يضيف سوى خطوة إضافية لتسجيل الدخول إلى حسابك من جهاز أو متصفح جديد.

مخبأة

32 “الارتفاع =” 32 “] ما مدى فعالية المصادقة ثنائية العوامل

الشكل الأكثر أمانًا من المصادقة متعددة العوامل ، حيث يقوم المستخدمون بالخطوة الثانية من المصادقة باستخدام موجه على الأجهزة ، ومنع 100 في المائة من الروبوتات ، و 99 في المائة من هجمات التصيد السائبة ، و 90 في المائة من الهجمات المستهدفة.

32 “الارتفاع =” 32 “] هل يمكن اختراق حسابك بعد المصادقة ثنائية العوامل

أفضل طريقة لحماية نفسك من المتسللين هي تطوير كمية صحية من الشكوك. إذا قمت بفحص مواقع الويب والروابط بعناية قبل النقر واستخدام 2FA أيضًا ، فإن فرص الاختراق تصبح صغيرة جدًا. خلاصة القول هي أن 2FA فعال في الحفاظ على آمنة حساباتك.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين إيقاف المصادقة ثنائية العوامل

تمكن بعض المنصات من المستخدمين من إنشاء الرموز المميزة مقدمًا ، وأحيانًا تزود المستند بعدد معين من الرموز التي يمكن استخدامها في المستقبل لتجاوز 2FA إذا فشل الخدمة. إذا حصل المهاجم على كلمة مرور المستخدم والوصول إلى هذا المستند ، فيمكنه تجاوز 2FA.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين تجاوز 2FA

يمكن للمهاجمين الذين يتمتعون بالدهاء في التكنولوجيا حتى تجاوز المصادقة ثنائية العوامل دون معرفة بيانات اعتماد تسجيل الدخول الخاصة بالضحية. تصف هجمات Man-in-Middle (MITM) ظاهرة طرف ثالث ، والمعروفة أيضًا باسم رجل في الوسط ، واعتراض التواصل بين نظامين.

32 “الارتفاع =” 32 “] ما هو ضعف 2FA

ليس من المعتاد التهديدات الإلكترونية الشائعة.

يمكن أن يكون 2FA عرضة للعديد من الهجمات من المتسللين لأن المستخدم يمكنه الموافقة بطريق الخطأ على الوصول إلى طلب صادر عن المتسلل دون الاعتراف به. وذلك لأن المستخدم قد لا يتلقى إشعارات الدفع من قبل التطبيق لإخطارهم بما تتم الموافقة عليه.

32 “الارتفاع =” 32 “] ما هي نقاط ضعف 2FA

يمكن أن يكون 2FA عرضة للعديد من الهجمات من المتسللين لأن المستخدم يمكنه الموافقة بطريق الخطأ على الوصول إلى طلب صادر عن المتسلل دون الاعتراف به. وذلك لأن المستخدم قد لا يتلقى إشعارات الدفع من قبل التطبيق لإخطارهم بما تتم الموافقة عليه.

32 “الارتفاع =” 32 “] ما هو أفضل من 2 مصادقة عامل

MFA أكثر أمانًا من 2FA. لكن العديد من الشركات لا تزال تستخدم 2FA لسببين. واحد ، إنه أرخص وأسهل الإعداد. تدعم معظم أجنحة البرامج 2FA ، ولكن ليس كلها تدعم MFA.

32 “الارتفاع =” 32 “] كيف سأعرف ما إذا كان قد تم اختراق حسابي

تحصل على موقعة من حساباتك عبر الإنترنت (وسائل التواصل الاجتماعي ، والبريد الإلكتروني ، والخدمات المصرفية عبر الإنترنت ، وما إلى ذلك.) ، أو تحاول تسجيل الدخول واكتشاف كلمات المرور الخاصة بك لا تعمل بعد الآن. تتلقى رسائل بريد إلكتروني أو رسائل نصية حول محاولات تسجيل الدخول أو إعادة تعيين كلمة المرور أو رموز المصادقة (2FA) التي لم تطلبها.

32 “الارتفاع =” 32 “] هل مصادقة المستخدمين آمنة بما يكفي لوقف محاولات تسجيل الدخول غير المصرح بها

المصادقة الثنائية آمنة للغاية. لن يكون للمهاجمين والمتسللين الضارين وصول مادي إلى القنوات والأجهزة الخارجية للمستخدمين. هذا يعني أنه حتى لو كانوا قادرين على كسر كلمة مرور ، فإنهم لا يزالون قادرين على الحصول على وصول غير مصرح به إلى موقعك دون طبقة ثانية من المصادقة.

32 “الارتفاع =” 32 “] هل تغيير كلمة المرور الخاصة بك تتخلص من المتسللين

قد لا يخفف تغيير كلمات المرور الخاصة بك من جميع الأضرار الناجمة عن البرامج الضارة أو رحلة تصيد ناجحة. ومع ذلك ، يمكن أن يمنع المهاجمين أو المحتالين في المستقبل من الوصول إلى حساباتك أو انتحال شخصيةك. استخدم جهازًا مختلفًا من الجهاز المتأثر لتغيير كلمة مرور حسابك.

32 “الارتفاع =” 32 “] هل يمكن لأي شخص اختراق هاتفك برمز التحقق

إذا تلقيت رموز 2FA عبر الرسائل القصيرة والمتسللين ، يمكنهم الوصول إلى هاتفك ، فيمكنهم تجاوز أمانك. بدلاً من ذلك ، استخدم تطبيق Authenticator ، والذي يتطلب تدابير أمنية أقوى ، مثل التعريف الحيوي. إعداد تحديثات تلقائية.

32 “الارتفاع =” 32 “] كيف يتجول المتسللون حول MFA

بعد حصول المتسلل على بيانات اعتماد تسجيل الدخول ، لتجاوز عامل المصادقة الإضافي ، قد يرسلون رسائل بريد إلكتروني للتصيد الخداع مما يؤدي. هناك أيضًا تقنية تصيد أكثر تقدماً حيث يقوم المتسلل بتوجيه المستخدم إلى موقع ويب محتال لتجاوز MFA.

32 “الارتفاع =” 32 “] لماذا لا تستخدم 2FA

منذ فترة طويلة تم اعتبار الرسائل القصيرة بروتوكول اتصالات ضعيف من قبل خبراء الأمن-ولكن حيث يتعلق الأمر 2FA ، فإن الخطر الأكبر هو إمكانية هجمات تبادل SIM. في مبادلة SIM ، يخدع الأشرار شركات النقل الخلوية إلى نقل رقم هاتف إلى بطاقة SIM التي يتحكمون فيها.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين التغلب على 2FA

تمكن بعض المنصات من المستخدمين من إنشاء الرموز المميزة مقدمًا ، وأحيانًا تزود المستند بعدد معين من الرموز التي يمكن استخدامها في المستقبل لتجاوز 2FA إذا فشل الخدمة. إذا حصل المهاجم على كلمة مرور المستخدم والوصول إلى هذا المستند ، فيمكنه تجاوز 2FA.

32 “الارتفاع =” 32 “] وهو نوع المصادقة الأكثر أمانًا

الفئران ثلاثة أنواع من عوامل المصادقة.الأقل أمانًا: كلمات المرور.أكثر أمانًا: كلمات مرور لمرة واحدة.أكثر أمانًا: القياسات الحيوية.الأكثر أمانًا: مفاتيح الأجهزة.الأكثر أمانًا: مصادقة الجهاز وعوامل الثقة.

32 “الارتفاع =” 32 “] طريقة المصادقة الأكثر أمانًا

1. طرق المصادقة الحيوية. تعتمد المصادقة الحيوية على السمات البيولوجية الفريدة للمستخدم من أجل التحقق من هويتهم. هذا يجعل القياسات الحيوية واحدة من أساليب المصادقة الأكثر أمانًا اعتبارًا من اليوم.

32 “الارتفاع =” 32 “] ما هو أول شيء تفعله عند اختراقك

الخطوة 1: تغيير كلمات المرور الخاصة بك

هذا أمر مهم لأن المتسللين يبحثون عن أي نقطة دخول إلى شبكة أكبر ، وقد يتمكن من الوصول من خلال كلمة مرور ضعيفة. على الحسابات أو الأجهزة التي تحتوي على معلومات حساسة ، تأكد من أن كلمة المرور الخاصة بك قوية وفريدة من نوعها ولا يمكن تخمينها بسهولة.

32 “الارتفاع =” 32 “] هل يمكن لأي شخص اختراق حسابي المصرفي برقم هاتفي

بمجرد أن يكون لدى المتسللين رقمك ، يمكنهم استخدامه للوصول إلى بياناتك الأكثر حساسية وقيمة ، مثل: حسابات البريد الإلكتروني وقوائم جهات الاتصال. الأصول المالية والحسابات المصرفية. عناوين المنزل الحالية والسابقة.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين الحصول على التحقق من خطوتين

يمكن للمهاجمين الذين يتمتعون بالدهاء في التكنولوجيا حتى تجاوز المصادقة ثنائية العوامل دون معرفة بيانات اعتماد تسجيل الدخول الخاصة بالضحية. تصف هجمات Man-in-Middle (MITM) ظاهرة طرف ثالث ، والمعروفة أيضًا باسم رجل في الوسط ، واعتراض التواصل بين نظامين.

32 “الارتفاع =” 32 “] ما هي 4 أشياء يجب القيام بها عند اختراقك

ماذا تفعل إذا تم اختراق كلمات المرور الخاصة بك.تجميد الائتمان الخاصة بك ، كتلة الحسابات للخطر.تمكين مصادقة قوية ثنائية العوامل.افصل الأجهزة عن شبكة Wi-Fi الخاصة بك.مسح أجهزتك للبرامج الضارة.قفل بطاقة SIM الخاصة بك.تحقق من تسجيلات تسجيل الدخول المشبوهة.تأمين شبكة Wi-Fi الخاصة بك.

32 “الارتفاع =” 32 “] هل إيقاف تشغيل هاتفك المتسللين على هاتفك

الإجابة المختصرة هي لا ، لا يمكن اختراق هاتفك أثناء إيقاف تشغيله. لا يعمل اختراق الهاتف ، حتى عن بُعد ، فقط إذا كان الجهاز المستهدف قيد التشغيل. هذا لا يعني أنك شخصياً في مأمن من المتسللين أثناء إيقاف تشغيل أجهزتك.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين الحصول على مصادقة العامل 2

يمكن للمهاجمين الذين يتمتعون بالدهاء في التكنولوجيا حتى تجاوز المصادقة ثنائية العوامل دون معرفة بيانات اعتماد تسجيل الدخول الخاصة بالضحية. تصف هجمات Man-in-Middle (MITM) ظاهرة طرف ثالث ، والمعروفة أيضًا باسم رجل في الوسط ، واعتراض التواصل بين نظامين.

32 “الارتفاع =” 32 “] هل لا يزال بإمكاني اختراقه بتمكين 2FA

إذا قمت بفحص مواقع الويب والروابط بعناية قبل النقر واستخدام 2FA أيضًا ، فإن فرص الاختراق تصبح صغيرة جدًا. خلاصة القول هي أن 2FA فعال في الحفاظ على آمنة حساباتك. ومع ذلك ، حاول تجنب طريقة الرسائل القصيرة الأقل أمانًا عند إعطاء الخيار.