البيانات الخاصة بالأنشطة غير القانونية المختلفة مثل سرقة الهوية أو الاحتيال أو الابتزاز.

2. يمكن للمتسللين استخدام البيانات التي تم تسريبها لهجمات التصيد

من خلال الوصول إلى المعلومات الشخصية مثل الأسماء أو عناوين البريد الإلكتروني أو أرقام الهواتف ، يمكن للمتسللين إنشاء رسائل بريد إلكتروني أو رسائل مقنعة لخداع الأفراد للتخلي عن معلومات أكثر حساسية أو النقر على روابط ضارة.

3. يمكن للمتسللين استخدام البيانات التي تم تسريبها للهجمات المستهدفة

إذا كانت البيانات التي تم تسريبها تتضمن معلومات محددة عن الأفراد أو المؤسسات ، فيمكن للمتسللين استخدام هذا لإطلاق هجمات مستهدفة. يمكنهم صياغة الرسائل المخصصة والمقنعة أو الاحتيال ، مما يجعل من المرجح أن يسقط المستلمون لتكتيكاتهم.

4. يمكن للمتسللين استخدام البيانات التي تم تسريبها للابتزاز

إذا كانت البيانات التي تم تسريبها تتضمن المعلومات المتساقطة أو الحساسة ، يمكن للمتسللين استخدامها لابتزاز الأفراد أو المنظمات. قد يهددون بنشر المعلومات علنًا ما لم يتم دفع فدية.

5. يمكن للمتسللين استخدام البيانات التي تم تسريبها من أجل حشو بيانات الاعتماد

حشو بيانات الاعتماد هي تقنية حيث يستخدم المتسللين أسماء المستخدمين وكلمات المرور المسروقة من موقع ويب أو خدمة واحدة للوصول غير المصرح به إلى حسابات أخرى. باستخدام البيانات التي تم تسريبها ، يمكن للمتسللين محاولة الوصول إلى مختلف المنصات أو الخدمات عبر الإنترنت ، مما يزيد من فرص النجاح بسبب إعادة استخدام الأفراد كلمات المرور.

6. يمكن للمتسللين استخدام البيانات التي تم تسريبها لإنشاء حسابات مزيفة

مع البيانات التي تم تسريبها ، يمكن للمتسللين إنشاء حسابات مزيفة عبر الإنترنت تنتحر الأفراد أو المنظمات. يمكن استخدام هذه الحسابات المزيفة لأغراض ضارة مختلفة ، مثل نشر المعلومات الخاطئة ، أو إجراء عمليات الاحتيال ، أو شن هجمات أخرى.

7. يمكن للمتسللين استخدام البيانات التي تم تسريبها لهجمات الهندسة الاجتماعية

من خلال الوصول إلى البيانات الشخصية أو التنظيمية ، يمكن للمتسللين معالجة الأفراد أو الموظفين من خلال تكتيكات الهندسة الاجتماعية. قد يستخدمون المعلومات التي تم الحصول عليها لتبدو جديرة بالثقة أو ذات مصداقية ، مما يسهل خداع الناس للكشف عن معلومات حساسة أو منح وصول غير مصرح به.

8. يمكن للمتسللين استخدام البيانات التي تم تسريبها لتلف السمعة

في بعض الحالات ، قد يتسرب المتسللون من البيانات التي حصلوا عليها لإلحاق الضرر بسمعة الأفراد أو المنظمات. يمكن أن يكون لهذا عواقب وخيمة ، بما في ذلك الخسارة المالية أو فقدان الثقة أو حتى الآثار القانونية.

9. يمكن للمتسللين استخدام البيانات التي تم تسريبها للتداول من الداخل

إذا كانت البيانات التي تم تسريبها تتضمن معلومات سرية أو غير عامة حول الشركات ، يمكن للمتسللين استخدامها لأغراض التداول الداخلي. من خلال الوصول إلى هذه المعلومات قبل أن تصبح عامة ، يمكن للمتسللين تحقيق مكاسب مالية غير مشروعة من خلال معالجة سوق الأوراق المالية.

10. يمكن للمتسللين استخدام البيانات التي تم تسريبها للبحث والتطوير

في حالات نادرة ، قد يكون المتسللون مهتمين بالخاصية الفكرية أو بيانات البحث والتطوير الحساسة. يمكنهم سرقة هذه البيانات لأغراضهم الخاصة ، والتي يمكن أن تشمل اكتساب ميزة تنافسية أو بيعها لشركات أو دول منافسة.

32 “الارتفاع =” 32 “] ما هي الأسباب الأربعة الشائعة لانتهاكات البيانات

ستة أسباب شائعة لخرق البيانات 1. تهديدات من الداخل بسبب سوء استخدام الوصول المميز.السبب 2. كلمات المرور الضعيفة والسرقة.السبب 3. التطبيقات غير المذهلة.السبب 4. البرامج الضارة.السبب 5. هندسة اجتماعية.السبب 6. الهجمات الجسدية.

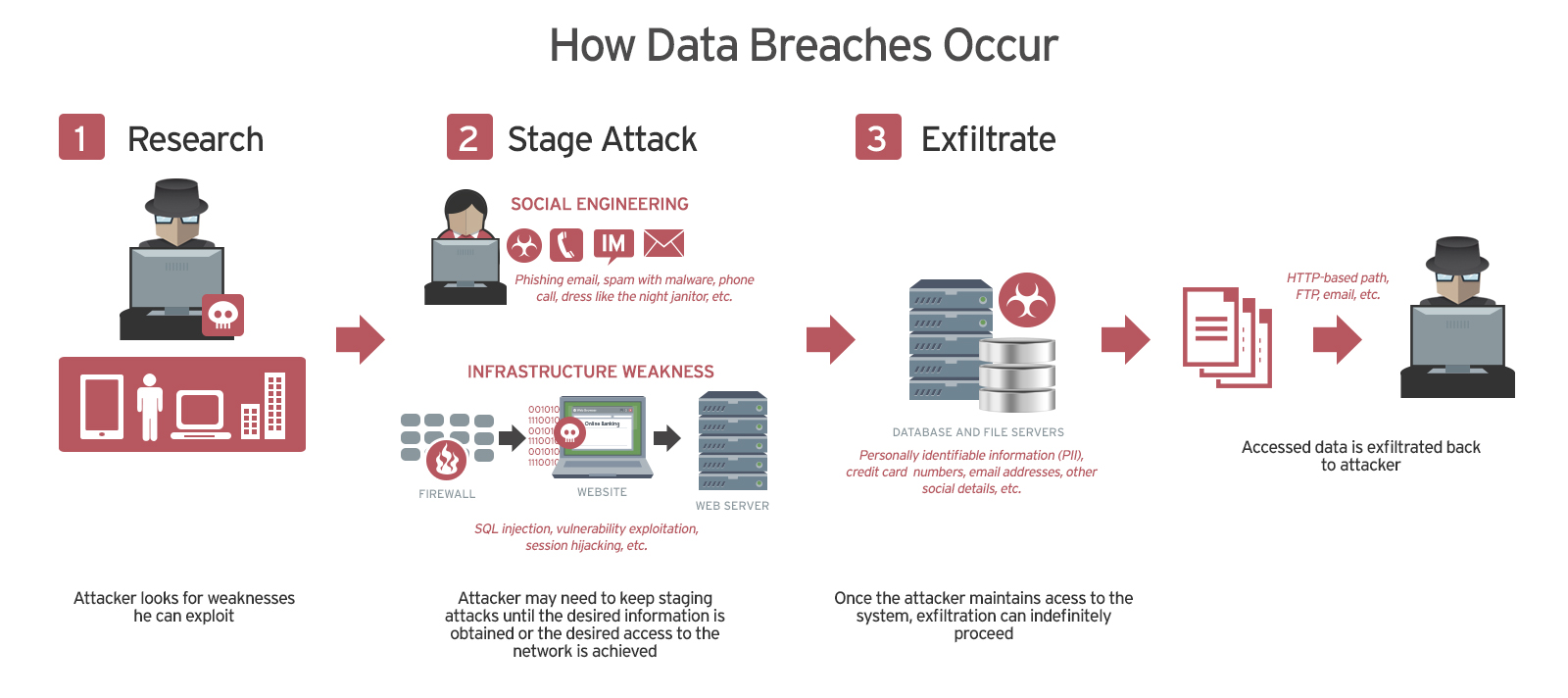

32 “الارتفاع =” 32 “] كيف يمكن أن يحدث خرق البيانات

تشمل نقاط الضعف الشائعة التي يستهدفها المجرمون الخبيثون ما يلي: أوراق اعتماد ضعيفة. الغالبية العظمى من انتهاكات البيانات ناتجة عن بيانات الاعتماد المسروقة أو الضعيفة. إذا كان للمجرمين الخبيثين مزيج اسم المستخدم وكلمة المرور الخاصة بك ، فلديهم باب مفتوح في شبكتك.

32 “الارتفاع =” 32 “] ما هي الأسباب الرئيسية الثلاثة لانتهاكات البيانات

يمكن أن تتسبب أفضل ممارسات كلمة مرور ضعيفة ، واستخراج البيانات غير السليمة ، ونقص أفضل ممارسات أمان البريد الإلكتروني ،. من ناحية أخرى ، لدينا تهديدات من الداخل. يمكن للموظفين الساخطين أن يسببوا أضرارًا أكبر للشركة.

32 “الارتفاع =” 32 “] ما هو السبب الرئيسي لانتهاكات البيانات

السرقة المادية للأجهزة الحساسة

تحتوي أجهزة الشركة على معلومات حساسة ، وعندما تقع هذه الأجهزة في الأيدي الخطأ ، يمكن الاستفادة منها لتسهيل انتهاكات الأمن ، أو سرقة الهوية ، مما يؤدي إلى انتهاكات البيانات.

32 “الارتفاع =” 32 “] ما هي ثلاثة أنواع من خرق البيانات

تعد بيانات اعتماد تسجيل الدخول المسروقة أو الأموال المسلفة أو تسرب الملكية الفكرية كلها أنواع من انتهاكات البيانات.

32 “الارتفاع =” 32 “] كيف أعرف ما إذا كنت جزءًا من خرق البيانات

عندما تكون في شك ، اتصل بالشركة مباشرة. الحصول على نسخة من تقرير الائتمان الخاص بك. انتقل إلى سنوي CreditReport.com أو اتصل بالرقم 1-877-322-8228 للحصول على نسخة مجانية من تقرير الائتمان الخاص بك. يمكنك الحصول على نسخة مجانية واحدة من تقريرك من كل من مكاتب الائتمان الثلاثة مرة واحدة في السنة.

32 “الارتفاع =” 32 “] كيف يفعل المتسللين انتهاكات البيانات

يقوم المستخدم بتثبيت برنامج ضار على جهاز كمبيوتر يضر بنظام التشغيل. برامج التجسس – نوع من البرامج الضارة – ثم المعلومات الشخصية من حسابات المستخدمين الضعيفة. فدية. هذا نوع من البرامج الضارة التي تشفر البيانات على جهاز كمبيوتر أو نظام ، مما يجعل البيانات غير صالحة للاستعمال ما لم تدفع الضحية رسومًا.

32 “الارتفاع =” 32 “] ماذا يفعل المتسللون بالبيانات التي تم تسريبها

1. يمكن للمتسللين بيع بياناتك إلى مجرمين آخرين

إحدى الطرق التي يستفيد بها المتسللون من البيانات المسروقة تبيعها في جماهير للمجرمين الآخرين على الويب المظلم. يمكن أن تشمل هذه المجموعات ملايين سجلات البيانات المسروقة. يمكن للمشترين بعد ذلك استخدام هذه البيانات لأغراضهم الجنائية.

32 “الارتفاع =” 32 “] ما هي أمثلة انتهاكات البيانات

دعونا نلقي نظرة على أكثر أنواع انتهاكات البيانات شيوعًا وكيفية تأثيرها على العمل.اقتحام القرصنة.تهديد من الداخل.البيانات الموجودة في هذه الخطوة.السرقة المادية.خطأ بشري.التعرض للإنترنت العرضي.دخول غير مرخص.

32 “الارتفاع =” 32 “] ما يمنع انتهاكات البيانات

تتمثل الإستراتيجية المباشرة لتقليل مخاطر التسوية في الشبكة إلى الحفاظ على تصنيف أمان شركتك بأعلى مستوى ممكن. يجب أن تتضمن استراتيجية الأمن الداخلية التي تركز على تخفيف الوصول إلى الشبكة أيضًا عناصر التحكم في خرق الأمان الشائعة التالية. جدران الحماية. حلول الكشف عن نقطة النهاية والاستجابة.

32 “الارتفاع =” 32 “] كيف يمكنك حماية نفسك من انتهاكات البيانات

البقاء آمنة في ضوء انتهاك البيانات مراقبة حسابات البنك الخاص بك وحسابات بطاقة الائتمان الخاصة بك.راقب هويتك بمساعدة الخدمة.ضع تنبيهًا بالاحتيال.ابحث في تجميد الائتمان الخاص بك إذا لزم الأمر.قم بتحديث كلمات المرور الخاصة بك.فكر في إخراج تغطية سرقة الهوية.تنظيف بياناتك الشخصية عبر الإنترنت.

32 “الارتفاع =” 32 “] ما هو المثال الأكثر شيوعًا لخرق البيانات

تعد كلمات المرور المسروقة واحدة من أبسط وأكثر الأسباب شيوعًا لانتهاكات البيانات.

32 “الارتفاع =” 32 “] ما مدى خطورة خرق البيانات

يمكن أن يؤدي خرق البيانات بسهولة إلى سرقة الهوية عندما تتعرض المعلومات الحساسة للأفراد غير المصرح لهم. يمكن للمتسللين استخدام هذه المعلومات لسرقة هوية الشخص وارتكاب الأنشطة الاحتيالية ، مثل فتح حسابات جديدة أو إجراء عمليات شراء غير مصرح بها.

32 “الارتفاع =” 32 “] لماذا أنا في خرق بيانات لموقع لم أشترك فيه مطلقًا

لماذا أرى اسم المستخدم الخاص بي يتم انتهاكه على خدمة لم أقم بالتسجيل فيها أبدًا عند البحث عن اسم مستخدم ليس عنوان بريد إلكتروني. عادةً ما يكون هذا ببساطة بسبب شخص آخر يختار استخدام نفس اسم المستخدم كما تفعل عادة.

32 “الارتفاع =” 32 “] هل تعني اختراق البيانات اختراق

غالبًا ما يتم استخدام مصطلحات “خرق البيانات” و “الاختراق” بالتبادل مع “Cyber -Watchack. “لكن ليس كل الهجمات الإلكترونية هي خرق البيانات – وليس جميع انتهاكات البيانات هي الهجمات الإلكترونية. تتضمن انتهاكات البيانات فقط خرقات الأمان التي تتعرض فيها سرية البيانات للخطر.

32 “الارتفاع =” 32 “] هل يمكنك حماية نفسك من انتهاكات البيانات

تحديث البرنامج. فكر في إجراء تحديثات منتظمة للبرامج (بما في ذلك مكافحة الفيروسات) على هاتفك وأجهزة الكمبيوتر اللوحي والموجه والأجهزة الأخرى. توفر أحدث إصدارات البرامج تصحيحات وحماية أمان قد تساعدك على منع الهجمات الإلكترونية وخرقات البيانات المحتملة.

32 “الارتفاع =” 32 “] هل تسرب البيانات يعني أنه تم اختراقه شخصيًا

على الرغم من أن كونك جزءًا من خرق البيانات لا يعني تلقائيًا ستُسرق هويتك ، إلا أنها تعرضك لخطر أن تصبح ضحية لسرقة الهوية. إن أذكى طريقة لحماية نفسك من هؤلاء المتسللين غير الملائمين هي التأكد من أنك مغطى بحماية سرقة الهوية.

32 “الارتفاع =” 32 “] كيف يمكن للمتسللين الوصول إلى بياناتك

تتمثل إحدى الطرق في محاولة الحصول على معلومات مباشرة من جهاز متصل بالإنترنت عن طريق تثبيت برامج التجسس ، والتي ترسل معلومات من جهازك إلى الآخرين دون علمك أو موافقتك. يمكن للمتسللين تثبيت برامج التجسس عن طريق خداعك في فتح البريد الإلكتروني للبريد العشوائي ، أو إلى “النقر” على المرفقات والصور والروابط في …

32 “الارتفاع =” 32 “] هل يمكنك إيقاف خرق البيانات

يمكنك شراء برنامج الأمان وأتمتة تشغيله على أساس مستمر. تعد جدران الحماية والبرامج المضادة للفيروسات وبرامج مضادات البرامج الأدوات الأدوات المهمة للدفاع عن عملك مقابل انتهاكات البيانات. العمل عن كثب مع فريق أمان الإنترنت أو مزود لإعدادها بشكل صحيح.

32 “الارتفاع =” 32 “] كيف يحصل المتسللين على معلومات شخصية

يقوم المتسللون بإنشاء تطبيقات ضارة يمكنها سحر المعلومات الشخصية من جهازك عند تنزيل أو استخدام التطبيقات. أنشأ مجرمو الإنترنت شبكات Wi-Fi العامة المزيفة لجذب وإعادة توجيه الأشخاص إلى مواقع الويب الخبيثة حيث يمكنهم سرقة المعلومات الشخصية.

32 “الارتفاع =” 32 “] ماذا يفعل المتسللون بانتهاكات البيانات

1. يمكن للمتسللين بيع بياناتك إلى مجرمين آخرين

إحدى الطرق التي يستفيد بها المتسللون من البيانات المسروقة تبيعها في جماهير للمجرمين الآخرين على الويب المظلم. يمكن أن تشمل هذه المجموعات ملايين سجلات البيانات المسروقة. يمكن للمشترين بعد ذلك استخدام هذه البيانات لأغراضهم الجنائية.

32 “الارتفاع =” 32 “] ما هي ثلاثة من أفضل خمسة أسباب للانتهاكات

استخدام كلمات المرور الضعيفة ؛ إرسال معلومات حساسة إلى المستلمين الخاطئين ؛ مشاركة كلمة المرور/معلومات الحساب ؛ و. الوقوع في عمليات الاحتيال في التصيد.

32 “الارتفاع =” 32 “] كيف تعرف ما إذا كان قد تم تسريب بياناتك الشخصية

زيارة كنت قد تم pwned

يتيح لك محرك البحث البحث إما عن طريق عنوان بريدك الإلكتروني أو رقم هاتفك وسيقوم بالإشارة إلى أي انتهاكات تحتوي.

32 “الارتفاع =” 32 “] ماذا يمكنني أن أفعل إذا تم خرق بياناتي الشخصية

72 ساعة – كيفية الرد على خرق البيانات الشخصي واحد: لا داعي للذعر.الخطوة الثانية: ابدأ المؤقت.الخطوة الثالثة: اكتشف ما حدث.الخطوة الرابعة: حاول احتواء الخرق.الخطوة الخامسة: تقييم المخاطر.الخطوة السادسة: إذا لزم الأمر ، قم بحماية المتضررين.الخطوة السابعة: أرسل تقريرك (إذا لزم الأمر)

32 “الارتفاع =” 32 “] هل يجب أن أكون قلقًا إذا كانت كلمة المرور الخاصة بي في تسرب بيانات

يخبرك الإشعار أن بيانات اعتماد تسجيل الدخول الخاصة بك قد تعرضت للخطر أثناء الهجوم الإلكتروني أو يتم تسريب كلمة المرور الخاصة بك في خرق البيانات. التوصية المعتادة هي أنه يجب عليك تغيير كلمة مرور حسابك على الفور.