فيما يلي تنسيق HTML بدون علامات HTML ، الرأس ، الجسم ، العنوان:

ملخص المقالة: الأسباب الشائعة لانتهاكات البيانات

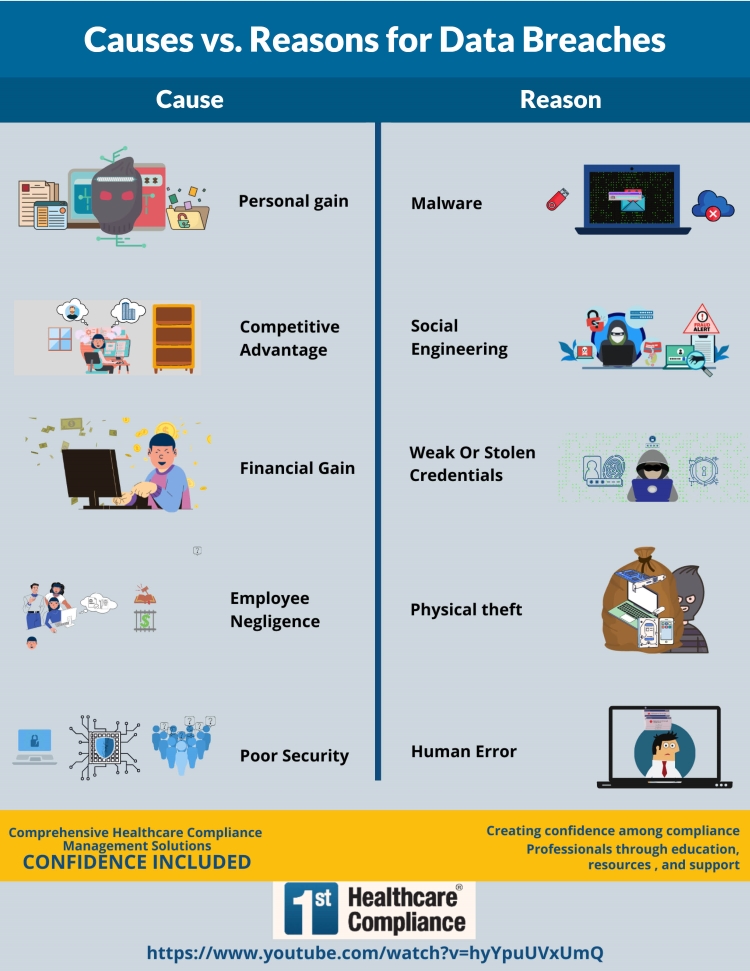

1. التهديدات الداخلية بسبب سوء استخدام الوصول المميز: يمكن أن تؤدي التهديدات الداخلية ، مثل الموظفين الذين يسيئون استخدام وصولهم المميز ، إلى انتهاكات البيانات.

2. كلمات المرور الضعيفة والسرقة: تعد كلمات المرور الضعيفة أو بيانات الاعتماد المسروقة سببًا شائعًا لانتهاكات البيانات.

3. التطبيقات غير المذهلة: يمكن أن يترك تطبيقات الفشل في تحديث وتصحيح نقاط الضعف التي يمكن استغلالها من قبل المتسللين.

4. البرامج الضارة: يمكن استخدام البرامج الضارة ، مثل الفيروسات أو البرامج الفدية ، للوصول غير المصرح به إلى الأنظمة وسرقة البيانات الحساسة.

5. هندسة اجتماعية: تقنيات مثل التصيد أو الانتحال يمكن أن تخدع الأفراد في مشاركة المعلومات الحساسة.

6. الهجمات الجسدية: يمكن أن تؤدي السرقة أو التخريب المادي أيضًا إلى انتهاكات البيانات.

النقاط الرئيسية:

- تهديدات من الداخل وكلمات المرور الضعيفة يمكن أن يسبب أضرارًا كبيرة لأمن بيانات الشركة.

- التطبيقات غير المذهلة عرضة للاستغلال من قبل المتسللين.

- البرامج الضارة يمكن استخدامه للوصول غير المصرح به وسرقة البيانات الحساسة.

- تقنيات الهندسة الاجتماعية يمكن أن يخدع الأفراد في الكشف عن معلومات سرية.

- الهجمات الجسدية مثل السرقة أو التخريب يمكن أن يؤدي إلى انتهاكات البيانات.

أسئلة وأجوبة:

س: ما هي الأسباب الأربعة الشائعة لانتهاكات البيانات?

ج: الأسباب الأربعة المشتركة هي تهديدات من الداخل وكلمات المرور الضعيفة والسرقة والتطبيقات غير المشوهة والبرامج الضارة.

س: ما هي الأسباب الرئيسية الثلاثة لانتهاكات البيانات?

ج: الأسباب الرئيسية الثلاثة هي كلمات مرور ضعيفة ، واستخراج بيانات غير لائق ، وعدم وجود أفضل ممارسات أمان البريد الإلكتروني.

س: ما هو السبب الرئيسي لخرق البيانات?

ج: أوراق الاعتماد الضعيفة ، مثل كلمات المرور المسروقة أو الضعيفة ، هي السبب الرئيسي لخرقات البيانات.

س: ما هي الأنواع الثلاثة لانتهاكات البيانات?

ج: إن الأنواع الثلاثة لخرقات البيانات هي بيانات اعتماد تسجيل الدخول المسروقة ، والأموال المربعة ، وتسربات الملكية الفكرية.

س: ما هو المثال الأكثر شيوعًا لخرق البيانات?

ج: كلمات المرور المسروقة هي واحدة من الأمثلة الأكثر شيوعًا لانتهاكات البيانات.

س: ما هي بعض الأمثلة على انتهاكات البيانات?

ج: تشمل أمثلة انتهاكات البيانات تدخلات القرصنة ، والتهديدات الداخلية ، والبيانات الموجودة على الحركة ، والسرقة المادية ، والخطأ البشري ، والتعرض العرضي للإنترنت ، والوصول غير المصرح به.

س: ما الذي يمنع انتهاكات البيانات?

ج: يمكن أن تساعد استراتيجيات مثل الحفاظ على تصنيف أمان عالي ، وتنفيذ جدران الحماية ، واستخدام حلول الكشف عن نقطة النهاية والاستجابة لها في منع انتهاكات البيانات.

س: ما مدى شيوع انتهاكات البيانات?

ج: شهدت ما يقرب من 45 ٪ من الشركات الأمريكية خرق بيانات في العام الماضي.

32 “الارتفاع =” 32 “] ما هي الأسباب الأربعة الشائعة لانتهاكات البيانات

ستة أسباب شائعة لخرق البيانات 1. تهديدات من الداخل بسبب سوء استخدام الوصول المميز.السبب 2. كلمات المرور الضعيفة والسرقة.السبب 3. التطبيقات غير المذهلة.السبب 4. البرامج الضارة.السبب 5. هندسة اجتماعية.السبب 6. الهجمات الجسدية.

مخبأة

32 “الارتفاع =” 32 “] ما هي الأسباب الرئيسية الثلاثة لانتهاكات البيانات

يمكن أن تتسبب أفضل ممارسات كلمة مرور ضعيفة ، واستخراج البيانات غير السليمة ، ونقص أفضل ممارسات أمان البريد الإلكتروني ،. من ناحية أخرى ، لدينا تهديدات من الداخل. يمكن للموظفين الساخطين أن يسببوا أضرارًا أكبر للشركة.

مخبأة

32 “الارتفاع =” 32 “] ما هو السبب الرئيسي لخرق البيانات

تشمل نقاط الضعف الشائعة التي يستهدفها المجرمون الخبيثون ما يلي: أوراق اعتماد ضعيفة. الغالبية العظمى من انتهاكات البيانات ناتجة عن بيانات الاعتماد المسروقة أو الضعيفة. إذا كان للمجرمين الخبيثين مزيج اسم المستخدم وكلمة المرور الخاصة بك ، فلديهم باب مفتوح في شبكتك.

32 “الارتفاع =” 32 “] ما هي ثلاثة أنواع من خرق البيانات

تعد بيانات اعتماد تسجيل الدخول المسروقة أو الأموال المسلفة أو تسرب الملكية الفكرية كلها أنواع من انتهاكات البيانات.

32 “الارتفاع =” 32 “] ما هو المثال الأكثر شيوعًا لخرق البيانات

تعد كلمات المرور المسروقة واحدة من أبسط وأكثر الأسباب شيوعًا لانتهاكات البيانات.

32 “الارتفاع =” 32 “] ما هي أمثلة انتهاكات البيانات

دعونا نلقي نظرة على أكثر أنواع انتهاكات البيانات شيوعًا وكيفية تأثيرها على العمل.اقتحام القرصنة.تهديد من الداخل.البيانات الموجودة في هذه الخطوة.السرقة المادية.خطأ بشري.التعرض للإنترنت العرضي.دخول غير مرخص.

32 “الارتفاع =” 32 “] ما يمنع انتهاكات البيانات

تتمثل الإستراتيجية المباشرة لتقليل مخاطر التسوية في الشبكة إلى الحفاظ على تصنيف أمان شركتك بأعلى مستوى ممكن. يجب أن تتضمن استراتيجية الأمن الداخلية التي تركز على تخفيف الوصول إلى الشبكة أيضًا عناصر التحكم في خرق الأمان الشائعة التالية. جدران الحماية. حلول الكشف عن نقطة النهاية والاستجابة.

32 “الارتفاع =” 32 “] ما مدى شيوع انتهاكات البيانات

4. شهدت 45 ٪ من الشركات الأمريكية خرق بيانات. وجد تقرير تهديد بيانات 2021 Thales أن ما يقرب من نصف (45 ٪) من الشركات الأمريكية عانى من خرق البيانات في العام الماضي. ولكن هذا قد يكون أعلى بسبب احتمال حدوث انتهاكات لم يتم اكتشافها بعد.

32 “الارتفاع =” 32 “] ما هما التأثيران الرئيسيان لخرق البيانات

يمكن أن يؤدي خرق البيانات بسهولة إلى سرقة الهوية عندما تتعرض المعلومات الحساسة للأفراد غير المصرح لهم. يمكن للمتسللين استخدام هذه المعلومات لسرقة هوية الشخص وارتكاب الأنشطة الاحتيالية ، مثل فتح حسابات جديدة أو إجراء عمليات شراء غير مصرح بها.

32 “الارتفاع =” 32 “] ما هي ثلاثة من أفضل خمسة أسباب للانتهاكات

8 أكثر الأسباب شيوعًا لخرق البيانات وبيانات الاعتماد المسروقة ، أ.ك.أ. كلمات المرور.الأبواب الخلفية ، نقاط الضعف.البرامج الضارة.هندسة اجتماعية.الكثير من الأذونات.تهديدات من الداخل.الهجمات الجسدية.تكوين غير لائق ، خطأ المستخدم.

32 “الارتفاع =” 32 “] ما هي أفضل ثلاث فضائح خرق البيانات

أثرت هذه الانتهاكات الأمنية على بعض أكبر المنظمات في العالم – وملايين مستخدميها.1) ياهو. التاريخ: أغسطس 2013.2) فنادق ماريوت. التاريخ: نوفمبر 2018.3) شبكة FriendFinder. التاريخ: نوفمبر 2016.4) ماي سبيس. التاريخ: مايو 2016.5) تويتر.6) تحليلات الجذر العميق.7) MyFitnesspal / Under Armor.8) ebay.

32 “الارتفاع =” 32 “] ما هي الانتهاكات الشائعة

البرامج الضارة التصيد أمان كلمة المرور ؛ أمان الأجهزة المحمولة ؛ تهديدات وسائل التواصل الاجتماعي ؛ و.

32 “الارتفاع =” 32 “] كيف أعرف ما إذا كنت جزءًا من خرق البيانات

عندما تكون في شك ، اتصل بالشركة مباشرة. الحصول على نسخة من تقرير الائتمان الخاص بك. انتقل إلى سنوي CreditReport.com أو اتصل بالرقم 1-877-322-8228 للحصول على نسخة مجانية من تقرير الائتمان الخاص بك. يمكنك الحصول على نسخة مجانية واحدة من تقريرك من كل من مكاتب الائتمان الثلاثة مرة واحدة في السنة.

32 “الارتفاع =” 32 “] ماذا تفعل أثناء خرق البيانات

ما يجب فعله بعد خرق البيانات: 12 STENFConforn لقد حدث خرق (ولكن كن حذرًا من رسائل البريد الإلكتروني) اكتشف البيانات الحساسة التي سُرقت.قم بتأمين سجلاتك وكلمات المرور والدبابيس.التبديل إلى تطبيق المصادقة لـ 2FA/MFA.تجميد الائتمان الخاص بك مع جميع المكاتب الثلاثة.تقديم تقرير إلى لجنة التجارة الفيدرالية (FTC)

32 “الارتفاع =” 32 “] أي الصناعة لديها معظم انتهاكات البيانات

الصناعات الستة الأكثر تضررا من صناعة مخالفة الأمنية. نظرًا لعدم وجود تمويل للأمن السيبراني ، استهدفت فاعلو التهديدات ومجموعات الفدية منذ فترة طويلة صناعة الرعاية الصحية ، لكن عام 2022 شهدت ارتفاعًا كبيرًا في التهديدات.وكالات الحكومة.fintech والتأمين.تعليم.قطاع التجزئة.

32 “الارتفاع =” 32 “] ما مدى خطورة خرق البيانات

يمكن أن يؤدي خرق البيانات بسهولة إلى سرقة الهوية عندما تتعرض المعلومات الحساسة للأفراد غير المصرح لهم. يمكن للمتسللين استخدام هذه المعلومات لسرقة هوية الشخص وارتكاب الأنشطة الاحتيالية ، مثل فتح حسابات جديدة أو إجراء عمليات شراء غير مصرح بها.

32 “الارتفاع =” 32 “] ما الذي يمكن اعتباره خرق البيانات

يحدث خرق البيانات عندما تعاني البيانات التي تكون شركتك/مؤسستك من أجلها من حادثة أمنية تؤدي إلى خرق السرية أو التوافر أو النزاهة.

32 “الارتفاع =” 32 “] ما هي أنواع الخرق الأربعة

بشكل عام ، هناك أربعة أنواع من انتهاكات العقود: الاستباقية ، الفعلية ، الثانوية والمادية.خرق متوقع مقابل. خرق فعلي.خرق بسيط مقابل. خرق مادي.ما هو التالي: أنواع العلاجات للعقود المكسورة.

32 “الارتفاع =” 32 “] لماذا أنا في خرق بيانات لموقع لم أشترك فيه مطلقًا

لماذا أرى اسم المستخدم الخاص بي يتم انتهاكه على خدمة لم أقم بالتسجيل فيها أبدًا عند البحث عن اسم مستخدم ليس عنوان بريد إلكتروني. عادةً ما يكون هذا ببساطة بسبب شخص آخر يختار استخدام نفس اسم المستخدم كما تفعل عادة.

32 “الارتفاع =” 32 “] هل تعني اختراق البيانات اختراق

غالبًا ما يتم استخدام مصطلحات “خرق البيانات” و “الاختراق” بالتبادل مع “Cyber -Watchack. “لكن ليس كل الهجمات الإلكترونية هي خرق البيانات – وليس جميع انتهاكات البيانات هي الهجمات الإلكترونية. تتضمن انتهاكات البيانات فقط خرقات الأمان التي تتعرض فيها سرية البيانات للخطر.

32 “الارتفاع =” 32 “] كيف تعرف ما إذا كان قد تم تسريب بياناتك الشخصية

زيارة كنت قد تم pwned

يتيح لك محرك البحث البحث إما عن طريق عنوان بريدك الإلكتروني أو رقم هاتفك وسيقوم بالإشارة إلى أي انتهاكات تحتوي.

32 “الارتفاع =” 32 “] من يستهدف المتسللين أكثر

أي نوع من مواقع الويب التي يتطلع المتسللون إلى مواقع التجارة المستهدفة. في كثير من الأحيان ، يمكن للمتسللين العثور على نقاط ضعف داخل موقع تجارة الإلكترونية ، وخاصة تلك التي تستخدم برامج ترميز أو عربة تسوق شائعة.تجارة صغيرة.منافذ الأخبار.الرعاىة الصحية.حكومة.الخدمات المالية.غير ربحية.تجار التجزئة على الانترنت.

32 “الارتفاع =” 32 “] ماذا أفعل إذا تم خرق بياناتي

72 ساعة – كيفية الرد على خرق البيانات الشخصي واحد: لا داعي للذعر.الخطوة الثانية: ابدأ المؤقت.الخطوة الثالثة: اكتشف ما حدث.الخطوة الرابعة: حاول احتواء الخرق.الخطوة الخامسة: تقييم المخاطر.الخطوة السادسة: إذا لزم الأمر ، قم بحماية المتضررين.الخطوة السابعة: أرسل تقريرك (إذا لزم الأمر)

32 “الارتفاع =” 32 “] ما لا يعتبر خرق البيانات

سرية. خرق السرية هو المكان الذي يوجد فيه الكشف غير المصرح به أو العرضي للبيانات الشخصية أو الوصول إليها. إنه ليس خرقًا أمنيًا إذا ، على سبيل المثال ، ترسل معلومات إلى عنوان احتفظت به لشخص ما ، لكنهم قاموا بعد ذلك بنقل العناوين.

32 “الارتفاع =” 32 “] ما هي أمثلة انتهاكات أمان البيانات

أنواع اختراق الأمن تستغل هجمات النظام ، مثل نظام التشغيل بعيد المنال.يمكن تكسير كلمات المرور الضعيفة أو تخمينها.يمكن استخدام هجمات البرامج الضارة ، مثل رسائل البريد الإلكتروني المخادعة للحصول على الدخول.تنزيلات القيادة باستخدام الفيروسات أو البرامج الضارة التي يتم تسليمها من خلال موقع ويب معرض للخطر أو محوّر.