تنسيق HTML بدون علامات HTML ، الرأس ، الجسم ، العنوان – التنسيق فقط للنص. 1 – ملخص المقالة في H2 مع نقاط رئيسية في 10 فقرات ، كل فقرة لـ 3000 حرفًا إلزاميًا في تنسيق HTML مع Breaks Line Brups BR وتنسيق النقاط الرئيسية في Strong ، ثم 15 سؤالًا فريدًا استنادًا إلى نص بعلامات قوية وإجابات مفصلة إعادة كتابة أو فريدة من نوعها من النص ، وليس copypast ، كل إجابة لـ 3000 حرفًا إلزامية قدر الإمكان في HTML مع فترات أسطر و BR والقوائم. نغمة الصوت – تجربة شخصية من وجهة نظري مثل استخدامها ، لا تكرار ، دون مقدمة وخاتمة

ملخص المقالة: مبادئ حماية البيانات

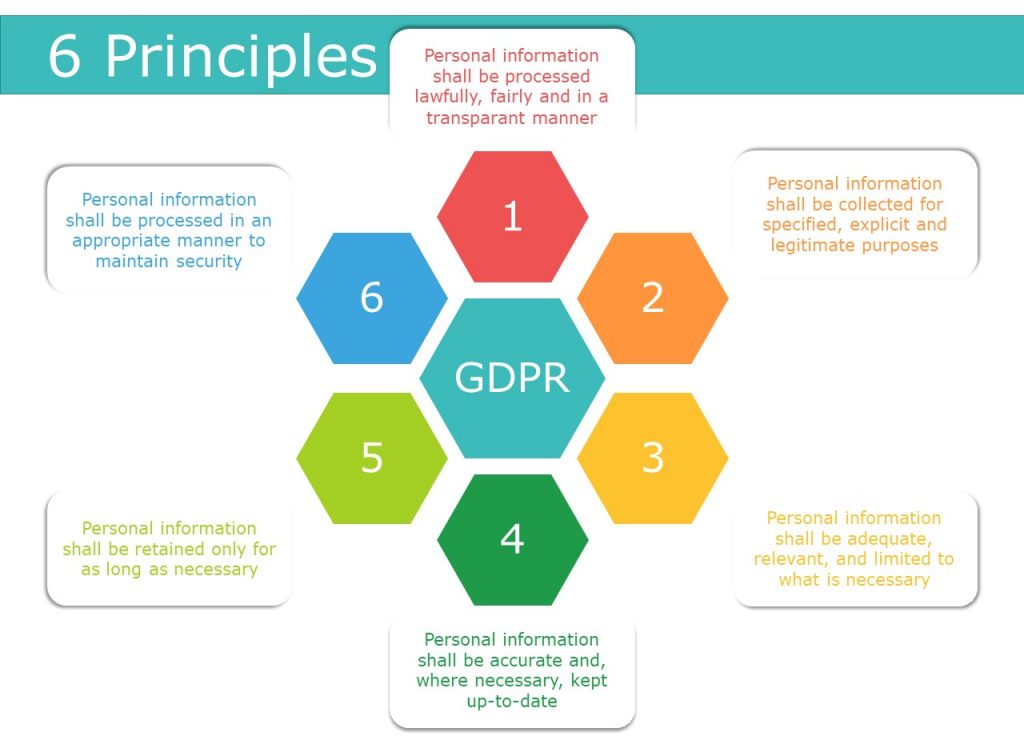

1. القانونية والإنصاف والشفافية: تم العثور على هذه المبادئ في بداية الناتج المحلي الإجمالي وإبلاغ جميع الأحكام الأخرى بالتشريع.

2. الحد من الغرض: يجب جمع البيانات فقط لغرض محدد ويجب عدم معالجتها بطريقة لا تتوافق مع هذا الغرض.

3. تقليل البيانات: فقط جمع البيانات والاحتفاظ بها ضرورية للغرض المقصود.

4. دقة: يجب أن تكون البيانات دقيقة ، وإذا لزم الأمر ، مواكبة محدثة.

5. الحد من التخزين: لا ينبغي الاحتفاظ بالبيانات لفترة أطول مما هو ضروري.

6. النزاهة والسرية: يجب تأمين البيانات وحمايتها من الوصول أو الخسارة أو الضرر غير المصرح به.

7. مسئولية: يجب أن تكون المؤسسات قادرة على إظهار الامتثال وتحمل المسؤولية عن أنشطة معالجة البيانات الخاصة بهم.

أسئلة وأجوبة:

1. ما هو المبدأ السادس لقانون حماية البيانات?

المبدأ السادس لقانون حماية البيانات هو المساءلة ، والتي تتطلب من المؤسسات تحمل مسؤولية أنشطة معالجة البيانات الخاصة بهم وإظهار الامتثال لأنظمة حماية البيانات.

2. ما هي طرق حماية البيانات الأساسية الستة?

أساليب حماية البيانات الأساسية الست هي:

- الشرعية والإنصاف والشفافية

- الحد من الغرض

- تقليل البيانات

- دقة

- الحد من التخزين

- النزاهة والسرية

3. ما هي المبادئ السبعة لحماية البيانات?

المبادئ السبعة لحماية البيانات هي:

- الشرعية والإنصاف والشفافية

- الحد من الغرض

- تقليل البيانات

- دقة

- الحد من التخزين

- النزاهة والسرية

- مسئولية

4. ما هي أربعة من مبادئ حماية البيانات الستة?

أربعة من مبادئ حماية البيانات الستة هي: الشرعية والإنصاف والشفافية ؛ الحد من الغرض تقليل البيانات ؛ والدقة.

5. ما هي المبادئ الرئيسية الثمانية لحماية البيانات?

المبادئ الثمانية الرئيسية لحماية البيانات هي:

- الاستخدام العادل والقانوني ، والشفافية

- خاصة للغرض المقصود

- الحد الأدنى لمتطلبات البيانات

- الحاجة إلى الدقة

- حد زمن الاحتفاظ بالبيانات

- الحق في نسيانه

- ضمان أمان البيانات

- مسئولية

…

15. ما هي الأعمدة الخمسة لحماية البيانات?

الركائز الخمسة لحماية البيانات هي: نزاهة البيانات في شكلها الأصلي ، وتوافر الأطراف المعتمدة ، وأصالة الهوية ، وسرية البيانات ، وعدم التعبئة.

32 “الارتفاع =” 32 “] ما هو مبدأ قانون حماية البيانات الستة

الشرعية والإنصاف والشفافية ؛ ▪ الحد من الغرض. تقليل البيانات إلى الحد الأدنى ؛ ▪ دقة. ▪ الحد من التخزين ؛ النزاهة والسرية ؛ و ▪ المساءلة. تم العثور على هذه المبادئ بشكل صحيح في بداية الناتج المحلي الإجمالي ، وإبلاغ وتتخلل جميع الأحكام الأخرى لهذا التشريع.

32 “الارتفاع =” 32 “] ما هي طرق حماية البيانات الستة الستة

نلقي نظرة على كل مبدأ في هذه المدونة ، ونقدم نصيحة حول كيفية تناسبها ضمن ممارسات الامتثال الناتج المحلي الإجمالي الخاص بك.القانون والإنصاف والشفافية.الحد من الغرض.تقليل البيانات.دقة.الحد من التخزين.النزاهة والسرية.

32 “الارتفاع =” 32 “] ما هي المبادئ السبعة لحماية البيانات

المبادئ هي: الشرعية والإنصاف والشفافية ؛ الحد من الغرض تقليل البيانات ؛ دقة؛ قيود التخزين ؛ النزاهة والسرية ؛ والمساءلة.

مخبأة

32 “الارتفاع =” 32 “] ما هي أربعة من مبادئ حماية البيانات الستة

القانون والإنصاف والشفافية. الحد من الغرض. تقليل البيانات. دقة.

32 “الارتفاع =” 32 “] ما هي المبادئ 8 الرئيسية لحماية البيانات

ما هي المبادئ الثمانية لحماية البيانات Actfair والاستخدام القانوني ، والشفافية. مبدأ هذا البند الأول بسيط.خاصة للغرض المقصود.الحد الأدنى لمتطلبات البيانات.الحاجة إلى الدقة.حد زمن الاحتفاظ بالبيانات.الحق في نسيانه.ضمان أمان البيانات.مسئولية.

32 “الارتفاع =” 32 “] كم عدد مبادئ حماية البيانات الموجودة

المبادئ السبعة

في قلب كل من الناتج المحلي الإجمالي و DPA هي مبادئ مصممة للعمل كأسس تم بناء تشريع حماية البيانات عليها ، مع إبلاغ جميع المنظمات بمسائل حماية البيانات والامتثال.

32 “الارتفاع =” 32 “] ما هي 6 دي إس للأمن السيبراني

في هذه المقالة ، سنناقش 6 D’s Cyber Security وكيف يمكنك تنفيذها في استراتيجية الدفاع الإلكترونية الخاصة بك-Deter ، واكتشاف ، والدفاع ، والوثيقة ، والتأخير. إن إنشاء نهج كلي لخطة الأمن السيبرانية باستخدام هذه المراجع الستة يمكن أن يقلل بشكل كبير من مخاطر مؤسستك.

32 “الارتفاع =” 32 “] ما هي الأعمدة الخمسة لحماية البيانات

الأعمدة الخمسة هي سلامة البيانات في شكلها الأصلي ، وتوافر الأطراف المعتمدة ، وأصالة الهوية ، وسرية البيانات وعدم التعادل.

32 “الارتفاع =” 32 “] ما هي 8 مبادئ حماية البيانات

ما هي المبادئ الثمانية لقانون حماية البيانات

| 1998 قانون | الناتج المحلي الإجمالي |

|---|---|

| المبدأ 1 – عادل وقانوني | المبدأ (أ) – الشرعية والإنصاف والشفافية |

| المبدأ 2 – الأغراض | المبدأ (ب) – الحد من الغرض |

| المبدأ 3 – كفاية | المبدأ (ج) – تقليل البيانات إلى الحد الأدنى |

| المبدأ 4 – الدقة | المبدأ (د) – دقة |

32 “الارتفاع =” 32 “] لماذا تعتبر مبادئ حماية البيانات الثمانية مهمة

كمزود خدمة أعمال ، نتعامل أيضًا مع البيانات الشخصية التي قدمها العملاء. تأكد من قانون حماية البيانات لعام 1998. إنها خطوة حيوية للشركات لتأمين بيانات عملائها الشخصية من خلال متابعة القوانين.

32 “الارتفاع =” 32 “] ما هي 5 درجة مئوية للأمن السيبراني

الخمسة C من الأمن السيبراني هي خمسة مجالات ذات أهمية كبيرة لجميع المنظمات. إنها تغيير ، امتثال ، التكلفة ، الاستمرارية ، والتغطية.

32 “الارتفاع =” 32 “] ما هي ستة أنواع من الهجمات الستة على أمان الشبكة

ستة أنواع من التهديدات الإلكترونية للحماية من الأدوات. البرامج الضارة هي مصطلح مظلة للعديد من أشكال البرامج الضارة – بما في ذلك الفدية والفيروسات – التي تخبر تشغيل أجهزة الكمبيوتر.التصيد.هجوم حقن SQL.هجوم البرمجة النصية عبر المواقع (XSS).هجوم رفض الخدمة (DOS).هجمات التعليق السلبي.

32 “الارتفاع =” 32 “] ما هي المستويات الأربعة لحماية البيانات

مستويات تصنيف البيانات

يمكن اعتمادها من قبل المنظمات التجارية ، ولكن في أغلب الأحيان ، نجد أربعة مستويات ، مقيدة ، سرية ، داخلية ، عامة.

32 “الارتفاع =” 32 “] ما هي حقوق حماية البيانات الثمانية

شرح الحقوق في التصحيح ، محو ، تقييد المعالجة ، وقابلية النقل. شرح الحق في سحب الموافقة. شرح الحق في الشكوى إلى السلطة الإشرافية ذات الصلة. إذا كان جمع البيانات مطلبًا تعاقديًا وأي عواقب.

32 “الارتفاع =” 32 “] ما هي 3 أ من الأمن السيبراني

المصادقة والترخيص والمحاسبة (AAA) هي إطار عمل ثلاثي العمليات يستخدم لإدارة وصول المستخدم وفرض سياسات المستخدم وامتيازاته وقياس استهلاك موارد الشبكة.

32 “الارتفاع =” 32 “] ما هي أنواع أمان الشبكة الخمسة

أنواع حماية أمان الشبكة FireWall. تحكم جدران الحماية في حركة المرور الواردة والصادرة على الشبكات ، مع قواعد الأمان المحددة مسبقًا.تجزئة الشبكة.الوصول عن بُعد VPN.أمان البريد الإلكتروني.أنظمة منع الوقاية من فقدان البيانات (DLP) Sandboxing (IPS).أمان الشبكة الفائق.

32 “الارتفاع =” 32 “] ما هي الحماية من الأمن وحماية البيانات الثلاثة

يشير ثالوث وكالة المخابرات المركزية إلى نموذج أمن المعلومات المكون من المكونات الرئيسية الثلاثة: السرية والنزاهة والتوافر.

32 “الارتفاع =” 32 “] كم عدد قواعد حماية البيانات الموجودة

يحدد الناتج المحلي الإجمالي سبعة مبادئ للمعالجة القانونية للبيانات الشخصية. تشمل المعالجة جمع ، التنظيم ، الهيكلة ، التخزين ، التغيير ، الاستشارة ، الاستخدام ، التواصل ، الجمع ، التقييد ، محو أو تدمير البيانات الشخصية.

32 “الارتفاع =” 32 “] لماذا تعتبر مبادئ حماية البيانات الثمانية مهمة

كمزود خدمة أعمال ، نتعامل أيضًا مع البيانات الشخصية التي قدمها العملاء. تأكد من قانون حماية البيانات لعام 1998. إنها خطوة حيوية للشركات لتأمين بيانات عملائها الشخصية من خلال متابعة القوانين.

32 “الارتفاع =” 32 “] ما هي الأمن الثلاثة

3Cs من أفضل الأمن: شامل ، موحدة ، وتعاونية – مدونة Check Point.

32 “الارتفاع =” 32 “] ما هي أسماء مبادئ الأمان الرئيسية الخمسة

ش.س. أصدرت وزارة الدفاع نموذج الأعمدة الخمسة لضمان المعلومات الذي يتضمن حماية السرية والنزاهة والتوافر والأصالة وعدم تعيد بيانات المستخدم.

32 “الارتفاع =” 32 “] ما هي أهم ثلاثة أعمدة لأمن المعلومات

يشير ثالوث وكالة المخابرات المركزية إلى نموذج أمن المعلومات المكون من المكونات الرئيسية الثلاثة: السرية والنزاهة والتوافر.

32 “الارتفاع =” 32 “] ما هي القاعدة الذهبية لحماية البيانات

الصدق – يجب أن تكون الشركات صادقة بشأن البيانات التي تم جمعها أو استخدامها أو شراؤها أو بيعها. الشفافية-تحتاج الشركات إلى إيقاف دفن سياسات جمع البيانات بعمق ضمن مستندات قانونية مطولة وبدلاً من ذلك تكون واضحة مع جميع المستهلكين (بغض النظر عن مستوى التكنولوجيا الخاصة بهم) فيما يتعلق بممارسات خصوصية البيانات.

32 “الارتفاع =” 32 “] ما هو القسم الرئيسي الثلاثة للأمن

هناك ثلاثة مجالات أو تصنيفات أولية لضوابط الأمن. وتشمل هذه أمن الإدارة والأمن التشغيلي وضوابط الأمن المادي.

32 “الارتفاع =” 32 “] ما هي الحالات الثلاث للبيانات

الحالات الثلاث للبيانات هي بيانات في حالة راحة وبيانات في الحركة والبيانات المستخدمة. يمكن للبيانات تغيير الحالات بسرعة وبشكل متكرر ، أو قد تبقى في حالة واحدة طوال دورة حياة الكمبيوتر بأكملها.