Τα δεδομένα για διάφορες παράνομες δραστηριότητες όπως κλοπή ταυτότητας, απάτη ή εκβιασμός.

2. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για επιθέσεις ηλεκτρονικού ψαρέματος

Έχοντας πρόσβαση σε προσωπικά στοιχεία όπως ονόματα, διευθύνσεις ηλεκτρονικού ταχυδρομείου ή αριθμούς τηλεφώνου, οι χάκερ μπορούν να δημιουργήσουν πειστικά μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος” για να εξαπατήσουν τα άτομα για να δώσουν πιο ευαίσθητες πληροφορίες ή να κάνουν κλικ σε κακόβουλους συνδέσμους.

3. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για στοχοθετημένες επιθέσεις

Εάν τα δεδομένα που διαρρέουν περιλαμβάνουν συγκεκριμένες πληροφορίες σχετικά με άτομα ή οργανισμούς, οι χάκερ μπορούν να το χρησιμοποιήσουν για να ξεκινήσουν στοχευμένες επιθέσεις. Μπορούν να κατασκευάσουν εξατομικευμένα και πειστικά μηνύματα ή απάτες, καθιστώντας πιο πιθανό για τους παραλήπτες να πέσουν για την τακτική τους.

4. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για εκβιασμό

Εάν τα δεδομένα που διαρρέουν περιλαμβάνουν συμβιβασμούς ή ευαίσθητες πληροφορίες, οι χάκερ μπορούν να το χρησιμοποιήσουν για να εκβιάσουν άτομα ή οργανισμούς. Μπορεί να απειλούν να δημοσιεύσουν δημοσίως τις πληροφορίες, εκτός εάν καταβληθεί λύτρα.

5. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για γέμιση διαπιστευτηρίων

Η πιστοποιητική γέμιση είναι μια τεχνική όπου οι χάκερ χρησιμοποιούν κλεμμένα ονόματα χρήστη και κωδικούς πρόσβασης από έναν ιστότοπο ή μια υπηρεσία για να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε άλλους λογαριασμούς. Χρησιμοποιώντας τα δεδομένα διαρροής, οι χάκερ μπορούν να προσπαθήσουν να αποκτήσουν πρόσβαση σε διάφορες διαδικτυακές πλατφόρμες ή υπηρεσίες, αυξάνοντας τις πιθανότητες επιτυχίας λόγω των ατόμων που επαναχρησιμοποιούν τους κωδικούς πρόσβασης.

6. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για τη δημιουργία ψεύτικων λογαριασμών

Με τα δεδομένα που διαρρέουν, οι χάκερ μπορούν να δημιουργήσουν ψεύτικους λογαριασμούς online που μιμούνται άτομα ή οργανισμούς. Αυτοί οι ψεύτικοι λογαριασμοί μπορούν να χρησιμοποιηθούν για διάφορους κακόβουλους σκοπούς, όπως η εξάπλωση της παραπληροφόρησης, η διεξαγωγή απάτης ή η εκκίνηση περαιτέρω επιθέσεων.

7. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για επιθέσεις κοινωνικής μηχανικής

Έχοντας πρόσβαση σε προσωπικά ή οργανωτικά δεδομένα, οι χάκερ μπορούν να χειριστούν άτομα ή υπαλλήλους μέσω τακτικών κοινωνικής μηχανικής. Μπορούν να χρησιμοποιήσουν τις πληροφορίες που λαμβάνονται για να εμφανίζονται αξιόπιστες ή αξιόπιστες, καθιστώντας ευκολότερο να εξαπατήσουν τους ανθρώπους να αποκαλύπτουν ευαίσθητες πληροφορίες ή να χορηγούν μη εξουσιοδοτημένη πρόσβαση.

8. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για βλάβη φήμης

Σε ορισμένες περιπτώσεις, οι χάκερ μπορούν να διαρρεύσουν τα δεδομένα που έχουν λάβει για να βλάψουν τη φήμη των ατόμων ή των οργανισμών. Αυτό μπορεί να έχει σοβαρές συνέπειες, συμπεριλαμβανομένης της οικονομικής απώλειας, της απώλειας εμπιστοσύνης ή ακόμη και των νομικών επιπτώσεων.

9. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα που διαρρέουν για συναλλαγές εμπιστευτικών πληροφοριών

Εάν τα δεδομένα που διαρρέουν περιλαμβάνουν εμπιστευτικές ή μη δημόσιες πληροφορίες σχετικά με τις εταιρείες, οι χάκερ μπορούν να το χρησιμοποιήσουν για σκοπούς συναλλαγών εμπιστευτικών πληροφοριών. Έχοντας πρόσβαση σε τέτοιες πληροφορίες πριν γίνει δημόσια, οι χάκερ μπορούν να κάνουν παράνομα οικονομικά οφέλη με το χειρισμό της χρηματιστηριακής αγοράς.

10. Οι χάκερ μπορούν να χρησιμοποιήσουν τα δεδομένα διαρροής για έρευνα και ανάπτυξη

Σε σπάνιες περιπτώσεις, οι χάκερ μπορεί να ενδιαφέρονται για πνευματική ιδιοκτησία ή ευαίσθητα δεδομένα έρευνας και ανάπτυξης. Μπορούν να κλέψουν αυτά τα δεδομένα για τους δικούς τους σκοπούς, οι οποίοι μπορούν να περιλαμβάνουν την απόκτηση ανταγωνιστικού πλεονεκτήματος ή την πώλησή τους σε ανταγωνιστικές εταιρείες ή έθνη.

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι 4 κοινές αιτίες παραβιάσεων δεδομένων

Έξι κοινές αιτίες παραβίασης δεδομένων 1. Απειλές εμπιστευτικών λόγω κατάχρησης προνομιακής πρόσβασης.Αιτία 2. Αδύναμοι και κλεμμένοι κωδικοί πρόσβασης.Αιτία 3. Μη προσαρμοσμένες εφαρμογές.Αιτία 4. Κακόβουλο λογισμικό.Αιτία 5. Κοινωνική μηχανική.Αιτία 6. Φυσικές επιθέσεις.

[/wpremark]

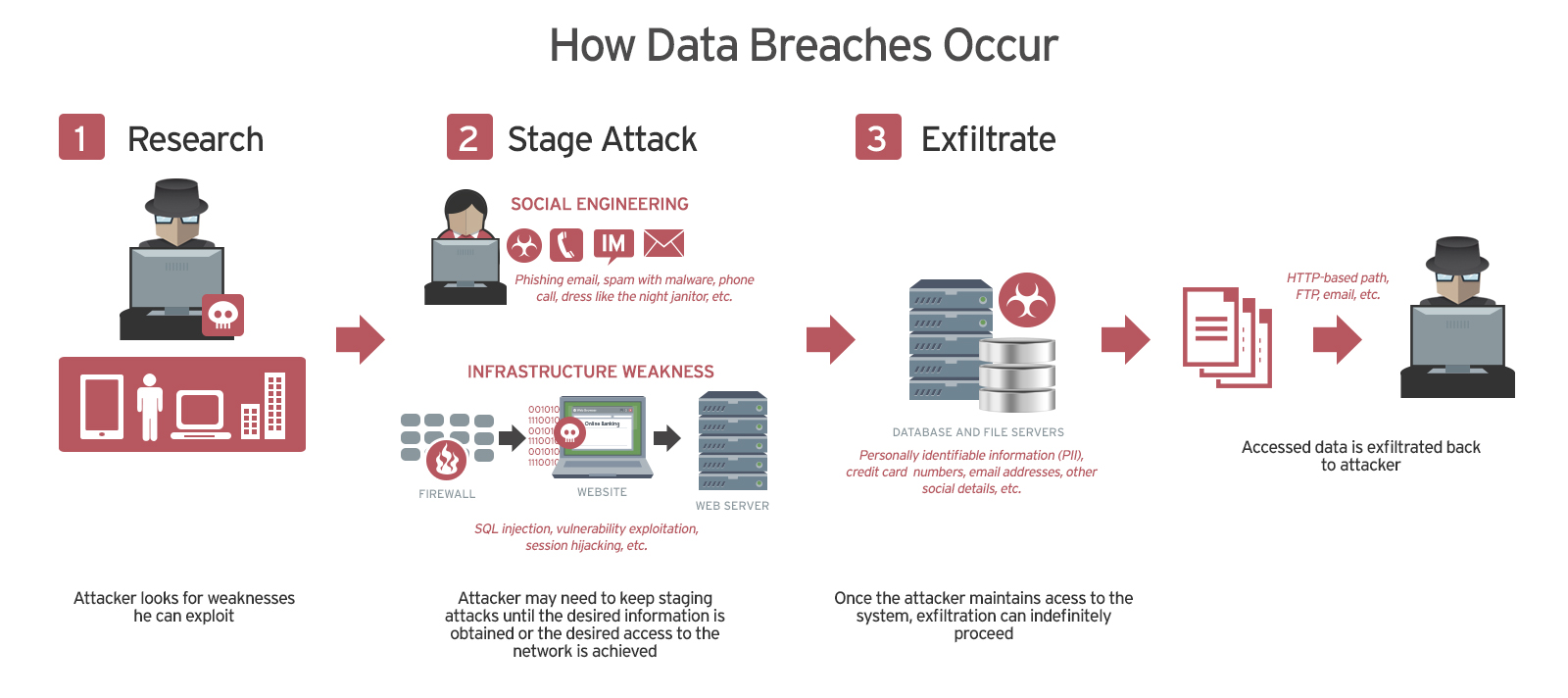

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορεί να συμβεί παραβίαση δεδομένων

Τα κοινά τρωτά σημεία που στοχεύουν οι κακόβουλοι εγκληματίες περιλαμβάνουν τα εξής: αδύναμα διαπιστευτήρια. Η συντριπτική πλειοψηφία των παραβιάσεων δεδομένων προκαλείται από κλεμμένα ή αδύναμα διαπιστευτήρια. Εάν οι κακόβουλοι εγκληματίες έχουν συνδυασμό ονόματος χρήστη και κωδικού πρόσβασης, έχουν μια ανοιχτή πόρτα στο δίκτυό σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι τρεις κύριες αιτίες παραβιάσεων δεδομένων

Ένας αδύναμος κωδικός πρόσβασης, ακατάλληλη εξαγωγή δεδομένων και έλλειψη βέλτιστων πρακτικών ασφαλείας ηλεκτρονικού ταχυδρομείου μπορεί να προκαλέσει παραβίαση δεδομένων αξίας χιλιάδων δολαρίων. Από την άλλη πλευρά, έχουμε απειλές εμπιστευτικών. Οι δυσαρεστημένοι υπάλληλοι μπορούν να προκαλέσουν μεγαλύτερη ζημιά σε μια εταιρεία από τους Black Hat Hackers.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η κύρια αιτία παραβιάσεων δεδομένων

Φυσική κλοπή ευαίσθητων συσκευών

Οι συσκευές της εταιρείας περιέχουν ευαίσθητες πληροφορίες και όταν αυτές οι συσκευές εμπίπτουν σε λάθος χέρια, μπορούν να αξιοποιηθούν για να διευκολύνουν τις παραβιάσεις της ασφάλειας ή την κλοπή ταυτότητας, οδηγώντας σε παραβιάσεις δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα τρία 3 είδη παραβίασης δεδομένων

Κλεμικά διαπιστευτήρια σύνδεσης, κεφάλαια που έχουν περάσει ή διαρροή πνευματικής ιδιοκτησίας είναι όλοι οι τύποι παραβιάσεων δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ξέρω αν ήμουν μέρος μιας παραβίασης δεδομένων

Σε περίπτωση αμφιβολίας, επικοινωνήστε απευθείας με την εταιρεία. Λάβετε ένα αντίγραφο της πιστωτικής σας έκθεσης. Μεταβείτε στο ετήσιο CreditReport.com ή καλέστε 1-877-322-8228 για να λάβετε ένα δωρεάν αντίγραφο της πιστωτικής σας έκθεσης. Μπορείτε να πάρετε ένα δωρεάν αντίγραφο της αναφοράς σας από κάθε ένα από τα τρία πιστωτικά γραφεία μία φορά το χρόνο.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς οι χάκερ κάνουν παραβιάσεις δεδομένων

Ένας χρήστης εγκαθιστά κακόβουλο λογισμικό σε έναν υπολογιστή που βλάπτει το λειτουργικό σύστημα. Spyware – ένας τύπος κακόβουλου λογισμικού – στη συνέχεια pilfers προσωπικά στοιχεία από ευάλωτους λογαριασμούς χρηστών. Ransomware. Αυτός είναι ένας τύπος κακόβουλου λογισμικού που κρυπτογραφεί τα δεδομένα σε έναν υπολογιστή ή ένα σύστημα, καθιστώντας τα δεδομένα άχρηστα εκτός αν το θύμα πληρώνει ένα τέλος.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι κάνουν οι χάκερ με διαρροή δεδομένα

1. Οι χάκερ μπορούν να πουλήσουν τα δεδομένα σας σε άλλους εγκληματίες

Ένας τρόπος που οι χάκερ κέρδισαν από κλεμμένα δεδομένα πωλούν σε μάζες σε άλλους εγκληματίες στον σκοτεινό ιστό. Αυτές οι συλλογές μπορούν να περιλαμβάνουν εκατομμύρια αρχεία κλεμμένων δεδομένων. Οι αγοραστές μπορούν στη συνέχεια να χρησιμοποιήσουν αυτά τα δεδομένα για τους δικούς τους εγκληματικούς σκοπούς.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα παραδείγματα παραβιάσεων δεδομένων

Ας ρίξουμε μια ματιά στους πιο συνηθισμένους τύπους παραβιάσεων δεδομένων και πώς επηρεάζουν την επιχείρηση.Εισβολές πειρατείας.Απειλή.Δεδομένα.Φυσική κλοπή.Ανθρώπινο λάθος.Τυχαία έκθεση στο διαδίκτυο.Μη εξουσιοδοτημένη πρόσβαση.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι εμποδίζει τις παραβιάσεις των δεδομένων

Μια απλή στρατηγική για την ελαχιστοποίηση του συμβιβασμού του δικτύου είναι η διατήρηση της βαθμολογίας ασφαλείας της εταιρείας σας όσο το δυνατόν υψηλότερη. Μια στρατηγική εσωτερικής ασφάλειας που επικεντρώνεται στην άμβλυνση της πρόσβασης στο δίκτυο θα πρέπει επίσης να περιλαμβάνει τους ακόλουθους ελέγχους παραβίασης ασφαλείας. Τείχη προστασίας. Λύσεις ανίχνευσης και απόκρισης τελικού σημείου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορείτε να προστατεύσετε τον εαυτό σας από παραβιάσεις δεδομένων

Παραμένοντας ασφαλή υπό το πρίσμα των δεδομένων παραβίασε τα μάτια σας στην τράπεζά σας και τους λογαριασμούς πιστωτικών καρτών σας.Παρακολουθήστε την ταυτότητά σας με τη βοήθεια μιας υπηρεσίας.Τοποθετήστε μια ειδοποίηση απάτης.Κοιτάξτε την κατάψυξη της πίστωσης σας εάν χρειαστεί.Ενημερώστε τους κωδικούς σας.Εξετάστε τη λήψη κάλυψης κλοπής ταυτότητας.Καθαρίστε τα προσωπικά σας δεδομένα στο διαδίκτυο.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιο είναι το πιο συχνά παραδείγματος παραβίασης δεδομένων

Οι κλεμμένοι κωδικοί πρόσβασης είναι μία από τις απλούστερες και πιο συνηθισμένες αιτίες παραβιάσεων δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πόσο σοβαρή είναι μια παραβίαση δεδομένων

Μια παραβίαση δεδομένων μπορεί εύκολα να οδηγήσει σε κλοπή ταυτότητας όταν οι ευαίσθητες πληροφορίες εκτίθενται σε μη εξουσιοδοτημένα άτομα. Οι χάκερ μπορούν να χρησιμοποιήσουν αυτές τις πληροφορίες για να κλέψουν την ταυτότητα ενός ατόμου και να διαπράξουν δόλιες δραστηριότητες, όπως το άνοιγμα νέων λογαριασμών ή την πραγματοποίηση μη εξουσιοδοτημένων αγορών.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί είμαι σε παραβίαση δεδομένων για έναν ιστότοπο που ποτέ δεν υπέγραψα

Γιατί βλέπω το όνομα χρήστη μου να παραβιάζεται σε μια υπηρεσία που ποτέ δεν υπέγραψα όταν ψάχνετε για ένα όνομα χρήστη που δεν είναι διεύθυνση ηλεκτρονικού ταχυδρομείου, μπορείτε να δείτε αυτό το όνομα να εμφανίζεται ενάντια στις παραβιάσεις των ιστότοπων που ποτέ δεν έχετε υπογράψει. Συνήθως αυτό οφείλεται απλώς σε κάποιον άλλο που εκλέγει να χρησιμοποιεί το ίδιο όνομα χρήστη όπως συνήθως.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Η παραβίαση των δεδομένων σημαίνει hacked

Οι όροι «παραβίαση δεδομένων» και «παραβίαση» χρησιμοποιούνται συχνά εναλλακτικά με το Cyberattack. «Αλλά δεν είναι όλες οι κυβερνοεπίσκοπες είναι παραβιάσεις δεδομένων – και όχι όλες οι παραβιάσεις δεδομένων. Οι παραβιάσεις δεδομένων περιλαμβάνουν μόνο εκείνες τις παραβιάσεις ασφαλείας στις οποίες διακυβεύεται η εμπιστευτικότητα των δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να προστατεύσετε τον εαυτό σας από παραβιάσεις δεδομένων

Ενημέρωση λογισμικού. Εξετάστε το ενδεχόμενο να κάνετε τακτικές ενημερώσεις στο λογισμικό (συμπεριλαμβανομένου του antivirus) στο τηλέφωνό σας, στο tablet, στον δρομολογητή και σε άλλες συσκευές. Οι τελευταίες εκδόσεις λογισμικού προσφέρουν μπαλώματα και προστασία ασφαλείας που μπορεί να σας βοηθήσουν να αποτρέψετε τις κυβερνοεπικαλίς και τις πιθανές παραβιάσεις δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Η διαρροή δεδομένων σημαίνει ότι μου παραβιάστηκε προσωπικά

Ενώ είναι μέρος μιας παραβίασης δεδομένων δεν σημαίνει αυτόματα ότι η ταυτότητά σας θα κλαπεί, σας θέτει περισσότερο κίνδυνο να γίνετε θύμα κλοπής ταυτότητας. Ο πιο έξυπνος τρόπος για να προστατεύσετε τον εαυτό σας από αυτούς τους δυσάρεστες εισβολείς είναι να βεβαιωθείτε ότι είστε καλυμμένοι με προστασία κλοπής ταυτότητας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς οι χάκερ έχουν πρόσβαση στα δεδομένα σας

Ένας τρόπος είναι να προσπαθήσετε να λάβετε πληροφορίες απευθείας από μια συσκευή που συνδέεται με το Διαδίκτυο, εγκαθιστώντας το spyware, το οποίο στέλνει πληροφορίες από τη συσκευή σας σε άλλους χωρίς τη γνώση ή τη συγκατάθεσή σας. Οι χάκερ μπορούν να εγκαταστήσουν το spyware με την εξαπατώντας σας στο άνοιγμα του μηνύματος ανεπιθύμητης αλληλογραφίας ή σε “κάνοντας κλικ” σε συνημμένα, εικόνες και συνδέσμους στο …

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να σταματήσετε μια παραβίαση δεδομένων

Μπορείτε να αγοράσετε λογισμικό ασφαλείας και να το αυτοματοποιήσετε για να τρέξετε σε συνεχή βάση. Τα τείχη προστασίας, το λογισμικό Anti-Virus και το λογισμικό Anti-spyware είναι σημαντικά εργαλεία για την υπεράσπιση της επιχείρησής σας κατά των παραβιάσεων δεδομένων. Συνεργαστείτε στενά με μια ομάδα ασφαλείας στο Διαδίκτυο ή έναν πάροχο για να τα ρυθμίσετε σωστά.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς οι χάκερ λαμβάνουν προσωπικά στοιχεία

Οι χάκερ δημιουργούν κακόβουλες εφαρμογές που μπορούν να σβήσουν προσωπικά στοιχεία από τη συσκευή σας όταν κατεβάζετε ή χρησιμοποιείτε τις εφαρμογές. Οι εγκληματίες του κυβερνοχώρου δημιούργησαν ψεύτικα δημόσια δίκτυα Wi-Fi για να δελεάσουν και να ανακατευθύνουν τους ανθρώπους σε κακόβουλες ιστοσελίδες όπου μπορούν να κλέψουν προσωπικά στοιχεία.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι κάνουν οι χάκερ με παραβιάσεις δεδομένων

1. Οι χάκερ μπορούν να πουλήσουν τα δεδομένα σας σε άλλους εγκληματίες

Ένας τρόπος που οι χάκερ κέρδισαν από κλεμμένα δεδομένα πωλούν σε μάζες σε άλλους εγκληματίες στον σκοτεινό ιστό. Αυτές οι συλλογές μπορούν να περιλαμβάνουν εκατομμύρια αρχεία κλεμμένων δεδομένων. Οι αγοραστές μπορούν στη συνέχεια να χρησιμοποιήσουν αυτά τα δεδομένα για τους δικούς τους εγκληματικούς σκοπούς.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι τρεις από τις πέντε πρώτες αιτίες παραβιάσεων

Τη χρήση ασθενών κωδικών πρόσβασης. Στέλνοντας ευαίσθητες πληροφορίες σε λάθος παραλήπτες. Κοινή χρήση πληροφοριών κωδικού πρόσβασης/λογαριασμού · και. Πτώση για απάτες ηλεκτρονικού ψαρέματος.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς ξέρετε εάν τα προσωπικά σας δεδομένα έχουν διαρρεύσει

Επίσκεψη, έχω περάσει

Η μηχανή αναζήτησης σάς επιτρέπει να αναζητήσετε είτε με τη διεύθυνση email είτε με τον αριθμό τηλεφώνου σας και θα επισημάνετε τυχόν παραβιάσεις που περιέχουν τα δεδομένα σας όταν συμβαίνουν με διασταύρωση δισεκατομμυρίων διαρροών αρχείων που προστίθενται στο PWEND DATABASE.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι μπορώ να κάνω εάν έχουν παραβιαστεί τα προσωπικά μου δεδομένα

72 ώρες – Πώς να ανταποκριθείτε σε ένα BREACHSTEP Προσωπικά Δεδομένα: Μην πανικοβληθείτε.Βήμα δεύτερο: Ξεκινήστε το χρονοδιακόπτη.Βήμα τρίτο: Μάθετε τι συνέβη.Βήμα τέσσερα: Προσπαθήστε να περιορίσετε την παραβίαση.Βήμα πέντε: Αξιολογήστε τον κίνδυνο.Βήμα έξι: Εάν είναι απαραίτητο, ενεργήστε για να προστατεύσετε όσους επηρεάζονται.Βήμα επτά: Υποβάλετε την αναφορά σας (αν χρειαστεί)

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πρέπει να ανησυχώ αν ο κωδικός πρόσβασής μου είναι σε διαρροή δεδομένων

Η ειδοποίηση σας ενημερώνει ότι τα διαπιστευτήριά σας σύνδεσης έχουν παραβιαστεί κατά τη διάρκεια ενός κυβερνοχώρου ή ο κωδικός πρόσβασής σας διαρρέει σε παραβίαση δεδομένων. Η συνηθισμένη σύσταση είναι ότι πρέπει να αλλάξετε αμέσως τον κωδικό πρόσβασης του λογαριασμού σας.

[/wpremark]