Το 2FA βασίζεται στην αλληλεπίδραση των χρηστών και μπορεί να είναι επιρρεπής σε επιθέσεις κοινωνικής μηχανικής, όπως το phishing ή το fishing. Επιπλέον, εάν ένας χρήστης χάσει τη συσκευή φυσικών μέσων (όπως ένα κινητό τηλέφωνο ή το πλήκτρο U2F), μπορεί να κλειδωθεί από το λογαριασμό τους και να απαιτεί βοήθεια από την υποστήριξη πελατών για να ανακτήσει την πρόσβαση.

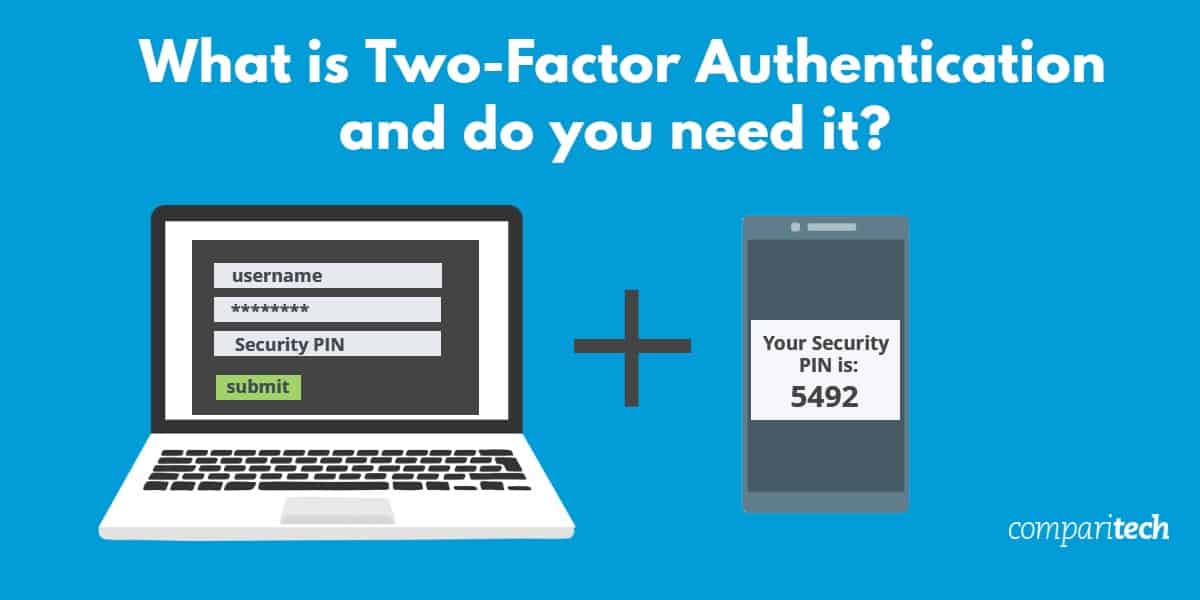

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Πώς λειτουργεί ο έλεγχος ταυτότητας δύο παραγόντων? Έλεγχος ταυτότητας δύο παραγόντων προσθέτοντας ένα επιπλέον στρώμα ασφάλειας στη διαδικασία σύνδεσης. Εκτός από την εισαγωγή ενός κωδικού πρόσβασης, ο χρήστης πρέπει να παρέχει ένα δεύτερο κομμάτι πληροφοριών, συνήθως έναν κωδικό επαλήθευσης, ο οποίος δημιουργείται μοναδικά για κάθε προσπάθεια σύνδεσης. Αυτός ο κωδικός αποστέλλεται συνήθως στην κινητή συσκευή του χρήστη ή παράγεται από ένα φυσικό διακριτικό, όπως ένα πλήκτρο U2F. Χωρίς αυτόν τον δεύτερο παράγοντα, απορρίπτεται η πρόσβαση στον λογαριασμό.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] είναι ο έλεγχος ταυτότητας δύο παραγόντων για όλους τους λογαριασμούς? Παρόλο που δεν είναι υποχρεωτικό να χρησιμοποιείτε έλεγχο ταυτότητας δύο παραγόντων για όλους τους λογαριασμούς, συνιστάται ιδιαίτερα για λογαριασμούς που περιέχουν ευαίσθητες πληροφορίες ή έχουν τη δυνατότητα οικονομικής βλάβης εάν παραβιαστούν. Παραδείγματα τέτοιων λογαριασμών περιλαμβάνουν λογαριασμούς ηλεκτρονικού ταχυδρομείου, ηλεκτρονικού ταχυδρομείου και κοινωνικών μέσων ενημέρωσης.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί να παρακάμψει ο έλεγχος ταυτότητας δύο παραγόντων? Ο έλεγχος ταυτότητας δύο παραγόντων μπορεί να παρακάμψει σε ορισμένες καταστάσεις, αν και γενικά θεωρείται ότι είναι μια πιο ασφαλής μορφή ελέγχου ταυτότητας. Ορισμένες κοινές μεθόδους παράκαμψης ταυτότητας δύο παραγόντων περιλαμβάνουν την εκμετάλλευση των τρωτών σημείων στη λειτουργία επαναφοράς κωδικού πρόσβασης, επιθέσεις κοινωνικής μηχανικής ή κλέβοντας τη συσκευή φυσικών μέσων που χρησιμοποιείται για το δεύτερο παράγοντα.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Πώς μπορώ να ρυθμίσω τον έλεγχο ταυτότητας δύο παραγόντων για τους λογαριασμούς μου? Η διαδικασία δημιουργίας ταυτότητας δύο παραγόντων μπορεί να διαφέρει ανάλογα με τον συγκεκριμένο λογαριασμό ή υπηρεσία. Γενικά, περιλαμβάνει την ενεργοποίηση της λειτουργίας στις ρυθμίσεις του λογαριασμού και την επιλογή της μεθόδου για τη δημιουργία του κώδικα επαλήθευσης, όπως η χρήση μιας εφαρμογής για κινητά ή η λήψη μηνυμάτων κειμένου. Συνιστάται να ακολουθήσετε τις οδηγίες που παρέχονται από τον πάροχο υπηρεσιών για την πιο ακριβή διαδικασία εγκατάστασης.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] υπάρχουν εναλλακτικές λύσεις για τον έλεγχο ταυτότητας δύο παραγόντων? Ναι, υπάρχουν εναλλακτικές λύσεις για τον έλεγχο ταυτότητας δύο παραγόντων, όπως ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA). Σε αντίθεση με το 2FA, το οποίο απαιτεί δύο παράγοντες για τον έλεγχο ταυτότητας, η MFA προσθέτει πρόσθετα στρώματα ασφάλειας ενσωματώνοντας περισσότερους από δύο παράγοντες, όπως βιομετρικά δεδομένα ή μάρκες υλικού. Ωστόσο, το MFA μπορεί να μην υποστηρίζεται από όλες τις υπηρεσίες ή μπορεί να απαιτεί πρόσθετη εγκατάσταση και υλικό.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ποιες είναι μερικές βέλτιστες πρακτικές για τη χρήση ταυτότητας δύο παραγόντων? Όταν χρησιμοποιείτε έλεγχο ταυτότητας δύο παραγόντων, είναι σημαντικό να ακολουθήσετε τις βέλτιστες πρακτικές για τη μεγιστοποίηση της ασφάλειας. Ορισμένες συμβουλές περιλαμβάνουν:

1. Ενεργοποιήστε τον έλεγχο ταυτότητας δύο παραγόντων για όλους τους λογαριασμούς που το προσφέρουν.

2. Επιλέξτε μια ασφαλή μέθοδο για τη δημιουργία του κώδικα επαλήθευσης, όπως η χρήση μιας εφαρμογής για κινητά αντί για SMS.

3. Ενημερώστε τακτικά και εξασφαλίστε τις συσκευές που χρησιμοποιούνται για το δεύτερο παράγοντα, όπως η διατήρηση του κινητού σας τηλεφώνου και του ασφαλούς κλειδιού U2F.

4. Χρησιμοποιήστε διαφορετικές μεθόδους για τον δεύτερο παράγοντα σε διαφορετικούς λογαριασμούς για να ελαχιστοποιήσετε τον κίνδυνο ενός ενιαίου σημείου αποτυχίας.

5. Να είστε προσεκτικοί για τις προσπάθειες “ψαρέματος” και εισάγετε μόνο κωδικούς επαλήθευσης σε αξιόπιστους ιστότοπους ή εφαρμογές.

6. Αναθεωρήστε και ανακαλέστε τακτικά την πρόσβαση για τυχόν αχρησιμοποίητες ή περιττές εφαρμογές ή συσκευές.

7. Μείνετε ενημερωμένοι για τυχόν ενημερώσεις ασφαλείας ή τρωτά σημεία σχετικά με τον έλεγχο ταυτότητας δύο παραγόντων για να αντιμετωπίσετε αμέσως τυχόν πιθανούς κινδύνους.

[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί να χρησιμοποιηθεί ο έλεγχος ταυτότητας δύο παραγόντων με εφαρμογές για κινητά? Ναι, ο έλεγχος ταυτότητας δύο παραγόντων μπορεί να χρησιμοποιηθεί με εφαρμογές για κινητά. Πολλές εφαρμογές και υπηρεσίες παρέχουν τη δυνατότητα να επιτρέπουν τον έλεγχο ταυτότητας δύο παραγόντων ως πρόσθετο στρώμα ασφάλειας. Αυτό μπορεί να βοηθήσει στην προστασία ευαίσθητων πληροφοριών και στην αποτροπή της μη εξουσιοδοτημένης πρόσβασης στην εφαρμογή ή στον λογαριασμό.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ο έλεγχος ταυτότητας δύο παραγόντων εμποδίζει όλους τους τύπους πειρατείας? Ενώ ο έλεγχος ταυτότητας δύο παραγόντων προσθέτει ένα επιπλέον στρώμα ασφάλειας, δεν εγγυάται την προστασία έναντι όλων των τύπων πειρατείας. Υπάρχουν ακόμα τεχνικές και τρωτά σημεία που μπορούν να εκμεταλλευτούν, όπως οι επιθέσεις κοινωνικής μηχανικής ή κακόβουλου λογισμικού. Είναι σημαντικό να παραμείνετε προσεκτικοί και να ασκήσετε καλές συνήθειες στον κυβερνοχώρο εκτός από τη χρήση ελέγχου ταυτότητας δύο παραγόντων.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί να χρησιμοποιηθεί ο έλεγχος ταυτότητας δύο παραγόντων για την ηλεκτρονική τραπεζική? Ναι, πολλές ηλεκτρονικές τραπεζικές υπηρεσίες προσφέρουν τη δυνατότητα χρήσης ταυτότητας δύο παραγόντων ως πρόσθετο μέτρο ασφαλείας. Αυτό μπορεί να σας βοηθήσει να προστατεύσετε τα οικονομικά σας στοιχεία και να αποτρέψετε την μη εξουσιοδοτημένη πρόσβαση στον λογαριασμό σας. Συνιστάται να ενεργοποιήσετε τον έλεγχο ταυτότητας δύο παραγόντων για τον λογαριασμό σας στο διαδίκτυο, εάν είναι διαθέσιμος.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί ο έλεγχος ταυτότητας δύο παραγόντων να προκαλέσει καθυστερήσεις στην πρόσβαση στους λογαριασμούς? Ναι, ο έλεγχος ταυτότητας δύο παραγόντων μπορεί να προσθέσει ένα επιπλέον βήμα στη διαδικασία σύνδεσης, η οποία μπορεί να προκαλέσει μικρές καθυστερήσεις στην πρόσβαση στους λογαριασμούς. Ωστόσο, η πρόσθετη ασφάλεια που παρέχεται από τον έλεγχο ταυτότητας δύο παραγόντων υπερβαίνει τη μικρή ταλαιπωρία μερικών επιπλέον δευτερολέπτων που απαιτούνται για έλεγχο ταυτότητας. Είναι ένα μικρό τίμημα για να πληρώσετε για αυξημένη προστασία από μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς σας.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί να χρησιμοποιηθεί ο έλεγχος ταυτότητας δύο παραγόντων σε πολλές συσκευές? Ναι, ο έλεγχος ταυτότητας δύο παραγόντων μπορεί συνήθως να χρησιμοποιηθεί σε πολλές συσκευές. Οι περισσότερες υπηρεσίες που προσφέρουν έλεγχο ταυτότητας δύο παραγόντων επιτρέπουν στους χρήστες να συνδέουν πολλές συσκευές, όπως smartphones ή tablet, στο λογαριασμό τους για τη δημιουργία κωδικών επαλήθευσης. Αυτό μπορεί να παρέχει ευελιξία και ευκολία για την πρόσβαση σε λογαριασμούς από διαφορετικές συσκευές.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] τι πρέπει να κάνω αν χάσω πρόσβαση στη δεύτερη συσκευή παράγοντα? Εάν χάσετε πρόσβαση στη συσκευή που χρησιμοποιείται για το δεύτερο παράγοντα, όπως ένα κινητό τηλέφωνο ή το πλήκτρο U2F, είναι σημαντικό να ακολουθήσετε τη διαδικασία ανάκτησης λογαριασμού που παρέχεται από την υπηρεσία. Αυτό μπορεί να περιλαμβάνει επικοινωνία με την υποστήριξη πελατών, επαλήθευση της ταυτότητάς σας μέσω εναλλακτικών μέσων ή χρησιμοποιώντας κώδικες αντιγράφων ασφαλείας ή συσκευές δημιουργίας αντιγράφων ασφαλείας που δημιουργήθηκαν κατά τη διάρκεια της αρχικής ρύθμισης ταυτότητας δύο παραγόντων.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] είναι ο έλεγχος ταυτότητας δύο παραγόντων που υποστηρίζεται σε όλες τις συσκευές και τις πλατφόρμες? Ενώ ο έλεγχος ταυτότητας δύο παραγόντων υποστηρίζεται σε πολλές συσκευές και πλατφόρμες, ενδέχεται να μην είναι διαθέσιμη για κάθε υπηρεσία ή εφαρμογή. Συνιστάται να ελέγξετε τις συγκεκριμένες απαιτήσεις και τη συμβατότητα του ελέγχου ταυτότητας δύο παραγόντων για τις υπηρεσίες και τις συσκευές που σκοπεύετε να χρησιμοποιήσετε. Επιπλέον, είναι σημαντικό να ενημερώνετε τις συσκευές και τα λειτουργικά σας συστήματα για να εξασφαλίσετε τη συμβατότητα με τα τελευταία χαρακτηριστικά ασφαλείας και πρωτόκολλα.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορεί να απενεργοποιηθεί ο έλεγχος ταυτότητας δύο παραγόντων μετά την ενεργοποίηση? Ναι, ο έλεγχος ταυτότητας δύο παραγόντων μπορεί να απενεργοποιηθεί μετά την ενεργοποίηση. Ωστόσο, δεν συνιστάται να απενεργοποιήσετε αυτό το χαρακτηριστικό ασφαλείας εκτός εάν είναι απολύτως απαραίτητο, καθώς μειώνει σημαντικά το επίπεδο προστασίας για τους λογαριασμούς σας. Εάν επιλέξετε να απενεργοποιήσετε τον έλεγχο ταυτότητας δύο παραγόντων, να γνωρίζετε τους πιθανούς κινδύνους και να βεβαιωθείτε ότι διαθέτετε εναλλακτικά μέτρα ασφαλείας για την προστασία των λογαριασμών σας.[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Τι μπορώ να κάνω για να βελτιώσω την ασφάλεια του ελέγχου ταυτότητας δύο παραγόντων? Για να βελτιώσετε την ασφάλεια του ελέγχου ταυτότητας δύο παραγόντων, εξετάστε τα ακόλουθα βήματα:

1. Χρησιμοποιήστε μια ξεχωριστή και ασφαλή διεύθυνση email για σκοπούς ταυτότητας.

2. Αποθηκεύστε κωδικούς δημιουργίας αντιγράφων ασφαλείας ή εναλλακτικές μεθόδους ελέγχου ταυτότητας σε ασφαλή τοποθεσία.

3. Ελέγξτε τακτικά τη δραστηριότητα του λογαριασμού σας και πρόσβαση στα αρχεία καταγραφής για οποιαδήποτε ύποπτη συμπεριφορά.

4. Ενεργοποιήστε πρόσθετες λειτουργίες ασφαλείας, όπως επιλογές αποκατάστασης λογαριασμού ή βιομετρικός έλεγχος ταυτότητας.

5. Κρατήστε τις συσκευές και τις εφαρμογές σας ενημερωμένες με τα τελευταία patches ασφαλείας για να ελαχιστοποιήσετε τα τρωτά σημεία.

6. Εκπαιδεύστε τον εαυτό σας για τις κοινές απάτες ηλεκτρονικού ψαρέματος και τεχνικές κοινωνικής μηχανικής για να αποφύγετε την πτώση των θύματος τους.

7. Ενεργοποιήστε τους ισχυρούς κωδικούς πρόσβασης και σκεφτείτε να χρησιμοποιήσετε έναν διαχειριστή κωδικού πρόσβασης για να αποθηκεύσετε με ασφάλεια και να δημιουργήσετε μοναδικούς κωδικούς πρόσβασης για κάθε λογαριασμό.

[/wpremark]

[WPREMARK ICON_SHOW = “0” Background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Μπορώ να χρησιμοποιήσω τον έλεγχο ταυτότητας δύο παραγόντων για τον προσωπικό λογαριασμό email μου? Ναι, πολλοί πάροχοι υπηρεσιών ηλεκτρονικού ταχυδρομείου προσφέρουν τη δυνατότητα να ενεργοποιήσουν τον έλεγχο ταυτότητας δύο παραγόντων για προσωπικούς λογαριασμούς ηλεκτρονικού ταχυδρομείου. Αυτό μπορεί να σας βοηθήσει να προστατεύσετε τα προσωπικά σας στοιχεία, να αποτρέψετε την μη εξουσιοδοτημένη πρόσβαση και να μειώσετε τον κίνδυνο απάτη με ηλεκτρονικό ταχυδρομείο ή επιθέσεις ηλεκτρονικού “ψαρέματος. Συνιστάται να ενεργοποιήσετε τον έλεγχο ταυτότητας δύο παραγόντων για τον προσωπικό σας λογαριασμό ηλεκτρονικού ταχυδρομείου εάν είναι διαθέσιμος.[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Χρειάζεστε πραγματικά έλεγχο ταυτότητας 2 παράγοντα

Το 2FA είναι απαραίτητο για την ασφάλεια στο διαδίκτυο, επειδή εξουδετερώνει αμέσως τους κινδύνους που σχετίζονται με συμβιβασμένους κωδικούς πρόσβασης. Εάν ένας κωδικός πρόσβασης είναι hacked, μαντέψτε, ή ακόμα και phised, αυτό δεν είναι πλέον αρκετό για να δώσει μια πρόσβαση εισβολέα: χωρίς έγκριση στο δεύτερο παράγοντα, ένας κωδικός πρόσβασης μόνο είναι άχρηστος.

Αποθηκευμένος

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί πρέπει να απενεργοποιήσετε τον έλεγχο ταυτότητας δύο παραγόντων

Λάβετε υπόψη ότι η απενεργοποίηση ελέγχου ταυτότητας δύο παραγόντων καθιστά τον λογαριασμό σας λιγότερο ασφαλή και σημαίνει ότι δεν μπορείτε να χρησιμοποιήσετε χαρακτηριστικά που απαιτούν υψηλότερο επίπεδο ασφάλειας. Σημείωση: Εάν χρησιμοποιείτε επαλήθευση δύο βημάτων και αναβάθμιση σε iOS 13 ή αργότερα, ο λογαριασμός σας ενδέχεται να μεταναστεύσει για να χρησιμοποιήσετε έλεγχο ταυτότητας δύο παραγόντων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι συμβαίνει εάν δεν χρησιμοποιείτε επαλήθευση 2 βημάτων

Ο λογαριασμός σας είναι πιο ασφαλής όταν χρειάζεστε έναν κωδικό πρόσβασης και έναν κωδικό επαλήθευσης για να συνδεθείτε. Εάν καταργήσετε αυτό το επιπλέον στρώμα ασφάλειας, θα σας ζητηθεί μόνο ένας κωδικός πρόσβασης όταν συνδεθείτε. Μπορεί να είναι ευκολότερο για κάποιον να εισέλθει στον λογαριασμό σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να παραλείψετε τον έλεγχο ταυτότητας δύο παραγόντων

ΕΠΑΝΑΦΟΡΑ ΚΩΔΙΚΟΥ

Ένας από τους ευκολότερους και, ως εκ τούτου, οι πιο συνηθισμένοι τρόποι για να παρακάμψετε τον έλεγχο ταυτότητας δύο παραγόντων είναι απλά χρησιμοποιώντας τη λειτουργία επαναφοράς κωδικού πρόσβασης των ιστότοπων και των εφαρμογών.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα πλεονεκτήματα και τα μειονεκτήματα της χρήσης ταυτότητας δύο παραγόντων

Το κύριο πλεονέκτημα του ελέγχου ταυτότητας δύο παραγόντων είναι η αυξημένη ασφάλεια σύνδεσης. Όσον αφορά τις αδυναμίες, οι δύο κύριοι είναι η αύξηση του χρόνου εισόδου στο σύστημα και ο κίνδυνος να χάσουν τα φυσικά μέσα που χρησιμεύουν για να περάσουν ένα από τα βήματα ταυτότητας (κινητό τηλέφωνο, πλήκτρο U2F, OTP-Token).

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι είναι καλύτερο από 2 έλεγχο ταυτότητας παράγοντα

Το MFA είναι πιο ασφαλές από το 2FA. Αλλά πολλές εταιρείες εξακολουθούν να χρησιμοποιούν το 2FA για δύο λόγους. Ένα, είναι φθηνότερο και πιο εύκολο να ρυθμιστεί. Οι περισσότερες σουίτες λογισμικού υποστηρίζουν το 2FA, αλλά όχι όλοι υποστηρίζουν το MFA.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιο είναι το κύριο μειονέκτημα του ελέγχου ταυτότητας δύο παραγόντων

Πιθανά μειονεκτήματα στον έλεγχο ταυτότητας δύο παραγόντων

Αυξημένος χρόνος σύνδεσης – Οι χρήστες πρέπει να περάσουν από ένα επιπλέον βήμα για να συνδεθείτε σε μια εφαρμογή, προσθέτοντας χρόνο στη διαδικασία σύνδεσης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιοι είναι οι κίνδυνοι ελέγχου ταυτότητας δύο παραγόντων

Το 2FA μπορεί να είναι ευάλωτο σε διάφορες επιθέσεις από χάκερ, επειδή ένας χρήστης μπορεί να εγκρίνει τυχαία πρόσβαση σε ένα αίτημα που εκδίδεται από έναν χάκερ χωρίς να το αναγνωρίσει. Αυτό οφείλεται στο γεγονός ότι ο χρήστης ενδέχεται να μην λαμβάνει ειδοποιήσεις Push από την εφαρμογή που τους ειδοποιεί για το τι εγκρίνεται.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί ο λογαριασμός μου να παραβιαστεί μετά από επαλήθευση δύο βημάτων

Οποιοσδήποτε κωδικός ελέγχου ταυτότητας που αποστέλλεται σε αυτόν τον αριθμό και μετά πηγαίνει απευθείας στον χάκερ, παρέχοντάς του πρόσβαση στους λογαριασμούς του θύματος. Αυτή η μέθοδος ονομάζεται SIM Swapping. Είναι ίσως το πιο εύκολο από τους πολλούς τύπους απάτες που μπορούν να παρακάμψουν το 2FA.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι προαιρετική επαλήθευση 2 βημάτων

Ενεργοποίηση επαλήθευσης δύο βημάτων

Αυτά τα βήματα θα σας καθοδηγήσουν, επιτρέποντας την επιλογή χρήσης επαλήθευσης δύο σταδίων για τους χρήστες του λογαριασμού σας στο Google Workspace. Αυτό επιτρέπει στους χρήστες σας να επιλέξουν να χρησιμοποιήσουν τη λειτουργία εάν το επιθυμούν. Δεν καθιστά υποχρεωτική την επαλήθευση δύο σταδίων για τους χρήστες σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι ατέλειες του ελέγχου ταυτότητας δύο παραγόντων

Το πρόβλημα με το 2FA δεν είναι το ίδιο το 2FA. Είναι πώς έχει αναπτυχθεί. Εάν ένας εισβολέας μπορεί να σπάσει οποιοδήποτε σύνδεσμο στην αλυσίδα 2FA, μπορεί να εισέλθει στα συστήματά σας. Ορισμένες από τις μεθόδους που χρησιμοποιούνται πρόσφατα για να σπάσουν το 2FA είναι καλοί παλιές ηλεκτρονικές ηλεκτρονικές μηχανικές και κοινωνικές μηχανικές.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η λιγότερο αποτελεσματική μορφή ελέγχου ταυτότητας

Κατηγοριοποιήστε τρεις τύπους παραγόντων ελέγχου ταυτότητας.Λιγότερο ασφαλές: κωδικοί πρόσβασης.Πιο ασφαλής: Κωδικοί πρόσβασης ενός χρόνου.Πιο ασφαλής: βιομετρία.Πιο ασφαλές: πλήκτρα υλικού.Πιο ασφαλώς: Ο έλεγχος ταυτότητας και εμπιστοσύνης συσκευής.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορούν οι χάκερ να νικήσουν τον έλεγχο ταυτότητας δύο παραγόντων

Συγκατάθεση phishing

Αυτό είναι όπου οι χάκερ παρουσιάζουν αυτό που μοιάζει με μια νόμιμη σελίδα σύνδεσης OAuth στον χρήστη. Ο χάκερ θα ζητήσει το επίπεδο πρόσβασης που χρειάζονται και εάν χορηγηθεί πρόσβαση, μπορούν να παρακάμψουν την επαλήθευση MFA.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς θα ξέρω αν ο λογαριασμός μου έχει παραβιαστεί

Μπορείτε να έχετε υπογράψει από τους λογαριασμούς σας στο διαδίκτυο (κοινωνικά μέσα, ηλεκτρονικό ταχυδρομείο, ηλεκτρονική τραπεζική κ.λπ.), ή προσπαθείτε να συνδεθείτε και να ανακαλύψετε ότι οι κωδικοί πρόσβασης δεν λειτουργούν πια. Λαμβάνετε μηνύματα ηλεκτρονικού ταχυδρομείου ή μηνύματα κειμένου σχετικά με τις προσπάθειες σύνδεσης, την επαναφορά κωδικού πρόσβασης ή τους κωδικούς ελέγχου ταυτότητας δύο παραγόντων (2FA) που δεν ζητήσατε.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς οι χάκερ έχουν πρόσβαση στον λογαριασμό σας

Το phishing είναι ένας από τους πιο συνηθισμένους τρόπους με τους οποίους οι χάκερ έχουν πρόσβαση στα δεδομένα σύνδεσης άλλων ανθρώπων. Τα μηνύματα ηλεκτρονικού ταχυδρομείου του ηλεκτρονικού “ψαρέματος, περιέχουν συχνά συνδέσμους που οδηγούν σε ψεύτικες ιστοσελίδες που έχουν σχεδιαστεί για να σας εξαπατήσουν να εισάγετε τον κωδικό πρόσβασής σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί πρέπει να κάνω επαλήθευση 2 βημάτων κάθε φορά

Θα πρέπει να ρυθμίσετε επαλήθευση 2 βημάτων, διότι αυτό καθιστά πολύ δύσκολο για οποιονδήποτε να αναλάβει τον λογαριασμό σας ηλεκτρονικού ταχυδρομείου από απόσταση. Χωρίς τη ρύθμιση επαλήθευσης 2 βημάτων, οι χάκερ θα μπορούσαν να μπουν στον λογαριασμό σας αν καταλάβουν τον κωδικό πρόσβασής σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι δύο βήματα επαλήθευση καλή ή κακή

Όταν αντιμετωπίζετε την ερώτηση, είναι ασφαλής επαλήθευση 2 βημάτων, η απάντηση είναι μια σίγουρη ναι. Ωστόσο, δεν είναι ανόητο. Θα πρέπει να υπάρχουν πρόσθετα μέτρα για την περαιτέρω πρόληψη των χάκερ να διεισδύσουν στους λογαριασμούς του χρήστη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα μειονεκτήματα του ελέγχου ταυτότητας ενός παράγοντα

Μειονεκτήματα του ελέγχου ταυτότητας ενός παράγοντα

Το κύριο όριο ελέγχου ταυτότητας ενός παράγοντα είναι ότι η ασφάλεια του εξαρτάται από τον κωδικό πρόσβασης, τον PIN ή την μεμονωμένη μέθοδο ελέγχου ταυτότητας για να διατηρήσετε την ασφαλή σύνδεσή σας. Με μόνο έναν κωδικό πρόσβασης για παράδειγμα, οι ηθοποιοί απειλών μπορούν να εισέλθουν στους λογαριασμούς σας ευκολότερα από ό, τι εάν είχατε δύο παράγοντες.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η ασφαλέστερη μέθοδος ελέγχου ταυτότητας

Μια βέλτιστη πρακτική ασφαλείας είναι να συνδυάσετε πολλαπλές μορφές ελέγχου ταυτότητας χρήστη σε ένα πρωτόκολλο ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA). Και υπάρχει ένας λόγος που δεν ονομάζεται έλεγχος ταυτότητας πολλαπλών μεθόδων. Ο στόχος του MFA είναι να τραβήξει από δύο ή περισσότερους παράγοντες, οπότε ένας ηθοποιός απειλής δεν μπορεί να αποκτήσει πρόσβαση χρησιμοποιώντας ένα μόνο διάνυσμα επίθεσης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιος είναι ο ασφαλέστερος έλεγχος ταυτότητας 2 παράγοντα

Με ενεργοποιημένη τη βιομετρική κλειδαριά, ο χρήστης πρέπει να σαρώσει το δακτυλικό αποτύπωμα ή το πρόσωπό του πριν μπορέσουν να δουν τον κωδικό πρόσβασης. Αυτό το επιπλέον βήμα ασφαλείας 2FA μπορεί να αποτρέψει τους κακόβουλους ηθοποιούς που έκλεψαν ή έχουν απομακρυσμένη πρόσβαση στο τηλέφωνο. Αυτό καθιστά την παροχή ενός βιομετρικού κλειδώματος μια βασική βέλτιστη πρακτική ασφάλειας 2FA.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιο είναι το πρώτο πράγμα που κάνετε όταν χάνετε

Βήμα 1: Αλλάξτε τους κωδικούς πρόσβασής σας

Αυτό είναι σημαντικό επειδή οι χάκερ αναζητούν οποιοδήποτε σημείο εισόδου σε ένα μεγαλύτερο δίκτυο και μπορεί να αποκτήσουν πρόσβαση μέσω ενός αδύναμου κωδικού πρόσβασης. Σε λογαριασμούς ή συσκευές που περιέχουν ευαίσθητες πληροφορίες, βεβαιωθείτε ότι ο κωδικός πρόσβασής σας είναι ισχυρός, μοναδικός και όχι εύκολα εικαστικός.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί κάποιος να χάσει τον τραπεζικό μου λογαριασμό με τον αριθμό τηλεφώνου μου

Μόλις οι χάκερ έχουν τον αριθμό σας, μπορούν να το χρησιμοποιήσουν για να αποκτήσουν πρόσβαση στα πιο ευαίσθητα και πολύτιμα δεδομένα σας, όπως οι λογαριασμοί ηλεκτρονικού ταχυδρομείου σας και οι λίστες επικοινωνίας. Χρηματοοικονομικά περιουσιακά στοιχεία και τραπεζικούς λογαριασμούς. Τρέχουσες και προηγούμενες διευθύνσεις κατοικίας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα σημάδια ότι ο λογαριασμός σας έχει παραβιαστεί

Κοινά προειδοποιητικά σημάδια των ηλεκτρονικών μηνυμάτων επαναφοράς του cyberhackpassword.Τυχαία αναδυόμενα παράθυρα.Επαφές που λαμβάνουν ψεύτικα μηνύματα ηλεκτρονικού ταχυδρομείου ή μηνύματα κειμένου από εσάς.Ανακατευθυνόμενες αναζητήσεις στο διαδίκτυο.Ο υπολογιστής, το δίκτυο ή η σύνδεση στο διαδίκτυο επιβραδύνεται.Μηνύματα ransomware.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι 2 βήματα επαλήθευση καλή ή κακή

Τα πλεονεκτήματα και τα μειονεκτήματα της επαλήθευσης δύο σταδίων

Χρειάζεται χρόνος για τη ρύθμιση και επιπλέον χρόνο για σύνδεση. Επίσης, μια από τις πιο συνηθισμένες μορφές αντιγράφων ασφαλείας – ένας κώδικας που αποστέλλεται ως μήνυμα κειμένου – δεν είναι τόσο ασφαλής όσο θα έπρεπε. Οι χάκερ μπορούν να κλέψουν τον αριθμό τηλεφώνου σας και τους κωδικούς ανακατεύθυνσης, ώστε να μπορούν να έχουν πρόσβαση στους λογαριασμούς σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα μειονεκτήματα του ελέγχου ταυτότητας δύο βημάτων

Αυτά περιλαμβάνουν: αυξημένος χρόνος σύνδεσης – οι χρήστες πρέπει να περάσουν από ένα επιπλέον βήμα για να συνδεθείτε σε μια εφαρμογή, προσθέτοντας χρόνο στη διαδικασία σύνδεσης.Ενσωμάτωση – 2FA εξαρτάται συνήθως από υπηρεσίες ή υλικό που παρέχεται από τρίτους, e.σολ., Ένας παροχέας υπηρεσιών κινητής τηλεφωνίας εκδίδει κωδικούς επαλήθευσης μέσω μηνύματος κειμένου.

[/wpremark]