هل التشفير يتوقف عن رانسومواري?

نعم. التشفير القوي يكفي للحماية من برامج الفدية. ومع ذلك ، لا يحمي التشفير توفر البيانات بطبيعته. إذا تم فقدان مفتاح تشفير أو مجموعة بيانات أو تالف أو حذفه ، يتم فقدان البيانات.

هي الملفات المشفرة في مأمن من رانسومواري?

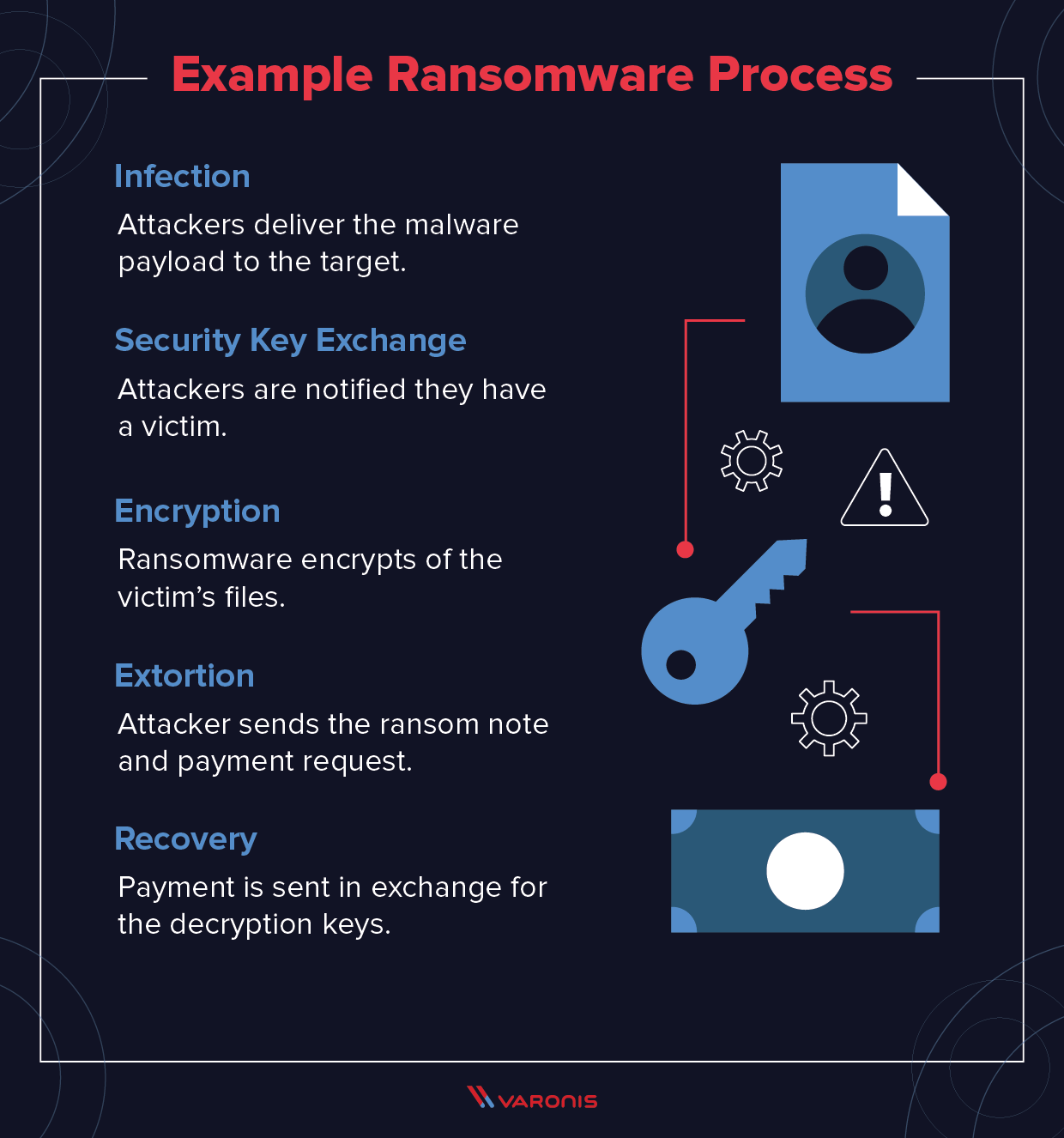

لا. يمكن لـ Ransomware إصابة الملفات المشفرة عن طريق إضافة طبقة من التشفير أعلى الحماية الحالية. تشمل الأنواع الشائعة من فدية الفدية المشفرة ، والتي تشفر ملفات قيمة لمنع الوصول.

ما الذي يمنع هجمات الفدية?

- حدد الأصول القابلة للبحث من خلال الأدوات عبر الإنترنت واتخاذ خطوات لتقليل التعرض.

- حماية من البرامج الفدية باستخدام تقنيات مختلفة.

- فهم التصحيحات وتحديث البرامج بانتظام.

- تمارس الحذر عند فتح مرفقات البريد الإلكتروني.

- اتبع أفضل ممارسات أمان SMB.

- ضمان أمان الموقع.

- معالجة التهديد المتزايد لبرامج الفدية إلى أصول التكنولوجيا التشغيلية.

هل يمنع التشفير الفيروسات?

لا. تستخدم الفيروسات المشفرة طرق التشفير للتهرب من الماسحات الضوئية المضادة للفيروسات. ومع ذلك ، تتطلب جميع الملفات المشفرة فك التشفير ، مما يسمح لمكافحة البرامج المدمجة مع فك التشفير للكشف عن الفيروسات.

هل يمكن للمتسللين كسر تشفير?

نعم. يمكن للمتسللين كسر التشفير باستخدام طرق مختلفة. الطريقة الأكثر شيوعًا هي سرقة مفتاح التشفير. اعتراض البيانات قبل التشفير أو بعد فك التشفير هو طريقة أخرى لاستغلال المتسللين التشفير.

هل يمكن للمتسللين رؤية البيانات المشفرة?

لا. البيانات المشفرة مخففة وغير قابلة للقراءة حتى يتم استخدام مفتاح التشفير لفك التشفير. ومع ذلك ، إذا حصل المتسللين على مفتاح التشفير أو كسر خوارزمية التشفير ، فيمكنهم الوصول إلى البيانات.

هل يمكن للمتسلل اقتحام ملف مشفر?

لا, لا يمكن للمتسللين الوصول مباشرة إلى الملفات المشفرة بدون مفتاح التشفير أو عبارة الممر لفك تشفيرها. إذا تمكنوا من الحصول على المفتاح أو كسر الخوارزمية ، فيمكنهم الوصول إلى البيانات.

اسئلة اضافية:

- كيف يمكنني حماية ملفاتي من برنامج Ransomware? قم بإجراء نسخ احتياطي بانتظام ملفاتك المهمة ، والحفاظ على تحديث البرنامج ونظام التشغيل الخاص بك ، وممارسة عادات التصفح الآمنة.

- ما هي بعض العلامات الشائعة لعدوى الفدية? ملحقات الملفات المشفرة ، ملاحظات Ransom على جهاز الكمبيوتر الخاص بك ، وعدم القدرة على الوصول إلى ملفاتك.

- هل هناك أي تدابير وقائية لتجنب الوقوع ضحية لفدية الفدية? نعم ، مثل استخدام برنامج مكافحة البرامج المضادة للمواد المحدثة ، والتوخي.

- ماذا يجب أن أفعل إذا أصبحت ضحية لهجوم فدية? افصل عن الشبكة ، وإخطار قسم تكنولوجيا المعلومات الخاص بك أو محترف الأمن السيبراني ، وأبلغ عن الحادث لإنفاذ القانون.

- هل يجب أن أدفع الفدية إذا أصبت ببرامج الفدية? يُنصح عمومًا بعدم دفع الفدية ، حيث لا يوجد ضمان بأن ملفاتك سيتم فك تشفيرها ، ويشجع المزيد من الهجمات.

32 “الارتفاع =” 32 “] هل التشفير يتوقف عن رانسومواري

التشفير القوي يكفي للحماية من برامج الفدية.

من المهم بالمثل أن نتذكر أن التشفير لم يكن مصممًا لإعادة بناء البيانات ولا يحمي بتوافر البيانات بطبيعته. عندما يتم فقدان مفتاح التشفير أو مجموعة البيانات أو التزامه أو حذفه ، يتم فقدان تلك البيانات.

32 “الارتفاع =” 32 “] هي الملفات المشفرة في مأمن من رانسومواري

في كلمة واحدة ، لا. يمكن لـ Ransomware أن تصيب الملفات المشفرة حتى عن طريق إضافة طبقة من التشفير أعلى الحماية الحالية. هناك عدد قليل من أنواع الفدية: crypto-ransomware ، والتي تشفر ملفات قيمة لمنع المالك من الوصول إليها.

مخبأة

32 “الارتفاع =” 32 “] ما الذي يمنع هجمات الفدية

تحديد الأصول التي يمكن البحث فيها عبر الأدوات عبر الإنترنت واتخاذ خطوات لتقليل هذا التعرض.الحماية من رانسومواري.فهم التصحيحات وتحديثات البرامج.باستخدام الحذر مع مرفقات البريد الإلكتروني.أفضل ممارسات SMB أمن.أمان الموقع.ارتفاع تهديد الفدية لأصول التكنولوجيا التشغيلية.

32 “الارتفاع =” 32 “] هل يمنع التشفير الفيروسات

تستخدم الفيروسات المشفرة طرق التشفير لإخفائها من الماسحات الضارة (مكافحة الفيروسات). خلط الكود لمنع الكشف. ومع ذلك ، فإن جميع الملفات المشفرة في نظام الكمبيوتر الخاص بك تتطلب فك تشفير ، بحيث يمكنك استخدام برامج مضادة للمعاناة المدمجة مع فك التشفير للكشف عن الفيروسات.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين كسر تشفير

يمكن للمتسللين كسر التشفير للوصول إلى البيانات باستخدام عدد من الطرق المختلفة. الطريقة الأكثر شيوعًا هي سرقة مفتاح التشفير نفسه. هناك طريقة شائعة أخرى تتمثل في اعتراض البيانات إما قبل أن يتم تشفيرها من قبل المرسل أو بعد فك تشفيرها من قبل المستلم.

32 “الارتفاع =” 32 “] هل يمكن للمتسللين الحصول على التشفير

هل يمكن للمتسللين رؤية البيانات المشفرة لا ، لا يمكن للمتسللين رؤية البيانات المشفرة ، حيث يتم تخفيفها وعدم القراءة حتى يتم استخدام مفتاح التشفير (أو عبارة المرور) لفك تشفيرها. ومع ذلك ، إذا تمكن المتسلل من الحصول على مفتاح التشفير أو كسر خوارزمية التشفير ، فيمكنهم الوصول إلى البيانات.

32 “الارتفاع =” 32 “] هل يمكن للمتسلل اقتحام ملف مشفر

هل يمكن للمتسللين رؤية البيانات المشفرة لا ، لا يمكن للمتسللين رؤية البيانات المشفرة ، حيث يتم تخفيفها وعدم القراءة حتى يتم استخدام مفتاح التشفير (أو عبارة المرور) لفك تشفيرها. ومع ذلك ، إذا تمكن المتسلل من الحصول على مفتاح التشفير أو كسر خوارزمية التشفير ، فيمكنهم الوصول إلى البيانات.

32 “الارتفاع =” 32 “] هل يسرق رانسومواري البيانات أو قفلها فقط

كانت Ransomware واحدة من أنواع البرامج الضارة الأكثر شعبية ونجاحًا هذه الأيام. مع ذلك ، يمكن للمجرمين الإلكترونية منع الوصول بنجاح إلى البيانات والأجهزة الخاصة بك ، وسرقة المعلومات الحساسة ، وكسب ثروة من خلال إجبارك على دفع فدية.

32 “الارتفاع =” 32 “] ما هي أفضل 3 أسباب لهجمات الفدية الناجحة

المتجهات والترفيهات الهجوم على برامج الفدية

أفضل ثلاث طرق تحصل على أنظمة Ransomware على أنظمة الضحايا هي التصيد والبروتوكول عن بعد (RDP) وإساءة استخدام الاعتماد ، ونقاط الضعف.

32 “الارتفاع =” 32 “] كيف يتم منع أو إزالته

تعليم المستخدم ضروري لمنع عدوى الفدية. يجب إجراء جلسات التدريب بشكل دوري لضمان إدراك المستخدمين بالتدابير الأمنية المهمة ، بما في ذلك: تجنب النقر على روابط من مصادر غير معروفة أو غير موثوق بها – بما في ذلك المواقع الإلكترونية ورسائل البريد الإلكتروني.

32 “الارتفاع =” 32 “] ما هو الجانب السلبي لاستخدام التشفير

واحدة من العيوب المهمة للتشفير هي الإدارة الرئيسية. يجب أن تتم إدارة المفاتيح بكفاءة حيث لا يمكن اختراق مفاتيح التشفير والتشفير ، مما قد يبطل تدابير أمان البيانات المتخذة.

32 “الارتفاع =” 32 “] هل التشفير آمن بنسبة 100 في المائة

لا يحمي التشفير إلا كل ما يتم تشفيره ، مثل اتصالك بالإنترنت أو البريد الإلكتروني أو الملفات ، لكنه لا يفعل شيئًا لمنعك من التهديدات الأخرى عبر الإنترنت.

32 “الارتفاع =” 32 “] ما هو أصعب تشفير للتصدع

تشفير AES 256 بت هو أقوى وأقوى معيار تشفير متاح تجاريا اليوم. على الرغم من أنه من الناحية النظرية أن تشفير AES 256 بت أصعب من تشفير AES 128 بت ، إلا أن تشفير 128 بت لم يتم تصدعه أبدًا.

32 “الارتفاع =” 32 “] متى يجب ألا تستخدم التشفير

أهم 4 أسباب لا يتم استخدام تشفير الدعم التنفيذي. لقد كانت هذه مشكلة منذ أن بدأت المنظمات في استخدام التشفير.نقص الموارد/التمويل. تشفير يكلف المال.عدم فهم ما هو مطلوب.زيادة تعقيد التكنولوجيا ، BYOD والتنقل.

32 “الارتفاع =” 32 “] هل مسح جهاز كمبيوتر يزيل رانسومبرات

تمت إزالة أرقى طريقة لتأكيد البرامج الضارة أو البرامج الضارة من النظام عن طريق إجراء مسح كامل لجميع أجهزة التخزين وإعادة تثبيت كل شيء من الصفر. سيضمن تنسيق الأقراص الصلبة في نظامك أنه لا توجد بقايا من البرامج الضارة.

32 “الارتفاع =” 32 “] هل من الممكن فك تشفير ملفات الفدية

يوجد حاليًا العديد من أدوات فك تشفير Ransomware المجانية المتاحة لبعض أنواع الفدية الأكثر شيوعًا. فيما يلي أفضل 10 أدوات فكرية مجانية لمساعدتك في استرداد الملفات المشفرة بعد هجوم رانسومواري.

32 “الارتفاع =” 32 “] ما هو السبب رقم 1 لبرامج الفدية

ناقلات العدوى

يتم نشر غالبية الفدية من خلال الإجراءات التي يبدأها المستخدم مثل النقر على رابط ضار في بريد إلكتروني البريد العشوائي أو زيارة موقع ويب ضار أو خطر.

32 “الارتفاع =” 32 “] ما هي الطريقة الأكثر شيوعًا لإصابة جهاز الكمبيوتر الخاص بك باستخدام برامج الفدية

غالبًا ما يتم نشر Ransomware من خلال رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات ضارة أو من خلال التنزيل. يحدث التنزيل من خلال القيادة عندما يقوم المستخدم بزيارة موقع ويب مصابة ، ثم يتم تنزيل البرامج الضارة وتثبيتها دون معرفة المستخدم.

32 “الارتفاع =” 32 “] لماذا لا يمكن إيقاف فدية

فدية اليوم والبرامج الضارة متطورة ، باستخدام امتدادات عشوائية وأسماء الملفات ، مما يجعل الكشف بواسطة حلول (قائمة محظورة) غير فعالة. تستخدم Cloud Secure خوارزميات التعلم الآلي المتقدم للكشف عن نشاط البيانات غير العادي واكتشاف هجوم محتمل.

32 “الارتفاع =” 32 “] لماذا دعونا نشفير فكرة سيئة حقًا حقًا

دعنا نشطم هو مثال حيث “راحة” الإصدار الآلي لشهادات SSL “المجانية” هي خطأ ، وليس ميزة. كلما زاد عدد المواقع المضمّنة بواسطة Let’s Encrypt ، أصبح سطح التهديد أكبر لأنه قد يؤثر تسوية KMS على kns على عدد كبير من المواقع.

32 “الارتفاع =” 32 “] ما هو أكثر أمانًا من التشفير

يوفر كل من التجزئة والتشفير طرقًا للحفاظ على آمنة البيانات الحساسة. ومع ذلك ، في جميع الظروف تقريبًا ، يجب تجزئة كلمات المرور ، وليس مشفرة. التجزئة وظيفة في اتجاه واحد (أنا.ه., فمن المستحيل "فك تشفير" علامة تجزئة والحصول على قيمة النص الأصلي).

32 “الارتفاع =” 32 “] أي تشفير يصعب تصدعه

تشفير AES 256 بت هو أقوى وأقوى معيار تشفير متاح تجاريا اليوم. على الرغم من أنه من الناحية النظرية أن تشفير AES 256 بت أصعب من تشفير AES 128 بت ، إلا أن تشفير 128 بت لم يتم تصدعه أبدًا.

32 “الارتفاع =” 32 “] يمكن للمتسللين كسر التشفير

يمكن للمتسللين كسر التشفير للوصول إلى البيانات باستخدام عدد من الطرق المختلفة. الطريقة الأكثر شيوعًا هي سرقة مفتاح التشفير نفسه. هناك طريقة شائعة أخرى تتمثل في اعتراض البيانات إما قبل أن يتم تشفيرها من قبل المرسل أو بعد فك تشفيرها من قبل المستلم.

32 “الارتفاع =” 32 “] من يمكنه كسر تشفير 256 بت

يشير تشفير 256 بت إلى طول مفتاح التشفير المستخدم لتشفير دفق أو ملف بيانات. سيتطلب المتسلل أو التكسير 2256 مجموعة مختلفة لكسر رسالة مشفرة 256 بت ، والتي من المستحيل تقريبًا كسرها حتى أسرع أجهزة الكمبيوتر.

32 “الارتفاع =” 32 “] كم من الوقت سيستغرق تكسير تشفير 256

تشفير AES-256 غير قابل للتشفير فعليًا باستخدام أي طريقة لقوة الغاشمة. سوف يستغرق الأمر ملايين السنين لكسرها باستخدام تقنية الحوسبة الحالية والقدرات. ومع ذلك ، لا يوجد معيار أو نظام تشفير آمن تمامًا.