ملخص:

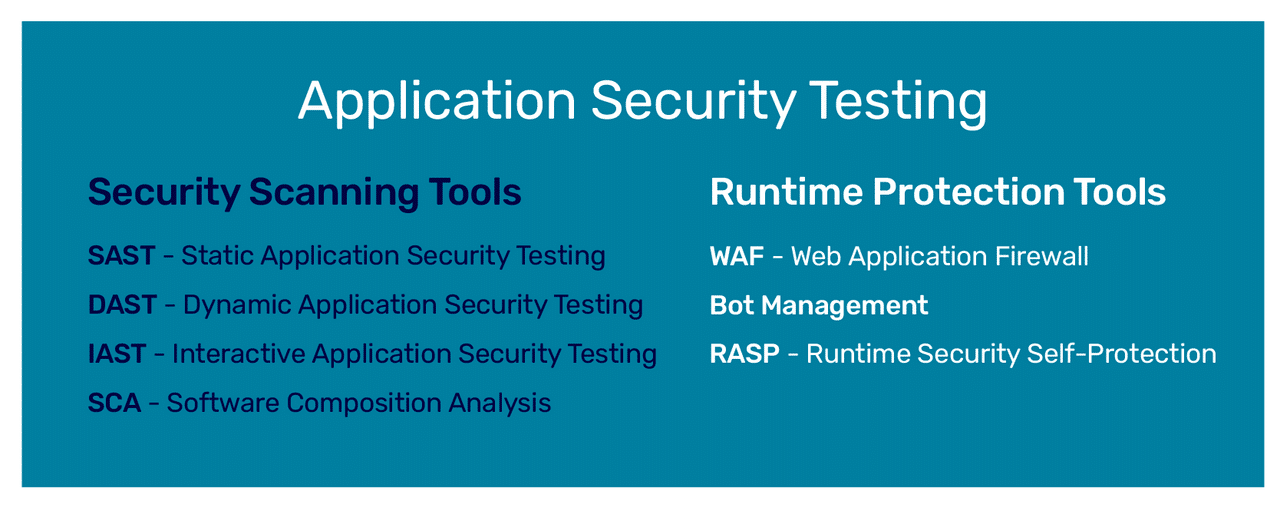

تم تصميم أدوات أمان التطبيق لحماية تطبيقات البرامج من التهديدات الخارجية طوال دورة حياتها. تهدف هذه الأدوات إلى تحديد وتقليل ثغرات الأمن في الأجهزة والبرامج والإجراءات. يوفر منشور NIST الخاص 800-53 إرشادات لاختيار عناصر التحكم الأمنية لأنظمة المعلومات التي تدعم الوكالات الفيدرالية. هناك ثلاثة أنواع من أمان البرمجيات: أمان البرنامج نفسه ، وأمان البيانات التي تتم معالجتها بواسطة البرنامج ، وأمان الاتصالات مع أنظمة أخرى عبر الشبكات. تختلف أمان التطبيق وأمن البرامج في ممارساتهم ونطاقهم. يتضمن أمان التطبيق ضوئيًا للضعف ، واختبار الاختراق ، وتحليل الكود الخاص بالتطبيق. من ناحية أخرى ، يركز أمان البرامج على ممارسات الترميز الآمنة ، ومراجعات التعليمات البرمجية ، ونمذجة التهديدات ، واختبار الأمان عبر مكونات البرامج المختلفة. لتنفيذ أمان التطبيق ، يوصى بمعالجة البنية التحتية باعتبارها غير معروفة وغير آمنة ، وتطبيق الأمان على كل مكونات تطبيق ، وأتمتة التثبيت وتكوين مكونات الأمان ، واختبار التدابير الأمفية التي تم تنفيذها ، وترحيل التطبيقات nonstrategic إلى عروض SAAs الخارجية. تتضمن أمثلة عناصر التحكم في الأمان أمن الإدارة والأمن التشغيلي وضوابط الأمن المادي. يعمل NIST SP 800-53 جنبًا إلى جنب مع SP 800-37 لتوفير إرشادات حول تنفيذ برامج إدارة المخاطر وتركز على الضوابط التي يمكن استخدامها مع المخاطر.

أسئلة:

1. ما هي أداة أمان التطبيق?

2. ما هو مثال على أمان التطبيق?

3. ما هو أمان التطبيق nist?

4. ما هي الأنواع الثلاثة لأمن البرمجيات?

5. ما هو الفرق بين أمان التطبيق وأمن البرامج?

6. كيف تنفيذ أمان التطبيق?

7. ما هي الأمثلة الأمنية الثلاثة?

8. ما هو الفرق بين NIST 800-53 و NIST 800-37?

9. [سؤال إضافي 1]

10. [سؤال إضافي 2]

11. [سؤال إضافي 3]

12. [سؤال إضافي 4]

13. [سؤال إضافي 5]

14. [سؤال إضافي 6]

15. [سؤال إضافي 7]

الإجابات:

1. تم تصميم أدوات أمان التطبيق لحماية تطبيقات البرامج من التهديدات الخارجية. أنها تساعد في تحديد وتخفيف نقاط الضعف الأمنية خلال دورة حياة التطبيق. على سبيل المثال ، جدار الحماية الذي يمنع الوصول غير المصرح به إلى التطبيق هو شكل من أشكال أمان التطبيق.

2. مثال على أمان التطبيق يتضمن أمان تطبيق الأجهزة. يمكن رؤية ذلك في جهاز توجيه يمنع أي شخص من عرض عنوان IP الخاص بالكمبيوتر من الإنترنت. يضيف مكون الأجهزة هذا الأمان إلى التطبيق من خلال تقييد الوصول إلى المعلومات الحساسة.

3. يشير أمان التطبيق NIST إلى الإرشادات المنصوص عليها في NIST Special Publication 800-53. تهدف هذه الإرشادات إلى مساعدة الوكالات الفيدرالية في اختيار عناصر التحكم الأمنية لأنظمة المعلومات. تهدف الضوابط إلى حماية مكونات نظام المعلومات الذي يعالج المعلومات الفيدرالية أو تخزينها أو نقلها.

4. الأنواع الثلاثة من أمان البرمجيات هي:

– أمان البرنامج نفسه: يتضمن ذلك ضمان أن يكون البرنامج خاليًا من نقاط الضعف وممارسات الترميز الآمنة خلال تطويره.

– أمان البيانات المعالجة من قبل البرنامج: يركز هذا على حماية البيانات الحساسة التي تتم معالجتها بواسطة البرنامج ، مثل تنفيذ عناصر التحكم في التشفير والوصول.

– أمان الاتصالات مع الأنظمة الأخرى عبر الشبكات: يتضمن ذلك تأمين قنوات الاتصال التي يستخدمها البرنامج للتفاعل مع أنظمة أخرى ، مثل استخدام البروتوكولات الآمنة ونقاط النهاية المصادقة.

5. يكمن الفرق بين أمان التطبيق وأمن البرامج في ممارساتهم ونطاقهم. يشمل أمان البرامج ممارسات الترميز الآمنة ، ومراجعات الرموز ، ونمذجة التهديدات ، واختبار الأمان عبر مكونات البرامج المختلفة. من ناحية أخرى ، يركز أمان التطبيق على نقاط ضعف محددة داخل التطبيق ، مثل المسح الضوئي ، واختبار الاختراق ، وتحليل الكود.

6. لأداء أمان التطبيق ، إليك سبع توصيات:

– علاج البنية التحتية على أنها غير معروفة وغير آمنة: افترض أن البنية التحتية الأساسية غير آمنة وتصميم التطبيق وفقًا لذلك.

– قم بتطبيق الأمان على كل مكونات تطبيق: تنفيذ تدابير أمان في كل طبقة من التطبيق ، بما في ذلك المصادقة والترخيص والتحقق من صحة المدخلات.

– أتمتة التثبيت وتكوين مكونات الأمان: استخدم الأدوات والبرامج النصية لأتمتة نشر وتكوين مكونات الأمان ، وضمان الاتساق وتقليل الخطأ البشري.

– التدابير الأمنية التي تم تنفيذها: اختبار بانتظام فعالية التدابير الأمنية المنفذة ، مثل إجراء عمليات مسح الضعف واختبارات الاختراق.

– ترحيل التطبيقات nonstrategic إلى عروض SaaS الخارجية: فكر في نقل التطبيقات غير الحرجة أو غير الاستراتيجية إلى عروض البرمجيات كخدمة (SAAS) لتفريغ مسؤوليات الأمان إلى مزود الخدمة.

7. تشمل أمثلة الضوابط الأمنية:

– أمن الإدارة: يتضمن ذلك تنفيذ ضوابط وسياسات الوصول لضمان أن الأفراد المعتمدين فقط يمكنهم إدارة التطبيق وتكوينه.

– الأمن التشغيلي: ويشمل ذلك تدابير مثل النسخ الاحتياطية العادية ، وخطط التعافي من الكوارث ، وإجراءات الاستجابة للحوادث لضمان بقاء الطلب التشغيل ويمكن أن يتعافى من حوادث الأمان.

– ضوابط الأمن المادي: تهدف عناصر التحكم هذه إلى حماية المكونات المادية للتطبيق ، مثل الخوادم ومراكز البيانات ، من الوصول غير المصرح به أو الأضرار المادية.

8. يكمل NIST 800-53 و NIST 800-37 بعضهما البعض في سياق أمن المعلومات. يوفر SP 800-53 إرشادات لاختيار عناصر التحكم في الأمان ، بينما يقدم SP 800-37 إرشادات حول تنفيذ برامج إدارة المخاطر. يمكن استخدام الضوابط الموضحة في SP 800-53 بالاقتران مع ممارسات إدارة المخاطر الموضحة في SP 800-37 لضمان اتباع نهج شامل للأمن.

9. [الإجابة على السؤال الإضافي 1]

10. [الإجابة على السؤال الإضافي 2]

11. [الإجابة على السؤال الإضافي 3]

12. [الإجابة على السؤال الإضافي 4]

13. [الإجابة على السؤال الإضافي 5]

14. [الإجابة على السؤال الإضافي 6]

15. [الإجابة على السؤال الإضافي 7]

32 “الارتفاع =” 32 “] ما هي أداة أمان التطبيق

ما هي أدوات أمان تطبيقات التطبيقات المصممة لحماية تطبيقات البرامج من التهديدات الخارجية طوال دورة حياة التطبيق بأكملها. تحتوي تطبيقات المؤسسات في بعض الأحيان على نقاط ضعف يمكن استغلالها من قبل الجهات الفاعلة السيئة.

مخبأة

32 “الارتفاع =” 32 “] ما هو مثال على أمان التطبيق

قد يتضمن أمان التطبيق الأجهزة والبرامج والإجراءات التي تحدد أو تقلل من ثغرات الأمن. جهاز التوجيه الذي يمنع أي شخص من عرض عنوان IP الخاص بالكمبيوتر من الإنترنت هو نموذج من أمان تطبيق الأجهزة.

32 “الارتفاع =” 32 “] ما هو أمان التطبيق nist

الغرض من NIST Special Publication 800-53 هو توفير إرشادات لاختيار الضوابط الأمنية لأنظمة المعلومات التي تدعم الوكالات الفيدرالية. تنطبق الإرشادات على جميع مكونات نظام المعلومات الذي يعالج المعلومات الفيدرالية أو تخزينها أو نقلها.

32 “الارتفاع =” 32 “] ما هي أنواع أمان البرامج الثلاثة

هناك ثلاثة أنواع أمان للبرامج: أمان البرنامج نفسه ، وأمان البيانات التي تتم معالجتها بواسطة البرنامج ، وأمان الاتصالات مع أنظمة أخرى عبر الشبكات.

32 “الارتفاع =” 32 “] ما هو الفرق بين أمان التطبيق وأمن البرامج

الممارسات: يتضمن أمان البرمجيات ممارسات ترميز آمنة ، ومراجعات الرموز ، ونمذجة التهديدات ، واختبار الأمان عبر مكونات البرامج المختلفة. يتضمن أمان التطبيق ضوئيًا للضعف ، واختبار الاختراق ، وتحليل الكود الخاص بالتطبيق.

32 “الارتفاع =” 32 “] كيف تنفيذ أمان التطبيق

فيما يلي سبع توصيات للأمان الذي يركز على التطبيقات: علاج البنية التحتية غير معروفة وغير آمنة.تطبيق الأمان على كل مكونات تطبيق.أتمتة التثبيت وتكوين مكونات الأمان.اختبار التدابير الأمنية المنفذة.ترحيل التطبيقات nonstrategic إلى عروض SaaS الخارجية.

32 “الارتفاع =” 32 “] ما هي الأمثلة الأمنية الثلاثة

وتشمل هذه أمن الإدارة والأمن التشغيلي وضوابط الأمن المادي.

32 “الارتفاع =” 32 “] ما هو الفرق بين NIST 800-53 و NIST 800 37

يعمل SP 800-53 جنبًا إلى جنب مع SP 800-37 ، والذي تم تطويره لتزويد الوكالات الفيدرالية والمقاولين بتوجيه بشأن تنفيذ برامج إدارة المخاطر. يركز SP 800-53 على الضوابط التي يمكن استخدامها جنبًا إلى جنب مع إطار إدارة المخاطر المبين في 800-37.

32 “الارتفاع =” 32 “] ما هي الأشكال الأربعة للأمن

هناك أربعة أنواع رئيسية من الأمن: سندات الديون ، والأوراق المالية للأسهم ، والأوراق المالية المشتقة ، والأوراق المالية الهجينة ، والتي هي مزيج من الديون والإنصاف.

32 “الارتفاع =” 32 “] ما هي المكونات الرئيسية الثلاثة للأمن

يشير ثالوث وكالة المخابرات المركزية إلى نموذج أمن المعلومات المكون من المكونات الرئيسية الثلاثة: السرية والنزاهة والتوافر. يمثل كل مكون هدفًا أساسيًا لأمن المعلومات.

32 “الارتفاع =” 32 “] ما هو أمان التطبيق بكلمات بسيطة

أمان التطبيق هو عملية جعل التطبيقات أكثر أمانًا من خلال العثور على أمان التطبيقات وتثبيتها وتعزيزها. يحدث الكثير من هذا خلال مرحلة التطوير ، ولكنه يتضمن أدوات وطرق لحماية التطبيقات بمجرد نشرها.

32 “الارتفاع =” 32 “] ما هي المراحل الثلاث لأمن التطبيق

أمان التطبيق: مخطط إجراء من ثلاث مراحل: فهم.المرحلة الثانية: تقييم.المرحلة الثالثة: التكيف.

32 “الارتفاع =” 32 “] ما هو مطلوب لأمن التطبيق

فيما يلي عدد قليل من هذه: ساعد المنظمة على تطوير وظائف أمان التطبيق الخاصة بها.قم بإجراء فحص الضعف واختبار الاختراق.اختبار رمز المصدر ورمز التشغيل.تنفيذ ميزات الأمان المتقدمة.الحفاظ على الوثائق الفنية.نمذجة التهديد.أتمتة عمليات مسح الأمن والاختبارات.

32 “الارتفاع =” 32 “] ما هي الأدوات الأمنية الثلاثة ما هي مبادئ الأمن الأربعة

المبادئ الأساسية لأمن المعلومات هي السرية والنزاهة والتوافر. يجب تصميم كل عنصر من عناصر برنامج أمن المعلومات لتنفيذ واحد أو أكثر من هذه المبادئ. معا يطلق عليهم ثالوث وكالة المخابرات المركزية.

32 “الارتفاع =” 32 “] ما هو NIST 800-53 للتطبيقات

NIST 800-53 هو معيار تنظيمي يحدد الحد الأدنى من ضوابط الأمان لجميع ش.س. أنظمة المعلومات الفيدرالية باستثناء تلك المتعلقة بالأمن القومي. يحدد الحد الأدنى لخط الأساس لضوابط الأمان التي يتطلبها معيار معالجة المعلومات الفيدرالية (FIPS).

32 “الارتفاع =” 32 “] ما هو الفرق بين NIST 800-53 وإطار الأمن السيبراني

NIST CSF هو إطار تطوعي يوفر إرشادات للمؤسسات حول كيفية إدارة مخاطر الأمن السيبراني. منشور NIST الخاص 800-53 ، من ناحية أخرى ، هو مجموعة من الضوابط الأمنية وإجراءات التقييم المرتبطة بها التي يمكن للمؤسسات استخدامها لحماية أنظمة المعلومات الخاصة بهم.

32 “الارتفاع =” 32 “] ما هي أنواع الأمن الثلاثة

ما هي أنواع الأمن هناك أربعة أنواع رئيسية من الأمن: سندات الدين ، وأوراق الأسهم ، والأوراق المالية المشتقة ، والأوراق المالية الهجينة ، والتي هي مزيج من الديون والإنصاف.

32 “الارتفاع =” 32 “] ما هي الفئات الثلاثة الرئيسية للأمن

هناك ثلاثة مجالات أو تصنيفات أولية لضوابط الأمن. وتشمل هذه أمن الإدارة والأمن التشغيلي وضوابط الأمن المادي.

32 “الارتفاع =” 32 “] ما هي أنواع الضوابط الأمنية الأربعة

بعض الأشياء الأكثر شيوعًا هي جدران الحماية ، وأنظمة الكشف عن التسلل والوقاية ، وقوائم التحكم في الوصول ، وتقنيات التشفير. كل من هذه الضوابط يخدم غرضًا مختلفًا.

32 “الارتفاع =” 32 “] ما هي العناصر الخمسة للأمن

يعتمد على خمسة عناصر رئيسية: السرية والنزاهة والتوافر والأصالة وعدم التعبئة.

32 “الارتفاع =” 32 “] ما هو الفرق بين التطبيق وأمن البرامج

يتضمن أمان البرمجيات نهجًا كليًا في مؤسسة لتحسين وضع أمن المعلومات ، وحماية الأصول ، وإنفاذ خصوصية المعلومات غير العامة ؛ في حين أن أمان التطبيق هو مجال واحد فقط خلال العملية بأكملها.

32 “الارتفاع =” 32 “] ما هي متطلبات الأمان الأساسية الثلاثة

بغض النظر عن أهداف السياسة الأمنية ، لا يمكن للمرء أن يتجاهل أيًا من المتطلبات الرئيسية الثلاثة – السرية والنزاهة والتوافر – الذي يدعم بعضهم البعض.

32 “الارتفاع =” 32 “] ما هي المكونات الأربعة الأربعة لتكنولوجيا الأمن

المكونات الأربعة هي: الردع. الطبقة الأولية للأمن ؛ الهدف من الردع هو إقناع الأشخاص غير المرغوب بهم بأن الجهد الناجح لدخول منطقة غير مصرح بها أمر غير مرجح.كشف.تأخير.إجابة.

32 “الارتفاع =” 32 “] ما هو الفرق بين NIST 800 161 و NIST 800-53

ما هو الفرق بين NIST 800-53 و NIST 800-161 NIST 800-53 هو الإطار التأسيسي لجميع عناصر التحكم الأمنية في سلسلة NIST 800. تعتبر NIST 800-161 إضافة مكملة لهذا الأساس لمزيد من برامج أمن سلسلة التوريد الناضجة.

32 “الارتفاع =” 32 “] ما هو الفرق بين NIST 800 37 و 53

يعمل SP 800-53 جنبًا إلى جنب مع SP 800-37 ، والذي تم تطويره لتزويد الوكالات الفيدرالية والمقاولين بتوجيه بشأن تنفيذ برامج إدارة المخاطر. يركز SP 800-53 على الضوابط التي يمكن استخدامها جنبًا إلى جنب مع إطار إدارة المخاطر المبين في 800-37.