ملخص المقالة: أهمية مراجعة الأمن في تطوير التطبيقات

1. هدف مراجعة الأمن: الهدف من مراجعة الأمن هو تحديد القضايا المتعلقة بالأمان بشكل تعاوني ، وتقييم المخاطر المرتبطة بها ، واتخاذ قرارات مستنيرة بشأن التخفيف من المخاطر أو القبول.

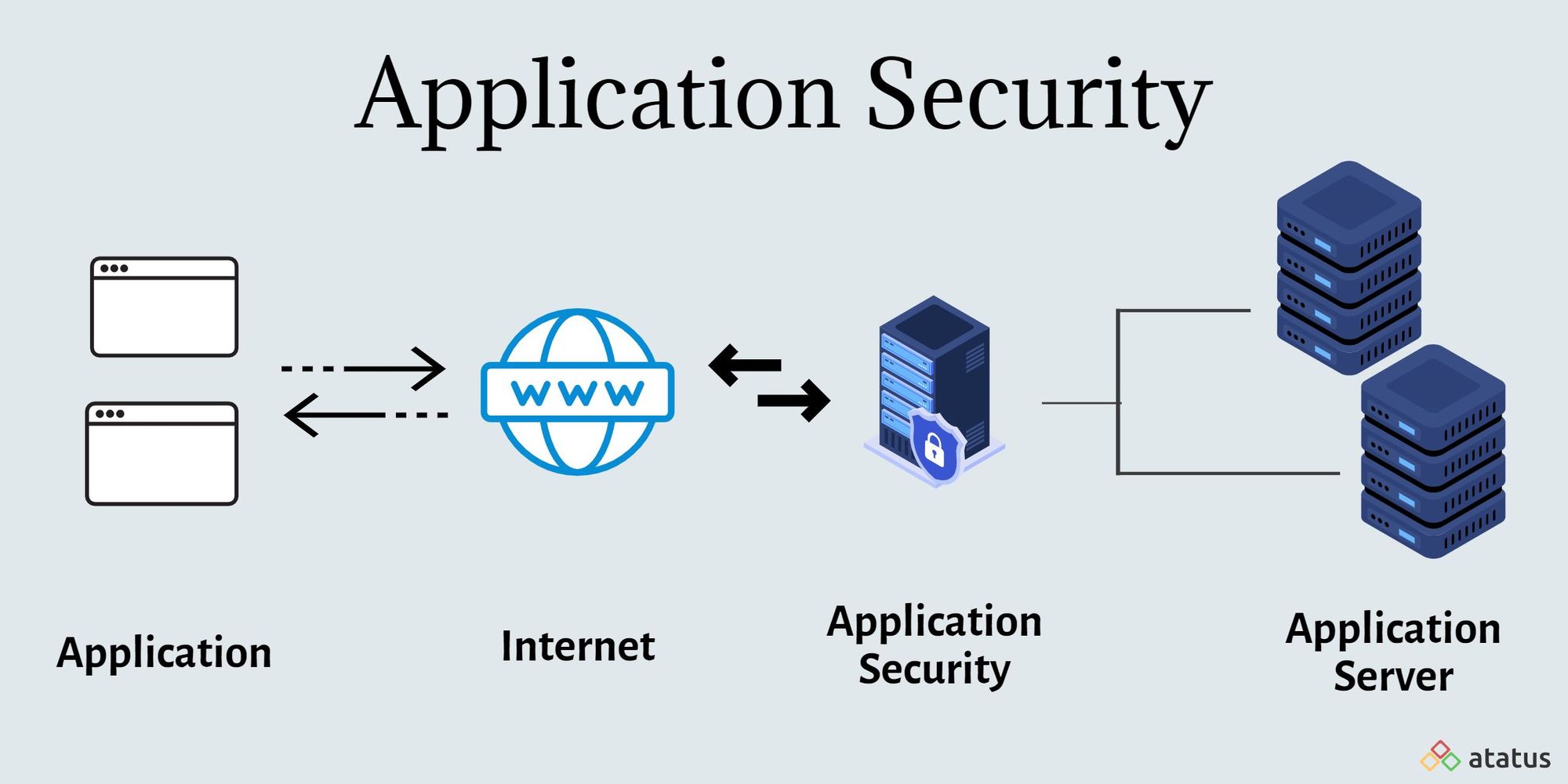

2. هدف أمان التطبيق: يهدف أمان التطبيق إلى منع سرقة البيانات أو التعليمات البرمجية داخل التطبيق ، مما يضمن سلامة وسرية وظائف التطبيق.

3. مراجعة أمان التطبيق: تتضمن مراجعة رمز أمان التطبيق فحصًا يدويًا لرمز المصدر مع المطورين لتحديد نقاط الضعف المحتملة التي قد تعرض للتطبيق أو النظام أو وظائف العمل.

4. فوائد مراجعة الرمز الآمن: تمكن مراجعات الرموز الآمنة فرق التطوير من تحديد الضعف المحتملة والقضاء عليها قبل إصدار الطلب ، مما يقلل من المآثر الممكنة. كما أنها إلزامية للامتثال التنظيمي في الصناعات مثل الرعاية الصحية والمدفوعات.

5. أهداف الأمن الرئيسية: الأهداف الرئيسية الثلاثة للأمن هي السرية والنزاهة والتوافر.

6. أهداف الأمن: تتكون أهداف الأمان عالية المستوى من النزاهة والتوافر والسرية ، والتي تعتبر مكونات أساسية للأمن.

7. الأهداف الأساسية الأمنية: يدور الأمن في شبكات وأنظمة الكمبيوتر في المقام الأول حول السرية والنزاهة والتوافر.

8. عملية مراجعة التطبيق: تسهل عملية مراجعة التطبيق الفحص المبسط لمقدمي الوظائف من قبل المجند ، مما يسمح لهم بالتقدم أو رفض كل تطبيق بناءً على معايير محددة.

9. خطوات في عملية مراجعة الأمان: تشتمل عملية أمان التطبيق على أربع مهام متميزة – مراجعة الهندسة المعمارية ، ومراجعة البرمجيات ، ومراجعة التعليمات البرمجية ، ومسح الأمن – كلها مبسطة في تدفق عملية واحدة.

السؤال 1: ما هو هدف المراجعة الأمنية?

الإجابة: الهدف من مراجعة الأمن هو تحديد القضايا المتعلقة بالأمان بشكل تعاوني ، وتقييم مخاطرها المرتبطة بها ، واتخاذ قرارات مستنيرة بشأن التخفيف من المخاطر أو القبول.

السؤال 2: ما هو هدف أمان التطبيق?

الإجابة: الهدف من أمان التطبيق هو منع البيانات أو الكود داخل التطبيق.

السؤال 3: ما هو مراجعة أمان التطبيق?

الإجابة: تتضمن مراجعة رمز أمان التطبيق فحصًا يدويًا لرمز المصدر مع المطورين لتحديد نقاط الضعف المحتملة التي يمكن أن تعرض للتطبيق أو النظام أو وظائف الأعمال.

السؤال 4: ما هي فوائد مراجعة الرمز الآمن?

الإجابة: تمكن مراجعات الرموز الآمنة من فرق التطوير من تحديد الضعف المحتملة والقضاء عليها قبل إصدار الطلب ، مما يقلل من المآثر الممكنة. كما أنها إلزامية للامتثال التنظيمي في الصناعات مثل الرعاية الصحية والمدفوعات.

السؤال 5: ما هي الأهداف الرئيسية الثلاثة للأمن?

الإجابة: الأهداف الرئيسية الثلاثة للأمن هي السرية والنزاهة والتوافر.

السؤال 6: ما هي أهداف الأمن?

الإجابة: تتكون الأهداف الأمنية عالية المستوى من النزاهة والتوافر والسرية ، والتي تعتبر مكونات أمنية أساسية.

السؤال 7: ما هي الأهداف الرئيسية الثلاثة للأمن?

الإجابة: يدور الأمن في شبكات الكمبيوتر والأنظمة في المقام الأول حول السرية والنزاهة والتوافر.

السؤال 8: ما هي عملية مراجعة التطبيق?

الإجابة: تسهل عملية مراجعة التطبيق الفحص المبسط لمقدمي الطلبات من قبل المجند ، مما يسمح لهم بالتقدم أو رفض كل تطبيق بناءً على معايير محددة.

السؤال 9: ما هي الخطوات في عملية مراجعة الأمان?

الإجابة: تشتمل عملية أمان التطبيق على أربع مهام مميزة – مراجعة الهندسة المعمارية ، ومراجعة تصميم البرامج ، ومراجعة التعليمات البرمجية ، ومسح الأمن – كلها تبسيط في تدفق عملية واحدة.

32 “الارتفاع =” 32 “] ما هو هدف المراجعة الأمنية

مراجعة الأمان هي عملية تعاونية تستخدم لتحديد القضايا المتعلقة بالأمان ، وتحديد مستوى المخاطر المرتبطة بتلك المشكلات ، واتخاذ قرارات مستنيرة بشأن التخفيف من المخاطر أو القبول.

32 “الارتفاع =” 32 “] ما هو هدف أمان التطبيق

يصف أمان التطبيق تدابير الأمان على مستوى التطبيق والتي تهدف إلى منع البيانات أو الكود داخل التطبيق من السرقة أو الاختطاف.

32 “الارتفاع =” 32 “] ما هو مراجعة أمان التطبيق

مراجعة رمز أمان التطبيق هي المراجعة اليدوية لرمز المصدر مع المطورين لتحديد مشكلات مستوى رمز المصدر التي قد تمكن المهاجم من التسوية للتطبيق أو النظام أو وظائف العمل.

32 “الارتفاع =” 32 “] ما هي فوائد مراجعة الرمز الآمن

تمكن مراجعات الرموز الآمنة فرق التطوير من تحديد هذه الضعف المحفوفة بالمخاطر والقضاء عليها قبل إصدار التطبيق ، مما يقلل من هذه المآثر. كما أنها إلزامية للامتثال التنظيمي في العديد من الصناعات (هـ.ز. الرعاية الصحية والمدفوعات).

32 “الارتفاع =” 32 “] ما هي الأهداف الرئيسية الثلاثة للأمن *

السرية والنزاهة والتوافر.

32 “الارتفاع =” 32 “] ما هي أهداف الأمن الثلاثة الرئيسية الثلاثة

يتضمن هذا التعريف ثلاثة مصطلحات تعتبر عمومًا أهداف الأمان عالية المستوى-النزاهة والتوافر والسرية.

32 “الارتفاع =” 32 “] ما هي الأهداف الرئيسية الثلاثة للأمن

تتم مناقشة أمان شبكات وأنظمة الكمبيوتر دائمًا ضمن أمن المعلومات التي لها ثلاثة أهداف أساسية ، وهي السرية والنزاهة والتوافر.

32 “الارتفاع =” 32 “] ما هي عملية مراجعة التطبيق

توفر مرحلة مراجعة التطبيق عملية مبسطة لموظفي الوظيفة لفحص كل مقدم طلب جديد للحصول على وظيفة معينة ، ثم تقدم أو رفض كل تطبيق.

32 “الارتفاع =” 32 “] ما هي الخطوات في عملية مراجعة الأمان

تغطي عملية أمان التطبيق أربع مهام مميزة: مراجعة الهندسة المعمارية ، ومراجعة تصميم البرامج ، ومراجعة التعليمات البرمجية ، وفحص الأمان ، وكلها مجمعة في تدفق عملية واحدة. مراجعة الهندسة المعمارية ومراجعة تصميم البرامج لها بوابات الجودة الخاصة بها.

32 “الارتفاع =” 32 “] ما هما الغرضان لمراجعة الكود

تساعد مراجعة التعليمات البرمجية المطورين على تعلم قاعدة التعليمات البرمجية ، وكذلك مساعدتهم على تعلم التقنيات والتقنيات الجديدة التي تنمو مجموعات مهاراتهم.

32 “الارتفاع =” 32 “] من بين هذه فوائد مراجعة التصميم الآمن

تكشف مراجعة رمز آمنة عن عيوب أو نقاط ضعف محتملة في البرامج غير واضحة على خلاف ذلك. قد تكون هذه مشكلات التنفيذ أو عيوب التصميم أو أخطاء التحقق من صحة البيانات أو مشكلات التكوين أو العديد من المشكلات الأخرى.

32 “الارتفاع =” 32 “] ما هي الأهداف الأمنية الأربعة الأساسية

هذه هي العوامل التي يجب أن تحدد الحلول التي تحتاجها لتحقيق أهدافك لتوافر البيانات والنزاهة والسرية والتتبع.توافر.نزاهة.سرية.التتبع.

32 “الارتفاع =” 32 “] أي هدف أمني هو الأكثر أهمية

يعد هدف سرية CIA Triad أكثر أهمية من الأهداف الأخرى عندما تعتمد قيمة المعلومات على الحد من الوصول إليها.

32 “الارتفاع =” 32 “] ما هي المفاهيم الأمنية الرئيسية 3 المهمة

ثلاثة مفاهيم أمنية أساسية مهمة للمعلومات على الإنترنت هي السرية والنزاهة والتوافر. المفاهيم المتعلقة بالأشخاص الذين يستخدمون هذه المعلومات هي المصادقة والترخيص وعدم التراكيب.

32 “الارتفاع =” 32 “] ما هي الأهداف الأربعة للتخطيط للأمن

ما هي الأهداف الأربعة للتخطيط للأمن.كيف يمكننا تحديد وحماية الشبكة ، يمكننا الوصول إلى الشبك

32 “الارتفاع =” 32 “] ما الذي يبحث عنه أرباب العمل عند مراجعة الطلبات

أثناء مراجعة السيرة الذاتية ، تراقب متطلبات محددة وأعلام حمراء. الخبرة والتعليم والمهارات اللازمة هي نوع المعايير التي يجب أن تضمنها في قائمة المراجعة المتطلبات الخاصة بك. ابحث عن أمثلة للنتائج الكمية والرسائل المصممة خصيصًا لشركتك أو الموقف.

32 “الارتفاع =” 32 “] ماذا يعني التطبيق جاهز للمراجعة

ال "جاهز للمراجعة" الوضع يعني أنه تم الانتهاء من التحقق من التوظيف أو التعليم بنجاح ، ولكن النتائج تتضمن بعض المعلومات التي تختلف قليلاً عن ما قدمه المرشح.

32 “الارتفاع =” 32 “] ما هي نتائج المراجعة الأمنية النهائية

ينتج FSR واحدة من ثلاث نتائج مختلفة: تم تمرير FSR ، مرر FSR مع استثناءات ، FSR مع التصعيد.

32 “الارتفاع =” 32 “] ما هي المراحل الثلاث لأمن التطبيق

أمان التطبيق: مخطط إجراء من ثلاث مراحل: فهم.المرحلة الثانية: تقييم.المرحلة الثالثة: التكيف.

32 “الارتفاع =” 32 “] ما هي نتيجة مراجعة الكود

تعزيز القدرة على الصيانة من الكود

مراجعة الكود تعزز قابلية الصيانة للرمز. إنه يضمن أن العديد من الأشخاص على دراية بمنطق الرمز وعمله ، مما يجعل من السهل الحفاظ عليه في حالة عدم توفر المؤلف الأصلي للكود.

32 “الارتفاع =” 32 “] ما هي عملية مراجعة رمز الأقران

مراجعة التعليمات البرمجية (يشار إليها أيضًا باسم مراجعة رمز الأقران) هي عملية يقوم فيها أحد المطورين أو اثنين بتحليل رمز زميله ، وتحديد الأخطاء ، والأخطاء المنطقية ، وحالات الحافة التي يتم تجاهلها. منحت ، عندما حقق HP هذا الإدراك ، لم تكن ممارسات تطوير البرمجيات محددة بشكل جيد وناضج كما هي اليوم.

32 “الارتفاع =” 32 “] ما هو هدف مراجعة التصميم

مراجعة التصميم هي علامة فارقة ضمن عملية تطوير المنتجات حيث يتم تقييم التصميم مقابل متطلباته من أجل التحقق من نتائج الأنشطة السابقة وتحديد القضايا قبل الالتزام-وإذا لزم الأمر ، لإعادة التوليف-.

32 “الارتفاع =” 32 “] ما هي فوائد مراجعة التصميم

تعمل عملية مراجعة التصميم كتعقب للدين الفني وتضمن أن أي ديون تؤتي ثمارها. إعادة الاستخدام: يمكن للفرق والإدارات المختلفة مشاركة الحلول وتطبيق إرشادات مشتركة وأفضل الممارسات. عملية مراجعة التصميم هي قاسم مشترك لهذه المشاركة.

32 “الارتفاع =” 32 “] ما هي الأهداف الرئيسية الثلاثة للأمن

يتضمن هذا التعريف ثلاثة مصطلحات تعتبر عمومًا أهداف الأمان عالية المستوى-النزاهة والتوافر والسرية.

32 “الارتفاع =” 32 “] ما هي أهداف الأمن الثلاثة الرئيسية

تعتبر السرية والنزاهة والتوافر معًا أهم ثلاثة مفاهيم ضمن أمن المعلومات. النظر في هذه المبادئ الثلاثة معًا في إطار "الثالوث" يمكن أن تساعد في توجيه تطوير سياسات الأمن للمنظمات.