cument.GetElementByid (“Start-Menu-Icon”).addeventListener (“Click” ، function () {

وثيقة.getElementByid (“نقطة نهاية Security-Icon”).قائمة الطبقة.تبديل (“معطل”) ؛

}) ؛

وظيفة ToggleDisabled () {

وثيقة.getElementByid (“نقطة نهاية Security-Icon”).قائمة الطبقة.تبديل (“معطل”) ؛

}

ملاحظة: مقتطف الرمز أعلاه هو مجرد تمثيل وقد لا يكون وظيفيًا في بيئة HTML الفعلية. يتم توفيره لأغراض توضيحية فقط.

32 “الارتفاع =” 32 “] لماذا يكون أمان نقطة النهاية المهم في نقطة النهاية أمرًا مهمًا لأنه يساعد في حماية نقاط النهاية مثل أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة من تهديدات الإنترنت. إنه يلعب دورًا مهمًا في منع الوصول غير المصرح به ، وخرقات البيانات ، والتهابات البرامج الضارة ، وغيرها.

ما هي مخاطر عدم وجود أمان في نقطة النهاية التي لا يمكن أن يعرض أمان نقطة النهاية أجهزتك وشبكتك لمخاطر مختلفة ، بما في ذلك:

1. التهابات البرامج الضارة: بدون أمان نقطة النهاية ، تكون أجهزتك أكثر عرضة للبرامج الضارة مثل الفيروسات وأحصنة طروادة وبرامج الفدية وبرامج التجسس.

2. انتهاكات البيانات: يساعد أمان نقطة النهاية على حماية البيانات الحساسة من الوصول أو سرقتها من قبل الأفراد غير المصرح لهم أو مجرمي الإنترنت.

3. وصول غير مصرح به: بدون تدابير أمنية مناسبة ، يمكن للمهاجمين الحصول على وصول غير مصرح به إلى أجهزتك وشبكتك ، وربما تعرض المعلومات الهامة.

4. نقاط الضعف في الشبكة: يمكن أن تكون نقاط النهاية بدون أمان بمثابة نقاط دخول للهجمات الإلكترونية ، مما يتيح للمهاجمين استغلال نقاط الضعف في الشبكة والتحكم.

5. فقدان الإنتاجية: يمكن أن يؤدي التعامل مع الحوادث الأمنية والتعافي من الهجمات إلى تعطل كبير وفقدان الإنتاجية للأفراد والمؤسسات.

هل تم تصميم حلول الأمن في نقطة نهاية نقطة الأمن في نظام نهاية نقطة الأداء لتقليل التأثير على أداء النظام. ومع ذلك ، اعتمادًا على التدابير الأمنية المحددة التي تم تنفيذها والموارد المتاحة على أجهزة نقطة النهاية ، قد يكون هناك تأثير بسيط على أداء النظام. عادة ما يكون هذا التأثير ضئيلًا ويتفوق على فوائد الحصول على أمن نقاط النهاية القوية في المكان.

يمكن أن يكتشف أمن نقطة النهاية جميع أنواع التهديدات التي تم تصميم حلول أمان نقطة النهاية للكشف عن مجموعة واسعة من التهديدات والحماية. ومع ذلك ، من المهم أن نلاحظ أنه لا يوجد حل أمني مضمون بنسبة 100 ٪ ، وتظهر تهديدات جديدة باستمرار. بينما يستخدم برنامج أمان نقطة النهاية العديد من التقنيات مثل المسح القائم على التوقيع ، ومراقبة السلوك ، وتقييم الضعف ، وذكاء التهديد لاكتشاف التهديدات وتخفيفها ، من الأهمية بمكان أن تظل محدثة مع أحدث تصحيحات الأمان والحفاظ على حل أمن نقطة النهاية نفسه حتى الآن إلى تاريخ ضمان أقصى حماية ضد التهديدات المتطورة.

كم مرة يجب تحديث أمان نقطة النهاية ، يوصى بتحديث برنامج أمان نقطة النهاية بانتظام لضمان الحماية المثلى ضد التهديدات الجديدة. قد يختلف تواتر التحديثات اعتمادًا على الحل المحدد وتوصيات البائع. بشكل عام ، يُنصح بتمكين التحديثات التلقائية كلما كان ذلك ممكنًا لضمان الحماية المستمرة. بالإضافة إلى ذلك ، يجب على المؤسسات أن تظل على اطلاع بأحدث تحديثات الأمان والتصحيحات التي أصدرها البائع وتطبيقها على الفور على برنامج أمان نقطة النهاية.

يمكن أن يمنع أمان نقطة النهاية ، أن أمان نقطة نهاية البيانات يلعب دورًا مهمًا في منع فقدان البيانات من خلال تنفيذ مختلف مقاييس مثل تشفير البيانات ، وضوابط الوصول ، وسياسات الوقاية من فقدان البيانات (DLP). تساعد هذه التدابير في حماية البيانات الحساسة من الوصول غير المصرح به أو المشاركة العرضية أو الترشيح المتعمد. من خلال مراقبة ومراقبة نقل البيانات داخل الشبكة وعلى أجهزة نقطة النهاية ، يمكن أن تمنع حلول أمان نقطة النهاية حوادث فقدان البيانات وتخفيف المخاطر المرتبطة بها. ومع ذلك ، من المهم أن نلاحظ أنه لا يوجد حل أمني يمكن أن يضمن الوقاية المطلقة لفقدان البيانات ، ويوصى على نهج شامل لحماية البيانات ، بما في ذلك النسخ الاحتياطية للبيانات العادية والتدريب على الوعي بالموظفين.

كيف يمكن للمساعدة الأمنية في نقطة النهاية في استجابة الحوادث ، أن توفر حلول أمنية نقطة نهاية الحادث دعمًا قيماً في الاستجابة للحوادث من خلال تمكين الكشف السريع والتحقيق واحتواء الحوادث الأمنية. تشمل الميزات الرئيسية والقدرات التي تساعد في استجابة الحوادث:

1. اكتشاف التهديد في الوقت الفعلي: حلول أمنية نهاية نقطة النهاية تراقب أجهزة نقطة النهاية باستمرار للأنشطة الضارة وتنبيه فرق الأمن على الفور حول التهديدات المحتملة.

2. الطب الشرعي والتحقيق: سجل حلول أمن نقطة النهاية وتتبع حوادث الأمان ، وتوفير بيانات الطب الشرعي القيمة للتحقيق في طبيعة الحادث ونطاقه.

3. الحجر الصحي والعلاج: يمكن أن تعزل حلول أمان نقطة النهاية الأجهزة المعرضة للخطر عن الشبكة ، مما يمنع المزيد من الانتشار للحادث وتسهيل جهود العلاج.

4. الإبلاغ عن الحوادث وتحليلها: تولد حلول أمن نقطة النهاية تقارير شاملة عن الحوادث الأمنية ، ومساعدة فرق الأمن على تحليل تأثير الحادث ، وتحديد الاتجاهات ، وتنفيذ التحسينات اللازمة في التدابير الأمنية.

من خلال الاستفادة من هذه القدرات ، تساهم حلول أمان نقطة النهاية في استراتيجية استباقية وفعالة للاستجابة للحوادث ، مما يقلل من الأضرار المحتملة الناجمة عن انتهاكات الأمن.

يمكن أن تحمي الأمن في نقطة النهاية من التهديدات الداخلية يمكن أن تساعد حلول أمنية نقطة النهاية في تخفيف المخاطر المرتبطة بالتهديدات الداخلية. من خلال تنفيذ عناصر التحكم في الوصول ، ومراقبة أنشطة المستخدم ، وتطبيق التحليل السلوكي ، يمكن أن تكتشف حلول أمان نقطة النهاية الإجراءات المشبوهة أو غير المصرح بها من قبل الموظفين أو المستخدمين المميزين. يمكن أن تنفذ هذه الحلول أيضًا سياسات أمنية وتقييد امتيازات الوصول ، أو منع انتهاكات البيانات المحتملة أو الإجراءات غير المصرح بها. ومع ذلك ، من المهم أن نلاحظ أن أمان نقطة النهاية هو مجرد عنصر واحد من مكونات استراتيجية شاملة للوقاية من التهديدات ، والتي ينبغي أن تشمل أيضًا تدريب الموظفين ، وبرامج التوعية ، والمراجعات المنتظمة لضوابط الوصول.

هل أحتاج إلى أمان نقطة النهاية إذا كنت أستخدم جدار الحماية بينما تلعب جدران الحماية دورًا حاسمًا في أمان الشبكة من خلال التحكم في حركة المرور بين أجهزة نقطة النهاية والشبكة ، فهي ليست كافية حماية نقطة النهاية الشاملة. تكمل حلول أمن نقطة النهاية وظائف جدران الحماية من خلال التركيز على حماية الأجهزة الفردية من البرامج الضارة والوصول غير المصرح بها وتهديدات أمنية أخرى. يأخذ أمان نقطة النهاية مقاربة أكثر تفصيلاً ، ومراقبة أنشطة على أجهزة نقطة النهاية نفسها وتنفيذ تدابير مثل مكافحة الفيروسات ، وأنظمة الوقاية من التسلل ، والتحليل السلوكي. لذلك ، يوصى باستخدام كل من حلول أمان جدار الحماية ونقطة النهاية لضمان حماية شاملة لشبكتك وأجهزتك.

يمكن أن تكون أمنية نقطة نهاية حماية من الهجمات الصفراء التي تم تصميم حلول أمنية نقطة نهاية ليوم الصفر لاكتشاف والحماية من هجمات الصفر في اليوم ، والتي لم تكن معروفة في السابق نقاط الضعف التي تستغلها Cybercriminals. في حين أن حلول مكافحة الفيروسات التقليدية القائمة على التوقيع قد لا تكون فعالة ضد الهجمات الصفر يوم الصفر ، فإن حلول أمن نقطة النهاية الحديثة تستخدم تقنيات متقدمة مثل مراقبة السلوك ، والتعلم الآلي ، وذكاء التهديد للكشف عن هذه التهديدات وتخفيفها. من خلال تحليل الأنماط والسلوكيات والشذوذ ، يمكن لهذه الحلول أن تحدد وحظر هجمات يوم الصفر قبل أن تتسبب في ضرر كبير. ومع ذلك ، من المهم أن نلاحظ أن فعالية الحماية ضد الهجمات الصفراء قد تختلف باختلاف حل أمن نقطة النهاية المحددة وقدراتها. تعد التحديثات المنتظمة والتطبيق السريع لبقعات الأمان أمرًا بالغ الأهمية في الحفاظ على الحماية مقابل هجمات يوم الصفر.

يمكن أن يحمي الأمان من نقطة النهاية ضد حلول أمان نقطة نهاية الفدية يمكن أن توفر الحماية ضد رانسومبرات من خلال تنفيذ تدابير وقائية مختلفة. تتضمن هذه التدابير اكتشاف التهديدات في الوقت الفعلي ، ومراقبة السلوك ، وضوابط التطبيقات التي تساعد على تحديد وحظر هجمات برامج الفدية. بالإضافة إلى ذلك ، غالبًا ما تتضمن حلول أمان نقطة النهاية ميزات مثل النسخ الاحتياطي للملفات والبيانات ، والتشفير ، وقدرات استعادة النظام للمساعدة في الانتعاش من هجمات Ransomware. ومع ذلك ، من المهم أن تتذكر أن مجرمي الإنترنت يتطورون باستمرار تكتيكاتهم ، ويمكن أن تظهر متغيرات جديدة من رانسومواري. لذلك ، فإن الحفاظ على برنامج أمان نقطة النهاية محدثة ، ودعم البيانات المهمة بانتظام ، وتثقيف المستخدمين حول الممارسات الآمنة وممارسات البريد الإلكتروني ضرورية في الحفاظ على تهديدات الفدية.

كيف تحمي أمن نقطة النهاية من هجمات التصيد المحملة حلول أمنية نقطة النهاية تستخدم طبقات متعددة من الحماية للحماية من هجمات التصيد. قد تشمل هذه التدابير:

1. تصفية البريد الإلكتروني: تستخدم حلول أمان نقطة النهاية في كثير من الأحيان آليات تصفية البريد الإلكتروني لتحديد وحظر رسائل البريد الإلكتروني الخادعة التي تحتوي على روابط أو مرفقات ضارة.

2. تصفية محتوى الويب: من خلال تحليل محتوى موقع الويب وسمعته ، يمكن أن تمنع حلول أمان نقطة النهاية الوصول إلى مواقع التصيد المعروفة أو المجالات المشبوهة.

3. تحليل سمعة عنوان URL: يمكن لحلول أمان نقطة النهاية تقييم سمعة عناوين URL في الوقت الفعلي ، وتحديد مواقع التصيد المحتملة والتحذير قبل الوصول إليها.

4. التدريب على الوعي بالمستخدم: يمكن أن تتكامل حلول أمن نقطة النهاية مع برامج تدريب وعي المستخدمين ، وتثقيف الأفراد حول تقنيات التصيد ، وتحذيرهم من المخاطر المحتملة.

من خلال تنفيذ هذه التدابير ، توفر حلول أمن نقطة النهاية طبقة إضافية من الدفاع ضد هجمات التصيد ، مما يقلل من فرص الوقوع في ضحية المخططات الاحتيالية. ومع ذلك ، لا يزال وعي المستخدمين وحذرهم أمرًا بالغ الأهمية في منع هجمات التصيد الناجحة.

يمكن أن يحمي أمن نقطة النهاية من البرامج الضارة التي لا تصيب ، نعم ، يمكن أن تحمي حلول أمان نقطة النهاية من البرامج الضارة التي لا يمكن تصنيفها. البرامج الضارة غير المرشح هي نوع من البرامج الضارة الموجودة في الذاكرة أو تنفذ مباشرة من نظام التشغيل دون تخزينها كملف على القرص. في حين أن حلول مكافحة الفيروسات التقليدية قد تواجه صعوبة في اكتشاف البرامج الضارة غير المرشح بسبب أساليب التنفيذ غير التقليدية ، فإن حلول أمان نقطة النهاية الحديثة تستخدم تقنيات متقدمة مثل مراقبة السلوك ، ومسح الذاكرة ، والكشف الشاذ لتحديد هجمات البرامج الضارة للبرامج الخالية ومنحها وحظرها. من خلال تحليل سلوكيات النظام ومراقبة أنشطة الذاكرة ، يمكن لهذه الحلول اكتشاف وتخفيف وجود برامج ضارة عديمة الخيط ، مما يقلل من خطر التسوية وانتهاكات البيانات. ومع ذلك ، من المهم تحديث برنامج أمان نقطة نهاية التصحيح بانتظام للبقاء محميًا ضد تهديدات البرامج الضارة غير المتطورة.

كيف تهدف حلول أمان نقطة النهاية إلى حماية الأجهزة والشبكات من تهديدات الأمان ، وفي القيام بذلك ، قد يجمعون ومعالجة معلومات معينة حول نقاط النهاية. قد تتضمن هذه المعلومات معرفات الجهاز وأنشطة الشبكة وسجلات الأحداث الأمفية. ومع ذلك ، تم تصميم حلول أمان نقطة النهاية ذات السمعة الطيبة مع وضع الخصوصية في الاعتبار ، ويجب أن تلتزم لوائح حماية البيانات وأفضل الممارسات في الصناعة. عادة ما يتم استخدام البيانات التي تم جمعها لأغراض أمنية ، مثل اكتشاف التهديدات ، والاستجابة للحوادث ، وتحسين الأداء. يجب على المؤسسات التأكد من أنها تختار حلول أمان نقطة النهاية من البائعين الموثوق بهم يعطي الأولوية للخصوصية وتوفير الشفافية فيما يتعلق بممارسات معالجة البيانات. من المهم أيضًا مراجعة وفهم سياسة الخصوصية للبائع وتكوين حل أمان نقطة النهاية وفقًا لمتطلبات خصوصية المنظمة.

32 “الارتفاع =” 32 “] ما هي الخطوات الرئيسية الثلاث لأمن نقطة النهاية

3 خطوات لتحسين Security Securitystep 1: إنشاء موقف أمني. أعتقد أن الخطوة الأولى في إنشاء موقف أمني قوي هي فهم ما هو في النطاق.الخطوة 2: التحقيق والعلاج. بعد ذلك ، يجب عليك التحقيق في حوادث الأمان ومعالجتها على وجه التحديد بدقة.الخطوة 3: تعرف على درجاتك.

مخبأة

32 “الارتفاع =” 32 “] لماذا هو أمان نقطة النهاية على جهاز الكمبيوتر الخاص بي

تساعد حماية نقطة النهاية على حماية نقاط النهاية – أدوات مثل أجهزة الكمبيوتر المحمولة والهواتف الذكية التي تتصل بشبكة – من الجهات الفاعلة والمآثر الخبيثة. يستهدف مجرمي الإنترنت نقاط النهاية لأنهم يمكنهم مساعدة المهاجمين على الوصول إلى شبكات الشركات.

32 “الارتفاع =” 32 “] كيف يمكنك تأمين نقطة النهاية

حدد نقطة النهاية الخاصة بك

الخطوة الأولى التي يجب أن تتخذها لتأمين نقاط النهاية هي فهرسة وتقييم نقاط الضعف. بمجرد حصولك على هذه البيانات ، يمكنك تمكين وصول الشبكة فقط إلى الأجهزة المعتمدة وتحديد أولويات نقاط النهاية الأكثر خطورة وحساسية.

32 “الارتفاع =” 32 “] كيف أعرف ما إذا تم تثبيت حماية نقطة النهاية

تحقق من تثبيت عميل حماية نقطة النهاية على الكمبيوتر المرجعي ، وفتح حماية نقطة نهاية مركز النظام من منطقة إعلام Windows.في علامة التبويب المنزل في مربع حوار حماية نقطة نهاية مركز النظام ، تحقق من ضبط الحماية في الوقت الفعلي على.

32 “الارتفاع =” 32 “] ما هو مثال على أمن نقطة النهاية

ما هو مثال أمان نقطة النهاية على بعض الأمثلة على حلول أمان نقطة النهاية: جدران الحماية: يمكن لجدران الحماية التحكم في حركة المرور بين أجهزة نقطة النهاية والشبكة. يمكنهم المساعدة في منع حركة المرور الضارة وحماية أجهزة نقطة النهاية من المهاجمين.

32 “الارتفاع =” 32 “] ما هي المكونات الرئيسية لأمن نقطة النهاية

5 مكونات رئيسية للتحكم في نقطة النهاية SecurityNetwork. مسارات مكونات التحكم في الشبكة ، وشاشات ، ومرشحات جميع حركة مرور الشبكة الداخلية.التحكم في التطبيق.التحكم في البيانات.حماية المتصفح.

32 “الارتفاع =” 32 “] كيف يمكنني إزالة أمان نقطة النهاية من جهاز الكمبيوتر الخاص بي

كيفية إزالة نقطة النهاية Securityopen لوحة التحكم والبرامج والميزات أو التطبيقات & الميزات (اعتمادًا على إصدار Windows الخاص بك).في حالة وجود أي من منتجات ENS التالية ، انقر بزر الماوس الأيمن على المنتج وحدد إلغاء التثبيت: انتظر حتى 30 دقيقة حتى تتم إزالة ملفات بنية الخلفية.

32 “الارتفاع =” 32 “] كيف يمكنني تعطيل أمان نقطة النهاية

يوجد أيقونة في قائمة البدء أو يوجد رمز على مدار الساعة. الرمز يشبه الدرع الأحمر. انقر فوق تعطيل جدار حماية أمن نقطة النهاية. إذا كان لديك بالفعل تعطيل جدار الحماية ، فلن ترى هذا الخيار.

32 “الارتفاع =” 32 “] هل يمكنك شرح كيفية عمل أمان نقطة النهاية

يوفر حل أمان نقطة النهاية على مدراء النظام وحدة تحكم إدارة مركزية مثبتة على شبكة أو خادم وتمكينهم من التحكم في أمان جميع الأجهزة التي تتصل بهم. ثم يتم نشر برنامج العميل في كل نقطة نهاية ، إما عن بُعد أو مباشرة.

32 “الارتفاع =” 32 “] كيف أتحقق من اتصال نقطة النهاية

اختبار اتصال نقطة النهاية نافذة إدارة اتصالات نقطة النهاية ، حدد نقطة النهاية التي تريد العمل معها.في الجزء السفلي من علامة التبويب General نقطة النهاية ، انقر فوق Test Connection.إذا كان الاتصال ناجحًا ، فانقر فوق إغلاق.

32 “الارتفاع =” 32 “] هو تثبيت منصة أمان نقطة النهاية تلقائيًا

يتم تثبيت منصة أمان MCAFEE® ENDPOIN.

32 “الارتفاع =” 32 “] ما هو أمان نقطة النهاية للدمى

أمان نقطة النهاية هو ممارسة تأمين نقاط النهاية أو نقاط دخول أجهزة المستخدم النهائي مثل أجهزة سطح المكتب وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة من الاستغلال من قبل الممثلين والحملات الخبيثة.

32 “الارتفاع =” 32 “] ما هي أساسيات أمان نقطة النهاية

أمن نقطة النهاية هو عملية حماية الأجهزة مثل أجهزة سطح المكتب وأجهزة الكمبيوتر المحمولة والهواتف المحمولة والأجهزة اللوحية من التهديدات الخبيثة والهجمات الإلكترونية.

32 “الارتفاع =” 32 “] كيف يمكنني إزالة أمان نقطة النهاية من Windows 10

انتقل إلى لوحة التحكم > برامج و مميزات’. حدد “Check Point Endpoint Security” واضغط على “إلغاء التثبيت”.

32 “الارتفاع =” 32 “] هل يمكنني حذف أمان نقطة النهاية

بالنسبة لأجهزة الكمبيوتر التي تعمل بنظام Windows ، يمكنك حذف الكمبيوتر من واجهة المستخدم وإلغاء تثبيت برنامج أمان نقطة النهاية عن بُعد. يتم دعم إلغاء التثبيت عن بُعد فقط على منصات Windows.

32 “الارتفاع =” 32 “] كيف يمكنني إزالة أمان نقطة النهاية من Windows

PowerShellopen نافذة PowerShell كمسؤول.قم بتشغيل الأمر التالي: (get -wmiobject -class win32_product -filter "name = ‘Symantec Endpoint Protection’" -اسم الحاسوب . ). إلغاء التثبيت () سيعيد إلغاء التثبيت الناجح رسالة تنتهي بها "ReturnValue: 0"

32 “الارتفاع =” 32 “] كيف يمكنني تمكين نقاط النهاية

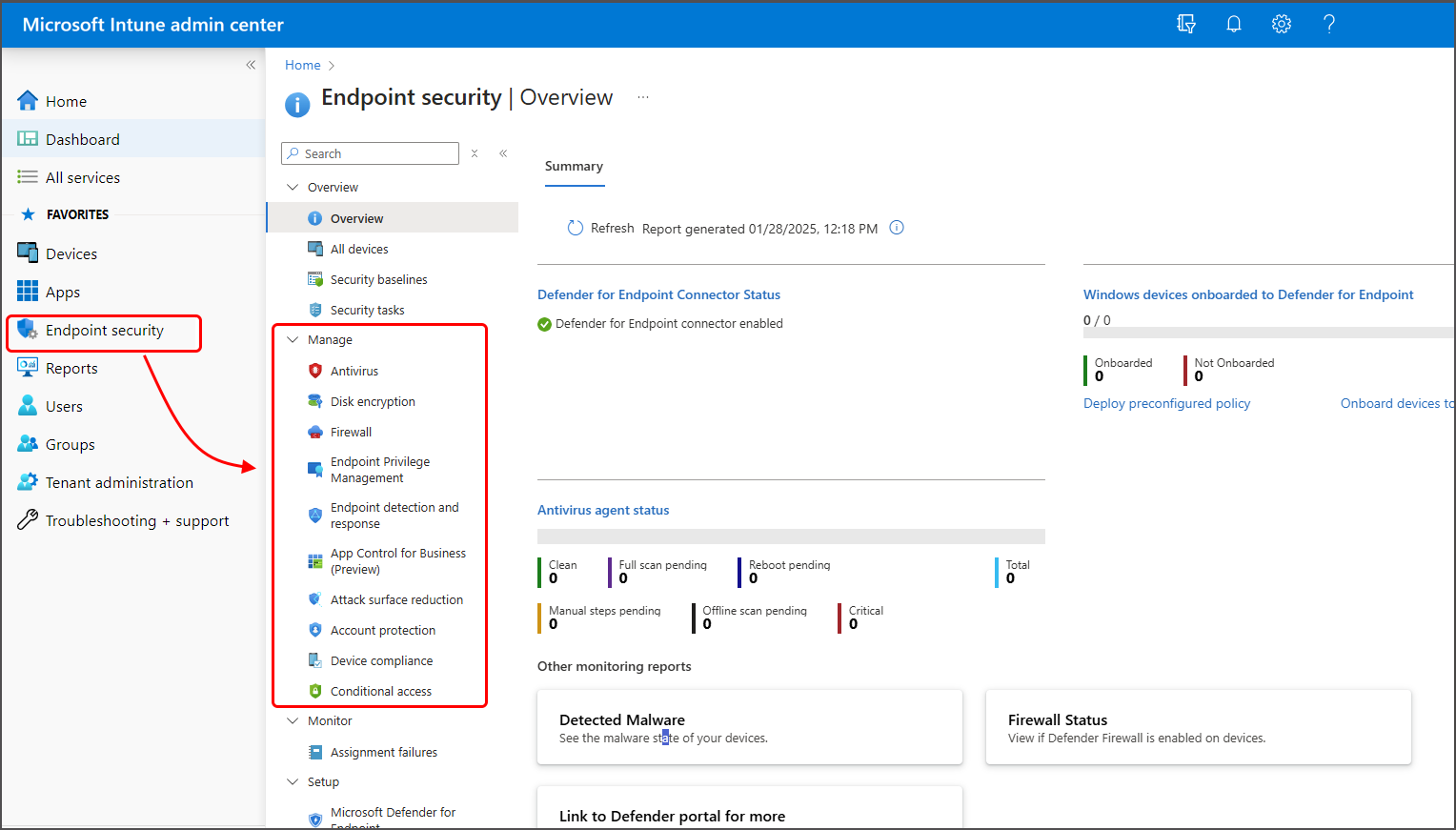

العنصر الأول الذي تريد القيام به هو تسجيل الدخول إلى مركز مسؤول Microsoft Endpoint Manager وحدد علامة تبويب أمان نقطة النهاية في العمود الرئيسي ثم ضمن الإعداد ، حدد Microsoft Defender ATP. ضمن إعدادات المشاركة المشتركة ، حدد فتح وحدة التحكم في Microsoft Defender ATP.

32 “الارتفاع =” 32 “] كيف أعرف ما إذا كانت نقطة نهاية API الخاصة بي تعمل

تدفق اختبار API بسيط للغاية مع ثلاث خطوات رئيسية: أرسل الطلب باستخدام بيانات الإدخال اللازمة.احصل على استجابة تحتوي على بيانات الإخراج.تحقق من أن الاستجابة عادت كما هو متوقع في المتطلبات.

32 “الارتفاع =” 32 “] كيفية تثبيت منصة أمان نقطة النهاية

تعليمات التثبيت ، قم بتنزيل نسخة من أمان McAfee Endpoint من موقع تنزيل البرنامج وحفظه على سطح المكتب الخاص بك.إذا كان لديك برنامج مضاد للفيروسات موجود ، فيجب عليك إلغاء تثبيت أي مكافحة الفيروسات الحالية أولاً.انقر نقرًا مزدوجًا انقر فوق ملف ins zip.في مجلد الملفات المستخرجة ، انقر نقرًا مزدوجًا على setupep.إملف تنفيذى.

32 “الارتفاع =” 32 “] حيث يتم تثبيت حماية نقطة النهاية في الشبكة

يتم تثبيته على أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والخوادم والأجهزة الافتراضية ، وكذلك نقاط النهاية البعيدة نفسها. غالبًا ما تكون مكافحة الفيروسات جزءًا من حل أمان نقطة النهاية وتعتبر عمومًا واحدة من أشكال حماية نقطة النهاية الأساسية.

32 “الارتفاع =” 32 “] من المسؤول عن أمان نقطة النهاية

يحمي مهندس أمان نقطة النهاية شبكة الشبكة وأنظمة الكمبيوتر الخاصة بالمؤسسة من تهديدات الإنترنت. إنهم مسؤولون عن تنفيذ حلول أمان نقطة النهاية والحفاظ عليها التي تكتشف الحوادث الأمنية ومنعها والاستجابة لها.

32 “الارتفاع =” 32 “] كيف يمكنني إزالة أمان نقطة النهاية من جهاز الكمبيوتر الخاص بي

كيفية إزالة نقطة النهاية Securityopen لوحة التحكم والبرامج والميزات أو التطبيقات & الميزات (اعتمادًا على إصدار Windows الخاص بك).في حالة وجود أي من منتجات ENS التالية ، انقر بزر الماوس الأيمن على المنتج وحدد إلغاء التثبيت: انتظر حتى 30 دقيقة حتى تتم إزالة ملفات بنية الخلفية.

32 “الارتفاع =” 32 “] كيف يمكنني تعطيل أمان نقطة النهاية

يوجد أيقونة في قائمة البدء أو يوجد رمز على مدار الساعة. الرمز يشبه الدرع الأحمر. انقر فوق تعطيل جدار حماية أمن نقطة النهاية. إذا كان لديك بالفعل تعطيل جدار الحماية ، فلن ترى هذا الخيار.

32 “الارتفاع =” 32 “] لماذا تقول هذه نقطة النهاية قد تم تعطيلها

المعوقين يعني أنه لم يتم تشغيل مكون واحد أو أكثر. يمكنك تشغيل تقرير حالة الكمبيوتر والتصدير إلى CSV إلى Excel. سيظهر أي مكون (المكونات) معاقين.

32 “الارتفاع =” 32 “] كيف يمكنني تعيين أذونات على نقاط النهاية

تعيين أذونات نقطة النهاية العالمية على الخدمات الأساسية > الأدوار ، ثم انقر فوق إضافة دور.في علامة التبويب الوصف ، أكمل الحقول والخيارات المتاحة. مجال. وصف. اسم.انقر فوق الأعضاء ، ثم أضف أعضاء إلى الدور. تختلف خطوات إضافة الأعضاء إلى دور ما اعتمادًا على نوع الدور. ثابتة. متحرك.