καλύμιος.GetElementById (“Start-Menu-Icon”).AddEventListener (“Κάντε κλικ”, λειτουργία () {

έγγραφο.GetElementById (“Endpoint-Security-Icon”).λίστα κατηγορίας.εναλλαγή (“απενεργοποιημένο”);

});

Λειτουργία ToggleDisabled () {

έγγραφο.GetElementById (“Endpoint-Security-Icon”).λίστα κατηγορίας.εναλλαγή (“απενεργοποιημένο”);

}

Σημείωση: Το παραπάνω απόσπασμα κώδικα είναι απλώς μια αναπαράσταση και μπορεί να μην είναι λειτουργική στο πραγματικό περιβάλλον HTML. Παρέχεται μόνο για επεξηγηματικούς σκοπούς.

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “Ύψος =” 32 “]. Διαδραματίζει κρίσιμο ρόλο στην πρόληψη της μη εξουσιοδοτημένης πρόσβασης, των παραβιάσεων δεδομένων, των λοιμώξεων κακόβουλου λογισμικού και άλλων κακόβουλων δραστηριοτήτων που μπορούν να βλάψουν το δίκτυο ενός οργανισμού και τις ευαίσθητες πληροφορίες. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “ύψος =” 32 “] Ποιοι είναι οι κίνδυνοι να μην έχουν ασφάλεια τελικού σημείου που δεν έχει ασφάλεια τελικού σημείου μπορεί να εκθέσει τις συσκευές και το δίκτυό σας σε διάφορους κινδύνους, συμπεριλαμβανομένων:

1. Λοιμώξεις κακόβουλου λογισμικού: Χωρίς ασφάλεια τελικού σημείου, οι συσκευές σας είναι πιο ευάλωτες σε κακόβουλο λογισμικό όπως ιούς, trojans, ransomware και spyware.

2. Παραβιάσεις δεδομένων: Η ασφάλεια τελικού σημείου βοηθά στην προστασία των ευαίσθητων δεδομένων από την πρόσβαση ή τα κλαπεί από μη εξουσιοδοτημένα άτομα ή εγκληματίες στον κυβερνοχώρο.

3. Μη εξουσιοδοτημένη πρόσβαση: Χωρίς κατάλληλα μέτρα ασφαλείας, οι επιτιθέμενοι μπορούν να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στις συσκευές και το δίκτυό σας, ενδεχομένως συμβιβάζοντας τις κρίσιμες πληροφορίες.

4. Ταλίδες δικτύου: Τα τελικά σημεία χωρίς ασφάλεια μπορούν να χρησιμεύσουν ως σημεία εισόδου για τους κυβερνοεπίσκοπους, επιτρέποντας στους επιτιθέμενους να εκμεταλλευτούν τις ευπάθειες του δικτύου και να αποκτήσουν έλεγχο.

5. Απώλεια παραγωγικότητας: Η αντιμετώπιση περιστατικών ασφαλείας και η ανάκτηση από επιθέσεις μπορεί να οδηγήσει σε σημαντικό χρόνο διακοπής και απώλεια παραγωγικότητας για άτομα και οργανισμούς. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “] κάνει τις λύσεις ασφαλείας τελικού σημείου ασφαλείας τελικού συστήματος ασφάλεια. Ωστόσο, ανάλογα με τα συγκεκριμένα μέτρα ασφαλείας που εφαρμόζονται και τους διαθέσιμους πόρους στις συσκευές τελικού σημείου, ενδέχεται να υπάρξει ελαφρύ αντίκτυπο στην απόδοση του συστήματος. Αυτός ο αντίκτυπος είναι συνήθως αμελητέος και αντισταθμίζεται από τα οφέλη από την ύπαρξη ισχυρής ασφάλειας τελικού σημείου στη θέση του. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “]. Ωστόσο, είναι σημαντικό να σημειωθεί ότι καμία λύση ασφαλείας δεν είναι 100% ανόητο και οι νέες απειλές εμφανίζονται συνεχώς. Ενώ το λογισμικό ασφαλείας τελικού σημείου χρησιμοποιεί διάφορες τεχνικές όπως η σάρωση με βάση την υπογραφή, η παρακολούθηση της συμπεριφοράς, η αξιολόγηση ευπάθεια Εξασφαλίστε τη μέγιστη προστασία από τις εξελισσόμενες απειλές. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “ύψος =” 32 “] Πόσο συχνά πρέπει να ενημερωθεί η ασφάλεια τελικού σημείου. Η συχνότητα των ενημερώσεων μπορεί να διαφέρει ανάλογα με τη συγκεκριμένη λύση και τις συστάσεις του πωλητή. Γενικά, είναι σκόπιμο να ενεργοποιήσετε τις αυτόματες ενημερώσεις όποτε είναι δυνατόν να διασφαλίσετε τη συνεχή προστασία. Επιπλέον, οι οργανισμοί πρέπει να παραμείνουν ενημερωμένοι σχετικά με τις τελευταίες ενημερώσεις ασφαλείας και μπαλώματα που κυκλοφόρησαν από τον πωλητή και να τις εφαρμόζουν αμέσως στο λογισμικό ασφαλείας τελικού σημείου. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “]. Αυτά τα μέτρα συμβάλλουν στην προστασία των ευαίσθητων δεδομένων από μη εξουσιοδοτημένη πρόσβαση, τυχαία κοινή χρήση ή εκ προθέσεως εξάντληση. Με την παρακολούθηση και τον έλεγχο των μεταφορών δεδομένων στο δίκτυο και στις συσκευές τελικού σημείου, οι λύσεις ασφαλείας τελικού σημείου μπορούν να αποτρέψουν τα περιστατικά απώλειας δεδομένων και να μετριάσουν τους σχετικούς κινδύνους. Ωστόσο, είναι σημαντικό να σημειωθεί ότι καμία λύση ασφαλείας δεν μπορεί να εγγυηθεί την απόλυτη πρόληψη της απώλειας δεδομένων και συνιστάται μια ολοκληρωμένη προσέγγιση για την προστασία των δεδομένων, συμπεριλαμβανομένων των τακτικών αντιγράφων ασφαλείας δεδομένων και της κατάρτισης ευαισθητοποίησης των εργαζομένων. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “ύψος =” 32 “] Πώς μπορεί να βοηθήσει η ασφάλεια του τελικού σημείου σε λύσεις ασφαλείας Endpoint Compident Endpoint να παρέχει πολύτιμη υποστήριξη στην ανταπόκριση των περιστατικών, επιτρέποντας γρήγορη και αποτελεσματική ανίχνευση, έρευνα και περιορισμό συμβάντων ασφαλείας. Βασικά χαρακτηριστικά και δυνατότητες που βοηθούν στην απάντηση περιστατικών περιλαμβάνουν:

1. Ανίχνευση απειλών σε πραγματικό χρόνο: Οι λύσεις ασφαλείας τελικού σημείου παρακολουθούν συνεχώς τις συσκευές τελικού σημείου για κακόβουλες δραστηριότητες και ειδοποιούν αμέσως τις ομάδες ασφαλείας για πιθανές απειλές.

2. Ιατροδικαστικά και Διερεύνηση: Περιτώματα Αρχεία Ασφαλείας και Παρακολούθηση Ασφαλείας Τελικού Σημείου, παρέχοντας πολύτιμα ιατροδικαστικά δεδομένα για τη διερεύνηση της φύσης και του πεδίου εφαρμογής του περιστατικού.

3. Καραντίνα και αποκατάσταση: Οι λύσεις ασφαλείας τελικού σημείου μπορούν να απομονώσουν συμβιβασμένες συσκευές από το δίκτυο, αποτρέποντας την περαιτέρω εξάπλωση του περιστατικού και διευκολύνοντας τις προσπάθειες αποκατάστασης.

4. Αναφορά και ανάλυση περιστατικών: Οι λύσεις ασφαλείας τελικού σημείου δημιουργούν ολοκληρωμένες εκθέσεις σχετικά με τα περιστατικά ασφαλείας, βοηθώντας τις ομάδες ασφαλείας να αναλύσουν τον αντίκτυπο του περιστατικού, να προσδιορίσουν τις τάσεις και να εφαρμόσουν τις απαραίτητες βελτιώσεις στα μέτρα ασφαλείας.

Αξιοποιώντας αυτές τις δυνατότητες, οι λύσεις ασφαλείας τελικού σημείου συμβάλλουν σε μια προορατική και αποτελεσματική στρατηγική απόκρισης περιστατικών, ελαχιστοποιώντας τις πιθανές ζημιές που προκαλούνται από παραβιάσεις ασφαλείας. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “]. Με την εφαρμογή ελέγχων πρόσβασης, την παρακολούθηση των δραστηριοτήτων των χρηστών και την εφαρμογή της ανάλυσης συμπεριφοράς, οι λύσεις ασφαλείας τελικού σημείου μπορούν να ανιχνεύσουν ύποπτες ή μη εξουσιοδοτημένες ενέργειες από υπαλλήλους ή προνομιούχους χρήστες. Αυτές οι λύσεις μπορούν επίσης να επιβάλουν πολιτικές ασφαλείας και να περιορίσουν τα προνόμια πρόσβασης, αποτρέποντας πιθανές παραβιάσεις δεδομένων ή μη εξουσιοδοτημένες ενέργειες. Ωστόσο, είναι σημαντικό να σημειωθεί ότι η ασφάλεια του τελικού σημείου είναι μόνο ένα στοιχείο μιας ολοκληρωμένης στρατηγικής πρόληψης απειλών για την απειλή, η οποία θα πρέπει επίσης να περιλαμβάνει κατάρτιση των εργαζομένων, προγράμματα ευαισθητοποίησης και τακτικές αναθεωρήσεις ελέγχου πρόσβασης. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “ύψος =” 32 “] Χρειάζομαι ασφάλεια τελικού σημείου Εάν χρησιμοποιώ ένα τείχος προστασίας ενώ τα τείχη προστασίας διαδραματίζουν καθοριστικό ρόλο στην ασφάλεια του δικτύου ελέγχοντας την κυκλοφορία μεταξύ των συσκευών τελικού σημείου και του δικτύου, δεν επαρκούν από μόνοι τους για να παρέχουν Περιεκτική προστασία τελικού σημείου. Οι λύσεις ασφαλείας τελικού σημείου συμπληρώνουν τη λειτουργικότητα των τείχους προστασίας εστιάζοντας στην προστασία μεμονωμένων συσκευών από κακόβουλο λογισμικό, μη εξουσιοδοτημένη πρόσβαση και άλλες απειλές για την ασφάλεια. Η ασφάλεια του τελικού σημείου υιοθετεί μια πιο λεπτομερή προσέγγιση, τις δραστηριότητες παρακολούθησης στις ίδιες τις συσκευές τελικού σημείου και την εφαρμογή μέτρων όπως το antivirus, τα συστήματα πρόληψης εισβολών και η ανάλυση συμπεριφοράς. Ως εκ τούτου, συνιστάται να χρησιμοποιείτε τόσο λύσεις ασφάλειας τείχους προστασίας όσο και σε τελικό σημείο για να εξασφαλίσετε ολοκληρωμένη προστασία για το δίκτυο και τις συσκευές σας. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “] μπορεί να προστατεύει την ασφάλεια του τελικού σημείου από τις επιθέσεις μηδενικών επιθέσεων, οι λύσεις ασφαλείας τελικών σημείων έχουν σχεδιαστεί για να ανιχνεύουν και να προστατεύουν από επιθέσεις μηδενικής ημέρας, οι οποίες είναι προηγουμένως άγνωστες ευπάθειες που εκμεταλλεύονται οι κυβερνοεγκαταστάσεις. Ενώ οι παραδοσιακές λύσεις από ιούς που βασίζονται σε υπογραφή ενδέχεται να μην είναι αποτελεσματικές έναντι επιθέσεων μηδενικής ημέρας, οι σύγχρονες λύσεις ασφαλείας τελικού σημείου χρησιμοποιούν προηγμένες τεχνικές όπως η παρακολούθηση της συμπεριφοράς, η μηχανική μάθηση και η απειλή για την ανίχνευση και τον μετριασμό τέτοιων απειλών. Με την ανάλυση των προτύπων, των συμπεριφορών και των ανωμαλιών, αυτές οι λύσεις μπορούν να εντοπίσουν και να αποκλείσουν τις επιθέσεις μηδενικής ημέρας πριν προκαλέσουν σημαντική βλάβη. Ωστόσο, είναι σημαντικό να σημειωθεί ότι η αποτελεσματικότητα της προστασίας από τις επιθέσεις μηδενικής ημέρας μπορεί να διαφέρει ανάλογα με τη συγκεκριμένη λύση ασφαλείας τελικού σημείου και τις δυνατότητές της. Οι τακτικές ενημερώσεις και η άμεση εφαρμογή των επιθέσεων ασφαλείας είναι επίσης ζωτικής σημασίας για την παραμονή προστατευμένων από επιθέσεις μηδενικής ημέρας. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “]. Αυτά τα μέτρα περιλαμβάνουν την ανίχνευση απειλών σε πραγματικό χρόνο, την παρακολούθηση συμπεριφοράς και τους ελέγχους εφαρμογών που βοηθούν στον εντοπισμό και την εμπλοκή επιθέσεων ransomware. Επιπλέον, οι λύσεις ασφαλείας τελικού σημείου περιλαμβάνουν συχνά χαρακτηριστικά όπως αντίγραφα ασφαλείας αρχείων και δεδομένων, κρυπτογράφησης και δυνατοτήτων αποκατάστασης συστήματος για βοήθεια στην ανάκαμψη από επιθέσεις ransomware. Ωστόσο, είναι σημαντικό να θυμόμαστε ότι οι εγκληματίες στον κυβερνοχώρο εξελίσσονται συνεχώς την τακτική τους και μπορούν να εμφανιστούν νέες παραλλαγές ransomware. Ως εκ τούτου, η διατήρηση του ενημερωμένου λογισμικού ασφαλείας τελικού σημείου, η τακτική αντίγραφα ασφαλείας σημαντικών δεδομένων και η εκπαίδευση των χρηστών σχετικά με την ασφαλή περιήγηση και τις πρακτικές ηλεκτρονικού ταχυδρομείου είναι απαραίτητες για την παραμονή προστατευμένων από απειλές ransomware. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “ύψος =” 32 “]. Αυτά τα μέτρα μπορεί να περιλαμβάνουν:

1. Φιλτράρισμα μέσω ηλεκτρονικού ταχυδρομείου: Οι λύσεις ασφαλείας τελικού σημείου χρησιμοποιούν συχνά μηχανισμούς φιλτραρίσματος ηλεκτρονικού ταχυδρομείου για τον εντοπισμό και την εμπλοκή μηνυμάτων ηλεκτρονικού ταχυδρομείου phishing που περιέχουν κακόβουλους συνδέσμους ή συνημμένα.

2. Φιλτράρισμα περιεχομένου ιστού: Με την ανάλυση του περιεχομένου και της φήμης του ιστότοπου, οι λύσεις ασφαλείας τελικού σημείου μπορούν να εμποδίσουν την πρόσβαση σε γνωστούς ιστότοπους ηλεκτρονικού “ψαρέματος” ή ύποπτους τομείς.

3. Ανάλυση φήμης URL: Οι λύσεις ασφαλείας τελικού σημείου μπορούν να αξιολογήσουν τη φήμη των διευθύνσεων URL σε πραγματικό χρόνο, προσδιορίζοντας πιθανούς χώρους ηλεκτρονικού “ψαρέματος” και προειδοποιητικούς χρήστες προτού αποκτήσουν πρόσβαση τους.

4. Εκπαίδευση ευαισθητοποίησης χρήστη: Οι λύσεις ασφαλείας τελικού σημείου μπορούν να ενσωματωθούν στα προγράμματα κατάρτισης ευαισθητοποίησης των χρηστών, στην εκπαίδευση των ατόμων σχετικά με τις τεχνικές ηλεκτρονικού ψαρέματος και προειδοποιώντας τους για πιθανούς κινδύνους.

Με την εφαρμογή αυτών των μέτρων, οι λύσεις ασφαλείας τελικού σημείου παρέχουν ένα επιπλέον στρώμα άμυνας κατά των επιθέσεων ηλεκτρονικού ψαρέματος, μειώνοντας τις πιθανότητες των χρηστών να πέφτουν θύματα σε δόλια σχέδια. Ωστόσο, η ευαισθητοποίηση των χρηστών και η προσοχή εξακολουθούν να είναι ζωτικής σημασίας για την πρόληψη επιτυχημένων επιθέσεων ηλεκτρονικού ψαρέματος. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Το “Width =” 32 “Ύψος =” 32 “]. Το κακόβουλο λογισμικό είναι ένας τύπος κακόβουλου λογισμικού που βρίσκεται στη μνήμη ή εκτελεί απευθείας από το λειτουργικό σύστημα χωρίς να αποθηκεύεται ως αρχείο στο δίσκο. Ενώ οι παραδοσιακές λύσεις προστασίας από ιούς ενδέχεται να δυσκολεύονται να ανιχνεύσουν κακόβουλο λογισμικό λόγω των μη παραδοσιακών μεθόδων εκτέλεσης, οι σύγχρονες λύσεις ασφαλείας τελικού σημείου χρησιμοποιούν προηγμένες τεχνικές όπως η παρακολούθηση της συμπεριφοράς, η σάρωση μνήμης και η ανίχνευση ανωμαλιών. Με την ανάλυση των συμπεριφορών του συστήματος και την παρακολούθηση των δραστηριοτήτων μνήμης, αυτές οι λύσεις μπορούν να ανιχνεύσουν και να μετριάσουν την παρουσία κακόβουλου λογισμικού, μειώνοντας τον κίνδυνο συμβιβασμού και παραβιάσεων δεδομένων. Ωστόσο, είναι σημαντικό να ενημερώνεστε τακτικά και να ενημερώνετε το λογισμικό ασφαλείας Endpoint για να παραμείνετε προστατευμένο από την εξελισσόμενη απειλές κακόβουλου λογισμικού. [/WPREMARK] [WPREMARK PRESSET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “Width =” 32 “Ύψος =” 32 “] Πώς το τελικό σημείο ασφαλείας επηρεάζει τις λύσεις ασφαλείας στο προστασία της ιδιωτικής ζωής στοχεύει στην προστασία των συσκευών και των δικτύων από απειλές ασφαλείας και με αυτόν τον τρόπο μπορούν να συλλέγουν και να επεξεργάζονται ορισμένες πληροφορίες σχετικά με τα τελικά σημεία. Αυτές οι πληροφορίες ενδέχεται να περιλαμβάνουν αναγνωριστικά συσκευών, δραστηριότητες δικτύου και αρχεία καταγραφής συμβάντων ασφαλείας. Ωστόσο, οι αξιόπιστες λύσεις ασφαλείας τελικού σημείου σχεδιάζονται με γνώμονα την προστασία της ιδιωτικής ζωής και θα πρέπει να τηρούν τους κανονισμούς προστασίας δεδομένων και τις βέλτιστες πρακτικές της βιομηχανίας. Τα δεδομένα που συλλέγονται χρησιμοποιούνται συνήθως για σκοπούς ασφαλείας, όπως η ανίχνευση απειλών, η ανταπόκριση των περιστατικών και η βελτιστοποίηση απόδοσης. Οι οργανισμοί θα πρέπει να διασφαλίζουν ότι επιλέγουν λύσεις ασφαλείας τελικού σημείου από αξιόπιστους πωλητές που δίνουν προτεραιότητα στην ιδιωτική ζωή και παρέχουν διαφάνεια όσον αφορά τις πρακτικές διαχείρισης δεδομένων. Είναι επίσης σημαντικό να αναθεωρήσετε και να κατανοήσετε την πολιτική απορρήτου του προμηθευτή και να διαμορφώσετε τη λύση ασφαλείας τελικού σημείου σύμφωνα με τις απαιτήσεις απορρήτου του οργανισμού. [/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα τρία κύρια βήματα της ασφάλειας τελικού σημείου

3 βήματα για την καλύτερη ασφάλεια του τελικού σημείου 1: Δημιουργήστε μια στάση ασφαλείας. Νομίζω ότι το πρώτο βήμα για την καθιέρωση μιας ισχυρής στάσης ασφαλείας είναι η κατανόηση του πεδίου εφαρμογής.Βήμα 2: Διερευνήστε και αποκαταστήστε. Στη συνέχεια, πρέπει να διερευνήσετε και να αποκαταστήσετε τα περιστατικά ασφαλείας ακριβώς και γρήγορα.Βήμα 3: Γνωρίστε το σκορ σας.

Αποθηκευμένος

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί η ασφάλεια τελικού σημείου στον υπολογιστή μου

Η προστασία του τελικού σημείου βοηθά στην προστασία των τελικών σημείων – ειδικά όπως φορητούς υπολογιστές και smartphones που συνδέονται με ένα δίκτυο – από κακόβουλους ηθοποιούς και εκμεταλλεύσεις. Οι εγκληματίες στοχεύουν τα τελικά σημεία, επειδή μπορούν να βοηθήσουν τους επιτιθέμενους να αποκτήσουν πρόσβαση σε εταιρικά δίκτυα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς εξασφαλίζετε ένα τελικό σημείο

Προσδιορίστε το τελικό σας σημείο

Το πρώτο βήμα που πρέπει να κάνετε για να εξασφαλίσετε τα τελικά σημεία είναι η καταλογογράφηση και η αξιολόγηση των τρωτών σημείων. Μόλις έχετε αυτά τα δεδομένα, μπορείτε να ενεργοποιήσετε την πρόσβαση στο δίκτυο μόνο στις εγκεκριμένες συσκευές και να δώσετε προτεραιότητα στα πιο επικίνδυνα και ευαίσθητα τελικά σημεία.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ξέρω εάν έχει εγκατασταθεί η προστασία του τελικού σημείου

Επαληθεύστε την εγκατάσταση πελάτη προστασίας τελικού σημείου Ο υπολογιστής αναφοράς, ανοίξτε την προστασία του τελικού σημείου System Center από την περιοχή ειδοποίησης των Windows.Στην καρτέλα Αρχική σελίδα του πλαισίου διαλόγου Προστασίας Endpoint System Center, βεβαιωθείτε ότι η προστασία σε πραγματικό χρόνο έχει οριστεί σε ON.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι είναι ένα παράδειγμα ασφάλειας τελικού σημείου

Τι είναι ένα παράδειγμα ασφαλείας τελικού σημείου Μερικά παραδείγματα λύσεων ασφαλείας τελικού σημείου περιλαμβάνουν: τείχη προστασίας: τα τείχη προστασίας μπορούν να ελέγξουν την κυκλοφορία μεταξύ συσκευών τελικού σημείου και δικτύου. Μπορούν να βοηθήσουν στην εμπλοκή της κακόβουλης κυκλοφορίας και στην προστασία συσκευών τελικού σημείου από επιτιθέμενους.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα βασικά στοιχεία της ασφάλειας τελικού σημείου

5 Βασικά στοιχεία του ελέγχου του τελικού σημείου SecurityNetwork. Τα κομμάτια στοιχείων ελέγχου του δικτύου, οθόνες και φίλτρα όλων των εισερχόμενων επισκεψιμότητας δικτύου.Έλεγχος εφαρμογής.Έλεγχος δεδομένων.Προστασία του προγράμματος περιήγησης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να καταργήσω την ασφάλεια του τελικού σημείου από τον υπολογιστή μου

Πώς να αφαιρέσετε την ασφάλεια του τελικού σημείου Ο πίνακας ελέγχου, τα προγράμματα και τα χαρακτηριστικά ή οι εφαρμογές & Χαρακτηριστικά (ανάλογα με την έκδοση των Windows).Εάν υπάρχει κάποιο από τα ακόλουθα προϊόντα ENS, κάντε δεξί κλικ στο προϊόν και επιλέξτε απεγκατάσταση: Περιμένετε έως και 30 λεπτά για να αφαιρεθούν τα αρχεία αρχιτεκτονικής φόντου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να απενεργοποιήσω την ασφάλεια του τελικού σημείου

Υπάρχει ένα εικονίδιο στο μενού εκκίνησης ή υπάρχει ένα εικονίδιο κάτω από το ρολόι. Το εικονίδιο μοιάζει με κόκκινη ασπίδα. Κάντε κλικ στην επιλογή Απενεργοποίηση τείχους προστασίας ασφαλείας τελικού σημείου. Εάν έχετε ήδη απενεργοποιήσει το τείχος προστασίας, δεν θα δείτε αυτήν την επιλογή.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να εξηγήσετε πώς λειτουργεί η ασφάλεια του τελικού σημείου

Η λύση ασφαλείας τελικού σημείου παρέχει στους διαχειριστές συστήματος μια κεντρική κονσόλα διαχείρισης που είναι εγκατεστημένη σε δίκτυο ή διακομιστή και τους επιτρέπει να ελέγχουν την ασφάλεια όλων των συσκευών που συνδέονται με αυτά. Το λογισμικό πελάτη στη συνέχεια αναπτύσσεται σε κάθε τελικό σημείο, είτε από από η από η από η απόσταση είτε η απευθείας ή απευθείας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ελέγξω τη σύνδεση τελικού σημείου μου

Δοκιμή ενός τελικού σημείου σύνδεσης.Στο κάτω μέρος της καρτέλας Γενικού σημείου του τελικού σημείου, κάντε κλικ στην επιλογή Δοκιμαστική σύνδεση.Εάν η σύνδεση είναι επιτυχής, κάντε κλικ στο κλείσιμο.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι αυτόματα εγκατεστημένη πλατφόρμα ασφαλείας τελικού σημείου

Η πλατφόρμα ασφαλείας McAfee® Endpoint (The McAfee® Endpoint Security Common Module) εγκαθίσταται αυτόματα με οποιαδήποτε ενότητα ασφαλείας τελικού σημείου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι είναι η ασφάλεια τελικού σημείου για τα ανδρείκελα

Η ασφάλεια του τελικού σημείου είναι η πρακτική της εξασφάλισης τελικών σημείων ή σημείων εισόδου των συσκευών τελικού χρήστη, όπως επιτραπέζιοι υπολογιστές, φορητοί υπολογιστές και κινητές συσκευές από την εκμετάλλευση από κακόβουλους ηθοποιούς και εκστρατείες.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα βασικά της ασφάλειας τελικού σημείου

Η ασφάλεια του τελικού σημείου είναι η διαδικασία προστασίας συσκευών όπως επιτραπέζιους υπολογιστές, φορητούς υπολογιστές, κινητά τηλέφωνα και δισκία από κακόβουλες απειλές και κυβερνοεπίνες.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να καταργήσω την ασφάλεια του τελικού σημείου από τα Windows 10

Μεταβείτε στο ‘Πίνακα Ελέγχου > Προγράμματα και χαρακτηριστικά’. Επιλέξτε “Ασφάλεια τελικού σημείου ελέγχου” και πατήστε “απεγκατάσταση”.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορώ να διαγράψω την ασφάλεια του τελικού σημείου

Για τους υπολογιστές των Windows, μπορείτε να διαγράψετε τον υπολογιστή από το UI διαχείρισης και να απεγκαταστήσετε το λογισμικό ασφαλείας τελικού σημείου από απόσταση. Η απομακρυσμένη απεγκατάσταση υποστηρίζεται μόνο σε πλατφόρμες Windows.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να αφαιρέσω την ασφάλεια του τελικού σημείου από τα Windows

PowerShellopen Ένα παράθυρο PowerShell ως διαχειριστής.Εκτελέστε την ακόλουθη εντολή: (get -wmiobject -class win32_product -filter "Όνομα = ‘Προστασία endpoint symantec’" -Όνομα υπολογιστών . ·. Απεγκατάσταση () Μια επιτυχημένη απεγκατάσταση θα επιστρέψει ένα μήνυμα που τελειώνει με "ReturnValue: 0"

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ενεργοποιήσω τα τελικά σημεία

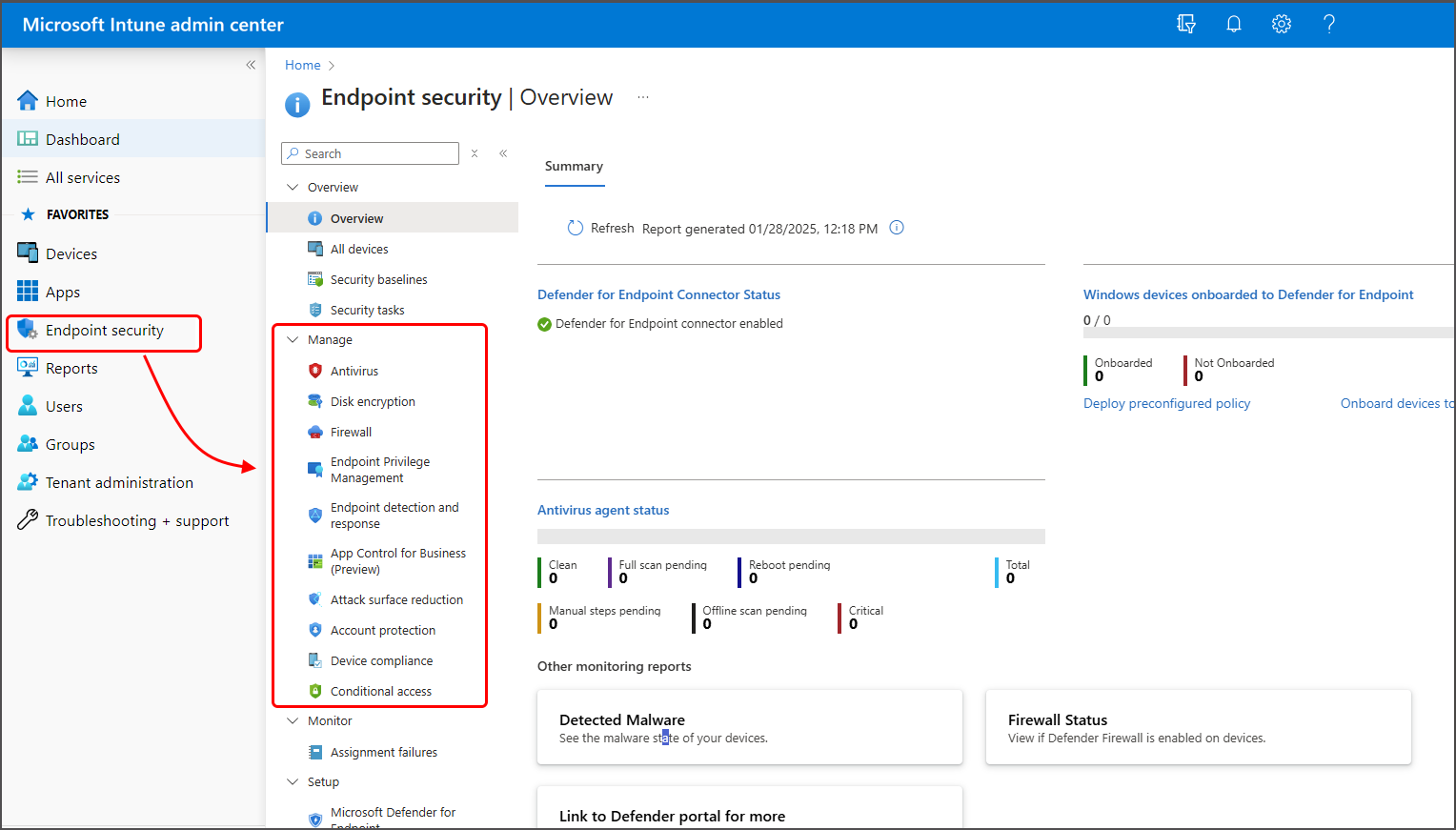

Το πρώτο στοιχείο που θέλετε να κάνετε είναι να συνδεθείτε στο Microsoft Endpoint Manager Admin Center και να επιλέξετε την καρτέλα Ασφάλεια τελικού σημείου στην κύρια στήλη και στη συνέχεια κάτω από την εγκατάσταση, επιλέξτε Microsoft Defender ATP. Κάτω από τις κοινές ρυθμίσεις μετοχών, επιλέξτε Ανοίξτε την κονσόλα Adm Admin Defender Admin Admin, επιλέξτε Ανοίξτε την κονσόλα ADP Microsoft.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ξέρω αν το τελικό σημείο του API λειτουργεί

Η ροή δοκιμών API είναι αρκετά απλή με τρία βασικά βήματα: Στείλτε το αίτημα με τα απαραίτητα δεδομένα εισόδου.Αποκτήστε την απάντηση με δεδομένα εξόδου.Βεβαιωθείτε ότι η απάντηση επέστρεψε όπως αναμενόταν στην απαίτηση.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς να εγκαταστήσετε την πλατφόρμα ασφαλείας τελικού σημείου

Οδηγίες εγκατάστασης ΣΥΝΔΕΣΗ ΑΝΤΙΜΕΤΩΠΙΣΗ ΑΝΤΙΜΕΤΩΠΙΣΗΣ ΑΣΦΑΛΕΙΑΣ ΜΑΚΕΔΙΕΣ ΑΠΟ ΤΗΝ ΑΣΦΑΛΕΙΑ ΛΟΓΙΣΜΟΥ ΚΑΙ ΑΠΟΠΟΙΗΣΗ ΤΟΥ ΣΤΗΝ ΕΠΙΧΕΙΡΗΣΗ ΣΑΣ.Εάν έχετε εγκατεστημένο ένα υπάρχον λογισμικό αντι-ιού, πρέπει να απεγκαταστήσετε πρώτα οποιοδήποτε υπάρχον αντι-ιό.Κάντε διπλό κλικ στο αρχείο ZIP ENS.Στον φάκελο των εκχυλισμένων αρχείων, κάντε διπλό κλικ στο Setupep.exe.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Όπου σε ένα δίκτυο είναι εγκατεστημένη η προστασία από τελικό σημείο

Εγκαθίσταται σε φορητούς υπολογιστές, επιτραπέζιους υπολογιστές, διακομιστές, εικονικές μηχανές, καθώς και απομακρυσμένα τελικά σημεία. Το Antivirus είναι συχνά μέρος μιας λύσης ασφαλείας τελικού σημείου και γενικά θεωρείται ως μία από τις πιο βασικές μορφές προστασίας τελικού σημείου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιος είναι υπεύθυνος για την ασφάλεια του τελικού σημείου

Ένας μηχανικός ασφαλείας τελικού σημείου προστατεύει το δίκτυο και τα συστήματα πληροφορικής ενός οργανισμού από απειλές στον κυβερνοχώρο. Είναι υπεύθυνοι για την εφαρμογή και τη διατήρηση λύσεων ασφαλείας τελικού σημείου που ανιχνεύουν, αποτρέπουν και ανταποκρίνονται σε περιστατικά ασφαλείας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να καταργήσω την ασφάλεια του τελικού σημείου από τον υπολογιστή μου

Πώς να αφαιρέσετε την ασφάλεια του τελικού σημείου Ο πίνακας ελέγχου, τα προγράμματα και τα χαρακτηριστικά ή οι εφαρμογές & Χαρακτηριστικά (ανάλογα με την έκδοση των Windows).Εάν υπάρχει κάποιο από τα ακόλουθα προϊόντα ENS, κάντε δεξί κλικ στο προϊόν και επιλέξτε απεγκατάσταση: Περιμένετε έως και 30 λεπτά για να αφαιρεθούν τα αρχεία αρχιτεκτονικής φόντου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να απενεργοποιήσω την ασφάλεια του τελικού σημείου

Υπάρχει ένα εικονίδιο στο μενού εκκίνησης ή υπάρχει ένα εικονίδιο κάτω από το ρολόι. Το εικονίδιο μοιάζει με κόκκινη ασπίδα. Κάντε κλικ στην επιλογή Απενεργοποίηση τείχους προστασίας ασφαλείας τελικού σημείου. Εάν έχετε ήδη απενεργοποιήσει το τείχος προστασίας, δεν θα δείτε αυτήν την επιλογή.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί λέει ότι αυτό το τελικό σημείο έχει απενεργοποιηθεί

Τα απενεργοποιημένα σημαίνει ότι ένα ή περισσότερα εξαρτήματα δεν είναι ενεργοποιημένα. Μπορείτε να εκτελέσετε την αναφορά κατάστασης του υπολογιστή και να εξαγάγετε στο CSV στο Excel. Θα δείξει ποια εξαρτήματα είναι απενεργοποιημένα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορώ να ορίσω δικαιώματα στα τελικά σημεία

Ορίστε το Global Endpoint Permissionsgo σε βασικές υπηρεσίες > Ρόλοι και, στη συνέχεια, κάντε κλικ στην επιλογή Προσθήκη ρόλου.Στην καρτέλα Περιγραφή, συμπληρώστε τα διαθέσιμα πεδία και επιλογές. Πεδίο. Περιγραφή. Ονομα.Κάντε κλικ στα μέλη και, στη συνέχεια, προσθέστε τα μέλη στο ρόλο. Τα βήματα για την προσθήκη των μελών σε ένα ρόλο είναι διαφορετικά ανάλογα με τον τύπο του ρόλου. Στατικός. Δυναμικός.

[/wpremark]