Resumen

El 4 D de seguridad: El enfoque de la seguridad empresarial consta de cuatro capas clave, que incluyen deter, detectar, retrasar y defender.

Puntos clave:

- Desalentar: Implementar medidas para desalentar las posibles amenazas.

- Detectar: Utilizar sistemas y herramientas para identificar cualquier acceso no autorizado.

- Demora: Crear obstáculos y retrasos para evitar una violación inmediata.

- Defender: Emplear estrategias para proteger contra ataques y mitigar los daños.

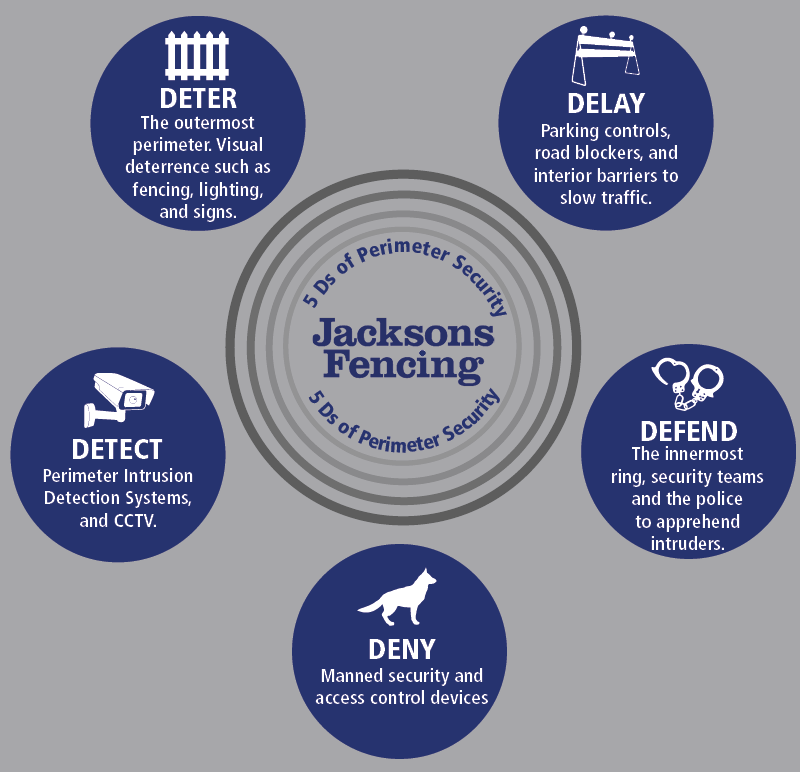

Los 5 D de seguridad: Los 5 D de seguridad perimetral (deter, detectar, negar, retrasar, defender) trabajan juntos para evitar el acceso no autorizado y permitir una respuesta efectiva.

El 3 D’s en seguridad: Las organizaciones pueden reducir la probabilidad de incidentes siguiendo los principios de disuasión, detección y retraso.

Disuadir, detectar y defender el robo de identidad: Salvaguardar su información triturando documentos con información personal, protegiendo su número de seguro social y evitando la exposición innecesaria.

El D de Defensa: En defensa propia, los 5 D incluyen decidir no ser una víctima, disuadir a la agresión, interrumpir ataques, desconectarse de situaciones peligrosas y informar después.

Seguridad ABCD: La defensa cibernética basada en activos (ABCD) ayuda a las PYME y empresas singapurenses a asegurarse contra las amenazas cibernéticas utilizando CSA “Be Safe Online” Essentials.

Las 7 p en seguridad: El perfil de amenaza principal fomenta la consideración de personas, lugares, personalidad, prejuicios, historia personal, opiniones políticas/religiosas y estilo de vida privado para identificar amenazas directas o indirectas.

El 6 D de Cyber Security: La implementación de los 6 D (deter, detectar, defender, desviar, documentar y retrasar) en su estrategia de defensa cibernética ayuda a proteger contra las amenazas cibernéticas.

Preguntas y respuestas

- ¿Cuáles son los 4 D de seguridad??

Los cuatro D de seguridad incluyen Deter, Detect, Delay y Defiend. - ¿Cuáles son los 5 D de la seguridad del perímetro??

Los 5 D de la seguridad del perímetro son disuadir, detectar, negar, retrasar y defender. - ¿Cuáles son los 3 D de seguridad??

Los tres D de seguridad son detener, detectar y retrasar. - ¿Cómo puedes disuadir, detectar y defender contra el robo de identidad??

Para salvaguardar contra el robo de identidad, triturar documentos financieros con información personal, proteger su número de seguro social y evitar llevarlo en su billetera o escribirlo en cheques. - ¿Cuáles son los D de Defensa??

Los D de Defensa en el contexto de la autodefensa son decidir, disuadir, interrumpir, desconectar y informar. - ¿Qué es la seguridad de ABCD??

ABCD (defensa cibernética basada en activos) ayuda a las PYME y empresas singapurenses a asegurarse contra la actividad cibernética al incorporar CSA “Be Safe Online” Essentials. - ¿Cuáles son las 7 p en seguridad??

Las 7 P en seguridad para el perfil principal de amenazas son personas, lugares, personalidad, prejuicios, historia personal, opiniones políticas/religiosas y estilo de vida privado. - ¿Cuáles son los 6 D de seguridad cibernética??

Los 6 D de Cyber Security son deter, detectar, defender, desviar, documentar y retrasar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 D de seguridad?

Si bien es posible que no se vean muy bien en una boleta de calificaciones, el objetivo es DS directo en todos los ámbitos cuando se trata de seguridad empresarial. El enfoque consta de cuatro capas clave: detener, detectar, retrasar y defender.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 5 D de seguridad?

Los 5 DS de seguridad perimetral (deter, detectar, negar, retrasar, defender) trabajan en el principio de ‘piel de cebolla’, por lo que múltiples capas de seguridad trabajan juntas para evitar el acceso a los activos de su sitio, brindándole el tiempo e inteligencia que necesita para responder de manera efectiva.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 D de seguridad?

Cuando su organización está creando un plan de seguridad, hay tres pasos importantes que deben considerarse para mitigar el riesgo antes de que ocurra un incidente. Estos son los tres DS de seguridad: detener, detectar y retrasar. Los tres DS son una forma para que una organización reduzca la probabilidad de un incidente.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo disuade y defiende el robo de identidad?

Hay algunas formas simples de salvaguardar su información de los ladrones de identidad, que incluyen: triturar documentos financieros y documentos con información personal antes de descartarlos. Proteja su número de seguro social. No lleve su tarjeta de Seguro Social en su billetera ni escriba su número de Seguro Social en un cheque.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los DS de defensa?

5 D’s of Self DefenSedecide. El primer paso es decidir no ser una víctima.Desalentar. Una vez que deja un área de seguridad, es importante disuadir y prevenir cualquier acto de agresión.Interrumpir.Desacoplar.Interrogar.Estamos aquí para ayudar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la seguridad de ABCD?

Conocido como defensa cibernética basada en activos, ABCD ayuda a las PYME y empresas singapurenses a asegurar la actividad cibernética maliciosa al incorporar los elementos esenciales de CSA “Be Safe Online”.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 7 p en seguridad?

La capacitación fundamental de evaluación de amenazas y riesgos de SIA alienta al CPO a utilizar las siete PS de perfiles de amenazas principales: personas, lugares, personalidad, prejuicios, historia personal, opiniones políticas/religiosas y estilo de vida privado para buscar amenazas directas e indirectas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 6 DS de seguridad cibernética?

En este artículo, discutiremos los 6 D de seguridad cibernética y cómo puede implementarlos en su propia estrategia de defensa cibernética: detener, detectar, defender, desviar, documentar y retrasar. Crear un enfoque holístico para su plan de seguridad cibernética utilizando estas seis referencias puede reducir drásticamente el riesgo de su organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué representan el 3 D?

Directamente, delegado y distraiga

¿Cuáles son los 3 ds?. Estas son las tres estrategias principales de puntos verdes reactivos cuando se intervienen en una situación potencial de punto rojo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se detectan el robo de identidad?

Señales de advertencia de robos de identificación para los artículos que no compró.El cobro de deudas requiere cuentas que no abrió.Información sobre su informe de crédito para cuentas que no abrió.Negaciones para solicitudes de préstamos.El correo deja de llegar, o falta a su buzón.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puedes hacer para disuadir las preguntas de robo de identidad?

Estos incluyen: congelar su crédito.Recolectar correo diariamente.Revisar la tarjeta de crédito y los extractos bancarios regularmente.Triturar documentos que contengan información personal antes de deshacerse de ellos.Crear diferentes contraseñas para sus cuentas.Revise los informes de crédito anualmente.Instalar software antivirus.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre la disuasión y la defensa?

La disuasión significa prevención de la guerra; defensa significa limitar o terminar la guerra; El equilibrio de poder significa que debe haber un equilibrio entre los países más grandes y más pequeños y la construcción de la alianza significa una coalición de estados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué significa DS en la guerra?

D/D – Descarga deshonible. DS – Servicio separado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 tipos de ABCD?

Las siguientes son las cuatro variedades de alfabetos en inglés, basadas en los estilos de escritura para las que se usan: letras pequeñas.Letras mayúsculas.Letras cursivas.Letras de impresión.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué significa 4CS en seguridad?

4cs de nativo de la nube. Seguridad: código, contenedor, clúster y nube.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 6 ps de seguridad?

Estas funciones únicas se conocen como "las seis ps" (Planificación, política, programas, protección, personas y gestión de proyectos).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los seis pilares de seguridad?

Ahora discutiré estos: riesgo y cumplimiento.Gestión de amenazas y vulnerabilidad externos.Gestión de amenaza interna y vulnerabilidad.Gestión de riesgos de terceros.Gestión de riesgos de usuario.Planes de respuesta a incidentes y recuperación de desastres.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 7 etapas de seguridad cibernética?

7 Etapas del CyberAt Attack Lifecyclereconnaissance. La etapa preliminar de cualquier ataque cibernético ve al actor de amenaza recolectando inteligencia e investigación sobre sus objetivos (s).Arma.Entrega.Explotación.Instalación.Comando y control.Acciones sobre objetivos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 7 capas de seguridad cibernética?

Las siete capas de activos críticos de ciberseguridad. Estos son datos que son absolutamente críticos para proteger.Seguridad de datos.Puesto final de Seguridad.Seguridad de la aplicación.Seguridad de la red.Perimetro de seguridad.La capa humana.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 DS en psicología?

En general, las cuatro características comunes de una anormalidad son: desviación, angustia, disfunción y peligro.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el 4 DS de la psicología?

Los psicólogos a menudo clasifican el comportamiento como anormal utilizando 4 D’s: desviación, angustia, disfunción y peligro. Proporcionar una definición directa de anormalidad es complicado porque la anormalidad es relativa, pero la definición tiene varias características primarias.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se verifica si se está utilizando mi SSN?

Para ver si alguien está usando su SSN, consulte su informe de crédito. Puede consultarlo en línea a través de anualcreditreport.com, el único sitio web autorizado para informes de crédito gratuitos. O puede llamar a su número de teléfono al 1-877-322-8228 para solicitar su copia gratuita.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son tres 3 señales de advertencia de robo de identidad?

8 Señales de advertencia de transacciones de Bank o Tarjeta de crédito reconocida por robo de identidad.Consultas desconocidas sobre su informe de crédito.Facturas o declaraciones inesperados.Falta inesperada de facturas o declaraciones.Surprise de la caída del puntaje de crédito.Denegación de solicitudes de préstamo o crédito.Llamadas de cobradores de deudas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede abrir una tarjeta de crédito a mi nombre sin mi número de seguro social?

Un ladrón de identidad tendría que obtener datos personales como su nombre, fecha de nacimiento y número de seguro social para abrir una tarjeta de crédito a su nombre. Sin embargo, es un crimen federal hacer esto, y puede resultar en la cárcel cuando el ladrón es atrapado por su comportamiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cómo una persona puede detectar el robo de identidad

Los cambios en su puntaje de crédito pueden indicar robo de identidad. Por ejemplo, si alguien saca facturas de servicios públicos a su nombre y no las paga, su puntaje de crédito puede sumergirse. Verificar su informe de crédito de cada uno de los tres principales oficinas de crédito Equifax, Experian y TransUnion puede ayudar a determinar el problema.