Résumé:

Attaques de botnet: comprendre la menace

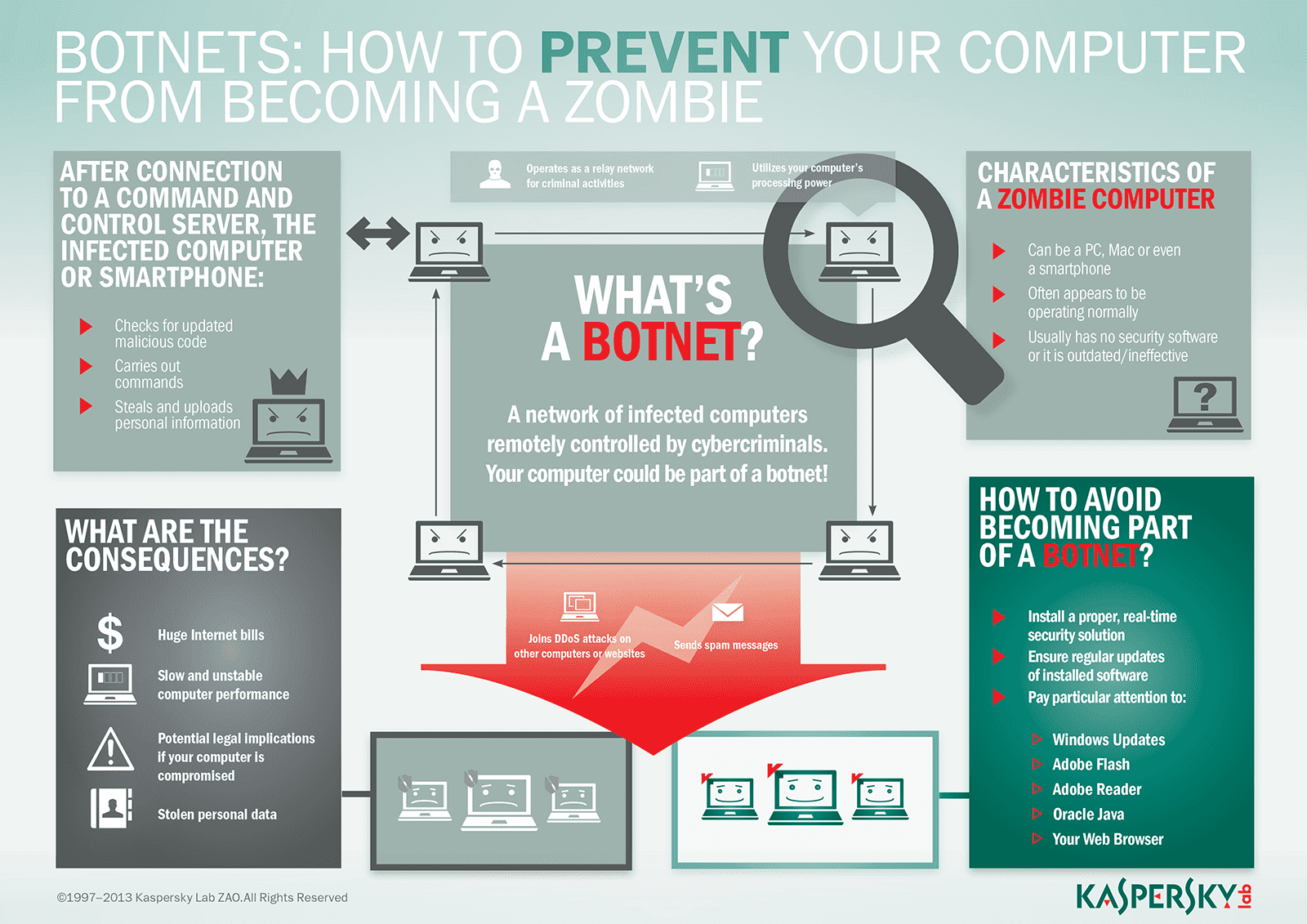

Dans le monde de la cybersécurité, les attaques de botnet représentent une menace importante. Un botnet est une collection d’ordinateurs et d’appareils qui ont été infectés par des logiciels malveillants. Ces machines infectées, appelées robots, sont contrôlées par un serveur central et peuvent être utilisées pour diverses activités néfastes telles que les attaques de déni de service distribué (DDOS) et le grattage des données. Les attaques de botnet sont favorisées par les cybercriminels en raison de leur capacité à évoluer et à distribuer l’attaque, ce qui les rend plus difficiles à détecter et à atténuer.

Voici les points clés des attaques de botnet:

- Une attaque de botnet implique un groupe de robots et d’appareils travaillant ensemble pour effectuer des activités malveillantes.

- Les attaques de botnet sont utilisées pour les cybercrimes à grande échelle comme les attaques DDOS et le grattage des données.

- La différence entre le botnet et les logiciels malveillants est que les logiciels malveillants se réfèrent au logiciel malveillant, tandis que le botnet est le réseau d’ordinateurs infectés.

- Un botnet n’est pas directement un Troie; Cependant, les chevaux de Troie peuvent être utilisés pour infecter les ordinateurs et les ajouter à un botnet.

- L’utilisation d’un botnet n’est pas sûre, car elle est associée à la cybercriminalité et peut causer des dommages significatifs.

- Les robots sont des applications logicielles qui effectuent des tâches automatisées. Lorsqu’ils sont utilisés de manière malveillante, ils se connectent à un serveur central et exécutent des commandes.

- Un exemple de virus de botnet est les attaques de spam à grande échelle, telles que des critiques en ligne frauduleuses.

- Le logiciel antivirus peut détecter les botnets et autres logiciels malveillants en scannant des fichiers suspects et des modifications inattendues des configurations système.

- Si vous remarquez une application qui ne peut pas être fermée ou rencontrer des difficultés à mettre à jour votre système d’exploitation, cela pourrait indiquer la présence de logiciels malveillants en botnet.

- La protection contre les attaques de botnet nécessite l’utilisation de mesures de sécurité robustes, y compris les analyses régulières antivirus, la protection du pare-feu et la maintenance des logiciels à jour.

Des questions:

- Quel type d’attaque est un botnet?

Une attaque de botnet est un effort coordonné impliquant un groupe d’ordinateurs et d’appareils infectés travaillant ensemble pour effectuer des cybercrimes à grande échelle, telles que les attaques DDOS et le grattage des données. - Quelle est la différence entre le botnet et les logiciels malveillants?

Alors que les logiciels malveillants se réfèrent à des logiciels malveillants, un botnet est un réseau d’ordinateurs infectés qui ont été compromis par des logiciels malveillants. - Est un botnet un troyen?

Non, un botnet n’est pas un troyen. Cependant, les chevaux de Troie sont souvent utilisés pour infecter les ordinateurs et les ajouter à un réseau de botnet. - Est-il sûr d’utiliser un botnet?

Non, l’utilisation d’un botnet n’est pas sûre. Les botnets sont associés à la cybercriminalité et peuvent causer des dommages importants. - Quel type de malware est un bot?

Un bot est une application logicielle qui effectue des tâches automatisées. Lorsqu’il est utilisé avec malveillance, il prend la forme de logiciels malveillants autopropagants qui se connectent à un serveur central. - Les logiciels antivirus peuvent-ils détecter les botnets?

Oui, les logiciels antivirus peuvent détecter des botnets en scannant des fichiers suspects et en surveillant les configurations du système pour des modifications inattendues. - Quel est un exemple de virus de botnet?

Un exemple typique d’un virus à base de botnet est les attaques de spam à grande échelle, telles que la publication de critiques en ligne frauduleuses sans utiliser réellement le produit ou le service. - Comment puis-je savoir si mon ordinateur a un malware de botnet?

Si vous remarquez une application qui ne peut pas être fermée ou éprouver des difficultés à mettre à jour votre système d’exploitation, cela pourrait être une indication de logiciels malveillants en botnet infectant votre ordinateur. - Comment puis-je protéger contre les attaques de botnet?

La protection contre les attaques de botnet nécessite l’utilisation de mesures de sécurité robustes, telles que les analyses régulières des antivirus, la protection du pare-feu et la maintenance des logiciels à jour. - Quelles sont les activités communes effectuées par des botnets?

Les botnets sont utilisés pour diverses activités malveillantes, y compris les attaques DDOS, le grattage des données, la distribution des spams, le vol d’identification et l’exploitation de la crypto-monnaie.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel type d’attaque est le botnet

Une attaque de botnet est toute attaque tirant parti d’un botnet – un groupe de robots et d’appareils liés ensemble pour effectuer la même tâche – pour la distribution et la mise à l’échelle. Les attaques de botnet sont utilisées par les cybercriminels pour effectuer un grattage intense, des DDO et d’autres cybercriminaux à grande échelle.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre le botnet et les logiciels malveillants

Les logiciels malveillants sont généralement définis comme un logiciel conçu dans le but de perturber ou d’endommager un système informatique et a existé presque tant qu’Internet. Un botnet est une collection d’ordinateurs qui ont été infectés par des logiciels malveillants similaires.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est un botnet un troyen

Un pirate achète ou construit un kit de Troie et / ou d’exploitation et l’utilise pour commencer à infecter les ordinateurs des utilisateurs, dont la charge utile est une application malveillante – le bot. Le bot demande au PC infecté de se connecter à une commande et un contrôle particulier (C&C) serveur.

En cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est-il sûr d’utiliser le botnet

En général, les botnets sont parmi les types de logiciels malveillants les plus sophistiqués. Ils sont utilisés dans bon nombre des plus grands cas de cybercriminalité dans le monde, en plus de petites attaques. Les plus grands botnets ont eu des centaines de milliers de robots infectés connectés.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel type de malware est le bot

Un bot est une application logicielle qui effectue des tâches automatisées sur commande. Ils sont utilisés à des fins légitimes, telles que l’indexation des moteurs de recherche, mais lorsqu’ils sont utilisés à des fins malveillantes, ils prennent la forme de logiciels malveillants auto-copier qui peuvent se connecter à un serveur central.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple de virus de botnet

Attaques de spam à grande échelle

Un exemple typique d’attaques de spam basés sur Botnet est les critiques frauduleuses en ligne, où un fraudeur prend le contrôle des appareils utilisateur et publie des avis en ligne de spam en vrac sans utiliser le service ou le produit.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] L’antivirus peut-il détecter le botnet

Les logiciels antivirus peuvent évaluer sans effort des botnets et autres logiciels malveillants. Certains logiciels antivirus utilisent même un vérificateur de botnet spécial. Enfin, les botnets apportent des modifications inattendues à vos fichiers système. Si vous détectez un tel changement dans vos fichiers ou une corruption dans les paramètres de configuration de votre compte, vous pouvez soupçonner un botnet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment savoir si j’ai des logiciels malveillants en botnet

S’il y a une application que vous ne pouvez pas sembler fermer, ce peut être un botnet au travail. Incapacité à mettre à jour votre système d’exploitation: de nombreux botnets (et autres types de logiciels malveillants) utilisent le système d’exploitation et d’autres vulnérabilités de logiciels pour infecter les appareils. Certains logiciels malveillants de botnet peuvent empêcher votre système d’exploitation de se mettre à jour afin qu’il puisse rester sur votre système.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment supprimer les logiciels malveillants en botnet

Étape 1: assurez-vous que Google Play Protect est activé. Ouvrez l’application Google Play Store .Étape 2: Vérifiez l’appareil Android & Mises à jour de la sécurité. Obtenez les dernières mises à jour Android disponibles pour vous.Étape 3: supprimer les applications non fiables.Étape 4: effectuez un bilan de sécurité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates obtiennent-ils des botnets

Les botnets sont créés en infectant des systèmes informatiques avec des logiciels malveillants, qui, dans la plupart des cas, se présente sous la forme d’un virus de cheval de Troie qu’un utilisateur peut télécharger par inadvertance ou les pirates de charge utile malveillants installés sur un serveur ou un site Web déjà compromis.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] En quoi les bots diffèrent-ils des virus

Les robots présentent tous les avantages des vers, mais sont généralement beaucoup plus polyvalents dans leur vecteur d’infection et sont souvent modifiés dans les heures suivant la publication d’un nouvel exploit. Ils sont connus pour exploiter les portes arrière ouvertes par des vers et des virus, ce qui leur permet d’accéder aux réseaux qui ont un bon contrôle du périmètre.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 principaux types de logiciels malveillants

Dans le cadre du programme de sécurité et de protection des données d’une organisation, il devrait avoir un plan en place qui, au minimum, atténue le risque pour les systèmes et les réseaux résultant de quatre types communs de logiciels malveillants: chevaux de Troie, logiciels espions, virus et ransomware.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les botnets obtiennent-ils sur votre ordinateur

Ils déploient souvent des botnets à travers un virus de cheval de Troie. Établissement de la connexion: une fois qu’il pirate l’appareil, selon l’étape précédente, il l’infecte par un malware spécifique qui reactule l’appareil au serveur de botnet central.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Bot est-il un logiciel espion

Le logiciel BOT peut être utilisé à des fins bonnes et mauvaises. De nombreux robots offrent des avantages légitimes aux utilisateurs, tandis que de nombreux robots sont conçus pour installer des logiciels espions ou voler des données sensibles. Un bon bot peut répondre rapidement à vos questions ou vous montrer les résultats de recherche pertinents, tandis qu’un mauvais pourrait vous lancer.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le risque d’utiliser des bots

L’activité de bot malveillante est un risque important pour les entreprises car elle peut entraîner un compromis de compte, un vol de données, un spam, une infrastructure plus élevée et des coûts de soutien, un désabonnement des clients et des services en ligne dégradés. Collectivement, des milliards (USD) sont perdus chaque année.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 7 types de virus informatique

Liste des types communs de logiciels malveillants et leur intention malveillante: les chevaux de Troie. Un cheval de Troie (ou cheval de Troie) se déguise en logiciel légitime dans le but de vous inciter à exécuter des logiciels malveillants sur votre ordinateur.Spyware.Logiciel publicitaire.Rootkits.Ransomware.Vers.Keyloggers.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 3 attaques de logiciels malveillants courants

Quels sont les types les plus courants d’attaques de logiciels malveillants1) Adware.2) MALWOWIRES SUPPORT.3) Virus.4) Vers.5) chevaux de Troie.6) bots.7) Ransomware.8).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les bots peuvent-ils vous suivre

Les robots d’espionnage sont particulièrement dangereux, car ils peuvent collecter des données sur vous sans votre permission. Assurez-vous d’installer un logiciel antivirus et de tenir votre ordinateur à jour pour vous protéger de ces robots nocifs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pouvez-vous être piraté par des bots

Les robots malveillants et les robots Internet peuvent être programmés / piratés pour pénétrer dans les comptes d’utilisateurs, scanner Internet pour les informations de contact, envoyer un spam ou effectuer d’autres actes nuisibles. Pour mener ces attaques et masquer la source du trafic d’attaque, les attaquants peuvent distribuer de mauvais robots dans un botnet – je.e., un réseau de bot.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 pires virus informatiques

Voici sept des virus informatiques les plus méchants de l’histoire.Mydoom. Considéré par beaucoup comme le virus informatique le plus dangereux de l’histoire, le virus MyDoom a coûté environ 38 milliards de dollars de dégâts en 2004.Tellement gros. Le virus SOBIG est un ver d’ordinateur.Se débarrasser de.Klez.JE T’AIME.Vouloir pleurer.Sasseur.Zeus.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 10 pires virus informatiques

Pour vous aider à comprendre l’impact des logiciels malveillants, nous avons compilé une liste des 10 logiciels malveillants d’ordinateur les plus dangereux de tous les temps.Mélisse.JE T’AIME.Code rouge.Klez.Tellement gros.Mydoom.Sasseur.Zeus.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la plus grande menace de logiciels malveillants

La menace la plus grande, la plus dommageable et la plus répandue auxquelles les petites entreprises sont les attaques de phishing. Le phishing représente 90% de toutes les violations auxquelles les organisations sont confrontées, elles ont augmenté de 65% au cours de la dernière année et représentent plus de 12 milliards de dollars en pertes commerciales.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Devrais-je retirer les bots

Dois-je supprimer des robots abonnés en plus d’autres inconvénients, les robots peuvent affecter négativement la confiance de vos clients potentiels et des fournisseurs de publicité. Si vous pensez que votre profil est mauvais et suspect des robots, n’hésitez pas à commencer à nettoyer la liste des abonnés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les bots peuvent-ils voler vos informations

Automatisation des attaques d’applications avec des bots malveillants

Le malware infecte l’application et les données sont volées. Vos attaquants de données profitent de vos données en accédant à des comptes financiers ou en les vendant sur le DarkNet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les attaques de bot sont-elles illégales

L’utilisation des services de botter et de stress pour mener une attaque DDOS est punissable en vertu de la loi sur la fraude et les abus informatiques (18 U.S.C. § 1030), et peut entraîner une combinaison ou une combinaison des conséquences suivantes: saisie des ordinateurs et autres appareils électroniques. Arrestation et poursuites pénales.

[/ wpremark]