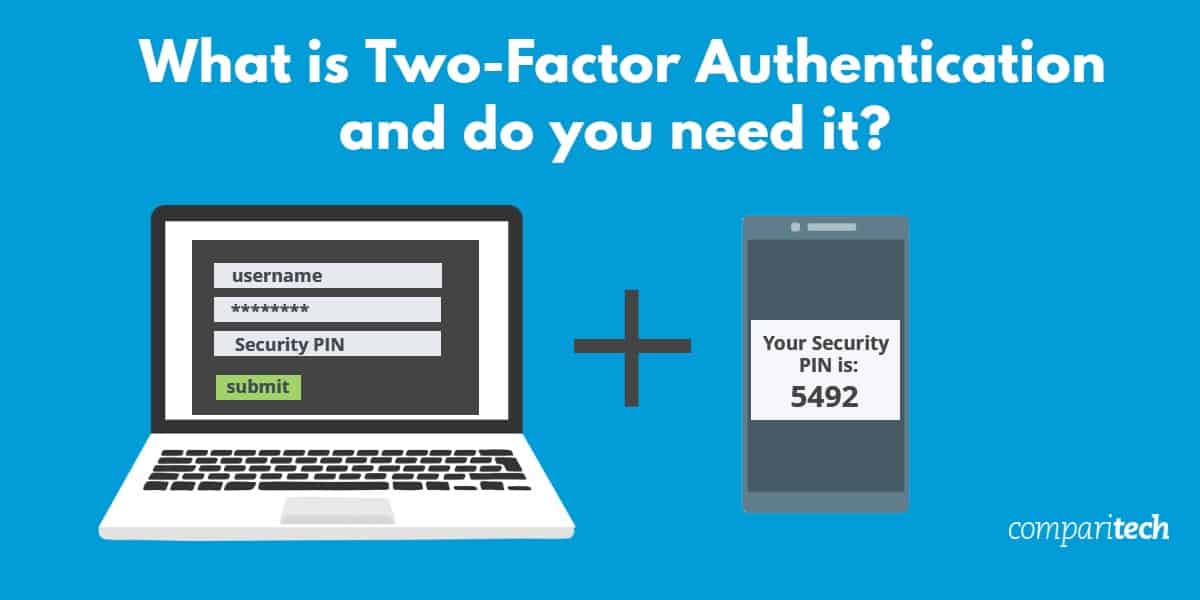

Est-ce mauvais d’avoir une authentification à deux facteurs?

L’utilisation de l’authentification à deux facteurs, c’est comme utiliser deux serrures à votre porte – et est beaucoup plus sécurisé. Même si un pirate connaît votre nom d’utilisateur et votre mot de passe, il ne peut pas se connecter à votre compte sans la deuxième information ou le facteur d’authentification.

2fa vaut les tracas?

Oui. Absolument. Une fois qu’il est configuré, il ne ajoute qu’une étape supplémentaire pour vous connecter à votre compte à partir d’un nouvel appareil ou d’un nouveau navigateur.

Quelle est l’efficacité de l’authentification à deux facteurs?

La forme la plus sécurisée d’authentification multifactorielle, dans laquelle les utilisateurs effectuent la deuxième étape d’authentification à l’aide d’une invite à disque, ont empêché 100% des robots, 99% des attaques de phishing en vrac et 90% des attaques ciblées.

Votre compte peut-il être piraté après l’authentification à deux facteurs?

La meilleure façon de vous protéger des pirates est de développer une bonne quantité de scepticisme. Si vous vérifiez soigneusement les sites Web et les liens avant de cliquer sur et d’utiliser également le 2FA, les chances d’être piratées deviennent en termes de petite taille. L’essentiel est que 2FA est efficace pour assurer la sécurité de vos comptes.

Les pirates peuvent désactiver l’authentification à deux facteurs?

Certaines plateformes permettent aux utilisateurs de générer des jetons à l’avance, fournissant parfois un document avec un certain nombre de codes qui peuvent être utilisés à l’avenir pour contourner 2FA si le service échoue. Si un attaquant obtient le mot de passe de l’utilisateur et a accès à ce document, il peut contourner 2FA.

Les pirates peuvent dépasser 2fa?

Les attaquants avertis peuvent même contourner l’authentification à deux facteurs sans connaître les informations d’identification de la victime. Les attaques de l’homme au milieu (MITM) décrivent le phénomène d’un tiers, également connu comme un homme dans le milieu, interceptant la communication entre deux systèmes.

Quelle est la faiblesse de 2fa?

Il n’est pas sensible aux cyber-menaces communes. 2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître. En effet.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est-ce mauvais d’avoir une authentification à deux facteurs

L’utilisation de l’authentification à deux facteurs, c’est comme utiliser deux serrures à votre porte – et est beaucoup plus sécurisé. Même si un pirate connaît votre nom d’utilisateur et votre mot de passe, il ne peut pas se connecter à votre compte sans la deuxième information ou le facteur d’authentification.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 2fa vaut les tracas

2fa vaut-il oui. Absolument. Une fois qu’il est configuré, il n’ajoute qu’une étape supplémentaire pour se connecter à votre compte à partir d’un nouvel appareil ou d’un nouveau navigateur.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est l’efficacité de l’authentification à deux facteurs

La forme la plus sécurisée d’authentification multifactorielle, dans laquelle les utilisateurs effectuent la deuxième étape d’authentification à l’aide d’une invite à disque, ont empêché 100% des robots, 99% des attaques de phishing en vrac et 90% des attaques ciblées.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Votre compte peut-il être piraté après l’authentification à deux facteurs

La meilleure façon de vous protéger des pirates est de développer une bonne quantité de scepticisme. Si vous vérifiez soigneusement les sites Web et les liens avant de cliquer sur et d’utiliser également le 2FA, les chances d’être piratées deviennent en termes de petite taille. L’essentiel est que 2FA est efficace pour assurer la sécurité de vos comptes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent désactiver l’authentification à deux facteurs

Certaines plateformes permettent aux utilisateurs de générer des jetons à l’avance, fournissant parfois un document avec un certain nombre de codes qui peuvent être utilisés à l’avenir pour contourner 2FA si le service échoue. Si un attaquant obtient le mot de passe de l’utilisateur et a accès à ce document, il peut contourner 2FA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent dépasser 2fa

Les attaquants avertis peuvent même contourner l’authentification à deux facteurs sans connaître les informations d’identification de la victime. Les attaques de l’homme au milieu (MITM) décrivent le phénomène d’un tiers, également connu comme un homme dans le milieu, interceptant la communication entre deux systèmes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la faiblesse de 2fa

Il n’est pas sensible aux cyber-menaces communes.

2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître. En effet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les faiblesses de 2FA

2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître. En effet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quoi de mieux que l’authentification à 2 facteurs

MFA est plus sûr que 2FA. Mais de nombreuses entreprises utilisent toujours 2FA pour deux raisons. Un, c’est moins cher et plus facile à configurer. La plupart des suites logicielles prennent en charge 2FA, mais toutes ne prennent pas en charge MFA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment saurai-je si mon compte a été piraté

Vous êtes signé sur vos comptes en ligne (médias sociaux, e-mail, banque en ligne, etc.), ou vous essayez de vous connecter et de découvrir que vos mots de passe ne fonctionnent plus. Vous recevez des e-mails ou des SMS sur les tentatives de connexion, les réinitialités du mot de passe ou les codes d’authentification à deux facteurs (2FA) que vous n’avez pas demandé.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est 2 authentification utilisateur suffisamment sécurisée pour arrêter les tentatives de connexion non autorisées

L’authentification à deux facteurs est fortement sécurisée. Les attaquants et les pirates malveillants n’auront pas un accès physique aux canaux et appareils externes de vos utilisateurs. Cela signifie que même s’ils sont en mesure de casser un mot de passe, ils ne pourront toujours pas obtenir un accès non autorisé à votre site sans une deuxième couche d’authentification.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La modification de votre mot de passe se débarrasser des pirates

La modification de vos mots de passe peut ne pas atténuer tous les dommages causés par les logiciels malveillants ou une expédition de phishing réussie. Pourtant, il peut empêcher les futurs attaquants ou escrocs d’accéder à vos comptes ou de vous usurper davantage. Utilisez un autre appareil de celui affecté pour modifier le mot de passe de votre compte.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelqu’un peut-il pirater votre téléphone avec un code de vérification

Si vous recevez des codes 2FA sur les SMS et les pirates accédez à votre téléphone, ils peuvent contourner votre sécurité. Au lieu de cela, utilisez une application Authenticator, qui nécessite des mesures de sécurité plus fortes, telles que l’identification biométrique. Configurer des versions auto-uples.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates se déplacent-ils dans le MFA

Une fois que le pirate a obtenu les informations d’identification de connexion, pour contourner le facteur d’authentification supplémentaire, il peut envoyer des e-mails de phishing incitant la victime à autoriser la connexion ou à envoyer le code. Il existe également une technique de phishing plus avancée où le pirate dirige l’utilisateur vers un site Web d’imposteur pour contourner le MFA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi ne pas utiliser 2fa

Le SMS est depuis longtemps considéré comme un protocole de communication vulnérable par des experts en sécurité, mais en ce qui concerne le 2FA, le plus grand danger est la possibilité d’attaques d’échange de sim. Dans un échange de sim, les méchants trompent les transporteurs cellulaires dans le transfert d’un numéro de téléphone vers une carte SIM qu’ils contrôlent.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent battre 2fa

Certaines plateformes permettent aux utilisateurs de générer des jetons à l’avance, fournissant parfois un document avec un certain nombre de codes qui peuvent être utilisés à l’avenir pour contourner 2FA si le service échoue. Si un attaquant obtient le mot de passe de l’utilisateur et a accès à ce document, il peut contourner 2FA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui est le type d’authentification le plus sûr

Catégories trois types de facteurs d’authentification.Le moins sécurisé: mots de passe.Plus sécurisé: mots de passe ponctuels.Plus sécurisé: biométrie.Le plus sécurisé: touches matérielles.Le plus sécurisé: l’authentification des appareils et les facteurs de confiance.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle méthode d’authentification est la plus sécurisée

1. Méthodes d’authentification biométrique. L’authentification biométrique repose sur les traits biologiques uniques d’un utilisateur afin de vérifier leur identité. Cela fait de la biométrie l’une des méthodes d’authentification les plus sécurisées à ce jour.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la première chose que vous faites lorsque vous êtes piraté

Étape 1: Modifiez vos mots de passe

Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus grand et peuvent accéder via un mot de passe faible. Sur les comptes ou les appareils contenant des informations sensibles, assurez-vous que votre mot de passe est fort, unique – et pas facilement supposable.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelqu’un peut-il pirater mon compte bancaire avec mon numéro de téléphone

Une fois que les pirates ont votre numéro, ils peuvent l’utiliser pour accéder à vos données les plus sensibles et les plus précieuses, telles que vos: comptes de messagerie et listes de contacts. Actifs financiers et comptes bancaires. Adresses actuelles et précédentes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent dépasser la vérification en 2 étapes

Les attaquants avertis peuvent même contourner l’authentification à deux facteurs sans connaître les informations d’identification de la victime. Les attaques de l’homme au milieu (MITM) décrivent le phénomène d’un tiers, également connu comme un homme dans le milieu, interceptant la communication entre deux systèmes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que sont les 4 choses à faire lorsque vous êtes piraté

Que faire si vous avez été piraté vos mots de passe.Geler votre crédit, bloquer les comptes compromis.Activer une forte authentification à deux facteurs.Débrancher les appareils de votre réseau Wi-Fi.Scannez vos appareils pour malware.Verrouiller votre carte SIM.Vérifiez les connexions suspectes.Sécurisez votre réseau Wi-Fi.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Dote-t-il votre téléphone, arrête les pirates

La réponse courte est non, votre téléphone ne peut pas être piraté pendant qu’il est désactivé. Le piratage de téléphone, même à distance, ne fonctionne que si l’appareil ciblé est sur. Cela ne signifie pas que vous êtes personnellement à l’abri des pirates pendant que vos appareils sont éteints.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent dépasser l’authentification 2 facteurs

Les attaquants avertis peuvent même contourner l’authentification à deux facteurs sans connaître les informations d’identification de la victime. Les attaques de l’homme au milieu (MITM) décrivent le phénomène d’un tiers, également connu comme un homme dans le milieu, interceptant la communication entre deux systèmes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Puis-je encore être piraté avec 2FA activé

Si vous vérifiez soigneusement les sites Web et les liens avant de cliquer sur et d’utiliser également le 2FA, les chances d’être piratées deviennent en termes de petite taille. L’essentiel est que 2FA est efficace pour assurer la sécurité de vos comptes. Cependant, essayez d’éviter la méthode SMS moins sécurisée lorsque vous avez l’option.

[/ wpremark]