Resumen:

Ataques de botnet: comprender la amenaza

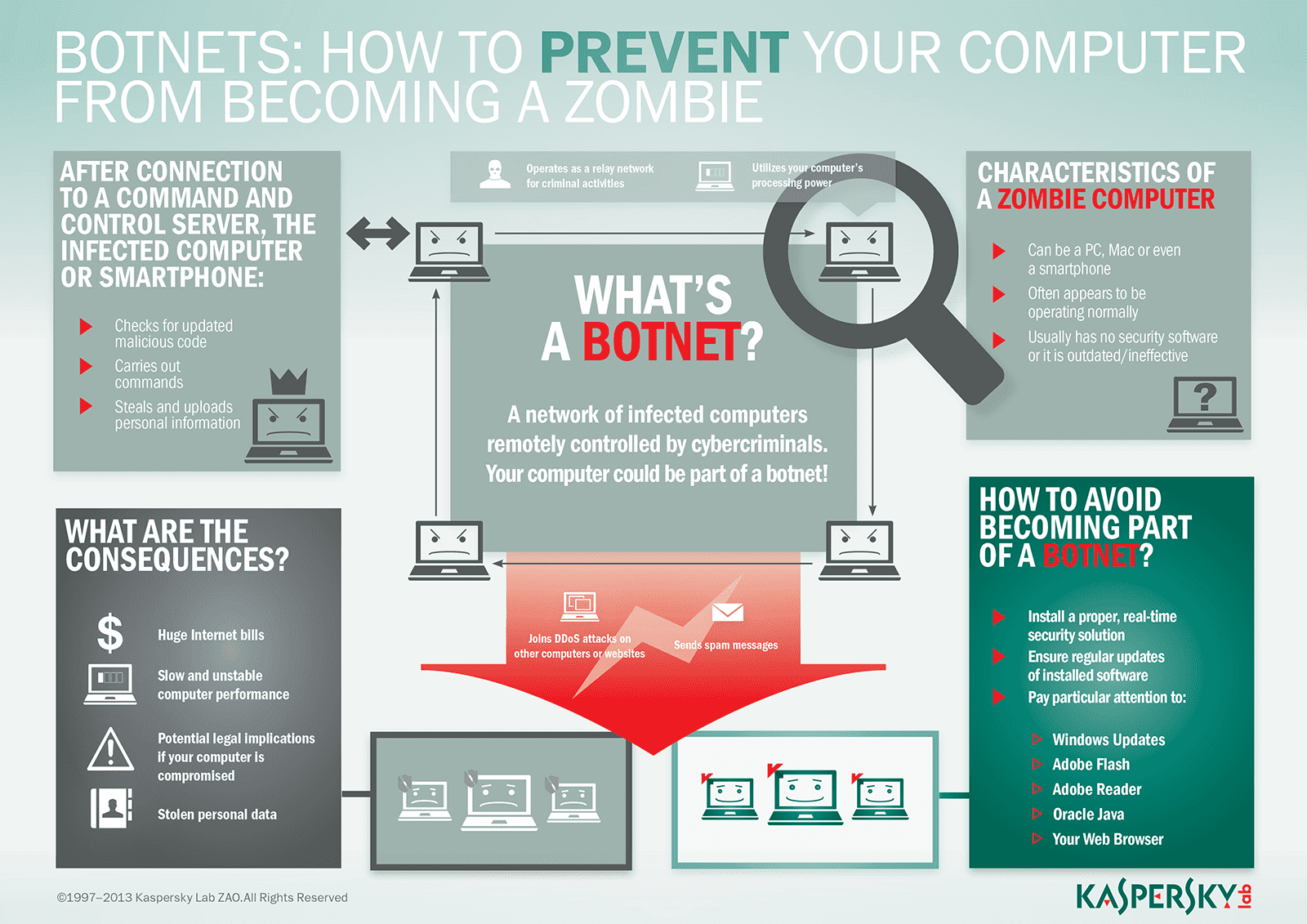

En el mundo de la ciberseguridad, los ataques de botnet representan una amenaza significativa. Una botnet es una colección de computadoras y dispositivos que se han infectado con malware. Estas máquinas infectadas, conocidas como bots, están controladas por un servidor central y pueden usarse para diversas actividades nefastas, como los ataques distribuidos de denegación de servicio (DDoS) y el raspado de datos. Los ataques de la botnet son favorecidos por los cibercriminales debido a su capacidad para escalar y distribuir el ataque, lo que los hace más difíciles de detectar y mitigar.

Estos son los puntos clave sobre los ataques de botnet:

- Un ataque de botnet involucra a un grupo de bots y dispositivos que trabajan juntos para realizar actividades maliciosas.

- Los ataques de botnet se utilizan para delitos cibernéticos a gran escala como ataques DDoS y raspado de datos.

- La diferencia entre botnet y malware es que el malware se refiere al software malicioso, mientras que Botnet es la red de computadoras infectadas.

- Una botnet no es directamente un troyano; Sin embargo, los troyanos se pueden usar para infectar computadoras y agregarlas a una botnet.

- El uso de una botnet no es seguro, ya que está asociado con el delito cibernético y puede causar daños significativos.

- Los bots son aplicaciones de software que realizan tareas automatizadas. Cuando se usan maliciosamente, se conectan a un servidor central y ejecutan comandos.

- Un ejemplo de un virus de Botnet son los ataques de spam a gran escala, como las revisiones fraudulentas en línea.

- El software antivirus puede detectar botnets y otro malware escaneando para archivos sospechosos y cambios inesperados en las configuraciones del sistema.

- Si nota una aplicación que no puede cerrarse o encuentra dificultades para actualizar su sistema operativo, podría indicar la presencia de malware de botnet.

- La protección contra ataques de botnet requiere medidas de seguridad sólidas, incluidas las exploraciones antivirus regulares, la protección del firewall y el mantenimiento actualizado.

Preguntas:

- ¿Qué tipo de ataque es una botnet??

Un ataque de botnet es un esfuerzo coordinado que involucra a un grupo de computadoras y dispositivos infectados que trabajan juntos para llevar a cabo delitos cibernéticos a gran escala, como ataques DDoS y raspado de datos. - ¿Cuál es la diferencia entre botnet y malware??

Mientras que el malware se refiere al software malicioso, una botnet es una red de computadoras infectadas que se han visto comprometidas por malware. - Es una botnet un troyano?

No, una botnet no es un troyano. Sin embargo, los troyanos a menudo se usan para infectar computadoras y agregarlas a una red de botnet. - ¿Es seguro usar una botnet??

No, usar una botnet no es seguro. Las botnets están asociadas con el delito cibernético y pueden causar daños extensos. - ¿Qué tipo de malware es un bot??

Un bot es una aplicación de software que realiza tareas automatizadas. Cuando se usa maliciosamente, toma la forma de malware autopropagación que se conecta a un servidor central. - ¿Puede el software antivirus detectar botnets??

Sí, el software antivirus puede detectar botnets escaneando para archivos sospechosos y configuraciones del sistema de monitoreo para cambios inesperados. - ¿Cuál es un ejemplo de un virus de Botnet??

Un ejemplo típico de un virus basado en botnet son los ataques de spam a gran escala, como publicar revisiones fraudulentas en línea sin usar el producto o servicio. - ¿Cómo puedo saber si mi computadora tiene malware Botnet??

Si nota una aplicación que no puede estar cerrada o experimenta dificultades para actualizar su sistema operativo, podría ser una indicación de malware Botnet que infecta su computadora. - ¿Cómo puedo proteger contra los ataques de botnet??

La protección contra ataques de botnet requiere medidas de seguridad sólidas, como escaneos antivirus regulares, protección del firewall y mantener el software actualizado. - ¿Cuáles son algunas actividades comunes realizadas por botnets??

Las botnets se utilizan para diversas actividades maliciosas, incluidos ataques DDoS, raspado de datos, distribución de spam, robo de credenciales y minería de criptomonedas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de ataque es botnet?

Un ataque de botnet es cualquier ataque que aproveche una botnet, un grupo de bots y dispositivos vinculados para realizar la misma tarea, para la distribución y la escala. Los ataques de botín son utilizados por los cibercriminales para llevar a cabo raspado intenso, DDoS y otros cibercrimen a gran escala.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre botnet y malware?

El malware generalmente se define como un software creado con el fin de interrumpir o dañar un sistema informático y ha existido casi mientras Internet lo ha. Una botnet es una colección de computadoras que se han infectado con malware similar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es una botnet un troyano

Un hacker compra o construye un kit de troyano y/o explotación y lo usa para comenzar a infectar las computadoras de los usuarios, cuya carga útil es una aplicación maliciosa, el bot. El BOT instruye a la PC infectada que se conecte a un comando y control particular (c&C) servidor.

Cacheedsimilar

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es seguro usar botnet?

En general, las botnets son algunos de los tipos de malware más sofisticados que existen. Se usan en muchos de los casos de delitos cibernéticos más grandes en todo el mundo, además de ataques más pequeños. Las botnets más grandes han tenido cientos de miles de bots infectados conectados.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de malware es Bot?

Un bot es una aplicación de software que realiza tareas automatizadas en el comando. Se usan para fines legítimos, como los motores de búsqueda de indexación, pero cuando se usan para fines maliciosos, toman la forma de malware autopropagante que puede conectarse a un servidor central.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de un virus de Botnet?

Ataques de spam a gran escala

Un ejemplo típico de los ataques de spam basados en botnet son las revisiones fraudulentas en línea, donde un estafador se hace cargo de los dispositivos de usuario, y publica revisiones en línea de spam a granel sin usar el servicio o producto.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el antivirus detectar botnet?

El software antivirus puede escanear sin esfuerzo para botnets y otro malware. Algunos software antivirus incluso usan un verificador de botnet especial. Finalmente, Botnets realiza cambios inesperados en los archivos de su sistema. Si detecta dicho cambio en sus archivos o en una corrupción en la configuración de la configuración de su cuenta, puede sospechar una botnet.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si tengo malware Botnet?

Si parece que no puede cerrar, puede ser una botnet en el trabajo. Incapacidad para actualizar su sistema operativo: muchos botnets (y otros tipos de malware) usan el sistema operativo y otras vulnerabilidades de software para infectar dispositivos. Algunos malware de botnet pueden evitar que su sistema operativo se actualice para que pueda permanecer en su sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo elimino el malware Botnet?

Paso 1: asegúrese de que Google Play Protect esté activado. Abra la aplicación Google Play Store .Paso 2: Verifique el dispositivo Android & actualizaciones de seguridad. Obtenga las últimas actualizaciones de Android disponibles para usted.Paso 3: eliminar aplicaciones no confiables.Paso 4: hacer un chequeo de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo obtienen los hackers botnets?

Las botnets se crean infectando sistemas informáticos con software malicioso, que en la mayoría de los casos viene en forma de un virus de los caballos troyanos que un usuario puede descargar inadvertidamente o los piratas informáticos maliciosos que se instalan en un servidor o sitio web ya comprometidos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo difieren los bots de los virus?

Los bots tienen todas las ventajas de los gusanos, pero generalmente son mucho más versátiles en su vector de infección, y a menudo se modifican a las pocas horas de la publicación de una nueva exploit. Se sabe que explotan las puertas abiertas por gusanos y virus, lo que les permite acceder a redes que tienen un buen control perimetral.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 tipos principales de malware?

Como parte del programa de seguridad y protección de datos de una organización, debe tener un plan establecido que, como mínimo, mitiga el riesgo de sistemas y redes que surgen de cuatro tipos comunes de software malicioso: troyanos, spyware, virus y ransomware.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se ponen las botnets en su computadora?

A menudo despliegan botnets a través de un virus de los caballos de troyano. Establecimiento de la conexión: una vez que piratea el dispositivo, según el paso anterior, lo infecta con un malware específico que conecta el dispositivo al servidor Botnet central.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es un spyware?

El software BOT se puede utilizar para fines buenos y malos. Muchos bots proporcionan beneficios legítimos a los usuarios, mientras que muchos bots están diseñados para instalar spyware o robar datos confidenciales. Un buen bot puede responder a sus preguntas rápidamente o mostrarle resultados de búsqueda relevantes, mientras que uno malo podría lanzarle phish.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el riesgo de usar bots?

La actividad de bot malicioso es un riesgo significativo para las empresas, ya que puede dar como resultado un compromiso de la cuenta, robo de datos, spam, mayores costos de infraestructura y soporte, rotación de clientes y servicios en línea degradados. Colectivamente, miles de millones (USD) se pierden anualmente como resultado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 7 tipos de virus informático?

Lista de tipos comunes de malware y su intención maliciosa: los troyanos. Un troyano (o caballo troyano) se disfraza de sí mismo como software legítimo con el propósito de engañarlo para que ejecute software malicioso en su computadora.Spyware.Adware.Raíz.Secuestro de datos.Gusanos.Keyloggers.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 ataques de malware comunes?

¿Cuáles son los tipos más comunes de ataques de malware1) adware?.2) Malware sin archivo.3) Virus.4) gusanos.5) troyanos.6) bots.7) Ransomware.8) Spyware.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Puede los bots rastrearte

Los bots de espionaje son particularmente peligrosos, ya que pueden recopilar datos sobre usted sin su permiso. Asegúrese de instalar software antivirus y mantener su computadora actualizada para protegerse de estos bots dañinos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes ser pirateado por bots?

Los bots de malware y los bots de Internet se pueden programar/piratear para entrar en cuentas de usuario, escanear Internet para obtener información de contacto, enviar spam o realizar otros actos dañinos. Para llevar a cabo estos ataques y disfrazar la fuente del tráfico de ataque, los atacantes pueden distribuir bots malos en una botnet – I.mi., una red de bots.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 peores virus informáticos?

Aquí hay siete de los virus informáticos más desagradables de la historia.Mydoom. Considerado por muchos como el virus informático más peligroso de la historia, el virus MyDoom cuesta alrededor de $ 38 mil millones en daños en 2004.Tan grande. El virus Sobig es un gusano de la computadora.Conflicto.Klez.TE AMO.Quiero llorar.Sasser.Zeus.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 10 mejores virus informáticos?

Para ayudarlo a comprender el impacto del malware, hemos compilado una lista de los 10 malware de computadora más peligroso de todos los tiempos.Toronjil.TE AMO.Código Rojo.Klez.Tan grande.Mydoom.Sasser.Zeus.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mayor amenaza de malware?

La amenaza más grande, dañina y más generalizada que enfrentan las pequeñas empresas son los ataques de phishing. El phishing representa el 90% de todas las infracciones que enfrentan las organizaciones, han crecido un 65% en el último año y representan más de $ 12 mil millones en pérdidas comerciales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debo eliminar los bots?

¿Necesito eliminar los bots de seguidores además de otras desventajas, los bots pueden afectar negativamente la confianza de sus clientes potenciales y proveedores de anuncios?. Si cree que su perfil se ve mal y sospechoso de los bots debido, no dude en comenzar a limpiar la lista de seguidores.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los bots robar tu información?

Automatización de ataques de aplicaciones con bots maliciosos

El malware infecta la aplicación y se roban los datos. Sus atacantes de datos obtienen ganancias de sus datos accediendo a cuentas financieras o vendiéndolos en Darknet.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Son los ataques de bots ilegales

El uso de servicios de arranque y más estrés para llevar a cabo un ataque DDoS se castiga bajo la Ley de Fraude y Abuso de la Computación (18 U.S.C. § 1030), y puede dar lugar a cualquiera o una combinación de las siguientes consecuencias: incautación de computadoras y otros dispositivos electrónicos. Arresto y enjuiciamiento penal.