لا يمكن أن تدافع جدران الحماية من هجمات DDOS ، ليست جدران الحماية مصممة للتعامل مع حجم وتعقيد هجمات DDOS. إنهم يركزون أكثر على تصفية حركة المرور على أساس القواعد والسياسات المحددة مسبقًا. هجمات DDOS تطغى على الشبكة عن طريق إغراقها بحركة المرور من مصادر متعددة ، مما يجعل من الصعب على جدران الحماية التمييز بين حركة المرور المشروعة والضارة. بالإضافة إلى ذلك ، غالبًا ما تستهدف هجمات DDOS تطبيقات أو خدمات محددة ، متجاوزًا جدار الحماية تمامًا.

كيف يمكن حماية الشبكة من هجمات DDOS ، هناك العديد من التدابير التي يمكن تنفيذها لحماية الشبكة من هجمات DDOS. وتشمل هذه:

1. تحليل حركة المرور وتوصيفه: يمكن أن يساعد مراقبة أنماط حركة مرور الشبكة وتحديد السلوك الشاذ في اكتشاف وتخفيف هجمات DDOs.

2. نظام الكشف عن التسلل/نظام الوقاية من التسلل (IDS/IPS): يمكن أن تساعد IDS/IPS في تحديد وحظر هجمات DDOS من خلال تحليل حركة الشبكة في الوقت الفعلي وتطبيق التدابير المضادة المناسبة.

3. موازنة التحميل: يمكن أن يساعد توزيع حركة المرور الواردة عبر خوادم متعددة في تخفيف تأثير هجمات DDOS عن طريق نشر الحمل.

4. شبكة توصيل المحتوى (CDN): يمكن أن يساعد استخدام CDN في توزيع حركة المرور جغرافيا ، مما يقلل من تأثير هجمات DDOS من خلال توزيع الحمل عبر خوادم متعددة.

5. الحد من السعر: يمكن أن يساعد الحد من معدل التنفيذ على موارد الشبكة في تخفيف تأثير هجمات DDOS من خلال تقييد مقدار حركة المرور التي يمكن معالجتها.

6. خدمات التخفيف من DDOS: يمكن أن يساعد إشراك خدمات مزود متخصص في اكتشاف هجمات DDOs وتخفيفها ، حيث أن لديهم البنية التحتية والخبرات للتعامل مع الهجمات على نطاق واسع.

7. تجزئة الشبكة: يمكن تقسيم الشبكة إلى شرائح أصغر ومعزولة أن يحد من نطاق هجوم DDOs ومنعها من التأثير على الشبكة بأكملها.

8. أنظمة التكرار والفشل: تنفيذ أنظمة زائدة وآليات الفشل يمكن أن يضمن أن الشبكة تعمل حتى أثناء هجوم DDOS.

9. المراقبة المستمرة والاستجابة للحوادث: مراقبة حركة مرور الشبكة بشكل مستمر ، يمكن أن تساعد خطة الاستجابة للحوادث المحددة جيدًا في مكانها في تقليل تأثير هجمات DDOS وتسهيل الانتعاش السريع.

10. تحديثات وتصحيحات البرامج العادية: يمكن أن يساعد الحفاظ على تحديث البرامج والأنظمة مع أحدث تصحيحات الأمان في تقليل الضعف في هجمات DDOS عن طريق إصلاح نقاط الضعف المعروفة.

ما هي بعض تقنيات هجوم DDOS الشائعة التي يمكن أن تستخدم هجمات DDOS تقنيات مختلفة للتغلب على موارد الهدف. تشمل بعض التقنيات الشائعة:

1. فيضان UDP: يتم إرسال عدد كبير من حزم بروتوكول بيانات المستخدم (UDP) إلى الهدف ، واستهلاك النطاق الترددي للشبكة وأجهزة الشبكة الساحقة.

2. Syn Vlood: يرسل المهاجمون كمية كبيرة من طلبات اتصال TCP (حزم SYN) إلى الهدف ، مما يؤدي إلى ربط موارد الشبكة في معالجة هذه الطلبات ومنع الاتصالات المشروعة.

3. فيضان ICMP: يرسل المهاجمون عددًا كبيرًا من حزم بروتوكول رسائل التحكم في الإنترنت (ICMP) إلى الهدف ، واستهلاك النطاق الترددي للشبكة وأجهزة الشبكة الساحقة.

4. HTTP Flood: يرسل المهاجمون عددًا كبيرًا من طلبات HTTP إلى خادم الويب الخاص بالهدف ، مما يؤدي إلى استهلاك موارد الخادم وعدم توفره في نهاية المطاف للموقع.

5. تضخيم DNS: يرسل المهاجمون استفسارات صغيرة من DNS لفتح خوادم DNS ، والتي تستجيب مع استجابات DNS أكبر بكثير ، وتغلب على شبكة الهدف.

6. تضخيم NTP: خوادم بروتوكول وقت إساءة استخدام المهاجمين (NTP) لإنشاء حجم كبير من حركة المرور نحو شبكة الهدف.

7. انعكاس SSDP/UPNP: يرسل المهاجمون طلبات اكتشاف الخدمة البسيطة (SSDP) أو طلبات التوصيل والتشغيل العالمي (UPNP) إلى الأجهزة الضعيفة ، والتي تستجيب بعد ذلك بكميات أكبر من البيانات إلى الهدف.

8. Slowloris: يقوم المهاجمون بإنشاء عدد كبير من اتصالات النطاق الترددي المنخفض إلى خادم ويب مستهدف ، وموارد الخادم المرهقة ومنعها من تقديم الطلبات المشروعة.

9. هجمات طبقة التطبيقات: يستهدف المهاجمون نقاط الضعف في تطبيقات أو خدمات محددة ، مثل خوادم الويب أو قواعد البيانات ، مما تسبب في أن يصبحوا غير مستجيبين أو تعطل.

10. هجمات IoT Botnet: المهاجمين يمسسون بأجهزة Internet of Things (IoT) ويستخدمونها لإطلاق هجمات DDOS المنسقة ، والاستفادة من قوة الحوسبة المشتركة للأجهزة المتعددة.

تتطلب كل تقنية هجوم استراتيجيات تخفيف مختلفة ، وعادة ما يتم استخدام مزيج من التدابير الوقائية للدفاع ضد ناقلات الهجوم المختلفة.

يمكن تجاوز جدران الحماية خلال هجمات DDOS يمكن تجاوز جدران الحماية خلال هجمات DDOS. يمكن للمهاجمين استخدام العديد من التقنيات للتحايل. بالإضافة إلى ذلك ، قد تطغى بعض هجمات DDOS على جدار الحماية نفسه ، مما يجعلها غير فعالة في الدفاع ضد الهجوم.

هل يمكن أن يتم تتبع هجوم DDOs إلى مصدره الذي يتتبع هجوم DDOS إلى مصدره يمكن أن يكون تحديًا. غالبًا ما يستخدم المهاجمون تقنيات لإلغاء هويتهم وموقعهم ، مثل استخدام الروبوتات أو خدمات مجهولة الهوية. علاوة على ذلك ، قد تتضمن هجمات DDOS حركة مرور قادمة من مصادر متعددة ، مما يجعل من الصعب تحديد الأصل الدقيق للهجوم. ومع ذلك ، بمساعدة أدوات مراقبة الشبكة وتحليل الطب الشرعي والتعاون مع مقدمي خدمات الإنترنت ، من الممكن تتبع الهجوم إلى حد ما.

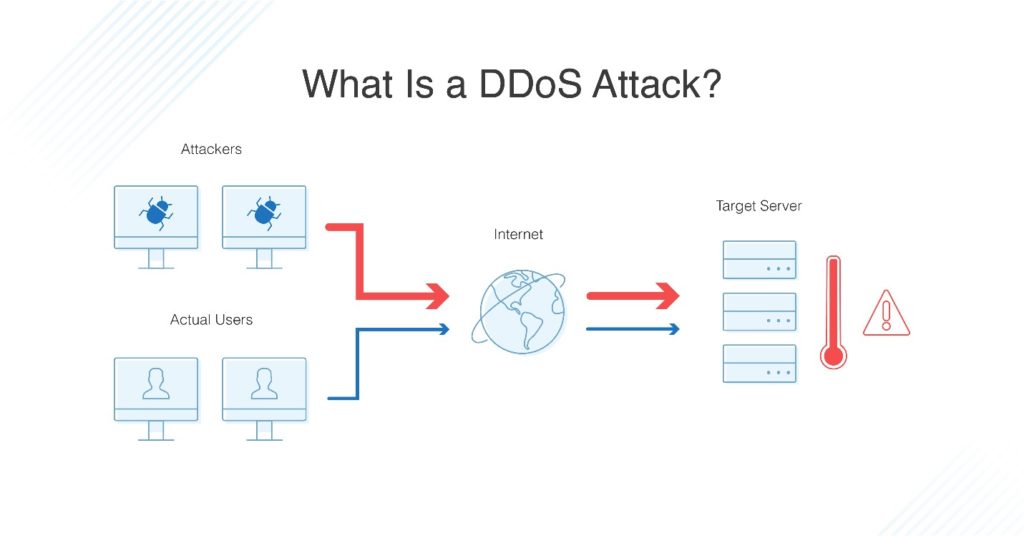

ما هو الفرق بين DOS و DDOs هجوم DOS (رفض الخدمة) هو محاولة خبيثة لتعطيل توافر نظام أو شبكة من خلال غمره مع طوفان من حركة المرور أو الموارد. عادة ما يتضمن مصدرًا واحدًا يمكن أن يكون كمبيوترًا واحدًا أو شبكة من أجهزة الكمبيوتر المعرضة للخطر (Botnet).

من ناحية أخرى ، يتضمن هجوم DDOS (رفض الخدمة الموزع) مصادر متعددة تغمر النظام المستهدف أو الشبكة مع حركة المرور أو الطلبات. هذه المصادر عادة ما تكون أجهزة تعرض للخطر تشكل روبوتًا تحت سيطرة المهاجم. غالبًا ما تكون هجمات DDOS أكثر قوة وأصعب في التخفيف من هجمات DOS بسبب الطبيعة الموزعة للهجوم.

ما هي الدوافع وراء هجمات DDOS يمكن أن تكون هجمات DDOs يمكن تحفيزها بعوامل مختلفة ، بما في ذلك:

1. الابتزاز: يمكن للمهاجمين شن هجمات DDOS كوسيلة لابتزاز الأموال من الشركات أو الأفراد ، أو تهديدًا بتعطيل خدماتهم أو مواقع الويب الخاصة بهم ما لم يتم دفع فدية.

2. الانتقام: يمكن تنفيذ هجمات DDOs للبحث عن فرد أو منظمة ، غالبًا استجابةً لخطأ أو صراع متصور.

3. المنافسة: في بعض الحالات ، يجوز للشركات المتنافسة أو الأفراد شن هجمات DDOS لاكتساب ميزة تنافسية ، من خلال تعطيل خدمات منافسيهم.

4. الاختراق: يمكن أن تكون هجمات DDOS شكلاً من أشكال الاحتجاج أو النشاط ، وتستخدم لجذب الانتباه إلى سبب معين أو التعبير عن المعارضة ضد منظمة أو حكومة.

5. الهاء: يمكن استخدام هجمات DDOS كتكتيك تحويل ، وتحويل انتباه فرق الأمن أو الموارد في حين يتم تنفيذ أنشطة ضارة أخرى ، مثل انتهاكات البيانات ،.

6. الأيديولوجية: بعض هجمات DDOs مدفوعة بالمعتقدات الأيديولوجية أو السياسية ، تهدف إلى تعطيل خدمات المنظمات أو الحكومات التي يرى المهاجمون خصومها.

7. الاختبار: يمكن أيضًا تنفيذ هجمات DDOS لأغراض الاختبار ، لتقييم مرونة وفعالية دفاعات المنظمة ضد هذه الهجمات.

يمكن أن تختلف الدوافع الكامنة وراء هجمات DDOS اعتمادًا كبيرًا على أهداف المهاجم ، ويمكن لفهم الدوافع أن يساعد المنظمات بشكل أفضل على التحضير والدفاع ضد هذه الهجمات.

كيف يمكن للأفراد حماية أنفسهم من هجمات DDOS بينما قد لا يكون الأفراد الأهداف الأساسية لهجمات DDOS ، لا يزال بإمكانهم اتخاذ خطوات لحماية أنفسهم ، مثل:

1. باستخدام مجموعة أمان عبر الإنترنت ذات سمعة طيبة: يمكن أن يساعد تثبيت برامج أمان الإنترنت وحفظه في الحماية من أنواع مختلفة من التهديدات الإلكترونية ، بما في ذلك هجمات DDOS.

2. تحديث البرامج والأجهزة بانتظام: يمكن أن يساعد الحفاظ على البرامج والبرامج الثابتة والأجهزة (مثل أجهزة التوجيه) مع أحدث تصحيحات الأمان في تقليل نقاط الضعف التي قد يتم استغلالها في هجمات DDOS.

3. تمكين جدران الحماية وميزات أمان الشبكة: يمكن لتفعيل جدران الحماية وميزات أمان الشبكة الأخرى التي توفرها أجهزة التوجيه أو برامج أمان الإنترنت إضافة طبقة إضافية من الدفاع ضد هجمات DDOS.

4. تجنب الروابط والتنزيلات المشبوهة: أن تكون حذرًا بشأن النقر على روابط غير معروفة أو تنزيل الملفات من مصادر غير جديرة بالثقة يمكن أن تساعد في منع التهابات البرامج الضارة التي يمكن أن تسهم في هجمات DDOS.

5. باستخدام كلمات مرور قوية وفريدة من نوعها: يمكن أن يساعد استخدام كلمات مرور قوية وفريدة من نوعها للحسابات عبر الإنترنت في منع الوصول غير المصرح به وتقليل مخاطر المهاجمين باستخدام بيانات الاعتماد المعرضة للخطر في هجمات DDOS.

6. أن تكون متيقظًا بشأن هجمات التصيد: البقاء في حالة تأهب لمحاولات التصيد وتجنب مشاركة المعلومات الشخصية أو بيانات اعتماد تسجيل الدخول مع طلبات مشبوهة أو غير مرغوب فيها يمكن أن تساعد في منع تنازلات الحساب التي قد تؤدي إلى هجمات DDOS.

على الرغم من أن الأفراد قد لا يكون لديهم نفس الموارد مثل المنظمات للدفاع ضد هجمات DDOS ، إلا أن هذه التدابير يمكن أن توفر مستوى أساسيًا من الحماية وتقليل خطر الوقوع ضحية لمثل هذه الهجمات.

كيف يمكن للمنظمات الاستعداد لمؤسسات DDOS المحتملة ، يمكن للمؤسسات اتخاذ عدة خطوات للتحضير لهجمات DDOS المحتملة ، بما في ذلك:

1. إجراء تقييم للمخاطر: تقييم البنية التحتية للشبكات والشبكات والأنظمة الخاصة بالمؤسسة لتحديد نقاط الضعف ونقاط الدخول المحتملة لهجمات DDOS.

2. تطوير خطة استجابة للحوادث: إنشاء خطة شاملة تحدد الخطوات التي يتعين اتخاذها في حالة هجوم DDOs ، بما في ذلك بروتوكولات الاتصالات والأدوار والمسؤوليات واستراتيجيات التخفيف التقني.

3. تنفيذ حلول التخفيف من DDOS: يمكن أن يساعد نشر حلول تخفيف DDOs المخصصة ، مثل أجهزة الأجهزة أو الخدمات المستندة إلى مجموعة النظراء ، في اكتشاف وتخفيف الهجمات في الوقت الفعلي.

4. اختبار الشبكات والأنظمة: اختبار شبكات وأنظمة المؤسسة بانتظام من أجل نقاط الضعف وضمان عمل جميع التدابير الأمنية على النحو المقصود.

5. الانخراط مع مزودي التخفيف من DDOS: يمكن أن يؤدي إقامة علاقات مع مقدمي التخفيف من DDOS إلى مساعدة المؤسسات على تنشيط الخدمات المتخصصة بسرعة في حالة حدوث هجوم ، وضمان الاستجابة والتخفيف في الوقت المناسب.

6. ضمان التكرار وقابلية التوسع: يمكن لبناء التكرار وقابلية التوسع في البنية التحتية للشبكات والشبكات للمؤسسة أن تساعد.

7. تعليم الموظفين: إن توفير التدريب والتعليم المستمر للموظفين حول هجمات DDOs ، وتأثيرهم ، وخطوات اتخاذها في حالة حدوث هجوم يمكن أن يساعد في خلق ثقافة الأمن والتأهب.

8. مراقبة حركة مرور الشبكة وسلوكها: يمكن أن يساعد تنفيذ أدوات وحلول مراقبة الشبكة في اكتشاف العلامات المبكرة لهجوم DDOS ، مما يسمح باستجابة وتخفيف أسرع.

من خلال اتخاذ هذه التدابير الاستباقية ، يمكن للمنظمات تعزيز دفاعاتها ضد هجمات DDOS وتقليل التأثير على شبكاتها وأنظمتها وعملياتها.

هل يمكن أن تسبب هجمات DDOs أضرارًا دائمة في معظم الحالات ، لا تسبب هجمات DDOs أضرارًا دائمة للبنية التحتية أو أنظمة الهدف. بمجرد أن تتراجع الهجوم واستعادة حركة المرور العادية ، تستأنف الأنظمة عمومًا أدائها الطبيعي. ومع ذلك ، يمكن أن يكون هناك أضرار غير مباشرة ناتجة عن هجمات DDOS ، مثل الأضرار السمعة ، وفقدان الأعمال ، أو تعطيل الخدمات الحرجة. من المهم للمؤسسات أن يكون لها تدابير تخفيف مناسبة لتقليل التأثير والتعافي بسرعة من هذه الهجمات.

32 “الارتفاع =” 32 “] هل يمكن لـ Windows Firewall Block Attack DDOS

تعتبر هجمات Block DDOS مستحيلة عبر جدار حماية Windows وأيضًا جدران الحماية للأجهزة. لا يمكنك حقًا منع هجمات DDOS فقط مع جدار الحماية الخاص بك. إنها بداية ، وخاصة جدران الحماية التي تمنع الروبوتات. ولكن إذا كان هجوم DDOS مستهدفًا بك ، في مرحلة ما سيفشل جدار الحماية الخاص بك.

32 “الارتفاع =” 32 “] كيف يمكن إيقاف هجمات DDOS

REROUTE حركة المرور عبر جدران الحماية أو إضافة جدران حماية الجهاز لمنع الهجمات. قم بتطبيق حدود أسعار أقوى على جدران الحماية والخوادم والموارد الأخرى التي تحمي وخدمة جهاز التوجيه أو الخادم. إضافة أو تعزيز منتجات أمان الشبكة ، وأنظمة الكشف عن التسلل الشبكة (IDS) ، وأنظمة الوقاية من التسلل (IPS).

32 “الارتفاع =” 32 “] كيف يكتشف جدار الحماية هجوم DDOs

يمكن أن تساعد ماسحات الويب الماسحة على الويب ، وجدار الحماية على تطبيق الويب (WAF) ، وأدوات اكتشاف هجوم DDOS الشاذة. تراقب ماسحات الويب الخاصة بتطبيقات الويب بانتظام ، خاصة بعد الهجوم ، بينما تقوم WAF بتصفية حركة المرور باستخدام خوارزميات التعلم الآلي.

32 “الارتفاع =” 32 “] يمكن أن يمنع جدار الحماية الهادئ DDOs

يمكن لـ AED إيقاف جميع أنواع هجمات DDOS-وخاصة هجمات استنفاد الدولة التي تهدد توافر جدار الحماية والأجهزة الأخرى التي تقف وراءها.

32 “الارتفاع =” 32 “] لماذا لا يستطيع جدار الحماية التوقف عن هجوم DDOS

لا يمكن أن تميز جدران الحماية و IPS بين المستخدمين الخبيثين والشرعيين. بعض ناقلات هجوم DDOs مثل فيضانات HTTP/HTTPS ، تتكون من ملايين الجلسات الشرعية. كل جلسة من تلقاء نفسها شرعية ولا يمكن تمييزها كتهديد من قبل جدران الحماية و IPS.

32 “الارتفاع =” 32 “] ما هي الهجمات التي لا يمكن الدفاع عنها بواسطة جدران الحماية

الهندسة الاجتماعية هي نوع من التهديد السيبراني الذي لا يمكن لجدران الحماية منعه. تشمل هجمات الهندسة الاجتماعية مجموعة واسعة من الهجمات التي تنطوي على التفاعل البشري الذي يتجول في جدران الحماية. هدف الهندسة الاجتماعية هو خداع المستخدمين النهائيين في صنع خطأ في الأمن ، مثل التخلي عن بيانات اعتماد تسجيل الدخول.

32 “الارتفاع =” 32 “] هل يمكن أن تكون DDOs دائمة

تحدث هجمات DOS من رفض الخدمة العابرة عندما يختار مرتكب مرتكب ضار منع المستخدمين العاديين من الاتصال بجهاز أو شبكة لغرضه المقصود. قد يكون التأثير مؤقتًا ، أو غير محدد اعتمادًا على ما يريدون العودة لجهدهم.

32 “الارتفاع =” 32 “] لماذا يصعب إيقاف ddos

أثناء هجوم DDOS ، يمكن أن يكون ذلك الآلاف من IPs المتغير باستمرار وملايين من حزم البيانات لتتبع جداول الحالة. موارد الذاكرة والمعالجة المطلوبة للقيام بذلك بسرعة لكل حزمة هائلة ، ومعظم جدران الحماية لا يمكنها ببساطة التعامل مع الحمل.

32 “الارتفاع =” 32 “] ما هي الهجمات التي يتوقف جدار الحماية

تحمي جدران الحماية شبكتك من الوصول غير المصرح به من قبل المتسللين الذين يستخدمون مجموعة متنوعة من الأدوات للحصول على دخول مثل الفيروسات ، والخلف ، وهجمات رفض الخدمة (DOS) ، وحدات الماكرو ، والتسجيلات البعيدة ، ورسائل البريد الإلكتروني المخادعة ، والهندسة الاجتماعية ، والبريد العشوائي.

32 “الارتفاع =” 32 “] ما هي الهجمات التي تمنعها جدران الحماية

يحمي جدار الحماية جهاز الكمبيوتر الخاص بك ضد البيانات الضارة عن طريق تصفيةها خارج النظام. إنه يحمي من الخلفية الخلفية ، وهجمات إنكار الخدمة ، وحدات الماكرو ، والتسجيلات البعيدة ، والبريد العشوائي ، والفيروسات.

32 “الارتفاع =” 32 “] ماذا لا تحمي جدران الحماية من

جدران الحماية لا تضمن عدم الهجوم على جهاز الكمبيوتر الخاص بك. تساعد جدران الحماية في المقام الأول على الحماية من حركة المرور الخبيثة ، وليس ضد البرامج الضارة (أنا.ه., البرامج الضارة) ، ولا يجوز لك حمايتك إذا قمت بتثبيت أو تشغيل البرامج الضارة بطريق الخطأ على جهاز الكمبيوتر الخاص بك.

32 “الارتفاع =” 32 “] هل جدار حماية أفضل من مكافحة ddos

هل يحمي جدار الحماية من هجمات DDOS غالبًا ما يربط المستخدمون مفهوم “جدار الحماية” بحماية شاملة. ومع ذلك ، فإن وجود جدار حماية لا يضمن حقًا الحماية ضد DDOs ، لأنه بالإضافة إلى سياسة معالجة حركة المرور ، هناك حاجة إلى إعدادات متخصصة وطبقات متعددة من المرشحات.

32 “الارتفاع =” 32 “] يمكن للمتسللين الحصول على جدران الحماية

قد يكون جدار الحماية آمنًا ، ولكن إذا كان يحمي التطبيق أو نظام التشغيل مع نقاط الضعف ، فيمكن للمتسللين تجاوزه بسهولة. هناك أمثلة لا حصر لها من نقاط الضعف في البرامج التي يمكن للمتسللين استغلالها لتجاوز جدار الحماية.

32 “الارتفاع =” 32 “] هل سيتوقف جدار الحماية من المتسللين

جدار الحماية هو ميزة أمان حاسمة تساعد على حماية الكمبيوتر أو الشبكة من تهديدات خارجية مثل المتسللين والبرامج الضارة. ومع ذلك ، على الرغم من فعاليتها ، هناك عدة طرق يمكن من خلالها انتهاك جدار الحماية وترك نظامك عرضة للهجمات.

32 “الارتفاع =” 32 “] هل يمكنك الذهاب إلى السجن إذا كنت ddos شخص ما

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] كم من الوقت يستمر DDOs عادة

اعتمادًا على شدة الهجوم ، يمكن أن تستمر هجمات DDOS حتى يوم أو أكثر. ولكن مع التخطيط القوي والشركاء الأمنيين الجيدين ، يمكنك عادة إدارة الهجمات الصغيرة إلى المتوسطة في غضون ساعات أو دقائق.

32 “الارتفاع =” 32 “] هل يمكن لجدار الحماية إيقاف المتسلل

جدار الحماية هو ميزة أمان حاسمة تساعد على حماية الكمبيوتر أو الشبكة من تهديدات خارجية مثل المتسللين والبرامج الضارة. ومع ذلك ، على الرغم من فعاليتها ، هناك عدة طرق يمكن من خلالها انتهاك جدار الحماية وترك نظامك عرضة للهجمات.

32 “الارتفاع =” 32 “] ما هي المزايا الثلاثة الرئيسية لاستخدام جدران الحماية

تعد جدران الحماية بمثابة خط الدفاع الأول للتهديدات الخارجية والبرامج الضارة والمتسللين الذين يحاولون الوصول إلى بياناتك وأنظمتك.يراقب حركة الشبكة. تبدأ جميع فوائد أمان جدار الحماية بالقدرة على مراقبة حركة مرور الشبكة.توقف هجمات الفيروس.يمنع القرصنة.توقف برامج التجسس.يعزز الخصوصية.

32 “الارتفاع =” 32 “] هل جدران الحماية توقف المتسللين

جدار الحماية هو ميزة أمان حاسمة تساعد على حماية الكمبيوتر أو الشبكة من تهديدات خارجية مثل المتسللين والبرامج الضارة. ومع ذلك ، على الرغم من فعاليتها ، هناك عدة طرق يمكن من خلالها انتهاك جدار الحماية وترك نظامك عرضة للهجمات.

32 “الارتفاع =” 32 “] ما لا يمكن أن تفعل جدران الحماية

المستخدمون الذين لا يمرون بجدار الحماية: لا يمكن لجدار الحماية سوى تقييد الاتصالات التي تمر بها. لا يمكن أن يحميك من الأشخاص الذين يمكنهم التجول في جدار الحماية ، على سبيل المثال ، من خلال خادم الاتصال الهاتفي خلف جدار الحماية. كما أنه لا يمكن أن يمنع متسلل داخلي من اختراق نظام داخلي.

32 “الارتفاع =” 32 “] كم من الوقت يستمر DDOs

يمكن أن يختلف هذا النوع من الهجوم المتقطع في الطول ، من الإجراءات قصيرة الأجل التي تستمر لبضع دقائق إلى ضربات أطول تتجاوز ساعة. وفقًا لتقرير DDOS Threat Landscape 2021 من شركة Telia Telia Telia السويدية ، فإن الهجمات الموثقة في المتوسط لمدة 10 دقائق.

32 “الارتفاع =” 32 “] ما هي عقوبة DDOs في الولايات المتحدة الأمريكية

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] هل يمكنك الذهاب إلى السجن للحصول على DDOS

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] ما هي ضعف جدار الحماية

نقاط ضعف جدار الحماية: عدم القدرة على صرف الهجمات من داخل النظام التي يهدف إلى الحماية. قد يتخذ ذلك شكل أشخاص يمنحون الوصول غير المصرح به إلى مستخدمين آخرين داخل الشبكة أو الاعتداءات على الهندسة الاجتماعية أو حتى مستخدم معتمد على استخدام الشبكة.

32 “الارتفاع =” 32 “] هل DDOS جريمة خطيرة

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.