Δεν είναι δυνατή η υπεράσπιση του Firewalls κατά των επιθέσεων DDoS. Είναι περισσότερο επικεντρωμένοι στο φιλτράρισμα της κυκλοφορίας με βάση τους προκαθορισμένους κανόνες και πολιτικές. Οι επιθέσεις DDOS κατακλύζουν το δίκτυο πλημμυρίζοντας το με κυκλοφορία από πολλαπλές πηγές, καθιστώντας δύσκολο για τα τείχη προστασίας να διακρίνουν τη νόμιμη και κακόβουλη κίνηση. Επιπλέον, οι επιθέσεις DDoS συχνά στοχεύουν συγκεκριμένες εφαρμογές ή υπηρεσίες, παρακάμπτοντας εντελώς το τείχος προστασίας.

Πώς μπορεί να προστατευθεί ένα δίκτυο από επιθέσεις DDoS Υπάρχουν πολλά μέτρα που μπορούν να εφαρμοστούν για την προστασία ενός δικτύου από επιθέσεις DDoS. Αυτά περιλαμβάνουν:

1. Ανάλυση και προφίλ της κυκλοφορίας: Παρακολούθηση των προτύπων κυκλοφορίας δικτύου και η αναγνώριση της ανώμαλης συμπεριφοράς μπορεί να βοηθήσει στην ανίχνευση και τον μετριασμό των επιθέσεων DDoS.

2. Σύστημα ανίχνευσης εισβολής/Πρόληψης εισβολών (IDS/IPS): Τα IDS/IPs μπορούν να βοηθήσουν στον εντοπισμό και να αποκλείσουν τις επιθέσεις DDOS με ανάλυση της κυκλοφορίας δικτύου σε πραγματικό χρόνο και εφαρμόζοντας κατάλληλα αντίμετρα.

3. Εξισορρόπηση φορτίου: Η διανομή εισερχόμενης κυκλοφορίας σε πολλούς διακομιστές μπορεί να βοηθήσει στην άμβλυνση του αντίκτυπου των επιθέσεων DDoS με τη διάδοση του φορτίου.

4. Δίκτυο παράδοσης περιεχομένου (CDN): Η χρήση ενός CDN μπορεί να βοηθήσει στη διανομή της κυκλοφορίας γεωγραφικά, μειώνοντας την επίδραση των επιθέσεων DDoS διανέμοντας το φορτίο σε πολλούς διακομιστές.

5. Περιορισμός επιτοκίων: Ο περιορισμός του επιτοκίου εφαρμογής στους πόρους του δικτύου μπορεί να βοηθήσει στην άμβλυνση του αντίκτυπου των επιθέσεων DDoS περιορίζοντας το ποσό της κυκλοφορίας που μπορεί να υποβληθεί σε επεξεργασία.

6. Υπηρεσίες μετριασμού DDoS: Η εμπλοκή των υπηρεσιών ενός εξειδικευμένου παρόχου μπορεί να βοηθήσει στην ανίχνευση και την άμβλυνση των επιθέσεων DDoS, καθώς έχουν την υποδομή και την τεχνογνωσία για να χειριστούν επιθέσεις μεγάλης κλίμακας.

7. Τμηματοποίηση δικτύου: Η διαίρεση του δικτύου σε μικρότερα, απομονωμένα τμήματα μπορεί να περιορίσει το πεδίο εφαρμογής μιας επίθεσης DDoS και να αποτρέψει την επίδραση ολόκληρου του δικτύου.

8. Συστήματα πλεονασμού και αποτυχίας: Η εφαρμογή περιττών συστημάτων και μηχανισμών αποτυχίας μπορούν να διασφαλίσουν ότι το δίκτυο παραμένει λειτουργικό ακόμη και κατά τη διάρκεια επίθεσης DDoS.

9. Συνεχής παρακολούθηση και απόκριση περιστατικών: Η παρακολούθηση της κυκλοφορίας του δικτύου συνεχώς και η ύπαρξη ενός σαφώς καθορισμένου σχεδίου αντιμετώπισης περιστατικών μπορεί να βοηθήσει στην ελαχιστοποίηση του αντίκτυπου των επιθέσεων DDOS και στη διευκόλυνση της ταχείας ανάκαμψης.

10. Τακτικές ενημερώσεις και ενημερώσεις λογισμικού: Η διατήρηση του λογισμικού και των συστημάτων ενημερωμένων με τα τελευταία patches ασφαλείας μπορεί να συμβάλει στη μείωση της ευπάθειας στις επιθέσεις DDOS με τον καθορισμό γνωστών τρωτών σημείων.

Ποιες είναι μερικές κοινές τεχνικές επίθεσης DDoS. Ορισμένες κοινές τεχνικές περιλαμβάνουν:

1. Flood UDP: Ένας μεγάλος αριθμός πακέτων πρωτοκόλλου Datagram (UDP) αποστέλλονται στον στόχο, καταναλώνουν εύρος ζώνης δικτύου και συντριπτικές συσκευές δικτύου.

2. Syn Flood: Οι επιτιθέμενοι στέλνουν μεγάλο όγκο αιτήσεων σύνδεσης TCP (Syn Packets) στο στόχο, προκαλώντας τη σύνδεση των πόρων του δικτύου κατά την επεξεργασία αυτών των αιτημάτων και την πρόληψη νόμιμων συνδέσεων.

3. Πλημμύρες ICMP: Οι επιτιθέμενοι στέλνουν μεγάλο αριθμό πακέτων πρωτοκόλλου μηνυμάτων ελέγχου Internet (ICMP) στο στόχο, καταναλώνοντας εύρος ζώνης δικτύου και συντριπτικές συσκευές δικτύου.

4. HTTP Flood: Οι επιτιθέμενοι στέλνουν μεγάλο αριθμό αιτήσεων HTTP στον διακομιστή ιστού του στόχου, οδηγώντας στην κατανάλωση πόρων διακομιστή και ενδεχόμενη μη διαθεσιμότητα του ιστότοπου.

5. Ενίσχυση DNS: Οι επιτιθέμενοι στέλνουν μικρά ερωτήματα DNS για να ανοίξουν διακομιστές DNS, οι οποίοι ανταποκρίνονται με πολύ μεγαλύτερες απαντήσεις DNS, συντρίβοντας το δίκτυο του στόχου.

6. Ενίσχυση NTP: Διακομιστές πρωτοκόλλου Time Time (NTP) για την κατάχρηση του δικτύου (NTP).

7. SSDP/UPNP Προβληματισμός: Οι επιτιθέμενοι στέλνουν απλό πρωτόκολλο ανακάλυψης υπηρεσιών (SSDP) ή καθολικά αιτήματα Plug and Play (UPNP) σε ευάλωτες συσκευές, οι οποίες στη συνέχεια ανταποκρίνονται με μεγαλύτερα ποσά δεδομένων στον στόχο.

8. Slowloris: Οι επιτιθέμενοι δημιουργούν μεγάλο αριθμό συνδέσεων χαμηλού εύρους ζώνης σε έναν διακομιστή ιστού-στόχου, εξαντλητικούς πόρους διακομιστή και εμποδίζοντας την εξυπηρέτηση των νόμιμων αιτημάτων.

9. Επιθέσεις στρώματος εφαρμογών: Οι επιτιθέμενοι στοχεύουν τα τρωτά σημεία σε συγκεκριμένες εφαρμογές ή υπηρεσίες, όπως διακομιστές ιστού ή βάσεις δεδομένων, προκαλώντας τους να μην ανταποκρίνονται ή να συντριβή.

10. IoT BotNet Attacks: Οι επιτιθέμενοι συμβιβασμούς των συσκευών Διαδικτύου (IoT) και χρησιμοποιούν τις για να ξεκινήσουν συντονισμένες επιθέσεις DDOS, αξιοποιώντας τη συνδυασμένη υπολογιστική ισχύ πολλαπλών συσκευών.

Κάθε τεχνική επίθεσης απαιτεί διαφορετικές στρατηγικές μετριασμού και συνήθως χρησιμοποιείται ένας συνδυασμός προληπτικών μέτρων για την υπεράσπιση των διαφόρων φορέων επίθεσης.

Μπορούν να παραβιάζονται τα τείχη προστασίας κατά τη διάρκεια των τείχους προστασίας από επιθέσεις DDoS μπορούν να παρακάμψουν τις επιθέσεις DDoS. Οι επιτιθέμενοι μπορούν να χρησιμοποιήσουν διάφορες τεχνικές για να παρακάμψουν τα τείχη προστασίας, όπως η χρήση της απομάκρυνσης IP για να αποκρύψουν την πηγή της επίθεσης ή στη στόχευση συγκεκριμένων τρωτών σημείων εφαρμογών που το τείχος προστασίας μπορεί να μην είναι σε θέση να ανιχνεύσει. Επιπλέον, ορισμένες επιθέσεις DDoS ενδέχεται να κατακλύσουν το ίδιο το τείχος προστασίας, καθιστώντας το αναποτελεσματικό στην υπεράσπιση της επίθεσης.

Μπορεί μια επίθεση DDoS να ανιχνευθεί πίσω στην πηγή του εντοπίζοντας μια επίθεση DDOS πίσω στην πηγή του μπορεί να είναι προκλητική. Οι επιτιθέμενοι χρησιμοποιούν συχνά τεχνικές για να παραβιάσουν την ταυτότητα και την τοποθεσία τους, όπως η χρήση botnets ή ανώνυμων υπηρεσιών. Επιπλέον, οι επιθέσεις DDOS ενδέχεται να περιλαμβάνουν κυκλοφορία που προέρχεται από πολλαπλές πηγές, καθιστώντας δύσκολη την επίτευξη της ακριβούς προέλευσης της επίθεσης. Ωστόσο, με τη βοήθεια εργαλείων παρακολούθησης δικτύου, εγκληματολογικής ανάλυσης και συνεργασίας με τους παρόχους υπηρεσιών Διαδικτύου, είναι δυνατόν να εντοπιστεί η επίθεση σε κάποιο βαθμό.

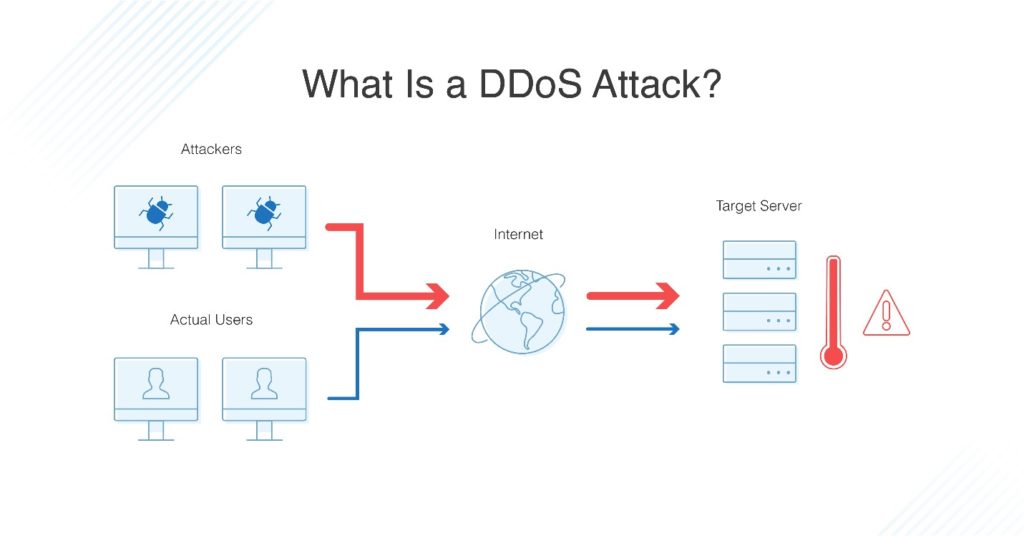

Ποια είναι η διαφορά μεταξύ ενός DOS και μιας επίθεσης DDOS Μια επίθεση DOS (Denial of Service) είναι μια κακόβουλη προσπάθεια να διαταραχθεί η διαθεσιμότητα ενός συστήματος ή ενός δικτύου, συντρίβοντας το με μια πλημμύρα κυκλοφορίας ή αιτήσεων πόρων. Συνήθως περιλαμβάνει μία μόνο πηγή που μπορεί να είναι είτε ένας υπολογιστής είτε ένα δίκτυο συμβιβασμένων υπολογιστών (botnet).

Από την άλλη πλευρά, μια επίθεση DDOS (κατανεμημένη άρνηση υπηρεσίας) περιλαμβάνει πολλαπλές πηγές που πλημμυρίζουν το σύστημα προορισμού ή το δίκτυο με κυκλοφορία ή αιτήματα. Αυτές οι πηγές είναι συνήθως συμβιβασμένες συσκευές που σχηματίζουν ένα botnet υπό τον έλεγχο του εισβολέα. Οι επιθέσεις DDOS είναι συχνά πιο ισχυρές και πιο δύσκολο να μετριαστούν από τις επιθέσεις DOS λόγω της κατανεμημένης φύσης της επίθεσης.

Ποια είναι τα κίνητρα πίσω από τις επιθέσεις DDoS DDoS μπορούν να παρακινηθούν από διάφορους παράγοντες, όπως:

1. Εκβιασμός: Οι επιτιθέμενοι μπορούν να ξεκινήσουν τις επιθέσεις DDOS ως μέσο για την εκτόξευση χρημάτων από επιχειρήσεις ή άτομα, απειλώντας να διαταράξουν τις υπηρεσίες ή τους ιστοτόπους τους, εκτός εάν πληρώνεται λύτρα.

2. Εκδίκηση: Οι επιθέσεις DDOS μπορούν να πραγματοποιηθούν για να αναζητήσουν εκδίκηση εναντίον ενός ατόμου ή ενός οργανισμού, συχνά σε απάντηση σε μια αντιληπτή αδικία ή συγκρούσεις.

3. Ανταγωνισμός: Σε ορισμένες περιπτώσεις, οι ανταγωνιστικές εταιρείες ή τα άτομα μπορούν να ξεκινήσουν επιθέσεις DDOS για να αποκτήσουν ανταγωνιστικό πλεονέκτημα, διαταράσσοντας τις υπηρεσίες των ανταγωνιστών τους.

4. Hacktivism: Οι επιθέσεις DDOS μπορεί να είναι μια μορφή διαμαρτυρίας ή ακτιβισμού, που χρησιμοποιείται για να επιστήσει την προσοχή σε μια συγκεκριμένη αιτία ή να εκφράσει τη διαφωνία εναντίον ενός οργανισμού ή της κυβέρνησης.

5. Αποσπάσματα: Οι επιθέσεις DDOS μπορούν να χρησιμοποιηθούν ως μια τακτική εκτροπής, εκτρέφοντας την προσοχή των ομάδων ασφαλείας ή των πόρων, ενώ άλλες κακόβουλες δραστηριότητες, όπως παραβιάσεις δεδομένων, πραγματοποιούνται.

6. Ιδεολογία: Ορισμένες επιθέσεις DDOS υποκινούνται από ιδεολογικές ή πολιτικές πεποιθήσεις, με στόχο να διαταράξουν τις υπηρεσίες οργανισμών ή κυβερνήσεων που οι επιτιθέμενοι αντιλαμβάνονται ως αντίπαλοι.

7. Δοκιμές: Οι επιθέσεις DDOS μπορούν επίσης να πραγματοποιηθούν για σκοπούς δοκιμής, για να εκτιμηθεί η ανθεκτικότητα και η αποτελεσματικότητα της άμυνας ενός οργανισμού έναντι τέτοιων επιθέσεων.

Τα κίνητρα πίσω από τις επιθέσεις DDoS μπορούν να διαφέρουν σε μεγάλο βαθμό ανάλογα με τους στόχους του εισβολέα και η κατανόηση των κινήτρων μπορεί να βοηθήσει τους οργανισμούς να προετοιμάσουν καλύτερα και να υπερασπιστούν τις επιθέσεις αυτές.

Πώς μπορούν τα άτομα να προστατευθούν από επιθέσεις DDo, ενώ τα άτομα μπορεί να μην είναι οι πρωταρχικοί στόχοι των επιθέσεων DDoS, μπορούν ακόμα να λάβουν μέτρα για να προστατευθούν, όπως:

1. Χρησιμοποιώντας μια αξιόπιστη σουίτα ασφαλείας στο Διαδίκτυο: η εγκατάσταση και η διατήρηση του λογισμικού ασφαλείας στο διαδίκτυο, μπορεί να βοηθήσει στην προστασία από διάφορους τύπους απειλών στον κυβερνοχώρο, συμπεριλαμβανομένων των επιθέσεων DDOS.

2. Ενημέρωση του λογισμικού και των συσκευών: Διατήρηση λογισμικού, υλικολογισμικού και συσκευών (όπως δρομολογητές) ενημερωμένες με τις τελευταίες ενημερώσεις ασφαλείας μπορούν να βοηθήσουν στην ελαχιστοποίηση των τρωτών σημείων που μπορούν να εκμεταλλευτούν σε επιθέσεις DDOS.

3. Ενεργοποίηση τείχους προστασίας και λειτουργίες ασφαλείας δικτύου: Ενεργοποίηση τείχους προστασίας και άλλες λειτουργίες ασφάλειας δικτύου που παρέχονται από δρομολογητές ή λογισμικό ασφαλείας στο Διαδίκτυο μπορούν να προσθέσουν ένα επιπλέον επίπεδο άμυνας έναντι επιθέσεων DDOS.

4. Αποφυγή ύποπτων συνδέσμων και λήψεων: Να είστε προσεκτικοί σχετικά με το κλικ σε άγνωστους συνδέσμους ή τη λήψη αρχείων από αναξιόπιστες πηγές μπορεί να βοηθήσει στην πρόληψη λοιμώξεων κακόβουλου λογισμικού που μπορούν να συμβάλουν στις επιθέσεις DDOS.

5. Χρησιμοποιώντας ισχυρούς και μοναδικούς κωδικούς πρόσβασης: Η χρήση ισχυρών, μοναδικών κωδικών πρόσβασης για τους λογαριασμούς online μπορεί να βοηθήσει στην πρόληψη της μη εξουσιοδοτημένης πρόσβασης και στη μείωση του κινδύνου των επιτιθέμενων χρησιμοποιώντας συμβιβασμένα διαπιστευτήρια σε επιθέσεις DDOS.

6. Η επαγρύπνηση σχετικά με τις επιθέσεις ηλεκτρονικού “ψαρέματος”: παραμένοντας σε προειδοποίηση στις προσπάθειες του ηλεκτρονικού ψαρέματος και αποφεύγοντας την ανταλλαγή προσωπικών πληροφοριών ή τα διαπιστευτήρια σύνδεσης με ύποπτα ή ανεπιθύμητα αιτήματα μπορεί να βοηθήσει στην πρόληψη συμβιβασμών λογαριασμών που μπορεί να οδηγήσουν σε επιθέσεις DDoS.

Ενώ τα άτομα ενδέχεται να μην διαθέτουν τους ίδιους πόρους με τους οργανισμούς για να υπερασπιστούν τις επιθέσεις DDoS, τα μέτρα αυτά μπορούν να παράσχουν ένα βασικό επίπεδο προστασίας και να μειώσουν τον κίνδυνο να πέσουν θύματα τέτοιων επιθέσεων.

Πώς μπορούν οι οργανισμοί να προετοιμαστούν για πιθανές οργανώσεις επιθέσεων DDoS να μπορούν να λάβουν διάφορα μέτρα για να προετοιμαστούν για πιθανές επιθέσεις DDoS, όπως:

1. Διεξαγωγή αξιολόγησης κινδύνου: Αξιολόγηση της υποδομής, των δικτύων και των συστημάτων του οργανισμού για τον εντοπισμό τρωτών σημείων και πιθανών σημείων εισόδου για επιθέσεις DDOS.

2. Ανάπτυξη σχεδίου αντιμετώπισης περιστατικών: Δημιουργία ενός ολοκληρωμένου σχεδίου που περιγράφει τα βήματα που πρέπει να ληφθούν σε περίπτωση επίθεσης DDoS, συμπεριλαμβανομένων των πρωτοκόλλων επικοινωνίας, των ρόλων και των ευθύνων και των τεχνικών στρατηγικών μετριασμού.

3. Εφαρμογή λύσεων μετριασμού DDoS: Η ανάπτυξη ειδικών λύσεων μετριασμού DDoS, όπως συσκευές υλικού ή υπηρεσίες που βασίζονται σε σύννεφο, μπορεί να βοηθήσει στην ανίχνευση και την άμβλυνση των επιθέσεων σε πραγματικό χρόνο.

4. Δοκιμές Δίκτυα και Συστήματα: Περιγράφοντας τακτικά τα δίκτυα και τα συστήματα του οργανισμού για τρωτά σημεία και εξασφαλίζοντας ότι όλα τα μέτρα ασφαλείας λειτουργούν όπως προβλέπεται.

5. Η εμπλοκή με τους παρόχους μετριασμού του DDoS: Η δημιουργία σχέσεων με τους παρόχους μετριασμού του DDoS μπορεί να βοηθήσει τους οργανισμούς να ενεργοποιήσουν γρήγορα εξειδικευμένες υπηρεσίες σε περίπτωση επίθεσης, εξασφαλίζοντας έγκαιρη ανταπόκριση και μετριασμό.

6. Εξασφάλιση πλεονασμού και επεκτασιμότητας: Η οικοδόμηση πλεονασμού και επεκτασιμότητας στην υποδομή και τα δίκτυα του οργανισμού μπορεί να βοηθήσει στην απορρόφηση των επιπτώσεων των επιθέσεων DDOS και να εξασφαλίσει τη συνέχεια των κρίσιμων υπηρεσιών.

7. Εκπαιδεύοντας τους υπαλλήλους: Παρέχοντας συνεχή κατάρτιση και εκπαίδευση στους υπαλλήλους σχετικά με τις επιθέσεις DDoS, τον αντίκτυπό τους και τα βήματα που πρέπει να λάβουν σε περίπτωση επίθεσης μπορούν να βοηθήσουν στη δημιουργία μιας κουλτούρας ασφάλειας και ετοιμότητας.

8. Παρακολούθηση της κυκλοφορίας και συμπεριφοράς δικτύου: Η εφαρμογή εργαλείων και λύσεων παρακολούθησης δικτύου μπορεί να βοηθήσει στην ανίχνευση πρώιμων σημείων επίθεσης DDoS, επιτρέποντας ταχύτερη απόκριση και μετριασμό.

Λαμβάνοντας αυτά τα προληπτικά μέτρα, οι οργανισμοί μπορούν να ενισχύσουν τις άμυνες τους κατά των επιθέσεων DDoS και να ελαχιστοποιήσουν τον αντίκτυπο στα δίκτυα, τα συστήματα και τις λειτουργίες τους.

Μπορούν οι επιθέσεις DDoS να προκαλέσουν μόνιμη βλάβη στις περισσότερες περιπτώσεις, οι επιθέσεις DDoS δεν προκαλούν μόνιμη βλάβη στην υποδομή ή τα συστήματα ενός στόχου. Μόλις αποκατασταθεί η επίθεση και αποκατασταθεί η κανονική κυκλοφορία, τα συστήματα γενικά επαναλάβουν την κανονική τους λειτουργία. Ωστόσο, μπορεί να υπάρξουν έμμεσες ζημιές που προκαλούνται από επιθέσεις DDOS, όπως ζημιές φήμης, απώλεια επιχειρήσεων ή διαταραχή σε κρίσιμες υπηρεσίες. Είναι σημαντικό οι οργανισμοί να έχουν τα κατάλληλα μέτρα μετριασμού για να ελαχιστοποιήσουν τον αντίκτυπο και να ανακάμψουν γρήγορα από τέτοιες επιθέσεις.

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί τα Windows Firewall Block DDOS Attack

Οι επιθέσεις DDOS μπλοκ είναι αδύνατες μέσω τείχους προστασίας των Windows και επίσης τείχη προστασίας υλικού. Δεν μπορείτε πραγματικά να αποκλείσετε τις επιθέσεις DDOS μόνο με το τείχος προστασίας σας. Είναι ένα ξεκίνημα, ειδικά τείχη προστασίας που εμποδίζουν τα botnets. Αλλά αν η επίθεση DDoS στοχεύει σε σας, σε κάποιο σημείο το τείχος προστασίας σας θα αποτύχει απλά.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς μπορούν να σταματήσουν οι επιθέσεις DDOS

Επαναλάβετε την κυκλοφορία μέσω τείχους προστασίας ή προσθέστε τείχη προστασίας συσκευών για να αποκλείσετε τις επιθέσεις. Εφαρμόστε ισχυρότερα όρια επιτοκίων σε τείχη προστασίας, διακομιστές και άλλους πόρους που προστατεύουν και εξυπηρετούν τον δρομολογητή ή τον διακομιστή. Προσθήκη ή ενίσχυση προϊόντων ασφάλειας δικτύου, συστήματα ανίχνευσης εισβολών δικτύου (IDS) και συστήματα πρόληψης εισβολών (IPS).

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πώς εντοπίζει το τείχος προστασίας

Οι σαρωτές ιστού, το Firewall Application Web (WAF) και τα εργαλεία ανίχνευσης επίθεσης DDOS της κυκλοφορίας μπορούν να συμβάλουν στη μείωση των ζημιών και της προφίλ κυκλοφορίας. Οι σαρωτές ιστού παρακολουθούν τις εφαρμογές ιστού τακτικά, ειδικά μετά από μια επίθεση, ενώ η WAF φιλτράρει την κυκλοφορία χρησιμοποιώντας αλγόριθμους μηχανικής μάθησης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί να αποτρέψει το τείχος προστασίας

Αναπτύσσονται επί τόπου, μπροστά από το τείχος προστασίας και χρησιμοποιώντας τεχνολογία επεξεργασίας πακέτων ανιθαγενών, το AED μπορεί να σταματήσει όλους τους τύπους επιθέσεων DDoS-ειδικά τις επιθέσεις εξάντλησης του κράτους που απειλούν τη διαθεσιμότητα του τείχους προστασίας και άλλων κρατικών συσκευών πίσω από αυτό.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί δεν μπορεί το Firewall να σταματήσει την επίθεση DDOS

Τα τείχη προστασίας και τα IPs δεν μπορούν να διακρίνουν τους κακόβουλους και τους νόμιμους χρήστες. Ορισμένοι φορείς επίθεσης DDOS όπως πλημμύρες HTTP/HTTPS αποτελούνται από εκατομμύρια νόμιμες συνεδρίες. Κάθε συνεδρία από μόνη της είναι νόμιμη και δεν μπορεί να επισημανθεί ως απειλή από τείχη προστασίας και IPS.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες επιθέσεις δεν μπορούν να υπερασπιστούν τα τείχη προστασίας

Η κοινωνική μηχανική είναι ένα είδος απειλής στον κυβερνοχώρο που τα τείχη προστασίας δεν μπορούν να αποτρέψουν. Οι επιθέσεις κοινωνικής μηχανικής περιλαμβάνουν ένα ευρύ φάσμα επιθέσεων που περιλαμβάνουν ανθρώπινη αλληλεπίδραση που υπερβαίνει τα τείχη προστασίας. Ο στόχος της κοινωνικής μηχανικής είναι να εξαπατήσει τους τελικούς χρήστες για να κάνει μια σφάλμα ασφαλείας, όπως η παροχή μακριά διαπιστευτήρια σύνδεσης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί ένα DDOS να είναι μόνιμο

Οι παροδικές επιθέσεις DOS DOS DOS συμβαίνουν όταν ένας κακόβουλος δράστης επιλέγει να αποτρέψει τους τακτικούς χρήστες που έρχονται σε επαφή με ένα μηχάνημα ή ένα δίκτυο για τον επιδιωκόμενο σκοπό του. Το αποτέλεσμα μπορεί να είναι προσωρινό ή αόριστο ανάλογα με το τι θέλουν να επιστρέψουν για την προσπάθειά τους.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί είναι τόσο δύσκολο να σταματήσετε το DDOS

Κατά τη διάρκεια μιας επίθεσης DDoS, αυτό μπορεί να είναι χιλιάδες συνεχώς μεταβαλλόμενες IPs και εκατομμύρια πακέτα δεδομένων για να παρακολουθείτε τα τραπέζια κατάστασης σε κράτους. Οι πόροι μνήμης και επεξεργασίας που απαιτούνται για να το κάνουν αυτό γρήγορα για κάθε πακέτο είναι τεράστια και τα περισσότερα τείχη προστασίας απλά δεν μπορούν να χειριστούν το φορτίο.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι επιθέσεις σταματάει ένα τείχος προστασίας

Τα τείχη προστασίας προστατεύουν το δίκτυό σας από μη εξουσιοδοτημένη πρόσβαση από χάκερ που χρησιμοποιούν μια ποικιλία εργαλείων για να αποκτήσουν είσοδο, όπως ιούς, backdoors, επιθέσεις άρνησης υπηρεσίας (DOS), μακροεντολές, απομακρυσμένες συνδέσεις, ηλεκτρονικά μηνύματα ηλεκτρονικού ψαρέματος, κοινωνική μηχανική και ανεπιθύμητα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι επιθέσεις αποτρέπουν τα τείχη προστασίας

Ένα τείχος προστασίας προστατεύει τον υπολογιστή σας από επιβλαβή δεδομένα, φιλτράγνοντάς τα από το σύστημα. Προστατεύει από backdoors, επιθέσεις άρνησης εξυπηρέτησης, μακροεντολές, απομακρυσμένες συνδέσεις, ανεπιθύμητα μηνύματα και ιούς.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι δεν προστατεύουν τα τείχη προστασίας

Τα τείχη προστασίας δεν εγγυώνται ότι ο υπολογιστής σας δεν θα επιτεθεί. Τα τείχη προστασίας συμβάλλουν κυρίως στην προστασία από την κακή κυκλοφορία, όχι από κακόβουλα προγράμματα (i.μι., κακόβουλο λογισμικό) και μπορεί να μην σας προστατεύσει εάν εγκαταστήσετε τυχαία ή εκτελέσετε κακόβουλο λογισμικό στον υπολογιστή σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι ένα τείχος προστασίας καλύτερα από το Anti DDOS

Το προστασία του τείχους προστασίας από το DDOS επιτίθεται στους χρήστες συχνά συσχετίζουν την έννοια ενός “τείχους προστασίας” με ολοκληρωμένη προστασία. Ωστόσο, η κατοχή ενός τείχους προστασίας δεν εγγυάται πραγματικά την προστασία έναντι του DDo, διότι εκτός από την πολιτική επεξεργασίας κυκλοφορίας, απαιτούνται εξειδικευμένες ρυθμίσεις και πολλαπλά στρώματα φίλτρων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορούν οι χάκερ να περάσουν τα τείχη προστασίας

Ένα τείχος προστασίας μπορεί να είναι ασφαλές, αλλά εάν προστατεύει μια εφαρμογή ή ένα λειτουργικό σύστημα με τρωτά σημεία, ένας χάκερ μπορεί εύκολα να το παρακάμψει. Υπάρχουν αμέτρητα παραδείγματα τρωτών σημείων λογισμικού που μπορούν να εκμεταλλευτούν οι χάκερ για να παρακάμψουν το τείχος προστασίας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Θα σταματήσει ένα τείχος προστασίας χάκερ

Το τείχος προστασίας είναι ένα κρίσιμο χαρακτηριστικό ασφαλείας που βοηθά στην προστασία του υπολογιστή ή του δικτύου σας από εξωτερικές απειλές όπως χάκερ και κακόβουλο λογισμικό. Ωστόσο, παρά την αποτελεσματικότητά του, υπάρχουν διάφοροι τρόποι με τους οποίους μπορεί να παραβιαστεί ένα τείχος προστασίας και να αφήσει το σύστημά σας ευάλωτο σε επιθέσεις.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να πάτε στη φυλακή εάν κάνετε κάποιον

Η χρήση των υπηρεσιών booter και stresser για τη διεξαγωγή μιας επίθεσης DDoS τιμωρείται σύμφωνα με το νόμο περί απάτης και κατάχρησης υπολογιστών (18 U.μικρό.ντο. § 1030) και μπορεί να οδηγήσει σε οποιοδήποτε ή συνδυασμό των ακόλουθων συνεπειών: κατάσχεση υπολογιστών και άλλων ηλεκτρονικών συσκευών. Σύλληψη και ποινική δίωξη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πόσο διαρκεί συνήθως ένα DDOS

Ανάλογα με τη σοβαρότητα της επίθεσης, οι επιθέσεις DDOS μπορούν να διαρκέσουν έως και μια μέρα ή περισσότερο. Αλλά με ισχυρό σχεδιασμό και καλούς συνεργάτες ασφαλείας, μπορείτε συνήθως να διαχειρίζεστε μικρές έως μεσαίες επιθέσεις σε λίγες ώρες ή λεπτά.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορεί ένα τείχος προστασίας να σταματήσει έναν χάκερ

Το τείχος προστασίας είναι ένα κρίσιμο χαρακτηριστικό ασφαλείας που βοηθά στην προστασία του υπολογιστή ή του δικτύου σας από εξωτερικές απειλές όπως χάκερ και κακόβουλο λογισμικό. Ωστόσο, παρά την αποτελεσματικότητά του, υπάρχουν διάφοροι τρόποι με τους οποίους μπορεί να παραβιαστεί ένα τείχος προστασίας και να αφήσει το σύστημά σας ευάλωτο σε επιθέσεις.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα 3 κύρια πλεονεκτήματα της χρήσης τείχους προστασίας

Τα τείχη προστασίας χρησιμεύουν ως πρώτη γραμμή άμυνας σε εξωτερικές απειλές, κακόβουλο λογισμικό και χάκερ που προσπαθούν να αποκτήσουν πρόσβαση στα δεδομένα και τα συστήματά σας.Παρακολουθεί την κυκλοφορία δικτύου. Όλα τα οφέλη της ασφάλειας τείχους προστασίας ξεκινούν με τη δυνατότητα παρακολούθησης της κυκλοφορίας δικτύου.Σταματά τις επιθέσεις του ιού.Αποτρέπει την πειρατεία.Σταματά το spyware.Προωθεί το απόρρητο.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τα τείχη προστασίας σταματούν τους χάκερς

Το τείχος προστασίας είναι ένα κρίσιμο χαρακτηριστικό ασφαλείας που βοηθά στην προστασία του υπολογιστή ή του δικτύου σας από εξωτερικές απειλές όπως χάκερ και κακόβουλο λογισμικό. Ωστόσο, παρά την αποτελεσματικότητά του, υπάρχουν διάφοροι τρόποι με τους οποίους μπορεί να παραβιαστεί ένα τείχος προστασίας και να αφήσει το σύστημά σας ευάλωτο σε επιθέσεις.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Τι δεν μπορούν να κάνουν τα τείχη προστασίας

Οι χρήστες δεν περνούν από το τείχος προστασίας: ένα τείχος προστασίας μπορεί να περιορίσει μόνο τις συνδέσεις που περνούν από αυτό. Δεν μπορεί να σας προστατεύσει από άτομα που μπορούν να πάνε γύρω από το τείχος προστασίας, για παράδειγμα, μέσω ενός διακομιστή κλήσης πίσω από το τείχος προστασίας. Δεν μπορεί επίσης να εμποδίσει έναν εσωτερικό εισβολέα να πειραματιστεί ένα εσωτερικό σύστημα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πόσο διαρκεί ένα DDOS

Αυτός ο τύπος σποραδικής επίθεσης μπορεί να ποικίλει σε μήκος, από βραχυπρόθεσμες ενέργειες που διαρκούν για λίγα λεπτά έως μεγαλύτερες απεργίες που υπερβαίνουν μια ώρα. Σύμφωνα με την Έκθεση Τοπίου απειλής DDOS 2021 από τη σουηδική τηλεπικοινωνιακή τηλεπικοινωνία, τεκμηριωμένες επιθέσεις μέσος όρος 10 λεπτών διάρκειας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η τιμωρία για DDo στις ΗΠΑ

Η χρήση των υπηρεσιών booter και stresser για τη διεξαγωγή μιας επίθεσης DDoS τιμωρείται σύμφωνα με το νόμο περί απάτης και κατάχρησης υπολογιστών (18 U.μικρό.ντο. § 1030) και μπορεί να οδηγήσει σε οποιοδήποτε ή συνδυασμό των ακόλουθων συνεπειών: κατάσχεση υπολογιστών και άλλων ηλεκτρονικών συσκευών. Σύλληψη και ποινική δίωξη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Μπορείτε να πάτε στη φυλακή για DDOS

Η χρήση των υπηρεσιών booter και stresser για τη διεξαγωγή μιας επίθεσης DDoS τιμωρείται σύμφωνα με το νόμο περί απάτης και κατάχρησης υπολογιστών (18 U.μικρό.ντο. § 1030) και μπορεί να οδηγήσει σε οποιοδήποτε ή συνδυασμό των ακόλουθων συνεπειών: κατάσχεση υπολογιστών και άλλων ηλεκτρονικών συσκευών. Σύλληψη και ποινική δίωξη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η αδυναμία του τείχους προστασίας

Οι αδυναμίες ενός τείχους προστασίας: μια αδυναμία να αποτρέψει τις επιθέσεις από το σύστημα που προορίζεται να προστατεύσει. Αυτό θα μπορούσε να λάβει τη μορφή ατόμων που χορηγούν μη εξουσιοδοτημένη πρόσβαση σε άλλους χρήστες εντός του δικτύου ή των επιθέσεων κοινωνικής μηχανικής ή ακόμη και ενός εξουσιοδοτημένου χρήστη που σκοπεύει στη χρήση του δικτύου Malafide.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Είναι το DDOS ένα σοβαρό έγκλημα

Η χρήση των υπηρεσιών booter και stresser για τη διεξαγωγή μιας επίθεσης DDoS τιμωρείται σύμφωνα με το νόμο περί απάτης και κατάχρησης υπολογιστών (18 U.μικρό.ντο. § 1030) και μπορεί να οδηγήσει σε οποιοδήποτε ή συνδυασμό των ακόλουθων συνεπειών: κατάσχεση υπολογιστών και άλλων ηλεκτρονικών συσκευών. Σύλληψη και ποινική δίωξη.

[/wpremark]