ملخص المقال:

1. هل من الممكن إيقاف هجمات DDOS? في الحالات القصوى ، يمكن أن يؤدي إغلاق الخدمات التي يتم الهجوم إلى منع الأضرار الفورية ، ولكنه يوقف أيضًا كل حركة مرور المستخدم ، مما يجعلها مجهودًا أخير في الملاذ.

2. ما هو ضعف هجمات DDOS? يستغل هجوم DDOS Syn Flood ضعفًا في تسلسل اتصال TCP ، والمعروف باسم “المصافحة ثلاثية الاتجاه.”

3. يمكن منع هجمات DDOs? على الرغم من أنه لا يمكن منع هجوم DDOs تمامًا ، وتنفيذ الوقاية من التسلل ، واستراتيجيات إدارة التهديدات ، والمراقبة المستمرة يمكن أن تجعل من الصعب على المهاجمين تنفيذ الهجوم.

4. ما هو أفضل الوقاية لهجوم DDOS? يعد إعداد خطة استجابة DDOS ، وتحصين أنظمة أمان الشبكة ، ومراقبة حركة الشبكة ، واستخدام خوادم متعددة وحماية السحابة ، وتنفيذ أفضل ممارسات الأمان ، وإجراء تقييمات الأمنية تدابير الوقاية الفعالة.

5. كم من الوقت تستمر هجمات DDOS عادة? اعتمادًا على الشدة ، يمكن أن تستمر هجمات DDOS حتى يوم أو أكثر ، ولكن مع التدابير المناسبة للتخطيط والأمن ، يمكن عادةً إدارة الهجمات الصغيرة إلى المتوسطة في غضون ساعات أو دقائق.

6. لماذا هجمات DDOS غير قانونية? يُعاقب على استخدام خدمات الإرهاق والإجهاد لإجراء هجمات DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر ، مما يؤدي إلى عواقب مثل الاستيلاء على الأجهزة والاعتقال والملاحقة الجنائية.

7. لماذا يصعب التوقف عن هجمات DDOS دون تدابير الحد من المعدل? توزع هجمات DDOS الطلبات بين ملايين عناوين IP ، مما يجعل من الصعب إيقافها دون تدابير مثل الحد من المعدل.

8. ما هي ثلاثة أسباب لهجمات DDOS? يمكن تحفيز هجمات DDOS بمحاولات الابتزاز أو الأسباب الإيديولوجية أو تعطيل الشركات أو الخدمات.

أسئلة فريدة تعتمد على النص:

1. كيف يمكن لإغلاق الخدمات كملجأ أخير لإيقاف هجمات DDOs ، تؤثر على الشركات? يمكن أن يؤدي إغلاق الخدمات إلى خسارة محتملة للعملاء والإيرادات.

2. كيف يستغل مهاجمة DDOs Syn Flood ضعفًا في تسلسل اتصال TCP? إنها تستفيد من عملية المصافحة ثلاثية الاتجاه ، والتي تتطلب طلب SYN ، استجابة SYN-ACL ، واستجابة ACK.

3. ما هي بعض التدابير التي يمكن أن تجعل من الصعب على المهاجمين تنفيذ هجمات DDOS? يمكن للوقاية من الاقتحام ، وإدارة التهديدات ، والمراقبة المستمرة أن تجعل من الصعب على المهاجمين تنفيذ هجمات DDOS.

4. كيف يمكن للمرء تحصين أنظمة أمان الشبكة لمنع هجمات DDOS? يمكن أن يساعد تقوية البنية التحتية لأمن الشبكة ، واستخدام خوادم متعددة وحماية السحابة ، وتنفيذ أفضل الممارسات الأمنية ،.

5. كيف يمكن إدارة مدة هجمات DDOS? مع شراكات قوية للتخطيط والأمن ، يمكن إدارة هجمات DDOs صغيرة إلى متوسطة الحجم في غضون ساعات أو دقائق.

6. ما هي العواقب القانونية لإجراء هجمات DDOS باستخدام خدمات الإرهاق والإجهاد? يعاقب عليه بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر ويمكن أن يؤدي إلى الاستيلاء على الأجهزة والاعتقال والملاحقة الجنائية.

7. لماذا توزع هجمات DDOs في كثير من الأحيان الطلبات بين العديد من المصادر المختلفة? يتيح توزيع الهجوم كل مصدر تجنب تجاوز حدود المعدل ويجعل من الصعب تحديد الهجوم وإيقافه.

8. ما هي بعض الدوافع وراء هجمات DDOS? يمكن أن تكون محاولات الابتزاز وأسباب أيديولوجية وقصد تعطيل الشركات أو الخدمات دوافع وراء هجمات DDOS.

32 “الارتفاع =” 32 “] هل من الممكن إيقاف هجمات DDOS

في الحالات القصوى ، يمكنك إيقاف الخدمات التي يتم الهجوم تمامًا لمنع الأضرار الفورية. على الرغم من أن هذا سيوقف حركة المهاجم ، إلا أنه يوقف كل حركة مرور المستخدم بالكامل. يمكن لخدمات التوقف أن تجعل الشركات تفقد العملاء المحتملين والإيرادات ، مما يجعلها بمثابة جهد آخر لملاذ لوقف هجمات DDOS.

مخبأة

32 “الارتفاع =” 32 “] ما هو ضعف الهجوم DDOS

يستغل هجوم DDOS Syn DDOS ضعفًا معروفًا في تسلسل اتصال TCP (“المصافحة ثلاثية الاتجاه”) ، حيث يجب الإجابة على طلب SYN لبدء اتصال TCP باستخدام مضيف من خلال استجابة Syn-Ab من هذا المضيف ، و ثم أكدها استجابة ACK من الطالب.

32 “الارتفاع =” 32 “] لا توجد وسيلة لمنع هجمات DDOS

على الرغم من عدم وجود طريقة لمنع هجوم DDOs تمامًا ، فإن امتلاك استراتيجية DDOs تستخدم الوقاية من التسلل وإدارة التهديدات في مكانها ، فإن تنفيذ استراتيجيات التخفيف والمراقبة المستمرة يمكن أن يجعل من الصعب على الممثلين الضارين مرور هجوم DDOS.

مخبأة

32 “الارتفاع =” 32 “] ما هو أفضل الوقاية لهجوم DDOS

كيفية منع DDOS HageSSESS.تحصين أنظمة أمان الشبكة والبنية التحتية.مراقبة حركة مرور الشبكة الخاصة بك.استخدم خوادم متعددة وحماية السحابة.تنفيذ أفضل ممارسات الأمن.إجراء تقييمات الأمن.

32 “الارتفاع =” 32 “] كم من الوقت يستمر DDOs عادة

اعتمادًا على شدة الهجوم ، يمكن أن تستمر هجمات DDOS حتى يوم أو أكثر. ولكن مع التخطيط القوي والشركاء الأمنيين الجيدين ، يمكنك عادة إدارة الهجمات الصغيرة إلى المتوسطة في غضون ساعات أو دقائق.

32 “الارتفاع =” 32 “] ما الذي يجعل DDOs غير قانوني

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] لماذا من الصعب التوقف عن هجمات DDOS دون تدابير مثل الحد من المعدل

ومع ذلك ، فإن هجمات DDOS لديها تحديات فريدة لأنها توزع الطلبات بين العديد من المصادر المختلفة ، وأحيانًا ملايين عناوين IP. يتيح توزيع الهجوم كل مصدر تجنب تجاوز حد المعدل.

32 “الارتفاع =” 32 “] ما هي 3 أسباب لهجوم DDOS

على سبيل المثال ، يمكن أن يُطلب من مالكي مواقع الويب دفع فدية للمهاجمين لوقف هجوم DDOS. يمكن أن يكون لهجمات DDOs العديد من الدوافع الأخرى بما في ذلك المنافسة السياسية والخارقة والإرهابية والأعمال. يمكن لأي شخص لديه دافع مالي أو أيديولوجي أن يلحق الضرر بالمنظمة من خلال شن هجوم DDOS ضده.

32 “الارتفاع =” 32 “] ما الذي يجعل هجمات DDOs ممكنة

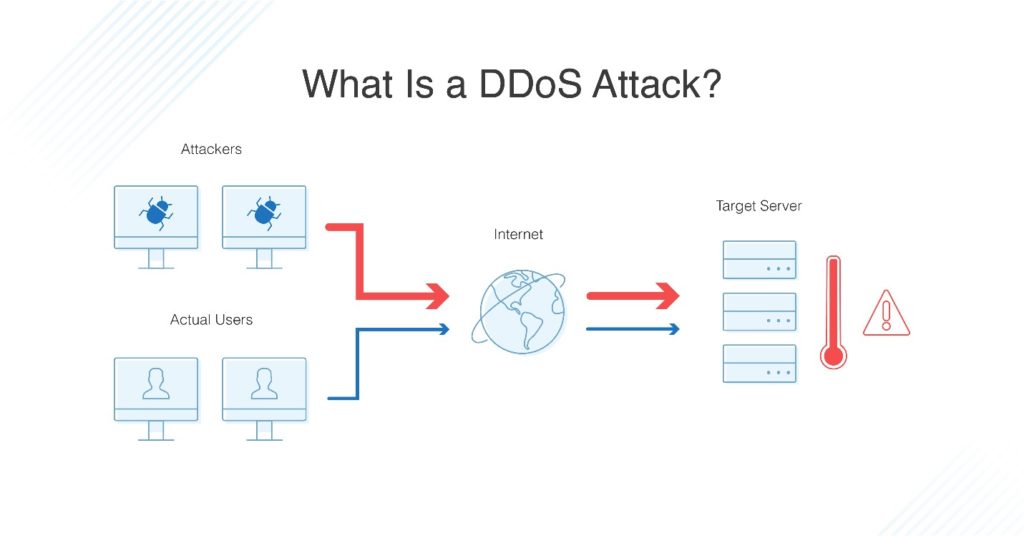

يتم تنفيذ هجمات DDOS مع شبكات من الآلات المتصلة بالإنترنت. تتكون هذه الشبكات من أجهزة الكمبيوتر والأجهزة الأخرى (مثل أجهزة إنترنت الأشياء) التي أصيبت بالبرامج الضارة ، مما يسمح لها بالتحكم عن بُعد بواسطة مهاجم.

32 “الارتفاع =” 32 “] ما هو هجوم DDOs الأكثر تأثيرًا

أفضل 5 هجوم DDOS الأكثر شهرة هو هجوم DDOSTHE AWS هجوم AWS في فبراير 2020.هجوم جيثب في فبراير 2018.هجوم داين أكتوبر 2016.هجمات مافياوي لعام 2000.أكبر هجوم على الإطلاق في سبتمبر 2017.

32 “الارتفاع =” 32 “] هل يمكن تتبع DDOs إلى الوراء

هل يمكنك تتبع هجمات DDOS من الصعب تتبع هجمات DDOS لأن معظمها موزعة على مئات وآلاف الأجهزة الأخرى. أيضًا ، عادة ما يبذل أولئك الذين يبدأون مثل هذه الهجمات جهدًا لا يمكن العثور عليه.

32 “الارتفاع =” 32 “] هل يمكن لشخص ما أن يذهب إلى السجن للحصول على DDOS

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] هل يمكنك الذهاب إلى السجن إذا كنت ddos شخص ما

يعاقب على استخدام خدمات الإرهاق والضغوط لإجراء هجوم DDOS بموجب قانون الاحتيال وسوء المعاملة على الكمبيوتر (18 U.س.ج. § 1030) ، وقد تؤدي إلى أي واحد أو مزيج من العواقب التالية: الاستيلاء على أجهزة الكمبيوتر والأجهزة الإلكترونية الأخرى. الاعتقال والمحاكمة الجنائية.

32 “الارتفاع =” 32 “] هل هي جناية ل ddos شخص ما

هل الجعة غير قانونية في U.S ddosing هو جرائم إلكترونية غير قانونية في الولايات المتحدة. يمكن تصنيف هجوم DDOs على أنه جريمة جنائية اتحادية بموجب قانون الاحتيال وسوء المعاملة في الكمبيوتر (CFAA). كما أن استخدام خدمات الإرهاق والضغوط ينتهك هذا الفعل.

32 “الارتفاع =” 32 “] لماذا تعتبر هجمات DDOS أكثر صعوبة من هجمات DOS

من الصعب اكتشاف هجمات DDOS لأنها تم إطلاقها من مواقع متعددة حتى لا يتمكن الضحية من معرفة أصل الهجوم. هناك اختلاف رئيسي آخر هو حجم الاستفادة من الهجوم ، حيث تسمح هجمات DDOs للمهاجم بإرسال كميات كبيرة من حركة المرور إلى الشبكة المستهدفة.

32 “الارتفاع =” 32 “] يمكن أن تقيد الحد من ddos

على سبيل المثال ، يحمي معدل الحد من معدل CloudFlare من هجمات DDOS ، وإساءة معاملة API ، وهجمات القوة الغاشمة ، لكنه لا يخفف بالضرورة أشكال أخرى من نشاط الروبوت الضار ، ولا يميز بين الروبوتات الجيدة والروبوتات السيئة. في المقابل ، يمكن لإدارة الروبوت أن تكتشف نشاط الروبوت بشكل عام بشكل عام.

32 “الارتفاع =” 32 “] كم من الوقت تستمر هجمات DDOS

يمكن أن يختلف هذا النوع من الهجوم المتقطع في الطول ، من الإجراءات قصيرة الأجل التي تستمر لبضع دقائق إلى ضربات أطول تتجاوز ساعة. وفقًا لتقرير DDOS Threat Landscape 2021 من شركة Telia Telia Telia السويدية ، فإن الهجمات الموثقة في المتوسط لمدة 10 دقائق.

32 “الارتفاع =” 32 “] كيف تبدأ هجمات DDOS

تتم معظم هجمات DDOS باستخدام شبكات روبوت – مجموعات من أجهزة الكمبيوتر جميعها تعمل معًا. ستحاول جميع أجهزة الكمبيوتر هذه الوصول إلى موقع ويب في وقت واحد ، وتغلب على الخادم وإسقاطه. كيف يحصلون على هذه الروبوتات عن طريق اختطاف الآلات الأخرى.

32 “الارتفاع =” 32 “] ما هو أبسط هجوم DDOS

فيضان الحزمة هو شكل أصلي وأبسط من أنواع هجوم DDOS ، واستغل بروتوكولات حركة مرور الشبكة الأساسية لإغراق خادم بملايين الطلبات الزائدة.

32 “الارتفاع =” 32 “] هل هجمات DDOS صعبة

من السهل بشكل مدهش القيام بهجوم DDOS ويؤثر على ملايين المواقع الإلكترونية في جميع أنحاء العالم كل عام ، مع ارتفاع عدد الهجمات.

32 “الارتفاع =” 32 “] كم من الوقت يستغرق الأمر حتى يختفي DDOs

اعتمادًا على شدة الهجوم ، يمكن أن تستمر هجمات DDOS حتى يوم أو أكثر. ولكن مع التخطيط القوي والشركاء الأمنيين الجيدين ، يمكنك عادة إدارة الهجمات الصغيرة إلى المتوسطة في غضون ساعات أو دقائق. لا تحدث كل الهجمات في فيضان واحد ، مما يجعل من الصعب اكتشافها.

32 “الارتفاع =” 32 “] كم من الوقت يستمر DDOs

يمكن أن يختلف هذا النوع من الهجوم المتقطع في الطول ، من الإجراءات قصيرة الأجل التي تستمر لبضع دقائق إلى ضربات أطول تتجاوز ساعة. وفقًا لتقرير DDOS Threat Landscape 2021 من شركة Telia Telia Telia السويدية ، فإن الهجمات الموثقة في المتوسط لمدة 10 دقائق.

32 “الارتفاع =” 32 “] هل يؤكد IP غير قانوني

إن تشغيله ضد شبكة أو خادم شخص آخر ، مما يؤدي إلى رفض الخدمة لمستخدميه الشرعيين ، أمر غير قانوني في معظم البلدان.

32 “الارتفاع =” 32 “] هل من غير القانوني أن تدوين مدرسة

dddosing هو جرائم إلكترونية غير قانونية في الولايات المتحدة. يمكن تصنيف هجوم DDOs على أنه جريمة جنائية اتحادية بموجب قانون الاحتيال وسوء المعاملة في الكمبيوتر (CFAA). كما أن استخدام خدمات الإرهاق والضغوط ينتهك هذا الفعل.

32 “الارتفاع =” 32 “] هل يمكن لأي شخص أن يضعفك فقط مع عنوان IP الخاص بك

هل يمكنك ddos شخص ما مع عنوان IP الخاص بهم نعم ، يمكن لأي شخص أن يضعك مع عنوان IP الخاص بك فقط. باستخدام عنوان IP الخاص بك ، يمكن للمتسلل أن يطغى على جهازك بحركة مرور احتيالية مما يؤدي إلى انفصال جهازك عن الإنترنت وحتى إيقاف تشغيله بالكامل.