Formato HTML sin etiquetas html, cabeza, cuerpo, título: solo formato para texto. 1 – Resumen del artículo en H2 con puntos clave en 10 párrafos Cada párrafo para 3000 caracteres es obligatorio en formato HTML con ruptura de línea BR y formateo de puntos clave en Fuerte, luego 15 preguntas únicas basadas en texto en etiquetas fuertes y respuestas detalladas reescribir o Único del texto, no Copypast, cada respuesta para 3000 caracteres es obligatoria la mayor cantidad de información posible en HTML con saltos de línea y BR y listas. Tono de voz: experiencia personal desde mi punto de vista como lo uso, sin repetición, sin introducción y conclusión

Resumen del artículo: Principios de protección de datos

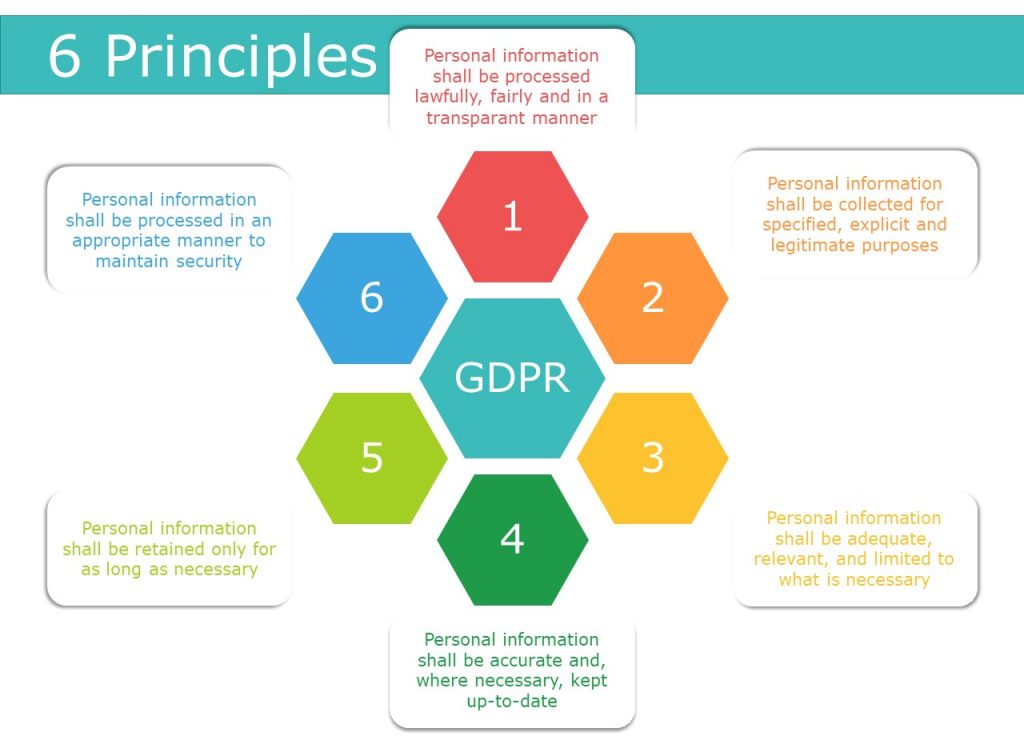

1. Legalidad, justicia y transparencia: Estos principios se encuentran al comienzo del GDPR e informan todas las demás disposiciones de la legislación.

2. Limitación de propósito: Los datos solo deben recopilarse para un propósito específico y no deben procesarse de manera incompatible con ese propósito.

3. Minimización de datos: Solo recopile y retenga los datos necesarios para el propósito previsto.

4. Exactitud: Los datos deben ser precisos y, si es necesario, mantenerse actualizado.

5. Limitación de almacenamiento: Los datos no deben mantenerse por más tiempo de lo necesario.

6. Integridad y confidencialidad: Los datos deben estar asegurados y protegidos contra acceso, pérdida o daño no autorizados.

7. Responsabilidad: Las organizaciones deben poder demostrar el cumplimiento y asumir la responsabilidad de sus actividades de procesamiento de datos.

Preguntas y respuestas:

1. ¿Cuál es el sexto principio de la Ley de Protección de Datos??

El sexto principio de la Ley de Protección de Datos es la responsabilidad, que requiere que las organizaciones se responsabilicen de sus actividades de procesamiento de datos y demuestren el cumplimiento de las regulaciones de protección de datos.

2. ¿Cuáles son los seis métodos esenciales de protección de datos??

Los seis métodos esenciales de protección de datos son:

- Legalidad, justicia y transparencia

- Limitación de propósito

- Minimización de datos

- Exactitud

- Limitación de almacenamiento

- Integridad y confidencialidad

3. ¿Cuáles son los siete principios de protección de datos??

Los siete principios de protección de datos son:

- Legalidad, justicia y transparencia

- Limitación de propósito

- Minimización de datos

- Exactitud

- Limitación de almacenamiento

- Integridad y confidencialidad

- Responsabilidad

4. ¿Cuáles son los cuatro de los seis principios de protección de datos??

Cuatro de los seis principios de protección de datos son: legilidad, equidad y transparencia; limitación de propósito; minimización de datos; y precisión.

5. ¿Cuáles son los ocho principios principales de protección de datos??

Los ocho principios principales de protección de datos son:

- Uso justo y legal, transparencia

- Específico para el propósito previsto

- Requisito mínimo de datos

- Necesidad de precisión

- Límite de tiempo de retención de datos

- El derecho a ser olvidado

- Garantizar la seguridad de los datos

- Responsabilidad

…

15. ¿Cuáles son los 5 pilares de protección de datos??

Los cinco pilares de protección de datos son: integridad de los datos en su forma original, disponibilidad para partes autorizadas, autenticidad de identidad, confidencialidad de datos y no repudio.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el principio 6 de la Ley de Protección de Datos?

Legalidad, justicia y transparencia; ▪ Limitación de propósito; ▪ Minimización de datos; ▪ Precisión; ▪ Limitación de almacenamiento; ▪ Integridad y confidencialidad; y ▪ Responsabilidad. Estos principios se encuentran justo al comienzo del GDPR e informan y impregnan todas las demás disposiciones de esa legislación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los seis 6 métodos esenciales de protección de datos?

Echamos un vistazo a cada principio en este blog y brindamos consejos sobre cómo deben encajar dentro de sus prácticas de cumplimiento de GDPR.Legalidad, justicia y transparencia.Limitación de propósito.Minimización de datos.Exactitud.Limitación de almacenamiento.Integridad y confidencialidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 7 principios de protección de datos?

Los principios son: legalidad, justicia y transparencia; Limitación de propósito; Minimización de datos; Exactitud; Limitaciones de almacenamiento; Integridad y confidencialidad; y responsabilidad.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cuatro de los seis principios de protección de datos?

Legalidad, justicia y transparencia. Limitación de propósito. Minimización de datos. Exactitud.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 8 principios principales de protección de datos?

¿Cuáles son los ocho principios de la Ley de protección de datos y uso legal, transparencia?. El principio de esta primera cláusula es simple.Específico para el propósito previsto.Requisito mínimo de datos.Necesidad de precisión.Límite de tiempo de retención de datos.El derecho a ser olvidado.Garantizar la seguridad de los datos.Responsabilidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuántos principios de protección de datos hay?

Los siete principios

En el corazón del GDPR y el DPA están los principios diseñados para actuar como las bases sobre las cuales se construye la legislación de protección de datos, informando las formas en que todas las organizaciones deben cumplir con los problemas de protección de datos y cumplimiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 6 DS de seguridad cibernética?

En este artículo, discutiremos los 6 D de seguridad cibernética y cómo puede implementarlos en su propia estrategia de defensa cibernética: detener, detectar, defender, desviar, documentar y retrasar. Crear un enfoque holístico para su plan de seguridad cibernética utilizando estas seis referencias puede reducir drásticamente el riesgo de su organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 5 pilares de protección de datos?

Los cinco pilares son la integridad de los datos en su forma original, disponibilidad para partes autorizadas, autenticidad de identidad, confidencialidad de datos y no repudio.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 8 principios de protección de datos?

¿Cuáles son los ocho principios de la Ley de Protección de Datos?

| Acto de 1998 | GDPR |

|---|---|

| Principio 1 – justo y legal | Principio (a) – legilidad, equidad y transparencia |

| Principio 2 – propósitos | Principio (b) – Limitación de propósito |

| Principio 3 – adecuación | Principio (c) – Minimización de datos |

| Principio 4 – Precisión | Principio (d) – precisión |

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué son importantes los 8 principios para la Ley de Protección de Datos?

Como proveedor de servicios comerciales, también tratamos los datos personales dados por los clientes. La Ley de 8 Principios de Protección de Datos de 1998 Asegúrese de que nuestra información personal sea segura. Es un paso vital para las empresas asegurar los datos personales de sus clientes siguiendo las leyes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 5 C de seguridad cibernética?

Las cinco C de seguridad cibernética son cinco áreas que son de importancia significativa para todas las organizaciones. Son cambios, cumplimiento, costo, continuidad y cobertura.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los seis 6 tipos de ataques a la seguridad de la red?

Seis tipos de amenazas cibernéticas para proteger contra el malware. El malware es un término general para muchas formas de software dañino, incluidos el ransomware y los virus, que sabotan el funcionamiento de las computadoras.Suplantación de identidad.Ataque de inyección SQL.Ataque de secuencias de comandos de sitios cruzados (XSS).Ataque de denegación de servicio (DOS).Ataques de comentarios negativos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 niveles de protección de datos?

Niveles de clasificación de datos

Estos pueden ser adoptados por organizaciones comerciales, pero, con mayor frecuencia, encontramos cuatro niveles, restringidos, confidenciales, internos, público.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los ocho derechos de protección de datos?

Explicación de los derechos a la rectificación, borrado, restricción del procesamiento y portabilidad. Explicación del derecho a retirar el consentimiento. Explicación del derecho a quejarse ante la autoridad de supervisión pertinente. Si la recopilación de datos es un requisito contractual y cualquier consecuencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 A de seguridad cibernética?

La autenticación, la autorización y la contabilidad (AAA) es un marco de tres procesos utilizado para administrar el acceso del usuario, hacer cumplir las políticas y privilegios del usuario, y medir el consumo de recursos de red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 5 tipos de seguridad de red?

Tipos de protecciones de seguridad de red Firewall. Los firewalls controlan el tráfico entrante y saliente en las redes, con reglas de seguridad predeterminadas.Segmentación de red.VPN de acceso remoto.Seguridad de correo electrónico.Sistemas de prevención de la prevención de la pérdida de datos (DLP) (IPS) Sandboxing.Seguridad de la red de hiperescala.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres A de seguridad y protección de datos?

La tríada de la CIA se refiere a un modelo de seguridad de la información compuesto por los tres componentes principales: confidencialidad, integridad y disponibilidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuántas reglas de protección de datos hay?

El GDPR establece siete principios para el procesamiento legal de datos personales. El procesamiento incluye la recopilación, organización, estructuración, almacenamiento, alteración, consulta, uso, comunicación, combinación, restricción, borrado o destrucción de datos personales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué son importantes los 8 principios para la Ley de Protección de Datos?

Como proveedor de servicios comerciales, también tratamos los datos personales dados por los clientes. La Ley de 8 Principios de Protección de Datos de 1998 Asegúrese de que nuestra información personal sea segura. Es un paso vital para las empresas asegurar los datos personales de sus clientes siguiendo las leyes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres C de seguridad?

El 3CS de la mejor seguridad: Blog de punto integral, consolidado y colaborativo – Check Point.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los nombres de los 5 principios clave de seguridad?

El u.S. El Departamento de Defensa ha promulgado los cinco pilares del modelo de garantía de información que incluye la protección de la confidencialidad, la integridad, la disponibilidad, la autenticidad y el no repudio de los datos del usuario.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 pilares más importantes de seguridad de la información?

La tríada de la CIA se refiere a un modelo de seguridad de la información compuesto por los tres componentes principales: confidencialidad, integridad y disponibilidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la regla de oro de la protección de datos?

Honestidad: las empresas deben ser honestas sobre los datos recopilados, utilizados, comprados o vendido. Transparencia: las empresas deben dejar de enterrar las políticas de recopilación de datos profundamente dentro de los largos documentos legales y, en cambio, ser sencillos con todos los consumidores (independientemente de su nivel de salvamento tecnológico) con respecto a las prácticas de privacidad de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la 3 principales división de seguridad?

Hay tres áreas principales o clasificaciones de controles de seguridad. Estos incluyen seguridad de gestión, seguridad operativa y controles de seguridad física.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres estados de datos?

Los tres estados de datos son datos en reposo, datos en movimiento y datos en uso. Los datos pueden cambiar los estados de manera rápida y frecuente, o puede permanecer en un solo estado durante todo el ciclo de vida de una computadora.