fuerte

1. Resumen del artículo: El artículo analiza los principios principales de confidencialidad y proporciona información sobre cómo mantener y garantizar la confidencialidad en diferentes contextos. Enfatiza la importancia de divulgar solo información identificable cuando sea necesario y en la cantidad mínima requerida. El artículo también destaca el valor de la confidencialidad en la promoción de la autonomía, la privacidad, el mantenimiento de la promesa y la utilidad.

2. Puntos clave:

– La confidencialidad es instrumental y deriva su valor de otros valores que avanza, como autonomía, privacidad, mantenimiento de promesas y utilidad.

– Cinco formas de mantener la confidencialidad están utilizando plataformas seguras de intercambio de archivos y mensajería, almacenando documentos físicos en entornos de acceso controlado, cumpliendo con las regulaciones de la industria, alojando la capacitación de seguridad de rutina para el personal y mantener alerta a las nuevas amenazas de seguridad.

– Los cinco pasos para garantizar la confidencialidad incluyen obtener el consentimiento antes de compartir la información, considerar las medidas de salvaguardia al compartir información, conocer la información confidencial que tiene, mantener registros de información confidencial compartida y mantener actualizado sobre las leyes y reglas con respecto a la confidencialidad.

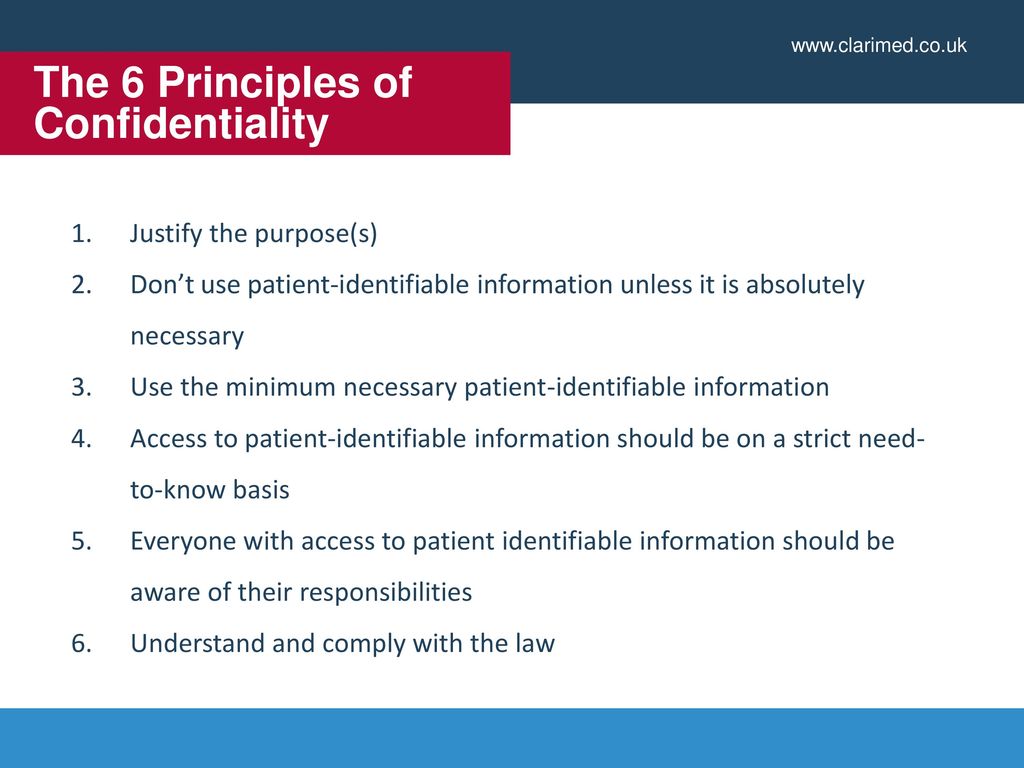

– Los ocho principios de confidencialidad de Caldicott incluyen justificar el propósito para usar información confidencial, usar datos confidenciales personales solo cuando sea necesario, utilizando la cantidad mínima de datos confidenciales personales y restringir el acceso a datos confidenciales personales sobre una base de necesidad de conocer.

– El principio 5 del Código de Ética CDI establece que los miembros deben respetar la privacidad de las personas y divulgar información confidencial solo con el consentimiento informado, excepto en los casos en que existe evidencia clara de riesgo grave para el cliente u otros bienestar.

– Tres métodos para garantizar la confidencialidad de los datos están restringiendo el acceso a los datos, en cifrado de datos, implementando políticas de confidencialidad y retención de datos, desarrollar e implementar un programa de seguridad cibernética, tomar medidas de seguridad física y utilizar acuerdos de no divulgación.

3. Preguntas:

1. ¿Cuáles son los principios principales de confidencialidad??

2. ¿Cuáles son los cuatro principios de confidencialidad??

3. ¿Cuáles son las cinco formas de mantener la confidencialidad??

4. ¿Cuáles son los cinco pasos para garantizar la confidencialidad??

5. ¿Cuáles son los ocho principios de confidencialidad según Caldicott??

6. ¿Qué es el principio 5 del estado de ética CDI sobre la confidencialidad??

7. ¿Cuáles son los tres métodos que se pueden utilizar para garantizar la confidencialidad de los datos??

8. ¿Cómo se puede restringir el acceso a los datos para garantizar la confidencialidad??

9. ¿Cómo se pueden cifrar los datos para mantener la confidencialidad??

10. Qué políticas se pueden implementar para garantizar la confidencialidad y la retención de datos?

11. Lo que debe incluirse en un programa de ciberseguridad para salvaguardar la confidencialidad?

12. Qué medidas de seguridad física se pueden tomar para garantizar la confidencialidad?

13. ¿Qué papel juegan los acuerdos de no divulgación para mantener la confidencialidad??

14. ¿Cómo se puede obtener el consentimiento informado antes de revelar información confidencial??

15. ¿En qué casos se puede divulgar información confidencial sin consentimiento??

4. Respuestas:

1. Los principios principales de confidencialidad incluyen solo divulgar información identificable cuando sea necesario y en la cantidad mínima requerida, e informar a los usuarios del servicio cuando se haya divulgado su información.

2. Los cuatro principios de confidencialidad son la autonomía, la privacidad, el mantenimiento de la promesa y la utilidad.

3. Cinco formas de mantener la confidencialidad están utilizando plataformas seguras de intercambio de archivos y mensajería, almacenando documentos físicos en entornos de acceso controlado, cumpliendo con las regulaciones de la industria, alojando la capacitación de seguridad de rutina para el personal y mantener alerta a las nuevas amenazas de seguridad.

4. Los cinco pasos para garantizar la confidencialidad son obtener el consentimiento antes de compartir información, considerar las medidas de protección al compartir información, estar al tanto de la información confidencial que tiene, mantener registros de información confidencial compartida y mantener actualizado sobre las leyes y reglas con respecto a la confidencialidad.

5. Los ocho principios de confidencialidad de Caldicott justifican el propósito de usar información confidencial, utilizando datos confidenciales personales solo cuando sea necesario, utilizando la cantidad mínima de datos confidenciales personales y restringir el acceso a datos confidenciales personales sobre una base de necesidad de conocer.

6. El principio 5 del Código de Ética CDI establece que los miembros deben respetar la privacidad de las personas y divulgar información confidencial solo con el consentimiento informado, excepto en los casos en que existe evidencia clara de riesgo grave para el cliente u otros bienestar.

7. Tres métodos para garantizar la confidencialidad de los datos están restringiendo el acceso a los datos, en cifrado de datos e implementación de políticas de confidencialidad y retención de datos.

8. El acceso a los datos se puede restringir mediante el control de acceso basado en roles, los métodos de autenticación sólidos y los permisos de limitación basados en el principio de menor privilegio.

9. Los datos se pueden encriptar utilizando algoritmos de cifrado y protocolos como AES (estándar de cifrado avanzado) y SSL/TLS (Secure Sockets Socket/Transport Layer Seguridad).

10. Políticas como las políticas de confidencialidad y las políticas de retención de datos pueden describir las pautas y procedimientos para manejar y almacenar información confidencial.

11. Un programa de ciberseguridad debe incluir medidas como evaluaciones de vulnerabilidad regulares, monitoreo de la red, planes de respuesta a incidentes y capacitación de empleados sobre las mejores prácticas de ciberseguridad.

12. Las medidas de seguridad física para garantizar la confidencialidad pueden incluir la instalación de cámaras de seguridad, la implementación de sistemas de control de acceso y la obtención de salas de servidores o centros de datos.

13. Los acuerdos de no divulgación son contratos legales que prohíben que el destinatario revele información confidencial a terceros.

14. El consentimiento informado se puede obtener explicando a las personas el propósito de compartir su información, las entidades involucradas y los riesgos y beneficios potenciales.

15. La información confidencial se puede divulgar sin consentimiento si existe evidencia clara de riesgo grave para el cliente o el bienestar de los demás, o cuando la ley o la orden judicial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los principios principales de confidencialidad?

Solo revele información identificable si es necesario y, cuando lo sea, solo revele la cantidad mínima necesaria; indique a los usuarios del servicio cuando haya revelado su información (si esto es práctico y posible);

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 principios de confidencialidad?

El valor de la confidencialidad no es intrínseco sino más bien instrumental. Es decir, el valor de la confidencialidad es derivado de los otros valores que avanza. Podemos distinguir cuatro de estos valores: autonomía, privacidad, promesa y utilidad (o bienestar).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las cinco 5 formas de mantener la confidencialidad?

Cómo proteger la confidencialidad del cliente Uso de una plataforma segura de intercambio de archivos y mensajería.Almacene documentos físicos en un entorno con acceso controlado.Cumplir con las regulaciones de la industria (SOC-2, HIPAA, Pipeda) Capacitación de seguridad de rutina de host para el personal.Mantente alerta sobre las nuevas amenazas de seguridad.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 5 pasos de la confidencialidad de la guía?

DoS de confidencialidad para consentimiento para compartir información.Considere salvaguardar al compartir información.Tenga en cuenta la información que tiene y si es confidencial.Mantenga registros cuando comparta información confidencial.Estar al día sobre las leyes y reglas que rodean la confidencialidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 8 principios de confidencialidad?

Los ocho principios de Caldicott se enumeran a continuación de la siguiente manera:

Justifique el propósito para usar información confidencial. No use datos confidenciales personales a menos que sea absolutamente necesario. Utilice los datos confidenciales personales mínimos necesarios. El acceso a los datos confidenciales personales debe ser estrictamente necesaria para saber.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el principio 5 confidencialidad?

El principio 5 del Código de Ética de CDI (confidencialidad) establece que: los miembros deben respetar la privacidad de las personas, divulgando información confidencial solo con consentimiento informado, excepto cuando existe evidencia clara de riesgo grave para el cliente o bienestar de los demás.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres métodos que se pueden utilizar para garantizar la confidencialidad de

Estas son algunas de las 7 formas efectivas de garantizar la confidencialidad de los datos en su organización.Restringir el acceso a los datos.Cifrar sus datos.Implementar una política de confidencialidad.Implementar una política de retención de datos.Desarrollar e implementar un programa de ciberseguridad.Tomar medidas de seguridad física.Acuerdos de no divulgación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 excepciones a la confidencialidad?

La mayoría de las excepciones obligatorias a la confidencialidad son bien conocidas y entendidas. Incluyen abuso de adultos que informan niños, ancianos y de adultos dependientes, y el llamado "deber de proteger." Sin embargo, hay otras excepciones menos conocidas también requeridas por la ley. Cada uno se presentará a su vez.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el principio 5 confidencialidad?

El principio 5 del Código de Ética de CDI (confidencialidad) establece que: los miembros deben respetar la privacidad de las personas, divulgando información confidencial solo con consentimiento informado, excepto cuando existe evidencia clara de riesgo grave para el cliente o bienestar de los demás.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el principio y los límites de la confidencialidad?

Los principios de confidencialidad son que la información solo debe compartirse con aquellos que necesitan saber y que debe mantenerse seguro. Los límites de la confidencialidad son que la información solo debe compartirse si es relevante y si no causará daño.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el mejor método para mantener la información confidencial?

Triture todos los documentos en papel independientemente de su sensibilidad y bloquee todos los documentos confidenciales cuando no esté en uso. Comparta información confidencial solo con aquellos que necesitan saber. Tener un acuerdo de falta de divulgación confidencial por escrito, firmado y confidencial antes de revelar información confidencial a terceros.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 razones para romper la confidencialidad?

Situaciones en las que deberá romperse la confidencialidad:

Hay divulgación o evidencia de abuso o negligencia emocional física, sexual o grave. El suicidio está amenazado o intentado. Hay divulgación o evidencia de autolesión grave (incluido el mal uso de drogas o alcohol que puede ser mortal).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son dos violaciones de confidencialidad?

Aquí hay un incumplimiento de ejemplos de confidencialidad que puede encontrar: guardar información confidencial en una computadora no segura que deja los datos accesibles para otros. Compartir los datos personales de los empleados, como detalles de nómina, datos bancarios, direcciones de viviendas y registros médicos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 razones para romper la confidencialidad?

Las siguientes situaciones generalmente obligan legalmente a los terapeutas a romper la confidencialidad y buscar asistencia externa: planificación detallada de futuros intentos de suicidio.Otros signos concretos de intención suicida.Violencia planificada hacia los demás.Abuso infantil futuro planeado.Abuso infantil anteriormente cometido.Experimentar el abuso infantil.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la violación del principio de confidencialidad?

Una violación de la confidencialidad, o la violación de la confidencialidad, es la divulgación no autorizada de la información confidencial. Puede suceder por escrito, oralmente o durante una reunión informal entre las partes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres ejemplos de información que deben mantenerse confidenciales?

Datos personales: número de seguro social, fecha de nacimiento, estado civil y dirección postal. Datos de la aplicación de empleo: currículum, verificación de antecedentes y notas de entrevista. Información de empleo: contrato de empleo, tasa de pago, bonos y beneficios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 2 excepciones a la regla de confidencialidad?

1. Eres un peligro para ti mismo y amenaza con dañarse (e.gramo., suicida). 2. Amenazas con dañar a otra persona específica (e.gramo., asalto, matar).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es una violación de la violación de la confidencialidad?

Una violación de la confidencialidad, o la violación de la confidencialidad, es la divulgación no autorizada de la información confidencial. Puede suceder por escrito, oralmente o durante una reunión informal entre las partes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué información no es confidencial?

La información no confidencial significa únicamente dicha información que, y en la medida en que él: (i) era conocido públicamente, o era conocido por la parte receptor sin obligación de confidencialidad o no divulgación, en el momento en que dicha propiedad se proporcionó, reveló o reveló o reveló o reveló puesto a disposición o accesible por la parte divulgadora o …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que se considera legalmente información confidencial

Lo que generalmente se considera información confidencial información confidencial es cualquier información o documentación que se considera privada (no pública) para un individuo o una empresa. Esta podría ser cualquier información divulgada por cualquiera de las partes de la otra parte, ya sea directa o indirectamente, por escrito o oralmente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 límites de confidencialidad?

Posibles límites de confidencialidad se imponen voluntariamente (i.mi., No se requiere legalmente) límites que pueden ser impuestos por la ley (i.mi., Posibles divulgaciones “involuntarias”) Posibles limitaciones en la confidencialidad creadas por el uso de la tecnología en el entorno.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de una violación de confidencialidad?

Un ejemplo clásico de una violación de la confidencialidad está enviando por error a un cliente un correo electrónico destinado al cliente B. En este caso, ha compartido la información confidencial del Cliente B con un tercero sin su consentimiento. Esto podría ser de usted como propietario del negocio o uno de sus empleados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de información debe mantenerse confidencial?

Datos personales: número de seguro social, fecha de nacimiento, estado civil y dirección postal. Datos de la aplicación de empleo: currículum, verificación de antecedentes y notas de entrevista. Información de empleo: contrato de empleo, tasa de pago, bonos y beneficios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es una violación de la confidencialidad?

: No respetar la privacidad de una persona diciéndole información privada a otra persona. El médico cometió una violación de confidencialidad.