Ryone puede monitorear la comunicación cifrada. Sin embargo, hay ciertos métodos que se pueden usar para monitorear el cifrado de extremo a extremo. Por ejemplo, el malware o el spyware se pueden instalar en uno de los dispositivos involucrados en la comunicación, lo que permite a un tercero acceder a la información descifrada. Además, los metadatos, como el tiempo y la duración de la comunicación, aún se pueden monitorear, incluso con un cifrado de extremo a extremo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los pros y los contras del cifrado de extremo a extremo?

Los pros de la aprotección de la privacidad de extremo a extremo.Integridad de los datos.Intercambios de datos altamente sensibles.Nivel de dispositivo a nivel de servidor.Evitar ataques de alto costo y daño de reputación.El libro mayor todavía está disponible.Dispositivos de recepción no confiables.Preocupaciones de aplicación de la ley y vigilancia.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los beneficios del cifrado?

Los beneficios del uso de la tecnología de cifrado para la seguridad de seguridad de datos son baratos de implementar.El cifrado puede salvarlo de multas regulatorias.El cifrado puede ayudar a proteger a los trabajadores remotos.El cifrado aumenta la integridad de nuestros datos.El cifrado puede aumentar la confianza del consumidor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la desventaja del cifrado de extremo a extremo?

Desventajas del cifrado de extremo a extremo

La seguridad que ofrece la privacidad de extremo a extremo podría ser limitada si un tercero tiene acceso físico al dispositivo en cada extremo de la transmisión, no solo pueden leer mensajes existentes, sino que también enviaran otros nuevos.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede piratear el cifrado de extremo a extremo?

¿Se puede piratear el cifrado de extremo a extremo?. Desafortunadamente, todo, incluido el cifrado de extremo a extremo, puede ser pirateado. Es solo cuestión de tiempo. Lo mejor del cifrado de extremo a extremo es que a pesar de que puede ser pirateado, tomaría cientos, si no miles de años.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las desventajas de un mensaje cifrado?

El usuario no podría explorar el archivo cifrado si la contraseña o la clave obtuvo la pérdida. Sin embargo, el uso de claves más simples en el cifrado de datos hace que los datos sean inseguros, y al azar, cualquiera puede acceder a él.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 propósitos de cifrado?

No solo mantiene los datos confidenciales, sino que puede autenticar su origen, asegurar que los datos no hayan cambiado después de que se enviaran, y evita que los remitentes negaran que enviaron un mensaje cifrado (también conocido como no repudio).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son dos razones para usar el cifrado?

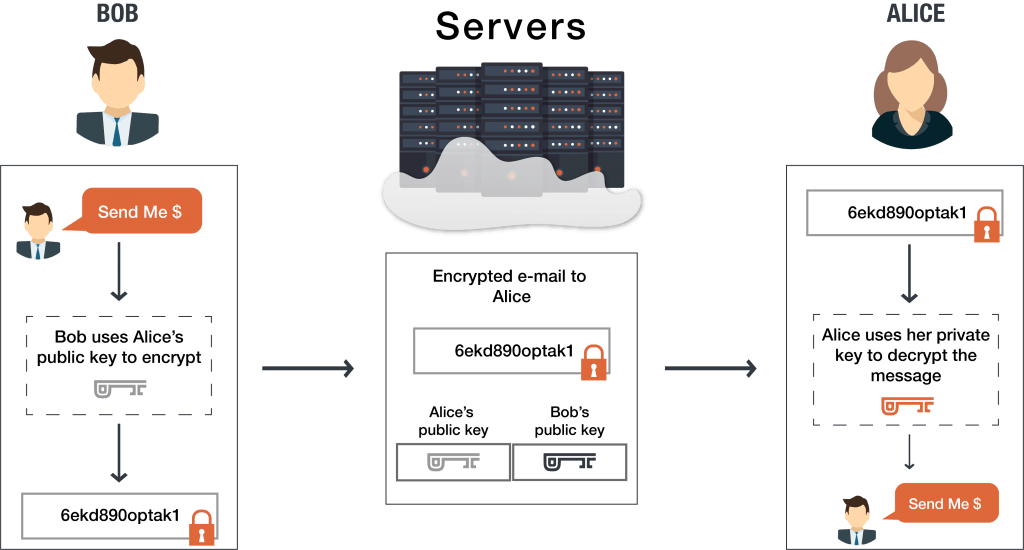

Ayuda a proteger la información privada, los datos confidenciales y puede mejorar la seguridad de la comunicación entre las aplicaciones y los servidores del cliente. En esencia, cuando sus datos están encriptados, incluso si una persona o entidad no autorizada obtiene acceso a él, no podrán leerlos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede monitorear el cifrado de extremo a extremo?

En teoría, el cifrado de extremo a extremo significa que solo el remitente y el receptor contienen las claves que necesitan para descifrar su mensaje. Ni siquiera los propietarios de una aplicación pueden echar un vistazo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede romper el cifrado de extremo a extremo?

¿Se puede piratear el cifrado de extremo a extremo?. Desafortunadamente, todo, incluido el cifrado de extremo a extremo, puede ser pirateado. Es solo cuestión de tiempo. Lo mejor del cifrado de extremo a extremo es que a pesar de que puede ser pirateado, tomaría cientos, si no miles de años.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los gobiernos ver el cifrado de extremo a extremo?

Ningún individuo o entidad, sin hacker, sin cibercrimen, ninguna empresa u organización o gobierno, puede acceder a datos y comunicaciones protegidas con cifrado de extremo a extremo. Es la herramienta definitiva para proteger el derecho de las personas a la privacidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué alguien usaría mensajes cifrados?

¿Por qué alguien me enviaría?. Sin las claves adecuadas para no encriptar el mensaje, nadie excepto el remitente y el destinatario pueden leer el contenido del mensaje.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 objetivos de cifrado?

La criptografía tiene cuatro objetivos principales: confidencialidad, integridad, autenticación y no repudio.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres objetivos de cifrado?

Objetivos de la autenticidad de datos de la privacidad de criptografía (confidencialidad) (proviene de donde afirma) Integridad de datos (no se ha modificado en el camino) en el mundo digital.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede la policía ver mensajes cifrados de extremo a extremo?

El cifrado de extremo a extremo (E2EE) es un sistema que, entre otros, permite a los usuarios de teléfonos móviles comunicarse entre sí sin que nadie más esté a escondidas. Entonces, la policía no puede escuchar en ninguno de los dos, incluso si están autorizados para aprovechar la comunicación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el FBI ver la señal

Los mensajes están encriptados de extremo a final, el FBI no puede acceder a ellos. La señal no almacena mensajes o datos de usuario fuera de la fecha de registro y la fecha del último uso. Características de la señal Bloqueo de pantalla y PIN para realizar mensajes de acceso, incluso con acceso al dispositivo, un poco más difícil de evitar que fisuje.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede piratear mi teléfono si está encriptado?

¿Se puede piratear un dispositivo cifrado Sí? Los dispositivos cifrados aún son vulnerables al spyware. Con el cifrado, los datos en su dispositivo permanecen revueltos e inquisibles hasta que se ingrese la contraseña.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers ver mensajes cifrados?

No, los piratas informáticos no pueden ver datos cifrados, ya que se revuelven e insegura hasta que la clave de cifrado (o frase de pases) se usa para descifrarlo. Sin embargo, si un hacker logra obtener la clave de cifrado o descifrar el algoritmo de cifrado, puede obtener acceso a los datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el FBI leer el cifrado de extremo a extremo?

Con algunas excepciones, muchos servicios importantes de mensajería E2EE entregan todo tipo de datos a la aplicación de la ley federal, y las copias de seguridad en la nube pueden incluso habilitar la divulgación de los mensajes almacenados enviados en dos de las aplicaciones de mensajería E2EE más grandes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede la policía leer mensajes cifrados de extremo a extremo?

En general, la aplicación de la ley no tiene acceso a mensajes cifrados de extremo a extremo (E22E) enviados a través de estos servicios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué alguien cifraría su teléfono?

El cifrado de teléfonos enteros significa que todos los datos contenidos en un dispositivo están protegidos del acceso no autorizado. Pediría, por ejemplo, alguien que acceda a sus datos si su teléfono se perdiera o se robara y protegiera con el pin o contraseña de cifrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el FBI ver mis textos?

El máximo de siete días de los chats de texto de los usuarios especificados (solo cuando el cifrado de extremo a extremo no se ha elegido y aplicado y solo cuando recibe una orden efectiva; sin embargo, video, imagen, archivos, ubicación, audio de llamadas telefónicas y otros Dichos datos no serán revelados).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede el gobierno ver datos cifrados?

Debido al cifrado a prueba de orden judicial, el gobierno a menudo no puede obtener la evidencia electrónica y la inteligencia necesarias para investigar y procesar las amenazas a la seguridad pública y la seguridad nacional, incluso con una orden judicial o orden judicial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede la policía recuperar los mensajes de señal?

La señal está diseñada para nunca recopilar ni almacenar información confidencial. Los mensajes y llamadas de señal no pueden acceder por nosotros u otros terceros porque siempre están encriptados, privados y seguros de extremo a extremo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede la NSA ver mis textos?

2. Big Tech pasa sus datos a la NSA. Facebook, Google, Apple y otros seis servicios en línea líderes han sido registrados por haber dado los datos de sus clientes a la NSA, como lo requiere legalmente el programa “Prism”. Los datos compartidos incluyen correos electrónicos, mensajes y documentos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué cifrarías tu teléfono?

Cifrar su dispositivo significa que los datos (como la información de la tarjeta de crédito, los números de seguro social, las direcciones o cualquier otra información extremadamente personal) que se ingrese en el teléfono se confundirán, lo que lo hace indescifrable para cualquier persona que pueda estar tratando de robar su robo de información.