Resumen

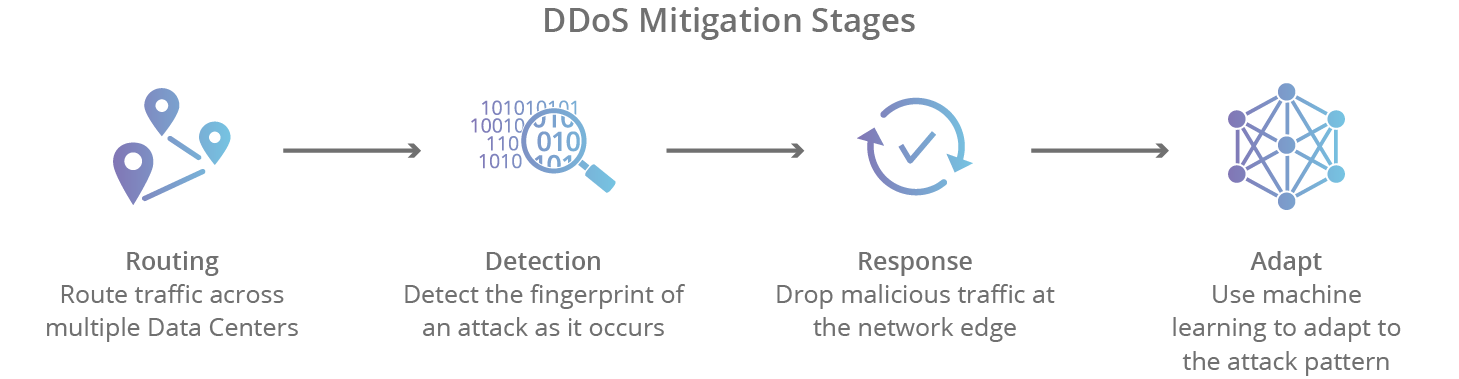

Hay 4 etapas de mitigar un ataque DDoS: detección, respuesta, enrutamiento y adaptación. Los puntos clave para cada etapa son los siguientes:

- Detección: Para detener un ataque distribuido, un sitio web debería poder diferenciar entre un ataque y un alto volumen de tráfico legítimo.

- Respuesta: La respuesta inmediata es crucial para minimizar el impacto del ataque.

- Enrutamiento: El tráfico se puede redirigir para absorber el ataque y proteger el servidor de destino.

- Adaptación: La estrategia de mitigación debe adaptarse a los patrones de ataque en evolución para garantizar una protección continua.

Preguntas

1. ¿Cuáles son las 4 etapas de mitigar un ataque DDoS??

Las 4 etapas de mitigar un ataque DDoS son la detección, respuesta, enrutamiento y adaptación.

2. ¿Qué servicio se utiliza para mitigar los ataques DDoS??

AWS Shield se usa para mitigar los ataques DDoS. Está integrado con los servicios de AWS Edge, reduciendo el tiempo de mitigar de minutos a subsecond.

3. ¿Cuál es el ataque DDoS mitigado más grande??

El mayor ataque HTTP DDoS reportado superó los 71 millones de solicitudes por segundo, según la investigación de Cloudflare.

4. ¿Cuáles son las cuatro estrategias de mitigación de amenazas de red??

Las cuatro principales estrategias de mitigación de amenazas de red son:

- Aplicación de la lista blanca

- Aplicaciones de parcheo

- Parchear sistemas operativos y usar la última versión

- Minimizar los privilegios administrativos

5. ¿Cómo protegen los servidores contra DDoS??

Los servidores pueden proteger contra los ataques DDoS dependiendo de medidas de seguridad de red, como firewalls y sistemas de detección de intrusiones,. Además, el software antivirus y antimalware puede detectar y eliminar virus y malware.

6. ¿Qué es DDoS y cómo lo previene??

Un ataque distribuido de denegación de servicio (DDoS) es un tipo de ataque donde el tráfico utilizado para abrumar al objetivo proviene de muchas fuentes distribuidas. Para evitarlo, bloquear la fuente de tráfico no es suficiente, ya que a menudo se emplean botnets. La implementación de medidas de seguridad apropiadas es esencial.

7. ¿Cómo Amazon mitigó un ataque DDoS??

Amazon mitigó un ataque DDoS usando AWS Shield, un servicio diseñado para proteger a los clientes de los ataques DDoS, los bots malos y las vulnerabilidades de las aplicaciones. El ataque fue mitigado con éxito en febrero según el informe de amenaza del primer trimestre de Amazon.

8. ¿Cuánto tiempo se tarda en mitigar un ataque DDoS??

Las soluciones óptimas de protección DDOS pueden detectar y mitigar ataques en menos de 30 segundos, lo que las hace adecuadas para uso empresarial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 etapas de mitigar un ataque DDoS?

Hay 4 pasos de mitigación de DDoS para ataques que usan un proveedor basado en la nube: detección. Para detener un ataque distribuido, un sitio web debería poder diferenciar entre un ataque y un alto volumen de tráfico legítimo.Respuesta.Enrutamiento.Adaptación.Escalabilidad.Flexibilidad.Fiabilidad.Capacidad de red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué servicio se utiliza para mitigar los ataques DDoS?

Los sistemas de mitigación DDOS de AWS Shield están integrados con los servicios de AWS Edge, reduciendo el tiempo de mitigar de minutos a subd más del segundo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el ataque DDoS mitigado más grande?

El ataque más grande superó los 71 millones de RPS, que es el ataque DDoS HTTP más grande, según la investigación de Cloudlare.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las cuatro 4 estrategias de mitigación de amenazas de red?

Las cuatro mitigaciones principales son: la lista blanca de aplicaciones; Aplicaciones de parche; Parchear sistemas operativos y usar la última versión; Minimizar los privilegios administrativos. Este documento está diseñado para ayudar a los gerentes superiores en las organizaciones a comprender la efectividad de la implementación de estas estrategias.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo protegen los servidores contra DDoS?

Puede confiar en los siguientes tipos de seguridad de red para proteger su negocio de los intentos de DDoS: firewalls y sistemas de detección de intrusiones que actúan como barreras de escaneo de tráfico entre redes. Software antivirus y antimalware que detecta y elimina virus y malware.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es DDoS y cómo lo previene?

Una denegación de servicio distribuida (DDoS) es un tipo de ataque de DOS donde el tráfico utilizado para abrumar al objetivo proviene de muchas fuentes distribuidas. Este método significa que el ataque no se puede dejar de bloquear la fuente de tráfico. Las botnets a menudo se emplean para ataques DDoS.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo atacó Amazon DDoS?

Detallando el ataque en su informe de amenaza del primer trimestre de 2020, Amazon dijo que el ataque ocurrió en febrero, y fue mitigado por AWS Shield, un servicio diseñado para proteger a los clientes de la plataforma de computación en la nube a pedido de Amazon de los ataques DDoS, así como por malos bots y vulnerabilidades de aplicaciones.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo se tarda en mitigar un ataque DDoS?

Las soluciones de protección que detectan y mitigan los ataques DDoS en menos de 30 segundos, por lo tanto, son óptimas para el uso empresarial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de ciberseguridad de mitigación?

Una estrategia de mitigación de amenazas de ciberseguridad reduce el riesgo general o el impacto de un incidente de ciberseguridad al emplear políticas y procedimientos de seguridad. Hay tres componentes para la mitigación de riesgos: prevención, detección y remediación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las cuatro mejores estrategias de mitigación?

4. Las cuatro mitigaciones principales son: la lista blanca de aplicaciones; parchear aplicaciones y sistemas operativos y usar la última versión; y minimizar los privilegios administrativos. Este documento está diseñado para ayudar a los gerentes superiores en las organizaciones a comprender la efectividad de la implementación de estas estrategias.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor defensa contra DDoS?

Un firewall de aplicación web (WAF) es la mejor defensa contra todos los ataques DDoS. Frustra el tráfico malicioso que intenta bloquear las vulnerabilidades en la aplicación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se protegen los firewalls contra los ataques DDoS?

Un firewall de aplicación web (WAF) es un tipo de firewall que monitorea, filtra o bloquea el tráfico entrante a una aplicación web. Está diseñado para proteger las aplicaciones web de ataques como ataques DDoS. Un WAF puede evitar un ataque DDoS bloqueando o limitando el tráfico entrante que se considera malicioso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes proteger contra los ataques DDoS?

Inscríbase en un servicio de protección DDoS. Muchos proveedores de servicios de Internet (ISP) tienen protecciones DDoS, pero un servicio de protección DDoS dedicado puede tener protecciones más sólidas contra ataques DDoS más grandes o más avanzados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es posible detener los ddos?

En términos generales, hay varios enfoques para detener los ataques DDoS. Las soluciones más comunes dependen de los métodos de bricolaje (bricolaje), electrodomésticos de mitigación local y soluciones fuera de las instalaciones basadas en la nube.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres proveedores de servicios de mitigación DDOS?

9 mejores proveedores de servicios de protección DDOS para 2023akamai.Imperva.Radware.Marco de la nube.Vercara.Netscout.Cinta.Servicios web de Amazon.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué es tan difícil defender ddos?

Estos ataques también son extremadamente difíciles de defenderse debido a su naturaleza distribuida. Es difícil diferenciar el tráfico web legítimo de las solicitudes que forman parte del ataque DDoS. Hay algunas contramedidas que puede tomar para ayudar a prevenir un ataque DDoS exitoso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hace que los ataques DDoS sean difíciles de detener?

Durante un ataque DDoS, eso puede ser miles de IPS constantemente cambiantes y millones de paquetes de datos para realizar un seguimiento de las tablas estatales. Los recursos de memoria y procesamiento necesarios para hacerlo rápidamente para cada paquete son enormes y la mayoría de los firewalls simplemente no pueden manejar la carga.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las seis 6 estrategias de mitigación de amenazas necesarias para la seguridad de la red?

6 Estrategias para la evaluación de la mitigación del riesgo de ciberseguridad.Establecer controles de acceso a la red.Monitorear continuamente el tráfico de red.Crear un plan de respuesta a incidentes.Minimice su superficie de ataque.Manténgase al tanto de las actualizaciones de parches.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de mitigación?

Los tipos de mitigación enumerados por CEQ son compatibles con los requisitos de las pautas; Sin embargo, como cuestión práctica, se pueden combinar para formar tres tipos generales de mitigación: evitación, minimización y mitigación compensatoria.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las cinco estrategias de mitigación?

Cinco estrategias de mitigación de riesgos con ejemplos de subsume y aceptar riesgos.Evitar el riesgo.Control de riesgos.Transferencia de riesgo.Mira y monitorea el riesgo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se pueden prevenir los ataques DDoS utilizando el cifrado?

Para evitar la negación de servicio y el ataque DOS distribuido, se implementa un método de rompecabezas de cliente. Para evitar un mayor ataque en la red y mejorar la seguridad de la solicitud que proporciona el cliente y el archivo enviado por el servidor al cliente está en forma cifrada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor protección contra DDoS?

Cómo detener un ataque DDoS: 5 mejores prácticas para la prevención del ataque DDoS.Garantizar una infraestructura resistente.Refugiarse en la nube.Implementar soluciones de protección DDOS e inteligencia de amenazas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor protección DDoS?

Echemos un vistazo a algunas de las mejores herramientas de protección DDOS, así como al software anti-DDOS disponible.La industria Apptrana (prueba gratuita) SolarWinds Security Event Event Event Events (Prueba gratuita) Securi Sitio web Firewall (aprende más) Firewall de aplicación web Stackpath (prueba gratuita) Enlace11.Marco de la nube.Shield de AWS.Akamai proléxico enrutado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es posible detener los ataques DDoS?

En casos extremos, puede cerrar por completo los servicios atacados para evitar daños inmediatos. Si bien esto detendrá el tráfico del atacante, detiene todo el tráfico de usuarios en su totalidad. La detención de los servicios puede hacer que las empresas pierdan clientes potenciales e ingresos, por lo que es un esfuerzo de último recurso para detener los ataques DDoS.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo evitan los servidores DDoS?

Técnicas de protección DDoS El área de superficie de ataque.Planificar la escala.Sepa qué es el tráfico normal y anormal.Implementar firewalls para ataques de aplicaciones sofisticados.