acumular.GetElementById (“Inicio-Menu-Icon”).addEventListener (“hacer clic”, function () {

documento.getElementById (“Endpoint-Security-Icon”).Lista de clase.toggle (“discapacitado”);

});

función toggledisable () {

documento.getElementById (“Endpoint-Security-Icon”).Lista de clase.toggle (“discapacitado”);

}

Nota: El fragmento de código anterior es solo una representación y puede no ser funcional en el entorno HTML real. Se proporciona solo para fines ilustrativos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué la seguridad de punto final es importante es importante porque ayuda a proteger puntos finales como computadoras, computadoras portátiles y dispositivos móviles de amenazas cibernéticas?. Desempeña un papel crucial en la prevención del acceso no autorizado, las violaciones de datos, las infecciones de malware y otras actividades maliciosas que pueden dañar la red de una organización y la información confidencial.

¿Cuáles son los riesgos de no tener seguridad de punto final no tener seguridad de punto final puede exponer sus dispositivos y red a varios riesgos, incluidos:

1. Infecciones de malware: sin seguridad de punto final, sus dispositivos son más vulnerables a malware como virus, troyanos, ransomware y spyware.

2. Incribientes de datos: la seguridad del punto final ayuda a proteger los datos confidenciales del accidente o robado por individuos no autorizados o cibercriminales.

3. Acceso no autorizado: sin las medidas de seguridad adecuadas, los atacantes pueden obtener acceso no autorizado a sus dispositivos y redes, lo que puede comprometer la información crítica.

4. Vulnerabilidades de la red: los puntos finales sin seguridad pueden servir como puntos de entrada para ataques cibernéticos, lo que permite a los atacantes explotar las vulnerabilidades de la red y obtener control.

5. Pérdida de productividad: lidiar con incidentes de seguridad y recuperarse de los ataques puede resultar en un tiempo de inactividad significativo y pérdida de productividad para individuos y organizaciones.

hace el punto final de seguridad de la seguridad El rendimiento del sistema de seguridad del sistema está diseñadas para minimizar el impacto en el rendimiento del sistema. Sin embargo, dependiendo de las medidas de seguridad específicas implementadas y los recursos disponibles en los dispositivos de punto final, puede haber un ligero impacto en el rendimiento del sistema. Este impacto suele ser insignificante y verificado por los beneficios de tener una fuerte seguridad de punto final en su lugar.

puede el punto final de seguridad para detectar todo tipo de amenazas Las soluciones de seguridad de punto final están diseñadas para detectar y proteger contra una amplia gama de amenazas. Sin embargo, es importante tener en cuenta que ninguna solución de seguridad es 100% infalible, y las nuevas amenazas están constantemente emergiendo. Si bien el software de seguridad de punto final emplea varias técnicas, como escaneo basado en firmas, monitoreo del comportamiento, evaluación de vulnerabilidad e inteligencia de amenazas para detectar y mitigar las amenazas, es crucial mantenerse actualizado con los últimos parches de seguridad y mantener la solución de seguridad en el punto final actualizado hasta la fecha. Asegurar la máxima protección contra las amenazas en evolución.

¿Con qué frecuencia se debe actualizar la seguridad del punto final? Se recomienda actualizar el software de seguridad de punto final regularmente para garantizar una protección óptima contra las nuevas amenazas. La frecuencia de las actualizaciones puede variar según la solución específica y las recomendaciones del proveedor. En general, es aconsejable habilitar actualizaciones automáticas siempre que sea posible para garantizar una protección continua. Además, las organizaciones deben mantenerse informadas sobre las últimas actualizaciones de seguridad y parches publicados por el proveedor y aplicarlos rápidamente al software de seguridad de punto final.

puede la seguridad de la seguridad de la pérdida de datos de la pérdida de datos que la seguridad del punto final juega un papel crucial en la prevención de la pérdida de datos mediante la implementación de diversas medidas, como el cifrado de datos, los controles de acceso y las políticas de prevención de la pérdida de datos (DLP). Estas medidas ayudan a proteger los datos confidenciales del acceso no autorizado, el intercambio accidental o la exfiltración intencional. Al monitorear y controlar las transferencias de datos dentro de la red y en los dispositivos de punto final, las soluciones de seguridad de punto final pueden evitar incidentes de pérdida de datos y mitigar los riesgos asociados. Sin embargo, es importante tener en cuenta que ninguna solución de seguridad puede garantizar la prevención absoluta de la pérdida de datos, y se recomienda un enfoque integral para la protección de datos, incluidas las copias de seguridad de datos regulares y la capacitación de concientización de empleados.

¿Cómo puede la ayuda de seguridad de punto final en las soluciones de seguridad del punto final de respuesta a los incidentes proporcionando un valioso apoyo en la respuesta de incidentes al permitir la detección rápida y efectiva, la investigación y la contención de incidentes de seguridad. Las características clave y las capacidades que ayudan en la respuesta a incidentes incluyen:

1. Detección de amenazas en tiempo real: las soluciones de seguridad de punto final monitorean continuamente los dispositivos de punto final para actividades maliciosas y alerta rápidamente a los equipos de seguridad sobre posibles amenazas.

2. Forense e investigación: las soluciones de seguridad de punto final registran y rastrean incidentes de seguridad, proporcionando datos forenses valiosos para investigar la naturaleza y el alcance del incidente.

3. Cuarentena y remediación: las soluciones de seguridad de punto final pueden aislar dispositivos comprometidos de la red, evitando una mayor propagación del incidente y facilitando los esfuerzos de remediación.

4. Informes y análisis de incidentes: las soluciones de seguridad de punto final generan informes integrales sobre incidentes de seguridad, ayudando a los equipos de seguridad a analizar el impacto del incidente, identificar las tendencias e implementar las mejoras necesarias en las medidas de seguridad.

Al aprovechar estas capacidades, las soluciones de seguridad de punto final contribuyen a una estrategia de respuesta a incidentes proactiva y efectiva, minimizando el daño potencial causado por las violaciones de seguridad.

puede el punto final de la seguridad de la seguridad contra las amenazas internos Las soluciones de seguridad del punto final pueden ayudar a mitigar los riesgos asociados con las amenazas de información privilegiada. Al implementar controles de acceso, monitorear las actividades del usuario y la aplicación de análisis de comportamiento, las soluciones de seguridad de punto final pueden detectar acciones sospechosas o no autorizadas por parte de empleados o usuarios privilegiados. Estas soluciones también pueden hacer cumplir las políticas de seguridad y restringir los privilegios de acceso, evitando posibles violaciones de datos o acciones no autorizadas. Sin embargo, es importante tener en cuenta que la seguridad del punto final es solo un componente de una estrategia integral de prevención de amenazas interna, que también debe incluir capacitación de empleados, programas de concientización y revisiones regulares de los controles de acceso.

¿Necesito seguridad de punto final si uso un firewall? Mientras que los firewalls juegan un papel crucial en la seguridad de la red al controlar el tráfico entre los dispositivos de punto final y la red, no son suficientes para proporcionar Protección integral del punto final. Las soluciones de seguridad de punto final complementan la funcionalidad de los firewalls enfocándose en proteger los dispositivos individuales del malware, el acceso no autorizado y otras amenazas de seguridad. La seguridad del punto final adopta un enfoque más granular, monitoreo de actividades en los dispositivos de punto final e implementando medidas como antivirus, sistemas de prevención de intrusiones y análisis de comportamiento. Por lo tanto, se recomienda utilizar un firewall y soluciones de seguridad de punto final para garantizar una protección integral para su red y dispositivos.

puede el punto final de la seguridad de la seguridad contra los ataques de día cero Las soluciones de seguridad del punto final están diseñadas para detectar y proteger contra ataques de día cero, que previamente son vulnerabilidades desconocidas explotadas por cibercriminales. Si bien las soluciones antivirus tradicionales basadas en la firma pueden no ser efectivas contra los ataques de día cero, las soluciones de seguridad de punto final modernos emplean técnicas avanzadas como el monitoreo del comportamiento, el aprendizaje automático y la inteligencia de amenazas para detectar y mitigar tales amenazas. Al analizar patrones, comportamientos y anomalías, estas soluciones pueden identificar y bloquear los ataques de día cero antes de causar un daño significativo. Sin embargo, es importante tener en cuenta que la efectividad de la protección contra ataques de día cero puede variar según la solución de seguridad de punto final específico y sus capacidades. Las actualizaciones regulares y la aplicación rápida de parches de seguridad también son cruciales para mantenerse protegidas contra ataques de día cero.

puede el punto final de seguridad de la seguridad contra las soluciones de seguridad de punto final de ransomware puede proporcionar protección contra el ransomware mediante la implementación de diversas medidas preventivas. Estas medidas incluyen la detección de amenazas en tiempo real, el monitoreo del comportamiento y los controles de aplicación que ayudan a identificar y bloquear los ataques de ransomware. Además, las soluciones de seguridad de Endpoint a menudo incluyen características como copias de seguridad de archivos y datos, cifrado y capacidades de restauración del sistema para ayudar en la recuperación de los ataques de ransomware. Sin embargo, es importante recordar que los ciberdelincuentes evolucionan constantemente sus tácticas, y pueden surgir nuevas variantes de ransomware. Por lo tanto, mantener el software de seguridad de punto final actualizado, hacer una copia de seguridad regular de datos importantes y educar a los usuarios sobre la navegación segura y las prácticas de correo electrónico son esenciales para mantenerse protegidos contra las amenazas de ransomware.

¿Cómo se protege la seguridad de los puntos finales contra los ataques de phishing Solutions utilizan múltiples capas de protección para proteger contra los ataques de phishing. Estas medidas pueden incluir:

1. Filtrado por correo electrónico: las soluciones de seguridad de punto final a menudo emplean mecanismos de filtrado de correo electrónico para identificar y bloquear correos electrónicos de phishing que contienen enlaces o archivos adjuntos maliciosos.

2. Filtrado de contenido web: al analizar el contenido y la reputación del sitio web, las soluciones de seguridad de punto final pueden bloquear el acceso a sitios web de phishing conocidos o dominios sospechosos.

3. Análisis de reputación de URL: las soluciones de seguridad de punto final pueden evaluar la reputación de las URL en tiempo real, identificando posibles sitios de phishing y advertir a los usuarios antes de acceder a ellas.

4. Capacitación sobre el conocimiento del usuario: las soluciones de seguridad de punto final pueden integrarse con los programas de capacitación de concientización sobre el usuario, educar a las personas sobre las técnicas de phishing y advertirles sobre los riesgos potenciales.

Al implementar estas medidas, Endpoint Security Solutions proporciona una capa adicional de defensa contra los ataques de phishing, reduciendo las posibilidades de que los usuarios sean víctimas de esquemas fraudulentos. Sin embargo, la conciencia del usuario y la precaución aún son cruciales para prevenir ataques de phishing exitosos.

puede el punto final de seguridad de la seguridad contra el malware sin filmación Sí, las soluciones de seguridad de punto final pueden proteger contra el malware sin archivo. El malware sin fila es un tipo de software malicioso que reside en la memoria o se ejecuta directamente desde el sistema operativo sin almacenarse como un archivo en el disco. Si bien las soluciones antivirus tradicionales pueden tener dificultades para detectar malware sin archivo debido a sus métodos de ejecución no tradicionales, las soluciones modernas de seguridad de punto final emplean técnicas avanzadas como monitoreo de comportamientos, escaneo de memoria y detección de anomalías para identificar y bloquear los ataques de malware sin filos. Al analizar los comportamientos del sistema y el monitoreo de las actividades de memoria, estas soluciones pueden detectar y mitigar la presencia de malware sin archivo, reduciendo el riesgo de compromiso y violaciones de datos. Sin embargo, es importante actualizar y parchear regularmente el software de seguridad de punto final para mantenerse protegido contra la evolución de las amenazas de malware sin archivo.

¿Cómo el punto final de la seguridad Impacto en el punto de seguridad Las soluciones de seguridad del punto final tienen como objetivo proteger los dispositivos y las redes de las amenazas de seguridad, y al hacerlo, pueden recopilar y procesar cierta información sobre los puntos finales?. Esta información puede incluir identificadores de dispositivos, actividades de red y registros de eventos de seguridad. Sin embargo, las soluciones de seguridad de punto final de buena reputación están diseñadas con la privacidad en mente, y deben cumplir con las regulaciones de protección de datos y las mejores prácticas de la industria. Los datos recopilados se usan generalmente con fines de seguridad, como la detección de amenazas, la respuesta a incidentes y la optimización del rendimiento. Las organizaciones deben asegurarse de elegir soluciones de seguridad de punto final de proveedores de confianza que prioricen la privacidad y proporcionen transparencia con respecto a las prácticas de manejo de datos. También es importante revisar y comprender la política de privacidad del proveedor y configurar la solución de seguridad de punto final de acuerdo con los requisitos de privacidad de la organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres pasos principales de la seguridad del punto final?

3 pasos para un mejor punto de seguridad de punto final 1: establecer una postura de seguridad. Creo que el primer paso para establecer una fuerte postura de seguridad es comprender lo que está en el alcance.Paso 2: Investigar y remediar. A continuación, debe investigar y remediar incidentes de seguridad con precisión y rápido.Paso 3: Conozca su puntaje.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué la seguridad del punto final es en mi computadora?

La protección del punto final ayuda a proteger los puntos finales, dispositivos como computadoras portátiles y teléfonos inteligentes que se conectan a una red, desde actores y exploits maliciosos. CiberCriminales se dirigen a puntos finales porque pueden ayudar a los atacantes a obtener acceso a las redes corporativas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se asegura un punto final?

Identifica tu punto final

El primer paso que debe dar para asegurar los puntos finales es catalogarse y evaluar las vulnerabilidades. Una vez que tenga estos datos, puede habilitar el acceso a la red solo a los dispositivos aprobados y priorizar los puntos finales más riesgosos y sensibles.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si se instala la protección del punto final?

Verifique la instalación del cliente de protección de punto final en la computadora de referencia, abra la protección del punto final del centro del sistema desde el área de notificación de Windows.En la pestaña Inicio del cuadro de diálogo Protección de punto final del Centro de Sistema, verifique que la protección en tiempo real esté configurada en ON.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de seguridad de punto final?

¿Cuál es un ejemplo de seguridad de punto final? Algunos ejemplos de soluciones de seguridad de punto final incluyen: firewalls: los firewalls pueden controlar el tráfico entre los dispositivos de punto final y la red. Pueden ayudar a bloquear el tráfico malicioso y proteger los dispositivos de punto final de los atacantes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los componentes clave de la seguridad del punto final?

5 componentes clave del control de la red de seguridad de punto final. El componente de control de red rastrea, monitores y filtros todo el tráfico de red entrante.Control de la aplicación.Control de datos.Protección del navegador.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo elimino la seguridad del punto final de mi computadora?

Cómo eliminar la seguridad del punto final en el panel de control, programas y características o aplicaciones & Características (dependiendo de su versión de Windows).Si alguno de los siguientes productos ENS está presente, haga clic con el botón derecho en el producto y seleccione Desinstalar: espere hasta 30 minutos para que se eliminarán los archivos de arquitectura de fondo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo deshabilito la seguridad del punto final?

Hay un icono en su menú de inicio o hay un icono hacia abajo por el reloj. El icono parece un escudo rojo. Haga clic en Deshabilitar el firewall de seguridad de punto final. Si ya tiene el firewall deshabilitado, no verá esta opción.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede explicar cómo funciona la seguridad de Endpoint?

La solución de seguridad de punto final proporciona a los administradores del sistema una consola de administración centralizada que está instalada en una red o servidor y les permite controlar la seguridad de todos los dispositivos que se conectan a ellos. El software del cliente se implementa en cada punto final, ya sea de forma remota o directa.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo reviso mi conexión de punto final?

Prueba de una conexión de punto final En la ventana Administrar conexiones de punto final, seleccione el punto final con el que desea trabajar.En la parte inferior de la pestaña General del punto final, haga clic en Test Connection.Si la conexión es exitosa, haga clic en Cerrar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se instaló automáticamente la plataforma de seguridad de punto final automáticamente?

McAfee® Endpoint Security Platform (el módulo Common Security Common de Security McAfee®) se instala automáticamente con cualquier módulo de seguridad de punto final.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la seguridad del punto final para los tontos?

La seguridad del punto final es la práctica de asegurar puntos finales o puntos de entrada de dispositivos de usuario final, como computadoras de escritorio, computadoras portátiles y dispositivos móviles para ser explotados por actores y campañas maliciosas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los conceptos básicos de la seguridad del punto final?

La seguridad del punto final es el proceso de protección de dispositivos como escritorios, computadoras portátiles, teléfonos móviles y tabletas de amenazas maliciosas y ataques cibernéticos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo elimino la seguridad del punto final de Windows 10?

Ir al panel de control > Programas y características’. Seleccione ‘Seguridad de punto final de punto de verificación’ y presione ‘Desinstalar’.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo eliminar la seguridad del punto final?

Para las computadoras de Windows, puede eliminar la computadora de la interfaz de usuario de administración y desinstalar el software de seguridad de punto final de forma remota. La desinstalación remota solo se admite en las plataformas de Windows.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo elimino la seguridad del punto final de Windows?

PowerShellopen una ventana de PowerShell como administrador.Ejecute el siguiente comando: (get -wmioBject -class win32_product -filter "Nombre = ‘Symantec Endpoint Protection’" -Nombre de la computadora . ). Desinstalar () Una desinstalación exitosa devolverá un mensaje que termine con "Valor de retorno: 0"

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo habilito los puntos finales?

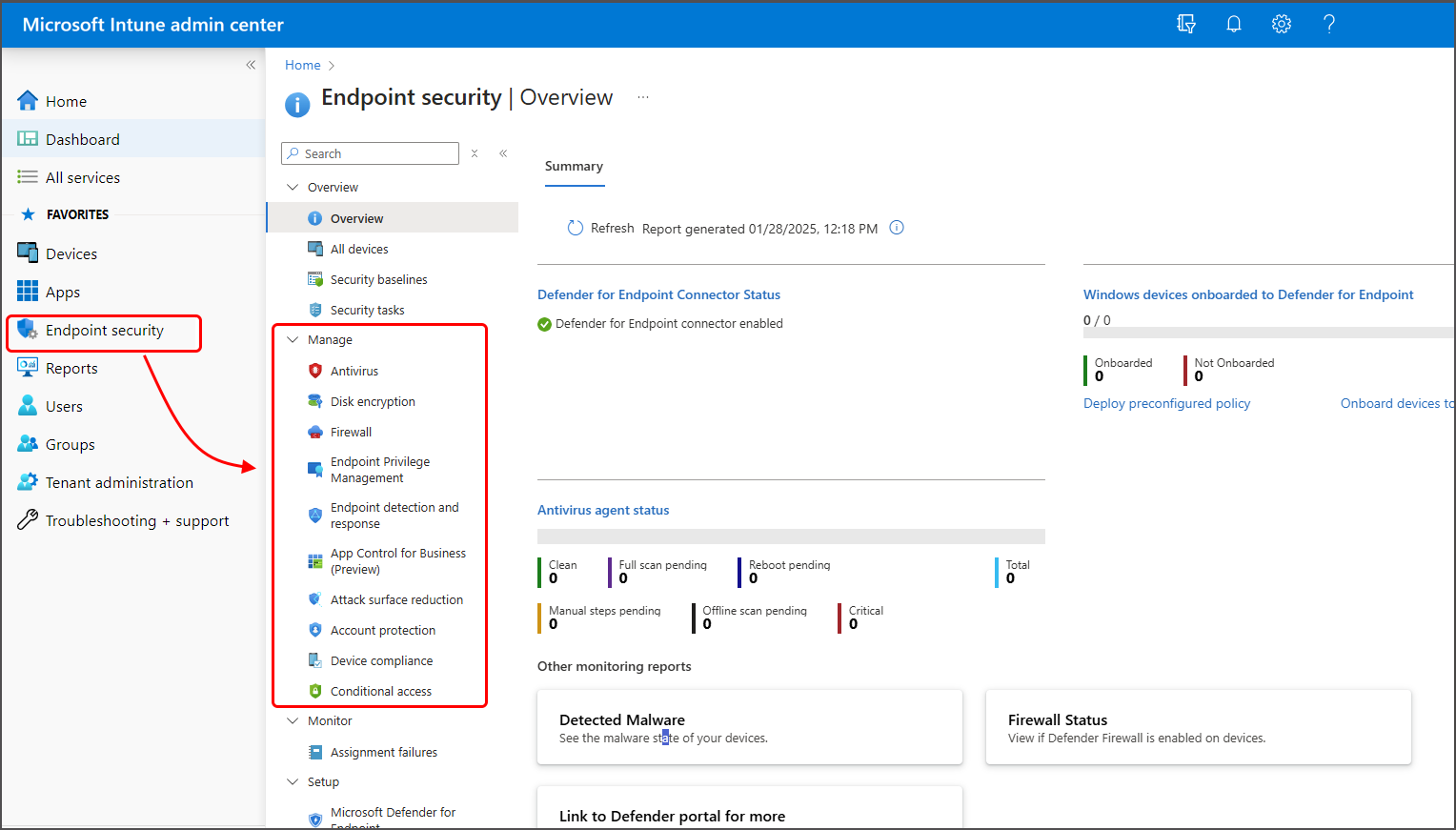

El primer elemento que desea hacer es iniciar sesión en Microsoft Endpoint Manager Center de administración y seleccionar la pestaña Seguridad de punto final en la columna principal y luego en Configuración, seleccione Microsoft Defender ATP. En Configuración de Share Common Seleccione Abrir la consola de administración de Microsoft Defender ATP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si mi punto final de API funciona?

El flujo de prueba de API es bastante simple con tres pasos principales: enviar la solicitud con los datos de entrada necesarios.Obtenga la respuesta con datos de salida.Verifique que la respuesta volviera como se esperaba en el requisito.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cómo instalar la plataforma de seguridad de punto final

Instrucciones de instalación Descargar una copia de McAfee Endpoint Security desde el sitio de descarga de software y guárdela en su escritorio.Si tiene instalado un software antivirus existente, debe desinstalar primero cualquier antivirus existente.Haga doble clic en el archivo ZIP de ENS.En la carpeta de archivos extraídos, haga doble clic en Setupep.exe.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] En qué parte de una red se instala la protección del punto final

Está instalado en computadoras portátiles, escritorios, servidores, máquinas virtuales, así como puntos finales remotos en sí mismos. El antivirus a menudo es parte de una solución de seguridad de punto final y generalmente se considera una de las formas más básicas de protección del punto final.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es responsable de la seguridad del punto final

Un ingeniero de seguridad de punto final protege la red y los sistemas informáticos de una organización de las amenazas cibernéticas. Son responsables de implementar y mantener soluciones de seguridad de punto final que detecten, prevenieran y respondan a incidentes de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo elimino la seguridad del punto final de mi computadora?

Cómo eliminar la seguridad del punto final en el panel de control, programas y características o aplicaciones & Características (dependiendo de su versión de Windows).Si alguno de los siguientes productos ENS está presente, haga clic con el botón derecho en el producto y seleccione Desinstalar: espere hasta 30 minutos para que se eliminarán los archivos de arquitectura de fondo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo deshabilito la seguridad del punto final?

Hay un icono en su menú de inicio o hay un icono hacia abajo por el reloj. El icono parece un escudo rojo. Haga clic en Deshabilitar el firewall de seguridad de punto final. Si ya tiene el firewall deshabilitado, no verá esta opción.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué dice que este punto final ha sido deshabilitado?

Desactivado significa que uno o más componentes no están encendidos. Puede ejecutar el informe de estado de la computadora y exportar a CSV a Excel. Mostrará qué componentes (s) están deshabilitados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo configuro los permisos en los puntos finales?

Establezca Global Endpoint PermissionsGo a los servicios centrales > Roles, luego haga clic en Agregar rol.En la pestaña Descripción, complete los campos y opciones disponibles. Campo. Descripción. Nombre.Haga clic en los miembros, luego agregue miembros al rol. Los pasos para agregar miembros a un rol son diferentes dependiendo del tipo de rol. Estático. Dinámica.