Los datos para diversas actividades ilegales, como robo de identidad, fraude o chantaje.

2. Los piratas informáticos pueden usar los datos filtrados para los ataques de phishing

Al tener acceso a información personal, como nombres, direcciones de correo electrónico o números de teléfono, los piratas informáticos pueden crear correos electrónicos o mensajes de phishing convincentes para engañar a las personas para que regalen información más confidencial o haga clic en enlaces maliciosos.

3. Los piratas informáticos pueden usar los datos filtrados para ataques específicos

Si los datos filtrados incluyen información específica sobre individuos u organizaciones, los piratas informáticos pueden usar esto para lanzar ataques específicos. Pueden crear mensajes o estafas personalizados y convincentes, lo que hace que sea más probable que los destinatarios caigan por sus tácticas.

4. Los piratas informáticos pueden usar los datos filtrados para el chantaje

Si los datos filtrados incluyen información comprometida o confidencial, los piratas informáticos pueden usarlos para chantajear individuos u organizaciones. Pueden amenazar con publicar la información públicamente a menos que se paga un rescate.

5. Los piratas informáticos pueden usar los datos filtrados para el relleno de credenciales

El relleno de credenciales es una técnica en la que los piratas informáticos usan nombres de usuario y contraseñas robadas de un sitio web o servicio para obtener acceso no autorizado a otras cuentas. Al usar los datos filtrados, los piratas informáticos pueden intentar obtener acceso a varias plataformas o servicios en línea, aumentando las posibilidades de éxito debido a que las personas reutilizan las contraseñas.

6. Los piratas informáticos pueden usar los datos filtrados para crear cuentas falsas

Con los datos filtrados, los piratas informáticos pueden crear cuentas en línea falsas que se hacen pasar por individuos u organizaciones. Estas cuentas falsas se pueden utilizar para diversos fines maliciosos, como difundir información errónea, realizar estafas o lanzar más ataques.

7. Los piratas informáticos pueden usar los datos filtrados para ataques de ingeniería social

Al tener acceso a datos personales u organizacionales, los piratas informáticos pueden manipular a las personas o empleados a través de tácticas de ingeniería social. Pueden usar la información obtenida para parecer confiable o creíble, lo que facilita el engañado de las personas para que revelen información confidencial o otorgan acceso no autorizado.

8. Los piratas informáticos pueden usar los datos filtrados para el daño de la reputación

En algunos casos, los piratas informáticos pueden filtrar los datos que han obtenido para dañar la reputación de individuos u organizaciones. Esto puede tener consecuencias graves, incluida la pérdida financiera, la pérdida de confianza o incluso las implicaciones legales.

9. Los piratas informáticos pueden usar los datos filtrados para el comercio de información privilegiada

Si los datos filtrados incluyen información confidencial o no pública sobre las empresas, los piratas informáticos pueden usarlos para fines de información privilegiada. Al tener acceso a dicha información antes de que se haga público, los piratas informáticos pueden obtener ganancias financieras ilícitas manipulando el mercado de valores.

10. Los piratas informáticos pueden usar los datos filtrados para la investigación y el desarrollo

En casos raros, los piratas informáticos pueden estar interesados en la propiedad intelectual o los datos confidenciales de investigación y desarrollo. Pueden robar estos datos para sus propios fines, lo que puede incluir obtener una ventaja competitiva o venderlos a empresas o naciones rivales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 causas comunes de violaciones de datos?

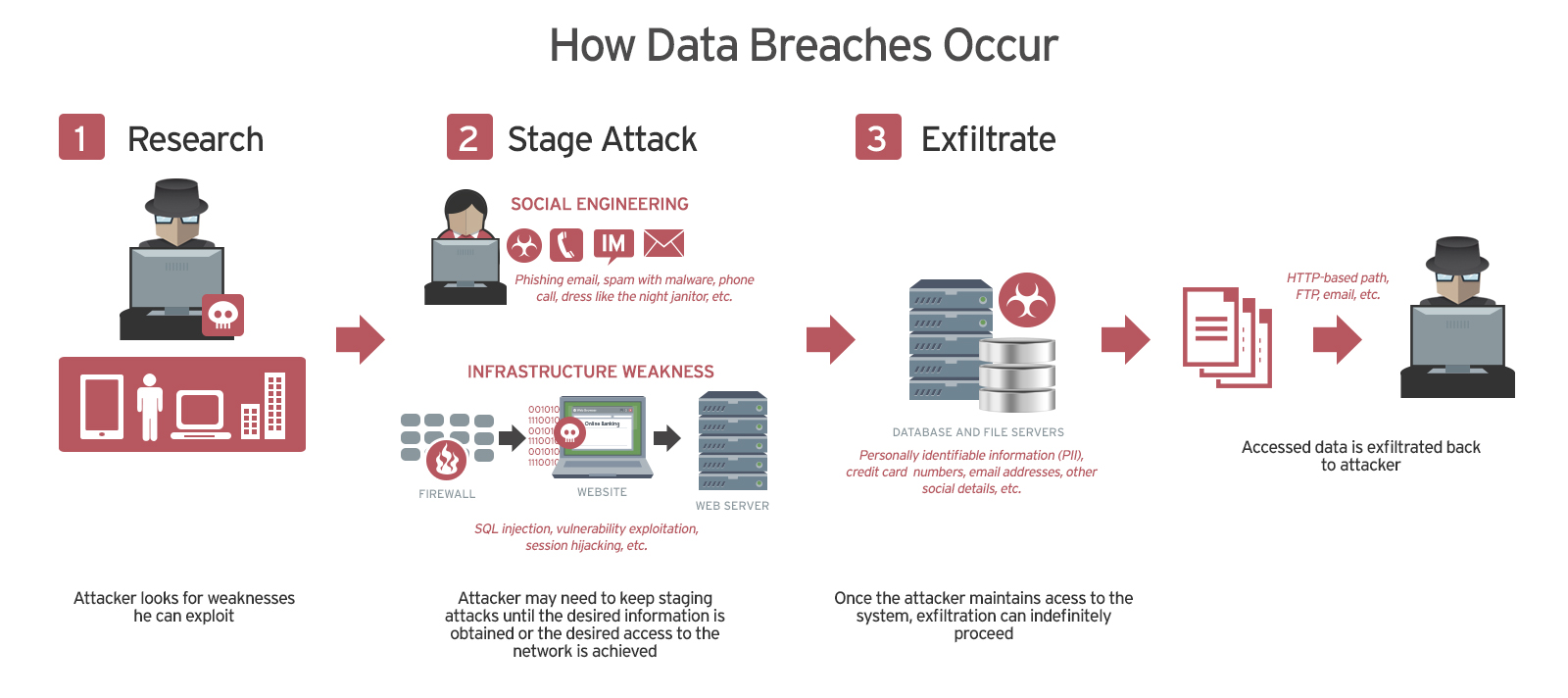

Seis causas comunes de la incrustación de datos 1. Amenazas internas debido al mal uso del acceso privilegiado.Causa 2. Contraseñas débiles y robadas.Causa 3. Aplicaciones sin parpadear.Causa 4. Malware.Causa 5. Ingeniería social.Causa 6. Ataques físicos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cómo puede ocurrir la violación de datos

Las vulnerabilidades comunes dirigidas por delincuentes maliciosos incluyen lo siguiente: Credenciales débiles. La gran mayoría de las violaciones de datos son causadas por credenciales robadas o débiles. Si los delincuentes maliciosos tienen su combinación de nombre de usuario y contraseña, tienen una puerta abierta a su red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres causas principales de las violaciones de datos?

Una contraseña débil, extracción de datos inadecuada y falta de prácticas de seguridad de seguridad de correo electrónico pueden causar una violación de datos que valga miles de dólares. Por otro lado, tenemos amenazas internas. Los empleados descontentos pueden causar más daños a una empresa que los hackers de sombrero negro.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la principal causa de violaciones de datos?

Robo físico de dispositivos sensibles

Los dispositivos de la empresa contienen información confidencial, y cuando estos dispositivos caen en las manos equivocadas, se pueden aprovechar para facilitar las violaciones de seguridad o el robo de identidad, lo que lleva a violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres 3 tipos de violación de datos?

Credenciales de inicio de sesión robadas, fondos robados o una filtración de propiedad intelectual son todo tipo de violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si era parte de una violación de datos?

En caso de duda, comuníquese directamente con la empresa. Obtenga una copia de su informe de crédito. Ir a anualcreditreport.com o llame al 1-877-322-8228 para obtener una copia gratuita de su informe de crédito. Puede obtener una copia gratuita de su informe de cada una de las tres oficinas de crédito una vez al año.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo hacen los hackers violaciones de datos?

Un usuario instala software malicioso en una computadora que perjudica el sistema operativo. Spyware, un tipo de malware, luego pide información personal de cuentas de usuario vulnerables. Secuestro de datos. Este es un tipo de malware que cifra los datos en una computadora o sistema, lo que hace que los datos sean inutilizables a menos que la víctima pague una tarifa.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hacen los hackers con los datos filtrados?

1. Los piratas informáticos pueden vender sus datos a otros delincuentes

Los piratas informáticos de los Hackers de los datos robados lo venden en masas a otros delincuentes en la Web Dark. Estas colecciones pueden incluir millones de registros de datos robados. Los compradores pueden usar estos datos para sus propios fines penales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los ejemplos de violaciones de datos?

Echemos un vistazo a los tipos más comunes de violaciones de datos y cómo afectan el negocio.Intrusiones de piratería.Amenaza interna.Datos sobre el movimiento.Robo físico.Error humano.Exposición accidental a Internet.Acceso no autorizado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que evita las violaciones de los datos

Una estrategia directa para minimizar el riesgo de compromiso de la red es mantener la calificación de seguridad de su empresa lo más alta posible. Una estrategia de seguridad interna centrada en mitigar el acceso a la red también debe incluir los siguientes controles de violación de seguridad común. Cortafuegos. Soluciones de detección y respuesta de punto final.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo puede protegerse de las violaciones de datos?

Mantenerse seguro a la luz de los datos de datos de datos en su banco y cuentas de tarjetas de crédito.Monitoree su identidad con la ayuda de un servicio.Coloque una alerta de fraude.Busque congelar su crédito si es necesario.Actualice sus contraseñas.Considere eliminar la cobertura de robo de identidad.Limpie sus datos personales en línea.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el ejemplo más comúnmente encontrado de una violación de datos?

Las contraseñas robadas son una de las causas más simples y comunes de las violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tan grave es una violación de datos?

Una violación de datos puede provocar fácilmente el robo de identidad cuando la información confidencial se expone a individuos no autorizados. Los piratas informáticos pueden usar esta información para robar la identidad de una persona y cometer actividades fraudulentas, como abrir nuevas cuentas o realizar compras no autorizadas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué estoy en una violación de datos por un sitio para el que nunca me registré?

¿Por qué veo que mi nombre de usuario está violado en un servicio al que nunca me inscribí cuando busca un nombre de usuario que no sea una dirección de correo electrónico? Puede ver que el nombre aparece contra las violaciones de los sitios a los que nunca se registró. Por lo general, esto se debe simplemente a que otra persona elige usar el mismo nombre de usuario que lo hace generalmente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿La violación de datos significa pirateada?

Los términos ‘violación de datos’ y ‘violación’ a menudo se usan indistintamente con ‘CyberAtack. ‘Pero no todos los ataques cibernéticos son violaciones de datos, y no todas las violaciones de datos son ataques cibernéticos. Las infracciones de datos incluyen solo aquellas violaciones de seguridad en las que se compromete la confidencialidad de los datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede protegerse de las violaciones de datos?

Actualiza el software. Considere realizar actualizaciones regulares al software (incluido el antivirus) en su teléfono, tableta, enrutador y otros dispositivos. Las últimas versiones de software ofrecen parches de seguridad y protección que pueden ayudarlo a prevenir ataques cibernéticos y posibles violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿La fuga de datos significa que fui pirateado personalmente?

Si bien ser parte de una violación de datos no significa automáticamente que su identidad será robada, lo pone más en riesgo de convertirse en una víctima de robo de identidad. La forma más inteligente de protegerse de estos intrusos desagradables es asegurarse de que esté cubierto de protección de robo de identidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo logran los hackers acceso a sus datos?

Una forma es intentar obtener información directamente desde un dispositivo conectado a Internet instalando spyware, que envía información de su dispositivo a otros sin su conocimiento o consentimiento. Los piratas informáticos pueden instalar spyware engañándole para que abran un correo electrónico de spam, o en “hacer clic” en archivos adjuntos, imágenes y enlaces en …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes detener una violación de datos?

Puede comprar software de seguridad y automatizarlo para que se ejecute de forma continua. Los firewalls, el software antivirus y el software anti-spyware son herramientas importantes para defender su negocio contra las infracciones de datos. Trabaje en estrecha colaboración con un equipo o proveedor de seguridad de Internet para configurarlos correctamente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo obtienen información personal?

Los piratas informáticos crean aplicaciones maliciosas que pueden desviar información personal de su dispositivo cuando descarga o usa las aplicaciones. Los ciberdelincuentes configuraron redes de Wi-Fi públicas falsas para atraer y redirigir a las personas a sitios web maliciosos donde pueden robar información personal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hacen los piratas informáticos con las violaciones de datos?

1. Los piratas informáticos pueden vender sus datos a otros delincuentes

Los piratas informáticos de los Hackers de los datos robados lo venden en masas a otros delincuentes en la Web Dark. Estas colecciones pueden incluir millones de registros de datos robados. Los compradores pueden usar estos datos para sus propios fines penales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres de las cinco principales causas de infracciones?

El uso de contraseñas débiles; Enviar información confidencial a los destinatarios incorrectos; Compartir contraseña/información de cuenta; y. Caer en estafas de phishing.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo saber si sus datos personales se han filtrado?

Visita ¿He sido pwned?

El motor de búsqueda le permite buscar por su dirección de correo electrónico o número de teléfono y marcará cualquier incumplimiento que contenga sus datos cuando ocurran revisando miles de millones de registros filtrados agregados a la base de datos de he sido.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puedo hacer si se han violado mis datos personales?

72 horas: cómo responder a una violación de datos personales uno: no se asuste.Paso dos: Inicie el temporizador.Paso tres: Descubre lo que ha pasado.Paso cuatro: intente contener la violación.Paso cinco: evaluar el riesgo.Paso seis: si es necesario, actúe para proteger a los afectados.Paso siete: envíe su informe (si es necesario)

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debo preocuparme si mi contraseña está en una fuga de datos?

El aviso le informa que sus credenciales de inicio de sesión se han comprometido durante un ataque cibernético o que su contraseña se filtre en una violación de datos. La recomendación habitual es que debe cambiar inmediatamente la contraseña de su cuenta.