Les données pour diverses activités illégales telles que le vol d’identité, la fraude ou le chantage.

2. Les pirates peuvent utiliser les données divulguées pour les attaques de phishing

En ayant accès à des informations personnelles telles que des noms, des adresses e-mail ou des numéros de téléphone, les pirates peuvent créer des e-mails ou des messages de phishing convaincants pour inciter les individus à donner des informations plus sensibles ou à cliquer sur des liens malveillants.

3. Les pirates peuvent utiliser les données divulguées pour les attaques ciblées

Si les données divulguées comprennent des informations spécifiques sur des individus ou des organisations, les pirates peuvent l’utiliser pour lancer des attaques ciblées. Ils peuvent créer des messages ou des escroqueries personnalisés et convaincants, ce qui rend plus probable que les destinataires tombent dans leurs tactiques.

4. Les pirates peuvent utiliser les données divulguées pour le chantage

Si les données divulguées comprennent des informations compromettantes ou sensibles, les pirates peuvent les utiliser pour faire chanter des individus ou des organisations. Ils peuvent menacer de publier les informations publiquement à moins qu’une rançon ne soit payée.

5. Les pirates peuvent utiliser les données divulguées pour la farce des informations d’identification

La farce des informations d’identification est une technique où les pirates utilisent des noms d’utilisateur volés et des mots de passe d’un site Web ou d’un service pour obtenir un accès non autorisé à d’autres comptes. En utilisant les données divulguées, les pirates peuvent essayer d’accéder à diverses plates-formes ou services en ligne, augmentant les chances de succès en raison des individus réutilisant les mots de passe.

6. Les pirates peuvent utiliser les données divulguées pour créer de faux comptes

Avec les données divulguées, les pirates peuvent créer de faux comptes en ligne imitant des individus ou des organisations. Ces faux comptes peuvent être utilisés à diverses fins malveillantes, telles que la diffusion de désinformation, la réalisation d’escroqueries ou le lancement d’autres attaques.

7. Les pirates peuvent utiliser les données divulguées pour les attaques d’ingénierie sociale

En ayant accès à des données personnelles ou organisationnelles, les pirates peuvent manipuler des individus ou des employés grâce à des tactiques d’ingénierie sociale. Ils peuvent utiliser les informations obtenues pour sembler dignes de confiance ou crédibles, ce qui facilite la tromperie des gens à révéler des informations sensibles ou à accorder un accès non autorisé.

8. Les pirates peuvent utiliser les données divulguées pour des dommages à la réputation

Dans certains cas, les pirates peuvent divulguer les données qu’ils ont obtenues pour nuire à la réputation des individus ou des organisations. Cela peut avoir de graves conséquences, notamment une perte financière, une perte de confiance ou même des implications juridiques.

9. Les pirates peuvent utiliser les données divulguées pour le trading d’initiés

Si les données divulguées comprennent des informations confidentielles ou non publiques sur les entreprises, les pirates peuvent les utiliser à des fins de négociation d’initiés. En ayant accès à de telles informations avant qu’elle ne devienne publique, les pirates peuvent faire des gains financiers illicites en manipulant le marché boursier.

dix. Les pirates peuvent utiliser les données divulguées pour la recherche et le développement

Dans de rares cas, les pirates peuvent être intéressés par la propriété intellectuelle ou les données de recherche et de développement sensibles. Ils peuvent voler ces données à leurs propres fins, ce qui peut inclure l’obtention d’un avantage concurrentiel ou le vendre à des entreprises ou des nations rivales.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 4 causes communes des violations de données

Six causes communes de données à violation 1. Menaces d’initiés en raison d’une mauvaise utilisation de l’accès privilégié.Cause 2. Mots de passe faibles et volés.Cause 3. Applications non corrigées.Cause 4. Malware.Cause 5. Ingénierie sociale.Cause 6. Attaques physiques.

[/ wpremark]

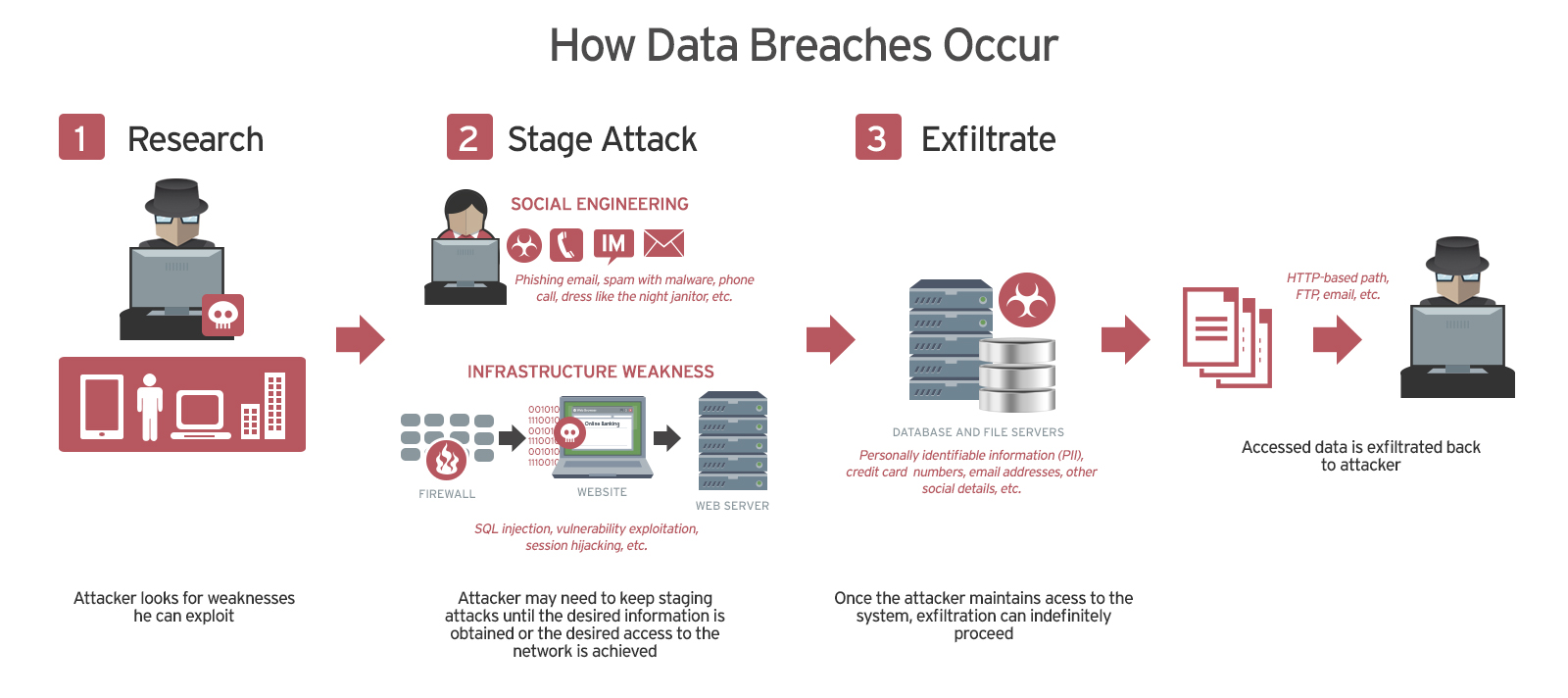

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment la violation des données peut se produire

Les vulnérabilités communes ciblées par les criminels malveillants comprennent les éléments suivants: les références faibles. La grande majorité des violations de données sont causées par des informations d’identification volées ou faibles. Si les criminels malveillants ont votre nom d’utilisateur et votre combinaison de mots de passe, ils ont une porte ouverte sur votre réseau.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les trois principales causes de violations de données

Un mot de passe faible, une mauvaise extraction de données et le manque de sécurité des e-mails les meilleures pratiques peuvent provoquer une violation de données d’une valeur de milliers de dollars. D’un autre côté, nous avons des menaces d’initiés. Les employés mécontents peuvent causer plus de dommages à une entreprise que les pirates de chapeau noir.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la principale cause de violations de données

Vol physique des dispositifs sensibles

Les appareils de l’entreprise contiennent des informations sensibles, et lorsque ces appareils tombent entre de mauvaises mains, elles peuvent être exploitées pour faciliter les violations de sécurité ou le vol d’identité, conduisant à des violations de données.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois 3 types de violation de données

Les informations d’identification de connexion volées, les fonds pilés ou une fuite de propriété intellectuelle sont tous des types de violations de données.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment savoir si je faisais partie d’une violation de données

En cas de doute, contactez directement l’entreprise. Obtenez une copie de votre rapport de crédit. Allez à AnnualCreditReport.com ou appelez le 1-877-322-8228 pour obtenir une copie gratuite de votre rapport de crédit. Vous pouvez obtenir une copie gratuite de votre rapport de chacun des trois bureaux de crédit une fois par an.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates font-elles les violations de données

Un utilisateur installe un logiciel malveillant sur un ordinateur qui nuit au système d’exploitation. Spyware – un type de logiciel malveillant – puis les pilotes d’informations personnelles à partir de comptes d’utilisateurs vulnérables. Ransomware. Il s’agit d’un type de logiciels malveillants qui crypte les données sur un ordinateur ou un système, ce qui rend les données inutilisables à moins que la victime ne paie des frais.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que font les pirates avec les données divulguées

1. Les pirates peuvent vendre vos données à d’autres criminels

Une façon dont les pirates profitent des données volées les vendent en masses à d’autres criminels sur le web sombre. Ces collections peuvent inclure des millions d’enregistrements de données volées. Les acheteurs peuvent ensuite utiliser ces données à leurs propres fins criminelles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les exemples de violations de données

Jetons un coup d’œil aux types de violations de données les plus courants et comment ils affectent l’entreprise.Piratage des intrusions.Menace d’initié.Données sur le mouvement.Vol physique.Erreur humaine.Exposition accidentelle sur Internet.L’accès non autorisé.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Ce qui empêche les violations de données

Une stratégie simple pour minimiser les risques de compromis de réseau est de maintenir la cote de sécurité de votre entreprise aussi élevée que possible. Une stratégie de sécurité interne axée sur l’atténuation de l’accès au réseau devrait également inclure les contrôles courants de la sécurité courants suivants. Pare-feu. Solutions de détection et de réponse des points de terminaison.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment pouvez-vous vous protéger des violations de données

Rester sécurisé à la lumière des violations de données sur les comptes de votre banque et de votre carte de crédit.Surveillez votre identité à l’aide d’un service.Placer une alerte de fraude.Cherchez à geler votre crédit si nécessaire.Mettez à jour vos mots de passe.Envisagez de retirer la couverture du vol d’identité.Nettoyez vos données personnelles en ligne.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est l’exemple le plus souvent rencontré d’une violation de données

Les mots de passe volés sont l’une des causes les plus simples et les plus courantes des violations de données.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la gravité d’une violation de données

Une violation de données peut facilement entraîner un vol d’identité lorsque des informations sensibles sont exposées à des individus non autorisés. Les pirates peuvent utiliser ces informations pour voler l’identité d’une personne et commettre des activités frauduleuses, telles que l’ouverture de nouveaux comptes ou la réalisation d’achats non autorisés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi suis-je dans une violation de données pour un site pour lequel je ne me suis jamais inscrit

Pourquoi est-ce que je vois mon nom d’utilisateur comme une violation d’un service auquel je ne me suis jamais inscrit lorsque vous recherchez un nom d’utilisateur qui n’est pas une adresse e-mail, vous pouvez voir que le nom apparaît contre les violations des sites auxquels vous n’avez jamais signé. Habituellement, cela est simplement dû à quelqu’un d’autre qui choisit d’utiliser le même nom d’utilisateur que vous le faites habituellement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La violation des données signifie-t-elle piratée

Les termes «violation de données» et «violation» sont souvent utilisés de manière interchangeable avec «cyberattaque. Mais toutes les cyberattaques ne sont pas des violations de données – et toutes les violations de données ne sont pas des cyberattaques. Les violations de données incluent uniquement les violations de sécurité dans lesquelles la confidentialité des données est compromise.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pouvez-vous vous protéger des violations de données

Mettre à jour le logiciel. Envisagez de faire des mises à jour régulières des logiciels (y compris antivirus) sur votre téléphone, tablette, routeur et autres appareils. Les dernières versions logicielles offrent des correctifs de sécurité et une protection qui peuvent vous aider à prévenir les cyberattaques et les infractions de données possibles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La fuite de données signifie-t-elle que j’ai été piratée personnellement

Bien que faire partie d’une violation de données ne signifie pas automatiquement que votre identité sera volée, elle vous met davantage en danger de devenir victime de vol d’identité. La façon la plus intelligente de vous protéger de ces intrus peu recommandables est de vous assurer que vous êtes couvert d’une protection contre le vol d’identité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates ont-ils accès à vos données

Une façon consiste à essayer d’obtenir des informations directement à partir d’un appareil connecté à Internet en installant des logiciels espions, qui envoie des informations de votre appareil à d’autres à votre connaissance ou à votre consentement. Les pirates peuvent installer des logiciels espions en vous incitant à ouvrir un e-mail de spam, ou à «cliquer» sur les pièces jointes, les images et les liens …

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pouvez-vous arrêter une violation de données

Vous pouvez acheter un logiciel de sécurité et l’automatiser pour fonctionner sur une base continue. Les pare-feu, les logiciels antivirus et les logiciels anti-spyware sont des outils importants pour défendre votre entreprise contre les violations de données. Travaillez en étroite collaboration avec une équipe ou un fournisseur de sécurité Internet pour les configurer correctement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates obtiennent-ils des informations personnelles

Les pirates créent des applications malveillantes qui peuvent siphonner les informations personnelles à partir de votre appareil lorsque vous téléchargez ou utilisez les applications. Les cybercriminels créent de faux réseaux Wi-Fi publics pour attirer et rediriger les gens vers des sites Web malveillants où ils peuvent voler des informations personnelles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que font les pirates avec les violations de données

1. Les pirates peuvent vendre vos données à d’autres criminels

Une façon dont les pirates profitent des données volées les vendent en masses à d’autres criminels sur le web sombre. Ces collections peuvent inclure des millions d’enregistrements de données volées. Les acheteurs peuvent ensuite utiliser ces données à leurs propres fins criminelles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les trois des cinq principales causes de violations

L’utilisation de mots de passe faibles; Envoyer des informations sensibles aux mauvais destinataires; Partage des informations de mot de passe / compte; et. Tomber pour les escroqueries à phishing.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment savez-vous si vos données personnelles ont été divulguées

Visite ai-je été pwned

Le moteur de recherche vous permet de rechercher soit par votre adresse e-mail ou votre numéro de téléphone et signalera toute violation contenant vos données lorsqu’ils se produisent en réchauffant des milliards d’enregistrements divulgués ajoutés à la base de données Have I Beend Pwned.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que puis-je faire si mes données personnelles ont été violées

72 heures – Comment réagir à une violation personnelle de Breachstep: ne paniquez pas.Deuxième étape: démarrez la minuterie.Troisième étape: découvrez ce qui s’est passé.Quatrième étape: essayez de contenir la brèche.Cinquième étape: évaluer le risque.Six six: si nécessaire, agissez pour protéger les personnes touchées.Sep sept étape: Soumettez votre rapport (si nécessaire)

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Devrais-je m’inquiéter si mon mot de passe est dans une fuite de données

L’avis vous informe que vos informations d’identification de connexion ont été compromises lors d’une cyberattaque ou que votre mot de passe est divulgué dans une violation de données. La recommandation habituelle est que vous devriez immédiatement modifier le mot de passe de votre compte.

[/ wpremark]