couler.GetElementByid (“Start-Menu-Icon”).addEventListener (“click”, function () {

document.GetElementByid (“Endpoint-Security-Icon”).liste de classe.toggle (“handicap”);

});

fonction toggledisabled () {

document.GetElementByid (“Endpoint-Security-Icon”).liste de classe.toggle (“handicap”);

}

Remarque: l’extrait de code ci-dessus n’est qu’une représentation et peut ne pas être fonctionnel dans l’environnement HTML réel. Il est fourni à des fins d’illustration uniquement.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi la sécurité des points de terminaison est-elle importante que la sécurité des points de terminaison est importante car elle aide à protéger les points de terminaison comme les ordinateurs, les ordinateurs portables et les appareils mobiles des cyber-menaces. Il joue un rôle crucial dans la prévention de l’accès non autorisé, des violations de données, des infections de logiciels malveillants et d’autres activités malveillantes qui peuvent nuire au réseau et aux informations sensibles d’une organisation. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] Quels sont les risques de ne pas avoir de sécurité de point de terminaison qui n’aura pas de sécurité de point de terminaison peut exposer vos appareils et réseau à divers risques, notamment:

1. Infections de logiciels malveillants: sans la sécurité des points finaux, vos appareils sont plus vulnérables aux logiciels malveillants tels que les virus, les chevaux de Troie, les ransomwares et les logiciels espions.

2. Violations de données: Endpoint Security aide à protéger les données sensibles contre les accessions ou volés par des individus non autorisés ou des cybercriminels.

3. Accès non autorisé: Sans mesures de sécurité appropriées, les attaquants peuvent obtenir un accès non autorisé à vos appareils et réseau, compromettant potentiellement des informations critiques.

4. Vulnérabilités de réseau: les points de terminaison sans sécurité peuvent servir de points d’entrée pour les cyberattaques, permettant aux attaquants d’exploiter les vulnérabilités du réseau et de prendre le contrôle.

5. Perte de productivité: traiter les incidents de sécurité et récupérer des attaques peut entraîner des temps d’arrêt importants et une perte de productivité pour les particuliers et les organisations. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] a des terminaux d’impact sur la sécurité des performances du système Les solutions de sécurité des points de terminaison sont conçues pour minimiser l’impact sur les performances du système. Cependant, selon les mesures de sécurité spécifiques mises en œuvre et les ressources disponibles sur les dispositifs de point de terminaison, il pourrait y avoir un léger impact sur les performances du système. Cet impact est généralement négligeable et l’emporte sur les avantages d’une forte sécurité de point final en place. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut-il détecter la sécurité de la sécurité de terminaison tous les types de menaces que les solutions de sécurité des terminaux sont conçues pour détecter et protéger contre un large éventail de menaces. Cependant, il est important de noter qu’aucune solution de sécurité n’est à 100% infaillible et que de nouvelles menaces émergent constamment. Alors que EndPoint Security Software utilise diverses techniques telles que la numérisation basée sur la signature, la surveillance des comportements, l’évaluation de la vulnérabilité et l’intelligence des menaces pour détecter et atténuer les menaces, il est crucial de rester à jour avec les derniers correctifs de sécurité et de garder la solution de sécurité finale elle-même à ce jour à ce jour Assurer une protection maximale contre l’évolution des menaces. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] À quelle fréquence la sécurité des points de terminaison doit être mise à jour, il est recommandé de mettre à jour régulièrement le logiciel de sécurité des points finaux pour assurer une protection optimale contre les nouvelles menaces. La fréquence des mises à jour peut varier en fonction de la solution spécifique et des recommandations du fournisseur. En général, il est conseillé d’activer les mises à jour automatiques chaque fois que possible pour assurer une protection continue. De plus, les organisations doivent rester informées des dernières mises à jour et correctifs de sécurité publiés par le fournisseur et les appliquer rapidement au logiciel de sécurité Endpoint. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut terminer la sécurité Empêcher la perte de données La sécurité du point de terminaison joue un rôle crucial dans la prévention de la perte de données en mettant en œuvre diverses mesures telles que le chiffrement des données, les contrôles d’accès et les politiques de prévention de la perte de données (DLP). Ces mesures aident à protéger les données sensibles contre l’accès non autorisé, le partage accidentel ou l’exfiltration intentionnelle. En surveillant et en contrôlant les transferts de données dans le réseau et sur les dispositifs de point de terminaison, les solutions de sécurité des terminaux peuvent empêcher les incidents de perte de données et atténuer les risques associés. Cependant, il est important de noter qu’aucune solution de sécurité ne peut garantir la prévention absolue de la perte de données, et une approche complète de la protection des données est recommandée, y compris les sauvegardes de données régulières et la formation de sensibilisation des employés. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] Comment peut-on aider la sécurité à la réponse aux incidents pour la réponse aux incitations Les solutions de sécurité fournissent un soutien précieux dans la réponse des incidents en permettant une détection, une enquête et un confinement rapides et efficaces des incidents de sécurité. Les caractéristiques clés et les capacités qui aident à la réponse aux incidents comprennent:

1. Détection des menaces en temps réel: les solutions de sécurité des terminaux surveillent continuellement les appareils de point final pour les activités malveillantes et alertent rapidement les équipes de sécurité sur les menaces potentielles.

2. Présentation médico-légale: Endpoint Security Solutions Log et suivi des incidents de sécurité, fournissant des données médico-légales précieuses pour enquêter sur la nature et la portée de l’incident.

3. Quarantaine et correction: les solutions de sécurité des terminaux peuvent isoler les dispositifs compromis du réseau, empêchant la propagation de l’incident et facilitant les efforts de correction.

4. Rapports et analyses des incidents: Endpoint Security Solutions génèrent des rapports complets sur les incidents de sécurité, aidant les équipes de sécurité à analyser l’impact de l’incident, à identifier les tendances et à mettre en œuvre les améliorations nécessaires des mesures de sécurité.

En tirant parti de ces capacités, les solutions de sécurité des terminaux contribuent à une stratégie de réponse aux incidents proactive et efficace, minimisant les dommages potentiels causés par les violations de sécurité. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut protéger la sécurité des points de terminaison contre les menaces d’initiés Les solutions de sécurité des points de terminaison peuvent aider à atténuer les risques associés aux menaces d’initiés. En mettant en œuvre des contrôles d’accès, en surveillant les activités des utilisateurs et en appliquant une analyse comportementale, les solutions de sécurité des terminaux peuvent détecter des actions suspectes ou non autorisées par les employés ou les utilisateurs privilégiés. Ces solutions peuvent également appliquer les politiques de sécurité et restreindre les privilèges d’accès, empêcher les violations de données potentielles ou les actions non autorisées. Cependant, il est important de noter que la sécurité des points finaux n’est qu’une composante d’une stratégie complète de prévention des menaces d’initié, qui devrait également inclure la formation des employés, les programmes de sensibilisation et les examens réguliers des contrôles d’accès. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] ai-je besoin de la sécurité des points de terminaison si j’utilise un pare-feu tandis que les pare-feu jouent un rôle crucial dans la sécurité du réseau en contrôlant le trafic entre les appareils de point de terminaison et le réseau, ils ne sont pas suffisants à eux Protection complète des critères de terminaison. Endpoint Security Solutions complète la fonctionnalité des pare-feu en se concentrant sur la protection des appareils individuels contre les logiciels malveillants, l’accès non autorisé et d’autres menaces de sécurité. Endpoint Security adopte une approche plus granulaire, de surveillance des activités sur les dispositifs de terminaison eux-mêmes et de mettre en œuvre des mesures comme l’antivirus, les systèmes de prévention des intrusions et l’analyse comportementale. Par conséquent, il est recommandé d’utiliser à la fois un pare-feu et des solutions de sécurité des terminaux pour assurer une protection complète pour votre réseau et vos appareils. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut protéger la sécurité des points de terminaison contre les attaques zéro-jour Les solutions de sécurité des terminaux sont conçues pour détecter et protéger contre les attaques zéro-jour, qui sont des vulnérabilités inconnues exploitées par les cybercriminels. Alors que les solutions antivirus traditionnelles basées sur la signature peuvent ne pas être efficaces contre les attaques zéro-jours, les solutions de sécurité des terminaux modernes utilisent des techniques avancées comme la surveillance du comportement, l’apprentissage automatique et l’intelligence des menaces pour détecter et atténuer ces menaces. En analysant les modèles, les comportements et les anomalies, ces solutions peuvent identifier et bloquer les attaques zéro-jour avant de causer des dommages significatifs. Cependant, il est important de noter que l’efficacité de la protection contre les attaques zéro-jour peut varier en fonction de la solution de sécurité de terminaison spécifique et de ses capacités. Les mises à jour régulières et l’application rapide des correctifs de sécurité sont également cruciales pour rester protégé contre les attaques zéro jour. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut protéger la sécurité des points de terminaison contre les solutions de sécurité des points de terminaison des ransomwares peut fournir une protection contre les ransomwares en implémentant diverses mesures préventives. Ces mesures comprennent la détection des menaces en temps réel, la surveillance du comportement et les contrôles des applications qui aident à identifier et à bloquer les attaques de ransomwares. De plus, les solutions de sécurité Endpoint incluent souvent des fonctionnalités telles que la sauvegarde des fichiers et les données, le chiffrement et les capacités de restauration du système pour faciliter la récupération des attaques de ransomware. Cependant, il est important de se rappeler que les cybercriminels évoluent constamment leurs tactiques et que de nouvelles variantes de ransomware peuvent émerger. Par conséquent, le maintien d’un logiciel de sécurité final à jour, de la sauvegarde régulière des données importantes et de l’éducation des utilisateurs sur la navigation sûre et les pratiques de messagerie est essentielle pour rester protégé contre les menaces de ransomware. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] Comment la sécurité des points finaux protège-t-elle contre les attaques de phishing les solutions de sécurité des terminaux utilisent plusieurs couches de protection pour se prémunir contre les attaques de phishing. Ces mesures peuvent inclure:

1. Filtrage des e-mails: les solutions de sécurité des terminaux utilisent souvent des mécanismes de filtrage des e-mails pour identifier et bloquer les e-mails de phishing contenant des liens ou des pièces jointes malveillantes.

2. Filtrage de contenu Web: En analysant le contenu et la réputation du site Web, les solutions de sécurité de terminaison peuvent bloquer l’accès à des sites Web de phishing connus ou à des domaines suspects.

3. Analyse de la réputation des URL: Endpoint Security Solutions peut évaluer la réputation des URL en temps réel, identifiant les sites de phishing potentiels et les utilisateurs d’avertissement avant d’y accéder.

4. Formation de sensibilisation aux utilisateurs: les solutions de sécurité des terminaux peuvent s’intégrer aux programmes de formation de sensibilisation des utilisateurs, éduquer les individus sur les techniques de phishing et les avertir des risques potentiels.

En mettant en œuvre ces mesures, les solutions de sécurité des terminaux offrent une couche supplémentaire de défense contre les attaques de phishing, réduisant les chances que les utilisateurs soient victimes de schémas frauduleux. Cependant, la sensibilisation et la prudence des utilisateurs sont encore cruciales pour prévenir les attaques de phishing réussies. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] peut protéger la sécurité contre les logiciels malveillants sans fichier oui, les solutions de sécurité des terminaux peuvent protéger contre les logiciels malveillants sans fidèle. Les logiciels malveillants sans fil sont un type de logiciel malveillant qui réside dans la mémoire ou exécute directement à partir du système d’exploitation sans être stocké en tant que fichier sur disque. Alors que les solutions antivirus traditionnelles peuvent avoir du mal. En analysant les comportements du système et en surveillant les activités de la mémoire, ces solutions peuvent détecter et atténuer la présence de logiciels malveillants sans fil, réduisant le risque de compromis et de violations de données. Cependant, il est important de mettre à jour et de corriger régulièrement le logiciel de sécurité des points de terminaison pour rester protégé contre l’évolution des menaces de logiciels malveillants sans fil. [/ wpRemark] [wpRemark préset_name = “chat_message_1_my” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] “width =” 32 “height =” 32 “] Comment les solutions de sécurité de la sécurité des points de confidentialité des points finaux visent-ils à protéger les appareils et les réseaux contre les menaces de sécurité, et ce faisant, ils peuvent collecter et traiter certaines informations sur les points finaux. Ces informations peuvent inclure des identifiants d’appareil, des activités de réseau et des journaux d’événements de sécurité. Cependant, les solutions de sécurité des terminaux réputées sont conçues avec la confidentialité à l’esprit, et elles devraient adhérer aux réglementations de protection des données et aux meilleures pratiques de l’industrie. Les données collectées sont généralement utilisées à des fins de sécurité, telles que la détection des menaces, la réponse aux incidents et l’optimisation des performances. Les organisations doivent s’assurer qu’elles choisissent les solutions de sécurité des terminaux auprès des fournisseurs de confiance qui priorisent la confidentialité et assurent la transparence concernant les pratiques de traitement des données. Il est également important d’examiner et de comprendre la politique de confidentialité du fournisseur et de configurer la solution de sécurité des terminaux en fonction des exigences de confidentialité de l’organisation. [/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les trois étapes principales de la sécurité des points finaux

3 étapes pour améliorer la sécurité du point de terminaison 1: établir une posture de sécurité. Je pense que la première étape pour établir une forte posture de sécurité est de comprendre ce qui est dans la portée.Étape 2: enquêter et résoudre. Ensuite, vous devez enquêter et corriger les incidents de sécurité avec précision et rapide.Étape 3: Connaissez votre score.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi la sécurité des points finaux sur mon ordinateur est-il

La protection des points de terminaison aide à protéger les points de terminaison – des appareils comme les ordinateurs portables et les smartphones qui se connectent à un réseau – des acteurs et des exploits malveillants. Les cybercriminels ciblent les points de terminaison car ils peuvent aider les attaquants à accéder aux réseaux d’entreprise.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment sécuriser un point final

Identifiez votre point de terminaison

La première étape que vous devriez faire pour sécuriser les points de terminaison est le catalogage et l’évaluation des vulnérabilités. Une fois que vous avez ces données, vous pouvez permettre à l’accès au réseau uniquement aux appareils approuvés et hiérarchiser les critères de terminaison les plus risqués et sensibles.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment savoir si la protection des points de terminaison est installée

Vérifiez l’installation du client de protection des points de terminaison.Sur l’onglet Home de la boîte de dialogue de protection des points de terminaison du centre du système, vérifiez que la protection en temps réel est définie sur ON.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est un exemple de sécurité de point final

Quel est un exemple de sécurité de terminaison Certains exemples de solutions de sécurité des points finaux incluent: pare-feu: les pare-feu peuvent contrôler le trafic entre les appareils de point final et le réseau. Ils peuvent aider à bloquer le trafic malveillant et à protéger les appareils de point final des attaquants.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les composantes clés de la sécurité des points finaux

5 composants clés du contrôle Endpoint SecurityNetwork. Le composant de contrôle du réseau suit, surveille et filtre tout le trafic réseau entrant.Contrôle des applications.Contrôle des données.Protection contre le navigateur.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment supprimer la sécurité des points de terminaison de mon ordinateur

Comment supprimer la sécurité des points de terminaison open le panneau de configuration, les programmes et les fonctionnalités ou les applications & fonctionnalités (selon votre version de Windows).Si l’un des produits ENT suivants est présent, cliquez avec le bouton droit sur le produit et sélectionnez Désinstaller: attendez jusqu’à 30 minutes pour que les fichiers d’architecture de fond soient supprimés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment désactiver la sécurité des points finaux

Il y a une icône dans votre menu de démarrage ou il y a une icône par l’horloge. L’icône ressemble à un bouclier rouge. Cliquez sur Désactiver le pare-feu de sécurité des points finaux. Si vous avez déjà le pare-feu désactivé, vous ne verrez pas cette option.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pouvez-vous expliquer comment fonctionne la sécurité des points finaux

La solution de sécurité finale fournit aux administrateurs système une console de gestion centralisée qui est installée sur un réseau ou un serveur et leur permet de contrôler la sécurité de tous les appareils qui s’y connectent. Le logiciel client est ensuite déployé sur chaque point final, à distance ou directement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment vérifier ma connexion de point final

Tester une connexion de point de terminaison.En bas de l’onglet général du point final, cliquez sur la connexion de test.Si la connexion réussit, cliquez sur Fermer.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La plate-forme de sécurité des points de terminaison est-elle installée automatiquement

La plate-forme de sécurité des points de terminaison MCAFEE® (le module commun McAfee® Endpoint Security) est automatiquement installé avec n’importe quel module de sécurité de point de terminaison.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que la sécurité des points finaux pour les nuls

La sécurité des points de terminaison est la pratique de sécuriser les points de terminaison ou les points d’entrée des appareils d’utilisateur final tels que les ordinateurs de bureau, les ordinateurs portables et.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les bases de la sécurité des points finaux

La sécurité des terminaux est le processus de protection des appareils comme des ordinateurs de bureau, des ordinateurs portables, des téléphones portables et des tablettes contre les menaces malveillantes et les cyberattaques.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment supprimer la sécurité des points finaux de Windows 10

Aller au panneau de configuration > Programmes et fonctionnalités’. Sélectionnez «Vérifier la sécurité des points de terminaison» et appuyez sur «Désinstaller».

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Puis-je supprimer la sécurité des points de terminaison

Pour les ordinateurs Windows, vous pouvez supprimer l’ordinateur de l’interface utilisateur de gestion et désinstaller le logiciel de sécurité final à distance. La désinstallation à distance n’est prise en charge que sur les plates-formes Windows.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment supprimer la sécurité des points finaux de Windows

PowerShellopen une fenêtre PowerShell en tant qu’administrateur.Exécutez la commande suivante: (Get-wmiObject -Class win32_product -filter "Name = ‘Symantec Endpoint Protection’" -Nom de l’ordinateur . ). Une désinstallation () une désinstallation réussie renverra un message qui se termine par "ReturnValue: 0"

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment activer les points de terminaison

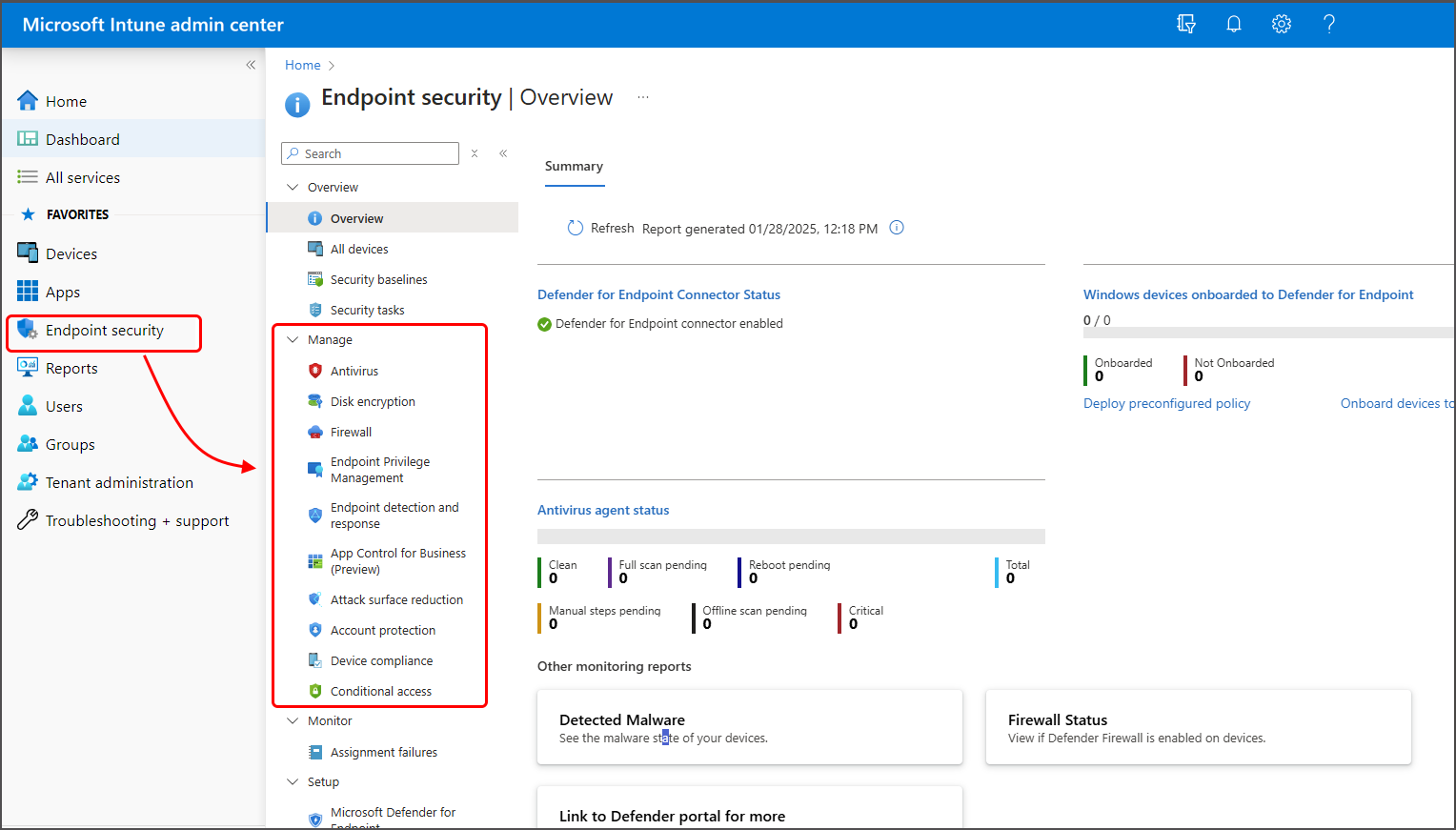

Le premier élément que vous souhaitez faire est de vous connecter dans le centre d’administration de Microsoft Endpoint Manager et de sélectionner l’onglet de sécurité des points de terminaison sur la colonne principale, puis sous la configuration, sélectionnez Microsoft Defender ATP. Dans les paramètres de partage communs, sélectionnez ouvrir la console d’administration Microsoft Defender ATP.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment savoir si mon point de terminaison API fonctionne

Le flux de test API est assez simple avec trois étapes principales: Envoyez la demande avec les données d’entrée nécessaires.Obtenez la réponse ayant des données de sortie.Vérifiez que la réponse est retournée comme prévu dans l’exigence.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment installer la plate-forme de sécurité des points de terminaison

Instructions d’installation Téléchargez une copie de McAfee Endpoint Security à partir du site de téléchargement du logiciel et enregistrez-le sur votre bureau.Si vous avez un logiciel antivirus existant installé, vous devez d’abord désinstaller tout antivirus existant.Double-cliquez sur le fichier zip.Dans le dossier des fichiers extraits, double-cliquez sur SetUpep.exe.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Où dans un réseau est installé la protection des points de terminaison

Il est installé sur des ordinateurs portables, des ordinateurs de bureau, des serveurs, des machines virtuelles, ainsi que des points de terminaison distants eux-mêmes. L’antivirus fait souvent partie d’une solution de sécurité finale et est généralement considéré comme l’une des formes les plus fondamentales de protection des points finaux.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui est responsable de la sécurité des points finaux

Un ingénieur de sécurité final protège le réseau et les systèmes informatiques d’une organisation contre les cyber-menaces. Ils sont responsables de la mise en œuvre et du maintien des solutions de sécurité des points finaux qui détectent, empêchent et répondent aux incidents de sécurité.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment supprimer la sécurité des points de terminaison de mon ordinateur

Comment supprimer la sécurité des points de terminaison open le panneau de configuration, les programmes et les fonctionnalités ou les applications & fonctionnalités (selon votre version de Windows).Si l’un des produits ENT suivants est présent, cliquez avec le bouton droit sur le produit et sélectionnez Désinstaller: attendez jusqu’à 30 minutes pour que les fichiers d’architecture de fond soient supprimés.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment désactiver la sécurité des points finaux

Il y a une icône dans votre menu de démarrage ou il y a une icône par l’horloge. L’icône ressemble à un bouclier rouge. Cliquez sur Désactiver le pare-feu de sécurité des points finaux. Si vous avez déjà le pare-feu désactivé, vous ne verrez pas cette option.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi dit-il ce point final a été désactivé

Handicapé signifie qu’un ou plusieurs composants ne sont pas allumés. Vous pouvez exécuter le rapport d’état de l’ordinateur et exporter vers CSV dans Excel. Il montrera quel (s) composant (s) est désactivé.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment définir les autorisations sur les points de terminaison

Définir les permissions de points finaux mondiaux sur les services de base > Rôles, puis cliquez sur Ajouter un rôle.Dans l’onglet Description, complétez les champs et options disponibles. Champ. Description. Nom.Cliquez sur les membres, puis ajoutez des membres au rôle. Les étapes pour ajouter des membres à un rôle sont différentes en fonction du type de rôle. Statique. Dynamique.

[/ wpremark]