Résumé

Les 4 D en sécurité: L’approche de la sécurité des entreprises se compose de quatre couches clés, notamment de dissuader, de détecter, de retarder et de défendre.

Points clés:

- Dissuader: Mettre en œuvre des mesures pour décourager les menaces potentielles.

- Détecter: Utiliser les systèmes et les outils pour identifier tout accès non autorisé.

- Retard: Créer des obstacles et des retards pour prévenir la violation immédiate.

- Défendre: Employer des stratégies pour protéger contre les attaques et atténuer les dommages.

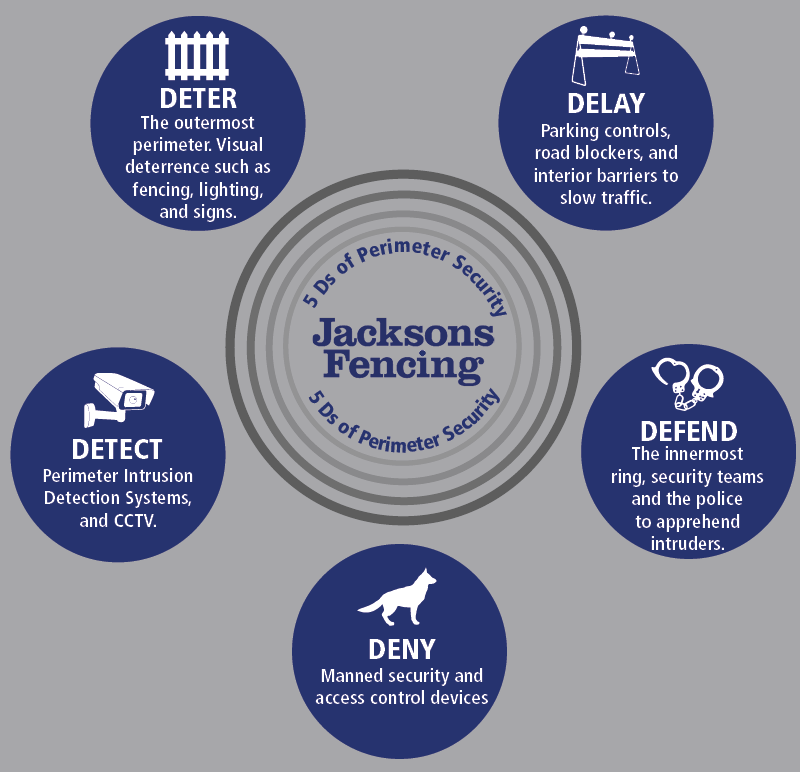

Les 5 D de la sécurité: Les 5 D de la sécurité du périmètre (dissuader, détecter, refuser, retarder, défendre) travaillent ensemble pour éviter un accès non autorisé et permettre une réponse efficace.

Les 3 D en sécurité: Les organisations peuvent réduire la probabilité d’incidents en suivant les principes de dissuasion, de détection et de retard.

Dissuader, détecter et défendre le vol d’identité: Protéger vos informations en déchiquetant des documents avec des informations personnelles, en protégeant votre numéro de sécurité sociale et en évitant une exposition inutile.

Les D de la défense: En autodéfense, les 5 D incluent la décision de ne pas être une victime, de dissuader l’agression, de perturber les attaques, de se désengager des situations dangereuses et de débriener par la suite.

Sécurité ABCD: La cyber-défense basée sur les actifs (ABCD) aide les PME et les entreprises singapouriennes à s’assurer contre les cyber-menaces en utilisant CSA “être en sécurité en ligne”.

Les 7 P en sécurité: Le profilage des menaces principales encourage la considération des personnes, des lieux, de la personnalité, des préjugés, de l’histoire personnelle, des opinions politiques / religieuses et du mode de vie privé pour identifier les menaces directes ou indirectes.

Les 6 D de la cybersécurité: La mise en œuvre des 6 D (dissuader, détecter, défendre, détourner, documenter et retard) dans votre stratégie de cyber-défense aide à protéger contre les cyber-menaces.

Questions et réponses

- Quels sont les 4 D en sécurité?

Les quatre D en sécurité incluent dissuader, détecter, retarder et défendre. - Quels sont les 5 D de la sécurité du périmètre?

Les 5 D de la sécurité du périmètre sont déterminés, détectes, nier, retarder et défendre. - Quels sont les 3 D en sécurité?

Les trois D en sécurité sont déterminés, détectes et retards. - Comment pouvez-vous dissuader, détecter et défendre contre le vol d’identité?

Pour protéger le vol d’identité, déchiqueter les documents financiers avec des informations personnelles, protéger votre numéro de sécurité sociale et éviter de les transporter dans votre portefeuille ou de les écrire sur des chèques. - Quels sont les D de la défense?

Les D de la défense dans le contexte de l’autodéfense sont décidés, dissuader, perturber, désengager et débriefter. - Qu’est-ce que la sécurité ABCD?

ABCD (Cyber Defenfispinon basé sur les actifs) aide les PME et les entreprises singapouriennes à sécuriser contre la cyber-activité en incorporant la CSA “être en sécurité”. - Quels sont les 7 P en sécurité?

Les 7 P en matière de sécurité pour le profilage des menaces principales sont les personnes, les lieux, la personnalité, les préjugés, l’histoire personnelle, les opinions politiques / religieuses et le mode de vie privé. - Quels sont les 6 D de la cybersécurité?

Les 6 D de la cybersécurité sont déterminés, détectes, défendre, détourner, documenter et retarder.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 D en sécurité

Bien qu’ils puissent ne pas avoir fière allure sur un bulletin, DS DS à tous les niveaux est l’objectif en matière de sécurité commerciale. L’approche se compose de quatre couches clés – dissuader, détecter, retarder et défendre.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 5 D de la sécurité

Les 5 D de la sécurité du périmètre (dissuader, détecter, refuser, retarder, défendre) fonctionnent sur le principe de la «peau d’oignon», par lequel plusieurs couches de sécurité travaillent ensemble pour éviter l’accès aux actifs de votre site, vous donnant le temps et l’intelligence que vous devez répondre efficacement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 3 D en sécurité

Lorsque votre organisation crée un plan de sécurité, il existe trois étapes importantes qui doivent être prises en compte afin d’atténuer les risques avant qu’un incident ne se produise. Ce sont les trois D de la sécurité: dissuader, détecter et retard. Les trois DS sont un moyen pour une organisation de réduire la probabilité d’un incident.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment dissuader la détection et défendre le vol d’identité

Il existe des moyens simples de sauvegarder vos informations à partir de voleurs d’identité, notamment: Shred Documents et paperasse avec des informations personnelles avant de les jeter. Protégez votre numéro de sécurité sociale. Ne portez pas votre carte de sécurité sociale dans votre portefeuille et n’écrivez pas votre numéro de sécurité sociale sur un chèque.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les DS de la défense

5 D de l’autofensedecide. La première étape consiste à décider de ne pas être une victime.Dissuader. Une fois que vous quittez une zone de sécurité, il est important de dissuader et d’empêcher tout acte d’agression.Perturber.Se dégager.Débriefing.Nous sommes là pour aider.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que la sécurité ABCD

Connu sous le nom de cyber-défense basée sur les actifs, ABCD aide les PME et les entreprises singapouriennes à sécuriser contre la cyber-activité malveillante en incorporant les éléments essentiels de la CSA «être en sécurité en ligne».

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 7 P en sécurité

La formation fondamentale sur la menace et l’évaluation des risques de la SIA encourage le CPO à utiliser les sept PS du profilage principal des menaces: les personnes, les lieux, la personnalité, les préjugés, l’histoire personnelle, les opinions politiques / religieuses et le mode de vie privé pour rechercher des menaces directes et indirectes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 6 D de la cybersécurité

Dans cet article, nous discuterons des 6 de la cybersécurité et de la façon dont vous pouvez les mettre en œuvre dans votre propre stratégie de cyber-défense – dissuader, détecter, défendre, détourner, documenter et retarder. La création d’une approche holistique de votre plan de cybersécurité en utilisant ces six références peut réduire considérablement le risque de votre organisation.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que représentent les 3 D pour

Direct, délégué et distraire

Quels sont les 3 DS que les 3 DS représentent directement, déléguer et distraire. Ce sont les trois principales stratégies réactives du point vert lorsqu’ils interviennent dans une situation potentielle des points rouges.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment détectez-vous le vol d’identité

Signes d’avertissement de vol de vol pour les articles que vous n’avez pas achetés.La collecte de dettes appelle des comptes que vous n’avez pas ouvert.Informations sur votre rapport de crédit pour les comptes que vous n’avez pas ouvert.Refus pour les demandes de prêt.Le courrier s’arrête à venir – ou est manquant – votre boîte aux lettres.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que pouvez-vous faire pour dissuader les questions de vol d’identité

Ceux-ci incluent: congeler votre crédit.Collectez le courrier quotidien.Passez en revue régulièrement les déclarations de carte de crédit et bancaires.Shred Documents contenant des informations personnelles avant de les éliminer.Créez des mots de passe différents pour vos comptes.Examiner les rapports de crédit chaque année.Installer un logiciel antivirus.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la différence entre la dissuasion et la défense

La dissuasion signifie la prévention de la guerre; La défense signifie limiter ou mettre fin à la guerre; L’équilibre des pouvoirs signifie qu’il devrait y avoir un équilibre entre les plus grands et les petits pays et la construction d’alliances signifie une coalition d’États.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que signifie DS dans la guerre

D / D – décharge déshonorante. DS – Service détaché.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 types d’ABCD

Voici les quatre variétés d’alphabets anglais, basés sur les styles d’écriture pour lesquels ils sont utilisés: de petites lettres.Majuscules.Lettres cursives.Lettres d’impression.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que signifie 4CS en sécurité

4cs de nuage natif. Sécurité: code, conteneur, grappe et cloud.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 6 ps de sécurité

Ces fonctions uniques sont connues sous le nom "les six ps" (Planification, politique, programmes, protection, personnes et gestion de projet).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les six piliers de la sécurité

Je vais maintenant en discuter: risque et conformité.Gestion des menaces externes et de la vulnérabilité.Gestion des menaces internes et de la vulnérabilité.Gestion des risques tiers.Gestion des risques d’utilisateur.Réponse des incidents et plans de reprise après sinistre.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 7 étapes de la cybersécurité

7 étapes de la cyberattaque lifyclercaissance. Le stade préliminaire de toute cyberattaque voit l’acteur de menace recueillir des renseignements et des recherches sur leurs cibles de leur (s) cible (s).Arme.Livraison.Exploitation.Installation.Commander et contrôler.Actions sur les objectifs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelles sont les 7 couches de cybersécurité

Les sept couches d’actifs critiques de cybersécurité. Ce sont des données absolument essentielles pour protéger.Sécurité des données.Sécurité des points finaux.Sécurité de l’application.Sécurité Internet.Sécurité du périmètre.La couche humaine.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les 4 D en psychologie

En général, les quatre caractéristiques communes d’une anomalie sont: la déviance, la détresse, le dysfonctionnement et le danger.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qu’est-ce que les 4 DS de la psychologie

Les psychologues classent souvent le comportement comme anormal en utilisant 4 D: déviance, détresse, dysfonctionnement et danger. Fournir une définition simple de l’anomalie est délicat car l’anomalie est relative, mais la définition a plusieurs caractéristiques primaires.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment vérifiez-vous si mon SSN est utilisé

Pour voir si quelqu’un utilise votre SSN, vérifiez votre rapport de crédit. Vous pouvez le vérifier en ligne via AnnualCreditReport.com, le seul site Web autorisé pour les rapports de crédit gratuits. Ou vous pouvez appeler leur numéro de téléphone au 1-877-322-8228 pour demander votre copie gratuite.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les trois 3 signes d’avertissement de vol d’identité

8 Signes d’avertissement d’identité des transactions de banque ou de carte de crédit.Demandes de renseignements inconnus sur votre rapport de crédit.Factures ou déclarations inattendues.Manque inattendu de projets de loi ou de déclarations.Baisse de cote de crédit surprise.Déni de prêt ou demandes de crédit.Appels des agents de créance.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelqu’un peut-il ouvrir une carte de crédit en mon nom sans mon numéro de sécurité sociale

Un voleur d’identité devrait obtenir des détails personnels tels que votre nom, votre date de naissance et votre numéro de sécurité sociale afin d’ouvrir une carte de crédit à votre nom. Cependant, c’est un crime fédéral de le faire, et cela peut entraîner une peine de prison lorsque le voleur est capturé pour leur comportement.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment une personne peut détecter le vol d’identité

Les changements dans votre pointage de crédit peuvent indiquer le vol d’identité. Par exemple, si quelqu’un retire des factures de services publics à votre nom et ne le paie pas, votre pointage de crédit peut baisser. La vérification de votre rapport de crédit de chacun des trois principaux bureaux de crédit Equifax, Experian et TransUnion peut aider à identifier le problème.

[/ wpremark]