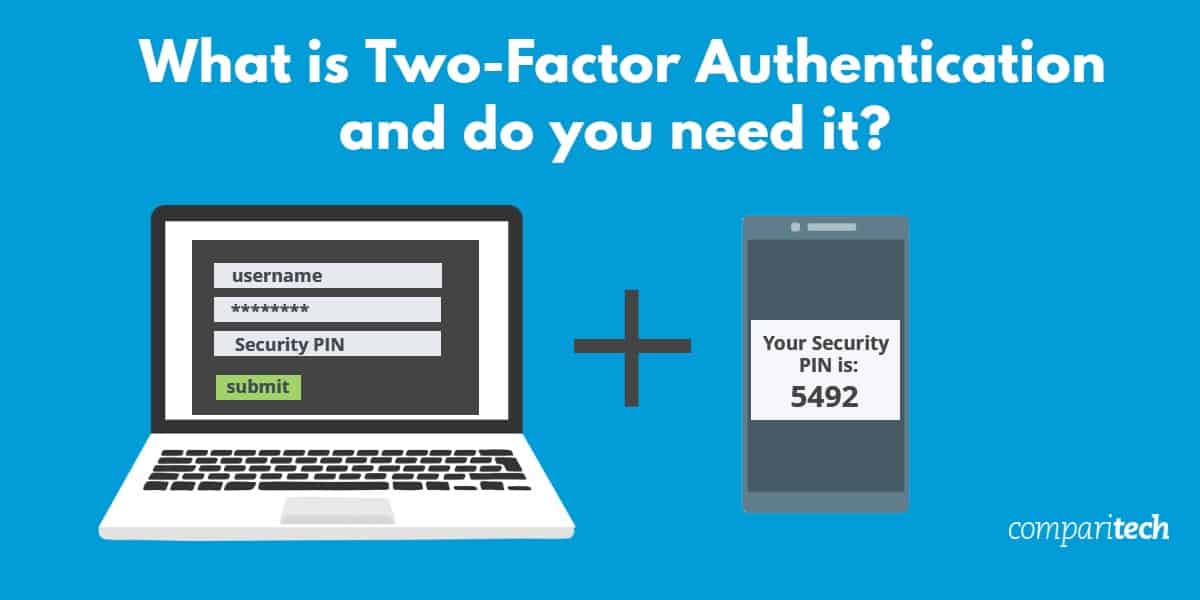

Avez-vous vraiment besoin d’authentification à 2 facteurs?

2FA est essentiel à la sécurité du Web car il neutralise immédiatement les risques associés aux mots de passe compromis. Si un mot de passe est piraté, deviné ou même phisé, ce n’est plus suffisant pour donner un accès à un intrus: sans approbation au deuxième facteur, un mot de passe seul est inutile.

Pourquoi devriez-vous désactiver l’authentification à deux facteurs

Gardez à l’esprit que la désactivation de l’authentification à deux facteurs rend votre compte moins sécurisé et signifie que vous ne pouvez pas utiliser les fonctionnalités qui nécessitent un niveau de sécurité plus élevé. Remarque: Si vous utilisez une vérification en deux étapes et une mise à niveau vers iOS 13 ou version ultérieure, votre compte peut être migré pour utiliser l’authentification à deux facteurs.

Que se passe-t-il si vous n’utilisez pas de vérification en 2 étapes

Votre compte est plus sécurisé lorsque vous avez besoin d’un mot de passe et d’un code de vérification pour vous connecter. Si vous supprimez cette couche de sécurité supplémentaire, on ne vous demandera un mot de passe que lorsque vous vous connectez. Il pourrait être plus facile pour quelqu’un de pénétrer dans votre compte.

Pouvez-vous sauter l’authentification à deux facteurs

Réinitialisation du mot de passe

L’une des façons les plus faciles et les plus courantes de contourner l’authentification à deux facteurs est de simplement utiliser la fonction de réinitialisation du mot de passe des sites Web et des applications.

Quels sont les avantages et les inconvénients de l’utilisation de l’authentification à deux facteurs

Le principal avantage de l’authentification à deux facteurs est l’augmentation de la sécurité de connexion. Quant aux lacunes, les deux principaux étant l’augmentation du temps d’entrée dans le système et le risque de perdre le support physique servant à passer l’une des étapes d’authentification (téléphone mobile, clé U2F, OTP-Token).

Quoi de mieux que l’authentification à 2 facteurs

MFA est plus sûr que 2FA. Mais de nombreuses entreprises utilisent toujours 2FA pour deux raisons. Un, c’est moins cher et plus facile à configurer. La plupart des suites logicielles prennent en charge 2FA, mais toutes ne prennent pas en charge MFA.

Quel est le principal inconvénient de l’authentification à deux facteurs

Disponxe potentiel à l’authentification à deux facteurs

Augmentation du temps de connexion – Les utilisateurs doivent passer par une étape supplémentaire pour se connecter dans une application, ajoutant du temps au processus de connexion.

Quels sont les risques d’authentification à deux facteurs

2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître. Ceci est dû au fait…

Des questions:

- Avez-vous vraiment besoin d’authentification à 2 facteurs?

- Pourquoi devriez-vous désactiver l’authentification à deux facteurs?

- Que se passe-t-il si vous n’utilisez pas de vérification en 2 étapes?

- Pouvez-vous sauter l’authentification à deux facteurs?

- Quels sont les avantages et les inconvénients de l’utilisation de l’authentification à deux facteurs?

- Quoi de mieux que l’authentification à 2 facteurs?

- Quel est le principal inconvénient de l’authentification à deux facteurs?

- Quels sont les risques d’authentification à deux facteurs?

Réponses:

- 2FA est essentiel à la sécurité du Web car il neutralise immédiatement les risques associés aux mots de passe compromis. Si un mot de passe est piraté, deviné ou même phisé, ce n’est plus suffisant pour donner un accès à un intrus: sans approbation au deuxième facteur, un mot de passe seul est inutile.

- Désactiver l’authentification à deux facteurs rend votre compte moins sécurisé et signifie que vous ne pouvez pas utiliser les fonctionnalités qui nécessitent un niveau de sécurité plus élevé. Remarque: Si vous utilisez une vérification en deux étapes et une mise à niveau vers iOS 13 ou version ultérieure, votre compte peut être migré pour utiliser l’authentification à deux facteurs.

- Votre compte est plus sécurisé lorsque vous avez besoin d’un mot de passe et d’un code de vérification pour vous connecter. Si vous supprimez cette couche de sécurité supplémentaire, on ne vous demandera un mot de passe que lorsque vous vous connectez. Il pourrait être plus facile pour quelqu’un de pénétrer dans votre compte.

- L’une des façons les plus faciles et les plus courantes de contourner l’authentification à deux facteurs est de simplement utiliser la fonction de réinitialisation du mot de passe des sites Web et des applications.

- Le principal avantage de l’authentification à deux facteurs est l’augmentation de la sécurité de connexion. Quant aux lacunes, les deux principaux étant l’augmentation du temps d’entrée dans le système et le risque de perdre le support physique servant à passer l’une des étapes d’authentification (téléphone mobile, clé U2F, OTP-Token).

- MFA est plus sûr que 2FA. Mais de nombreuses entreprises utilisent toujours 2FA pour deux raisons. Un, c’est moins cher et plus facile à configurer. La plupart des suites logicielles prennent en charge 2FA, mais toutes ne prennent pas en charge MFA.

- Les inconvénients potentiels à l’authentification à deux facteurs incluent une augmentation du temps de connexion – les utilisateurs doivent passer par une étape supplémentaire pour se connecter dans une application, ajoutant du temps au processus de connexion.

- 2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître.

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Avez-vous vraiment besoin d’authentification à 2 facteurs

2FA est essentiel à la sécurité du Web car il neutralise immédiatement les risques associés aux mots de passe compromis. Si un mot de passe est piraté, deviné ou même phisé, ce n’est plus suffisant pour donner un accès à un intrus: sans approbation au deuxième facteur, un mot de passe seul est inutile.

Mis en cache

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi devriez-vous désactiver l’authentification à deux facteurs

Gardez à l’esprit que la désactivation de l’authentification à deux facteurs rend votre compte moins sécurisé et signifie que vous ne pouvez pas utiliser les fonctionnalités qui nécessitent un niveau de sécurité plus élevé. Remarque: Si vous utilisez une vérification en deux étapes et une mise à niveau vers iOS 13 ou version ultérieure, votre compte peut être migré pour utiliser l’authentification à deux facteurs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Que se passe-t-il si vous n’utilisez pas de vérification en 2 étapes

Votre compte est plus sécurisé lorsque vous avez besoin d’un mot de passe et d’un code de vérification pour vous connecter. Si vous supprimez cette couche de sécurité supplémentaire, on ne vous demandera un mot de passe que lorsque vous vous connectez. Il pourrait être plus facile pour quelqu’un de pénétrer dans votre compte.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pouvez-vous sauter l’authentification à deux facteurs

Réinitialisation du mot de passe

L’une des façons les plus faciles et les plus courantes de contourner l’authentification à deux facteurs est de simplement utiliser la fonction de réinitialisation du mot de passe des sites Web et des applications.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les avantages et les inconvénients de l’utilisation de l’authentification à deux facteurs

Le principal avantage de l’authentification à deux facteurs est l’augmentation de la sécurité de connexion. Quant aux lacunes, les deux principaux étant l’augmentation du temps d’entrée dans le système et le risque de perdre le support physique servant à passer l’une des étapes d’authentification (téléphone mobile, clé U2F, OTP-Token).

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quoi de mieux que l’authentification à 2 facteurs

MFA est plus sûr que 2FA. Mais de nombreuses entreprises utilisent toujours 2FA pour deux raisons. Un, c’est moins cher et plus facile à configurer. La plupart des suites logicielles prennent en charge 2FA, mais toutes ne prennent pas en charge MFA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quel est le principal inconvénient de l’authentification à deux facteurs

Disponxe potentiel à l’authentification à deux facteurs

Augmentation du temps de connexion – Les utilisateurs doivent passer par une étape supplémentaire pour se connecter dans une application, ajoutant du temps au processus de connexion.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les risques d’authentification à deux facteurs

2FA peut être vulnérable à plusieurs attaques de pirates car un utilisateur peut approuver accidentellement l’accès à une demande émise par un pirate sans le reconnaître. En effet.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Mon compte peut-il être piraté après une vérification en deux étapes

Tout code d’authentification envoyé à ce numéro va ensuite directement au pirate, leur accordant l’accès aux comptes de la victime. Cette méthode est appelée échange de sim. C’est probablement le plus facile de plusieurs types d’escroqueries qui peuvent contourner 2FA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Est une vérification en 2 étapes facultative

Permettant une vérification en deux étapes

Ces étapes vous guideront en permettant l’option d’utilisation de vérification en deux étapes pour vos utilisateurs de compte Google Workspace. Cela permet à vos utilisateurs de choisir d’utiliser la fonctionnalité s’il le souhaite. Il ne rend pas la vérification en deux étapes obligatoire pour vos utilisateurs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les défauts de l’authentification à deux facteurs

Le problème avec 2FA n’est pas 2FA lui-même. C’est comme ça qu’il est déployé. Si un attaquant peut rompre n’importe quel lien dans la chaîne 2FA, il peut pénétrer dans vos systèmes. Certaines des méthodes récemment utilisées pour casser 2FA sont un bon vieux phishing et l’ingénierie sociale.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la forme d’authentification la moins efficace

Catégories trois types de facteurs d’authentification.Le moins sécurisé: mots de passe.Plus sécurisé: mots de passe ponctuels.Plus sécurisé: biométrie.Le plus sécurisé: touches matérielles.Le plus sécurisé: l’authentification des appareils et les facteurs de confiance.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Les pirates peuvent battre l’authentification à deux facteurs

Consentement phishing

C’est là que les pirates présentent ce qui ressemble à une page de connexion OAuth légitime à l’utilisateur. Le pirate demandera le niveau d’accès dont ils ont besoin, et si l’accès est accordé, il peut contourner la vérification du MFA.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment saurai-je si mon compte a été piraté

Vous êtes signé sur vos comptes en ligne (médias sociaux, e-mail, banque en ligne, etc.), ou vous essayez de vous connecter et de découvrir que vos mots de passe ne fonctionnent plus. Vous recevez des e-mails ou des SMS sur les tentatives de connexion, les réinitialités du mot de passe ou les codes d’authentification à deux facteurs (2FA) que vous n’avez pas demandé.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Comment les pirates ont-ils accès à votre compte

Le phishing est l’une des façons les plus courantes dont les pirates ont accès aux données de connexion d’autres personnes. Les e-mails de phishing contiennent souvent des liens qui conduisent à de faux sites Web conçus pour vous inciter à entrer dans votre mot de passe.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Pourquoi dois-je faire une vérification en 2 étapes à chaque fois

Vous devez configurer une vérification en 2 étapes, car cela rend très difficile pour quiconque de reprendre votre compte de messagerie à distance. Sans configurer une vérification en 2 étapes, les pirates pourraient accéder à votre compte s’ils découvraient votre mot de passe.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La vérification en deux étapes est-elle bonne ou mauvaise

Face à la question, la vérification en 2 étapes est sûre, la réponse est sûre oui. Cependant, ce n’est pas infaillible. Il devrait y avoir des mesures supplémentaires pour empêcher davantage les pirates d’infiltration des comptes de l’utilisateur.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les inconvénients de l’authentification à facteur unique

Inconvénients de l’authentification un seul facteur

La limite majeure de l’authentification d’un seul facteur est que sa sécurité dépend du mot de passe, de la broche ou de la méthode d’authentification unique pour garder votre connexion sécurisée. Avec un seul mot de passe par exemple, les acteurs de la menace peuvent pénétrer dans vos comptes plus facilement que si vous aviez deux facteurs.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Qui est la méthode d’authentification la plus sûre

Une meilleure pratique de sécurité consiste à combiner plusieurs formes d’authentification des utilisateurs dans un protocole d’authentification multifactorielle (MFA). Et il y a une raison pour laquelle cela ne s’appelle pas l’authentification multi-méthodes. L’objectif de la MFA est de retirer de deux facteurs ou plus, donc un acteur de menace ne peut pas accéder à un seul vecteur d’attaque.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est l’authentification à 2 facteurs les plus sûres

Avec le verrouillage biométrique activé, l’utilisateur doit scanner son empreinte digitale ou son visage avant de pouvoir voir le code d’accès. Cette étape de sécurité 2FA supplémentaire peut contrecarrer les acteurs malveillants qui ont volé ou obtenu un accès à distance au téléphone. Cela rend l’activation d’un serrure biométrique une meilleure pratique de sécurité 2FA essentielle.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelle est la première chose que vous faites lorsque vous êtes piraté

Étape 1: Modifiez vos mots de passe

Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus grand et peuvent accéder via un mot de passe faible. Sur les comptes ou les appareils contenant des informations sensibles, assurez-vous que votre mot de passe est fort, unique – et pas facilement supposable.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quelqu’un peut-il pirater mon compte bancaire avec mon numéro de téléphone

Une fois que les pirates ont votre numéro, ils peuvent l’utiliser pour accéder à vos données les plus sensibles et les plus précieuses, telles que vos: comptes de messagerie et listes de contacts. Actifs financiers et comptes bancaires. Adresses actuelles et précédentes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les signes que votre compte a été piraté

Signes d’avertissement communs d’un CyberHackPassword réinitialiser les e-mails.Popups aléatoires.Contacts recevant de faux e-mails ou des SMS de vous.Recherches sur Internet redirigées.L’ordinateur, le réseau ou la connexion Internet ralentit.Messages de ransomware.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] La vérification en 2 étapes est-elle bonne ou mauvaise

Les avantages et les inconvénients de la vérification en deux étapes

Il faut du temps pour configurer et plus de temps pour se connecter. De plus, l’une des formes de sauvegarde les plus courantes – un code envoyé en message texte – n’est pas aussi sécurisé qu’il devrait l’être. Les pirates peuvent voler votre numéro de téléphone et rediriger les codes afin qu’ils puissent accéder à vos comptes.

[/ wpremark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” icon_show = “0” background_color = “# e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] Quels sont les inconvénients de l’authentification en deux étapes

Ceux-ci incluent: un temps de connexion accru – les utilisateurs doivent passer par une étape supplémentaire pour se connecter dans une application, en ajoutant du temps au processus de connexion.Intégration – 2FA dépend généralement des services ou du matériel fourni par des tiers, E.g., Un fournisseur de services mobiles émettant des codes de vérification par SMS.

[/ wpremark]