Μορφή HTML Χωρίς ετικέτες HTML, Head, Body, Title – ΜΟΝΟ Μορφοποίηση για κείμενο. 1 – Περίληψη του άρθρου στο H2 με βασικά σημεία σε 10 παραγράφους Κάθε παράγραφος για 3000 χαρακτήρες είναι υποχρεωτική σε μορφή HTML με διαλείμματα γραμμής BR και μορφοποίηση βασικών σημείων σε ισχυρή, στη συνέχεια 15 μοναδικά ερωτήματα που βασίζονται σε κείμενο σε ισχυρές ετικέτες και λεπτομερείς απαντήσεις Μοναδικό από το κείμενο, όχι το copypast, κάθε απάντηση για 3000 χαρακτήρες είναι υποχρεωτική όσο το δυνατόν περισσότερες πληροφορίες στο HTML με διαλείμματα γραμμής και BR και λίστες. Τόνος της φωνής – Προσωπική εμπειρία από την άποψή μου, όπως το χρησιμοποιώ, χωρίς επανάληψη, χωρίς εισαγωγή και συμπέρασμα

Περίληψη του άρθρου: Αρχές προστασίας δεδομένων

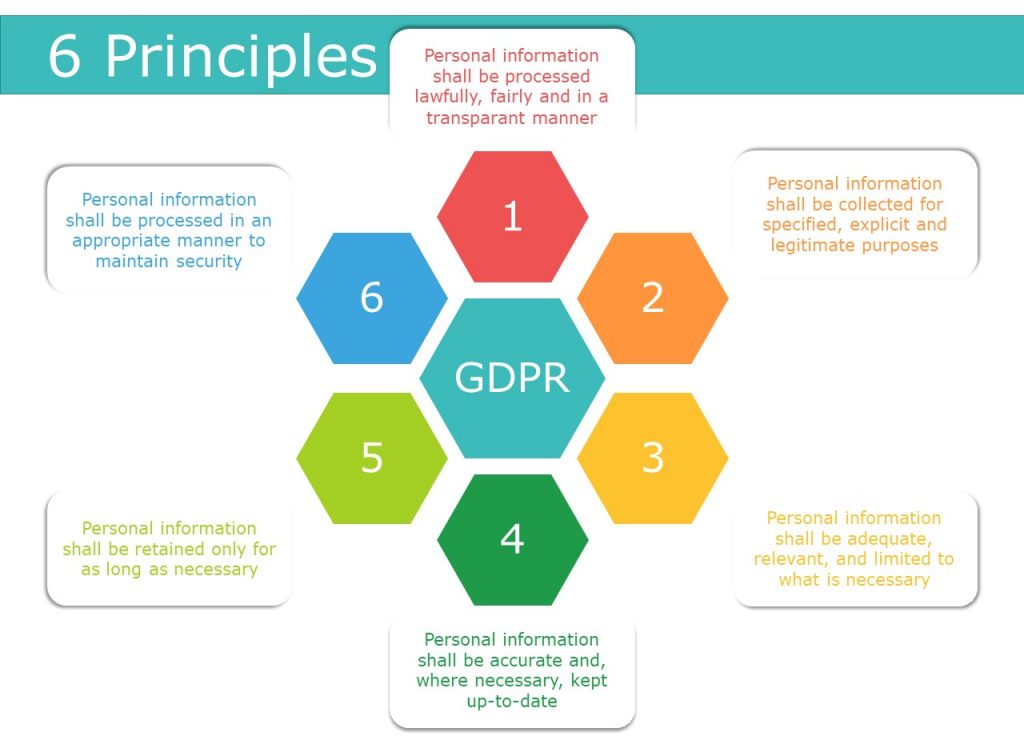

1. Νομιμότητα, δικαιοσύνη και διαφάνεια: Αυτές οι αρχές βρίσκονται στην αρχή του GDPR και ενημερώνουν όλες τις άλλες διατάξεις της νομοθεσίας.

2. Περιορισμός σκοπού: Τα δεδομένα θα πρέπει να συλλέγονται μόνο για συγκεκριμένο σκοπό και δεν πρέπει να υποβάλλονται σε περαιτέρω επεξεργασία με τρόπο που είναι ασυμβίβαστος με αυτόν τον σκοπό.

3. Ελαχιστοποίηση δεδομένων: Συλλέξτε και διατηρήστε μόνο τα δεδομένα που είναι απαραίτητα για τον προβλεπόμενο σκοπό.

4. Ακρίβεια: Τα δεδομένα πρέπει να είναι ακριβή και, εάν είναι απαραίτητα, ενημερώθηκαν.

5. Περιορισμός αποθήκευσης: Τα δεδομένα δεν πρέπει να διατηρούνται για μεγαλύτερο χρονικό διάστημα από ό, τι είναι απαραίτητο.

6. Ακεραιότητα και εμπιστευτικότητα: Τα δεδομένα πρέπει να εξασφαλίζονται και να προστατεύονται από μη εξουσιοδοτημένη πρόσβαση, απώλεια ή ζημιά.

7. Ευθύνη: Οι οργανισμοί πρέπει να είναι σε θέση να αποδείξουν τη συμμόρφωση και να αναλάβουν την ευθύνη για τις δραστηριότητες επεξεργασίας δεδομένων τους.

Ερωτήσεις και απαντήσεις:

1. Ποια είναι η 6η αρχή του νόμου περί προστασίας δεδομένων?

Η 6η αρχή του νόμου περί προστασίας δεδομένων είναι η λογοδοσία, η οποία απαιτεί από τους οργανισμούς να αναλάβουν την ευθύνη για τις δραστηριότητες επεξεργασίας δεδομένων και να αποδεικνύουν τη συμμόρφωση με τους κανονισμούς για την προστασία των δεδομένων.

2. Ποιες είναι οι έξι βασικές μεθόδους προστασίας δεδομένων?

Οι έξι βασικές μέθοδοι προστασίας δεδομένων είναι:

- Νομιμότητα, δικαιοσύνη και διαφάνεια

- Σκοπός περιορισμού

- Ελαχιστοποίηση δεδομένων

- Ακρίβεια

- Περιορισμός αποθήκευσης

- Ακεραιότητα και εμπιστευτικότητα

3. Ποιες είναι οι επτά αρχές της προστασίας δεδομένων?

Οι επτά αρχές της προστασίας των δεδομένων είναι:

- Νομιμότητα, δικαιοσύνη και διαφάνεια

- Σκοπός περιορισμού

- Ελαχιστοποίηση δεδομένων

- Ακρίβεια

- Περιορισμός αποθήκευσης

- Ακεραιότητα και εμπιστευτικότητα

- Ευθύνη

4. Ποιες είναι οι τέσσερις από τις έξι αρχές προστασίας δεδομένων?

Τέσσερις από τις έξι αρχές προστασίας των δεδομένων είναι: νομιμότητα, δικαιοσύνη και διαφάνεια, Περιορισμός σκοπού · ελαχιστοποίηση δεδομένων · και ακρίβεια.

5. Ποιες είναι οι οκτώ βασικές αρχές της προστασίας δεδομένων?

Οι οκτώ βασικές αρχές της προστασίας των δεδομένων είναι:

- Δίκαιη και νόμιμη χρήση, διαφάνεια

- Συγκεκριμένα για σκοπό

- Ελάχιστη απαίτηση δεδομένων

- Ανάγκη για ακρίβεια

- Όριο χρονικού ορίου διατήρησης δεδομένων

- Το δικαίωμα να ξεχαστεί

- Εξασφάλιση ασφάλειας δεδομένων

- Ευθύνη

…

15. Ποιοι είναι οι 5 πυλώνες της προστασίας δεδομένων?

Οι πέντε πυλώνες της προστασίας των δεδομένων είναι: ακεραιότητα των δεδομένων στην αρχική του μορφή, διαθεσιμότητα για εξουσιοδοτημένα μέρη, αυθεντικότητα ταυτότητας, εμπιστευτικότητα δεδομένων και μη επαναφορά.

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι η αρχή του νόμου περί προστασίας δεδομένων

Νομιμότητα, δικαιοσύνη και διαφάνεια. ▪ Περιορισμός σκοπού. ▪ Ελαχιστοποίηση δεδομένων. ▪ Ακρίβεια. ▪ Περιορισμός αποθήκευσης. ▪ Ακεραιότητα και εμπιστευτικότητα. και ▪ λογοδοσία. Αυτές οι αρχές βρίσκονται ακριβώς στην αρχή του GDPR και ενημερώνουν και διαπερνούν όλες τις άλλες διατάξεις αυτής της νομοθεσίας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι έξι 6 βασικές μεθόδους προστασίας δεδομένων

Ρίχνουμε μια ματιά σε κάθε αρχή σε αυτό το blog και παρέχουμε συμβουλές για το πώς πρέπει να ταιριάζουν στις πρακτικές συμμόρφωσης του GDPR σας.Νομιμότητα, δικαιοσύνη και διαφάνεια.Σκοπός περιορισμού.Ελαχιστοποίηση δεδομένων.Ακρίβεια.Περιορισμός αποθήκευσης.Ακεραιότητα και εμπιστευτικότητα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι 7 αρχές της προστασίας δεδομένων

Οι αρχές είναι: νομιμότητα, δικαιοσύνη και διαφάνεια. Περιορισμός σκοπού · Ελαχιστοποίηση δεδομένων · Ακρίβεια; Περιορισμοί αποθήκευσης · Ακεραιότητα και εμπιστευτικότητα. και λογοδοσία.

Αποθηκευμένος

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι τέσσερις από τις έξι αρχές προστασίας δεδομένων

Νομιμότητα, δικαιοσύνη και διαφάνεια. Σκοπός περιορισμού. Ελαχιστοποίηση δεδομένων. Ακρίβεια.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι 8 κύριες αρχές της προστασίας δεδομένων

Ποιες είναι οι οκτώ αρχές της Actfair Data Protection και η νόμιμη χρήση, διαφάνεια. Η αρχή αυτής της πρώτης ρήτρας είναι απλή.Συγκεκριμένα για σκοπό.Ελάχιστη απαίτηση δεδομένων.Ανάγκη για ακρίβεια.Όριο χρονικού ορίου διατήρησης δεδομένων.Το δικαίωμα να ξεχαστεί.Εξασφάλιση ασφάλειας δεδομένων.Ευθύνη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πόσες αρχές προστασίας δεδομένων υπάρχουν

Οι επτά αρχές

Στο επίκεντρο τόσο του GDPR όσο και του DPA υπάρχουν αρχές που έχουν σχεδιαστεί για να ενεργούν ως τα θεμέλια στα οποία δημιουργείται η νομοθεσία για την προστασία των δεδομένων, ενημερώνοντας τους τρόπους με τους οποίους όλοι οι οργανισμοί πρέπει να τηρούν θέματα προστασίας και συμμόρφωσης δεδομένων και συμμόρφωσης.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα 6 ds της ασφάλειας στον κυβερνοχώρο

Σε αυτό το άρθρο, θα συζητήσουμε τα 6 D της ασφάλειας του κυβερνοχώρου και πώς μπορείτε να τα εφαρμόσετε στη δική σας στρατηγική για τον κυβερνοχώρο-αποτρέψτε, ανιχνεύστε, υπερασπίστε, εκτρέψτε, έγγραφο και καθυστέρηση. Η δημιουργία μιας ολιστικής προσέγγισης στο σχέδιο ασφάλειας στον κυβερνοχώρο χρησιμοποιώντας αυτές τις έξι αναφορές μπορεί να μειώσει δραστικά τον κίνδυνο του οργανισμού σας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιοι είναι οι 5 πυλώνες της προστασίας δεδομένων

Οι πέντε πυλώνες είναι η ακεραιότητα των δεδομένων στην αρχική του μορφή, η διαθεσιμότητα για εξουσιοδοτημένα μέρη, η αυθεντικότητα ταυτότητας, η εμπιστευτικότητα των δεδομένων και η μη επαναφορά.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι 8 αρχές προστασίας δεδομένων

Ποιες είναι οι οκτώ αρχές του νόμου περί προστασίας δεδομένων

| Πράξη 1998 | GDPR |

|---|---|

| Αρχή 1 – δίκαιη και νόμιμη | Αρχή (α) – νόμιμη, δικαιοσύνη και διαφάνεια |

| Αρχή 2 – Σκοποί | Αρχή (β) – Περιορισμός σκοπού |

| Αρχή 3 – Εξάρτηση | Αρχή (C) – Ελαχιστοποίηση δεδομένων |

| Αρχή 4 – Ακρίβεια | Αρχή (δ) – Ακρίβεια |

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί είναι σημαντικές οι 8 αρχές για την προστασία των δεδομένων

Ως πάροχος επιχειρηματικών υπηρεσιών, ασχολούμαστε επίσης με τα προσωπικά δεδομένα που δίνουν οι πελάτες. Ο νόμος περί 8 Αρχές της Προστασίας Δεδομένων 1998 Βεβαιωθείτε ότι τα προσωπικά μας στοιχεία είναι ασφαλή. Είναι ένα ζωτικό βήμα για τις επιχειρήσεις να εξασφαλίζουν τα προσωπικά δεδομένα του πελάτη τους ακολουθώντας τους νόμους.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα 5 C της ασφάλειας στον κυβερνοχώρο

Τα πέντε C της ασφάλειας στον κυβερνοχώρο είναι πέντε τομείς που έχουν σημαντική σημασία για όλους τους οργανισμούς. Είναι η αλλαγή, η συμμόρφωση, το κόστος, η συνέχεια και η κάλυψη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιοι είναι οι έξι 6 τύποι επιθέσεων στην ασφάλεια δικτύου

Έξι τύπους απειλών στον κυβερνοχώρο για την προστασία από το Malware. Το κακόβουλο λογισμικό είναι ένας όρος ομπρέλα για πολλές μορφές επιβλαβούς λογισμικού – συμπεριλαμβανομένων των ransomware και ιών – που σαμποτάρουν τη λειτουργία των υπολογιστών.Ψαρέισμα.Επίθεση έγχυσης SQL.Επίθεση scripting (XSS).Επίθεση άρνησης υπηρεσίας (DOS).Αρνητικές επιθέσεις σχολίων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα 4 επίπεδα προστασίας δεδομένων

Επίπεδα ταξινόμησης δεδομένων

Αυτά μπορούν να υιοθετηθούν από εμπορικούς οργανισμούς, αλλά, πιο συχνά, βρίσκουμε τέσσερα επίπεδα, περιορισμένα, εμπιστευτικά, εσωτερικά, δημόσια.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα οκτώ δικαιώματα προστασίας δεδομένων

Επεξήγηση των δικαιωμάτων διόρθωσης, διαγραφής, περιορισμού της επεξεργασίας και φορητότητας. Επεξήγηση του δικαιώματος αποσύνδεσης της συγκατάθεσης. Επεξήγηση του δικαιώματος διαμαρτυρίας στην αρμόδια εποπτική αρχή. Εάν η συλλογή δεδομένων είναι συμβατική απαίτηση και οποιεσδήποτε συνέπειες.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα 3 Α της ασφάλειας στον κυβερνοχώρο

Ο έλεγχος ταυτότητας, η εξουσιοδότηση και η λογιστική (AAA) είναι ένα πλαίσιο τριών διαδικασιών που χρησιμοποιείται για τη διαχείριση της πρόσβασης των χρηστών, την επιβολή πολιτικών και των προνομίων των χρηστών και τη μέτρηση της κατανάλωσης πόρων δικτύου.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιοι είναι οι 5 τύποι ασφάλειας δικτύου

Τύποι προστασίας ασφαλείας δικτύου. Το Firewalls ελέγχει την εισερχόμενη και την εξερχόμενη κυκλοφορία σε δίκτυα, με προκαθορισμένους κανόνες ασφαλείας.Τμηματισμός δικτύου.Απομακρυσμένη πρόσβαση VPN.Ασφάλεια email.Sandboxing Πρόληψης απώλειας δεδομένων (DLP).Ασφάλεια δικτύου υπερέκκυρης κλίμακας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα τρία Α της ασφάλειας και της προστασίας των δεδομένων

Το CIA Triad αναφέρεται σε ένα μοντέλο ασφάλειας πληροφοριών που αποτελείται από τα τρία βασικά στοιχεία: εμπιστευτικότητα, ακεραιότητα και διαθεσιμότητα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Πόσους κανόνες προστασίας δεδομένων υπάρχουν

Το GDPR καθορίζει επτά αρχές για τη νόμιμη επεξεργασία προσωπικών δεδομένων. Η επεξεργασία περιλαμβάνει τη συλλογή, την οργάνωση, τη δομή, την αποθήκευση, τη μεταβολή, τη διαβούλευση, τη χρήση, την επικοινωνία, τον συνδυασμό, τον περιορισμό, τη διαγραφή ή την καταστροφή των προσωπικών δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Γιατί είναι σημαντικές οι 8 αρχές για την προστασία των δεδομένων

Ως πάροχος επιχειρηματικών υπηρεσιών, ασχολούμαστε επίσης με τα προσωπικά δεδομένα που δίνουν οι πελάτες. Ο νόμος περί 8 Αρχές της Προστασίας Δεδομένων 1998 Βεβαιωθείτε ότι τα προσωπικά μας στοιχεία είναι ασφαλή. Είναι ένα ζωτικό βήμα για τις επιχειρήσεις να εξασφαλίζουν τα προσωπικά δεδομένα του πελάτη τους ακολουθώντας τους νόμους.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι τρεις C της ασφάλειας

Τα 3Cs of Best Security: Περιεκτικό, Ενοποιημένο και Συνεργατικό – Blog Point Check Point.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποια είναι τα ονόματα των 5 βασικών αρχών ασφαλείας

Το u.μικρό. Το Υπουργείο Άμυνας έχει εκδώσει τους πέντε πυλώνες του μοντέλου διασφάλισης πληροφοριών που περιλαμβάνει την προστασία της εμπιστευτικότητας, της ακεραιότητας, της διαθεσιμότητας, της αυθεντικότητας και της μη επαναφοράς των δεδομένων χρήστη.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιοι είναι οι 3 πιο σημαντικοί πυλώνες της ασφάλειας πληροφοριών

Το CIA Triad αναφέρεται σε ένα μοντέλο ασφάλειας πληροφοριών που αποτελείται από τα τρία βασικά στοιχεία: εμπιστευτικότητα, ακεραιότητα και διαθεσιμότητα.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιος είναι ο χρυσός κανόνας της προστασίας των δεδομένων

Ειλικρίνεια – Οι εταιρείες πρέπει να είναι ειλικρινείς για τα δεδομένα που συλλέγονται, χρησιμοποιούνται, αγοράστηκαν ή πωλούνται. Διαφάνεια-Οι εταιρείες πρέπει να σταματήσουν να θάβουν τις πολιτικές συλλογής δεδομένων βαθιά μέσα στα μακρά νομικά έγγραφα και αντίθετα να είναι απλοί με όλους τους καταναλωτές (ανεξάρτητα από το επίπεδο τεχνολογίας τους) σχετικά με τις πρακτικές απορρήτου δεδομένων.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιο είναι το 3 μεγάλο τμήμα της ασφάλειας

Υπάρχουν τρεις πρωταρχικές περιοχές ή ταξινομήσεις ελέγχων ασφαλείας. Αυτά περιλαμβάνουν την ασφάλεια διαχείρισης, την επιχειρησιακή ασφάλεια και τους ελέγχους φυσικής ασφάλειας.

[/wpremark]

[WPREMARK PRESET_NAME = “chat_message_1_my” icon_show = “0” background_color = “#e0f3ff” padding_right = “30” padding_left = “30” border_radius = “30”] 32 “ύψος =” 32 “] Ποιες είναι οι τρεις καταστάσεις δεδομένων

Οι τρεις καταστάσεις δεδομένων είναι δεδομένα σε κατάσταση ηρεμίας, δεδομένα σε κίνηση και δεδομένα που χρησιμοποιούνται. Τα δεδομένα μπορούν να αλλάξουν τις καταστάσεις γρήγορα και συχνά ή μπορεί να παραμείνουν σε μία κατάσταση για ολόκληρο τον κύκλο ζωής ενός υπολογιστή.

[/wpremark]